任务要求:

(衔接上一个实验所以从第七点开始,但与上一个实验关系不大)

7,办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

8,分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

9,多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

10,分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

11,游客区仅能通过移动链路访问互联网

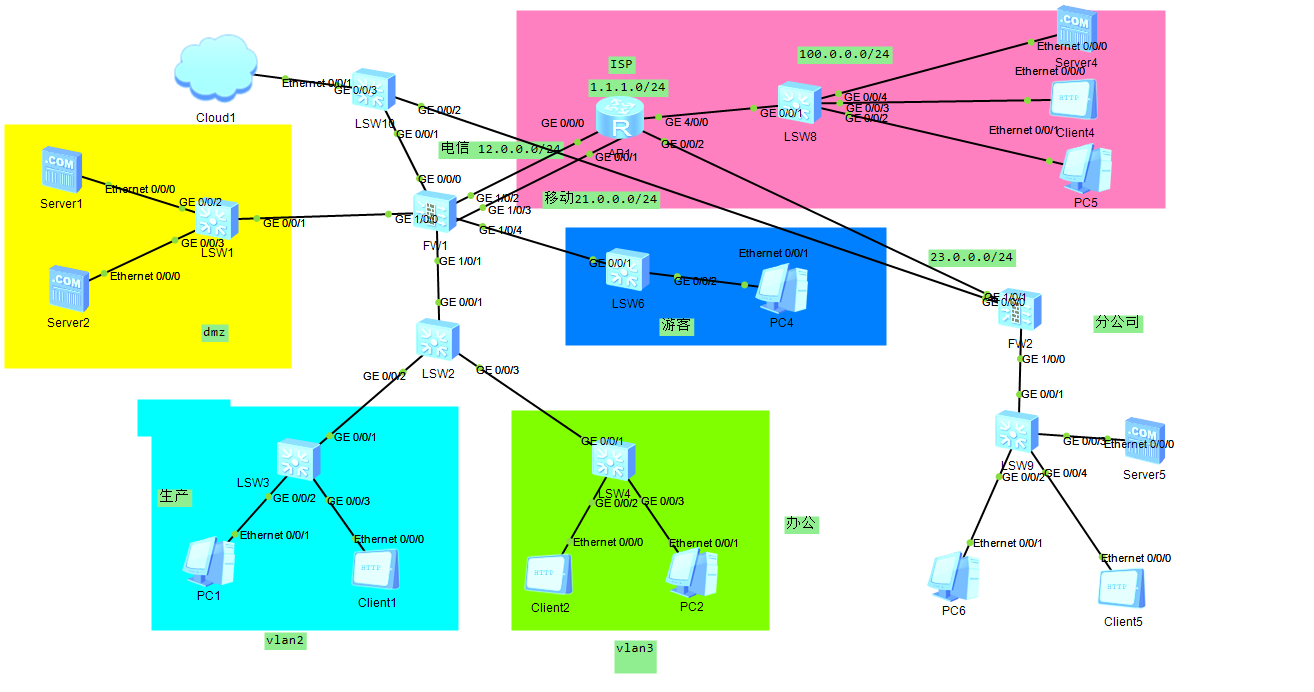

实验拓扑:

实验步骤:

七、办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

1、完成实验拓扑部署,使web界面管理防火墙配置(上一个实验第一个步骤有写过程)

2、在FW1上,将所有接口的防火墙配置IP配置好,在配置缺省路由使最好把源进源出勾上,如下:

3、查看路路由表是否有问题,检查缺省路由是否开了没,并且项目NAT策略时设置地址池使要勾选黑洞路由,看是否存在黑洞路由,如下:

4、建立安全区域,如下:

5、将防火墙g1/0/1和g1/0/2分别绑定到电信和移动链路,配置如下:

将上网目标IP写入文件中,如下:

6、配置NAT策略,需要注意的是在地址池配置完成后,需要点击新建安全策略,使防火墙放行流量才能再做NAT转换,配置如下:

1)在配置地址池时需要注意一下就是要勾选黑洞路由,然后在高级配置中添加一个保留IP12.0.0.6(地址池中的任一一个IP),如下:

8、结果测试:

1)将公网100.0.0.10的httpserver服务打开,用办公区client7访问服务,发现服务访问成功。

2)看NAT策略命中情况,发现成功命中。

3)抓防火墙FW1的g0/0/1和g0/0/2接口的流量,发现电信链路和移动链路都有流量流出,即而且转换地址是12.0.0.5(非预留地址),综上:实验7完成。

八、分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

1、在FW2上,添加FL安全域,代表分公司网络区,如下:

2、配置好接口IP及网关,如下:

3、在FW2上做NAT策略,做个easy ip 即可,并自动生成安全策略,如下:

4、在FW2上,配置NAT策略,开放DMZ区的httpserver,使用服务器映射,即公网端口与私网端口一对一转换,在电信链路和移动链路上分别做一个NAT策略,并且自动生成安全策略,(注意这个过程是先转换地址再进行安全策略)如下:

5、结果测试:

1.)用client6访问12.0.0.2的80端口,访问成功:

2)在FW1上,查看会话表,发现地址转换成功,(此时走的的电信链路)如下:

3)使client6访问21.0.0.2的80端口,访问成功,如下:

4)在FW1上,查看会话表,发现地址转换成功,(此时走的的移动链路)如下:

5)在FW1和FW2上看看NAT策略匹配情况,发现全部NAT策略都可被匹配,实验完成,如下:

FW1:

FW2:

九、多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

1、在FW1中,找到网络,路由,智能选路,点击配置,选择根据宽带负载分担,新建电信和移动链路,如下:

2、在接口中,点击g1/0/1和g1/0/2,写入入方向宽带和出方向宽带,设置过载保护阈值80%,如下:

3、配置NAT策略,源地址写10.0.0.2,出接口为g1/0/1 TODX,注意:需要把之前移动链路绑定的移动地址库的IP删掉,不然实验不成功,因为如果电信和移动的地址库一样,就会使出去访问互联网的数据流均负载分担,所以得选两个出口,与题目要求不符,建议直接把电信和移动的地址库删掉,才能实现流量根据链路带宽分担。

4、配置路由策略,位置如下:

5、结果测试:

1)安全策略成功匹配,如下:

2)NAT策略成功匹配,如下:

3)会话表显示10.0.2.10从电信口出,如下:

十、分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

1、在FW2上,写NAT策略,地址转换方式为双向地址转换,源为FL区域目标IP为23.0.0.2,使分公司内网IP先访问FW2,转换源IP为192.168.1.0即出接口g1/0/1,同时目标IP装换为服务器内网IP,因为是域名访问,此时FW2防火墙并不知道此域名对应的IP是什么,所以接下来要去额外做一个NAT策略去访问DNS服务器,(无需自动添加安全策略)如下:

2、加一个NAT策略,使访问外网的DNS服务器,并且自动添加安全策略,配置如下:

3、最重要的就是一定要给客户端加上DNS地址,如下:

4、写NAT策略,使外网访问内网服务器(底部80端口),并自动生成安全策略,如下:

5、结果测试,用分别用内网和外网访问服务器域名,均成功:

十一:游客区仅能通过移动链路访问互联网

1、在FW1,上做NAT策略,并自动生成安全策略,如下:

2、找到网络,点击路由—>智能路由—>策略路由->新建,配置如下:

3、结果测试:

1)用游客区client4访问公网服务器100.0.0.100,访问成功,如下:

2)、查看NAT策略匹配情况,成功匹配,如下:

3)看会话表,成功匹配安全策略,并从移动链路出,如下:

到这里实验就完成了,恭喜大家,哈哈哈!!!

继续加油吧!!