在当今数字化的世界中,企业的数据安全已成为至关重要的一环。随着云计算、移动互联和物联网等新技术的不断发展,传统的安全边界逐渐模糊,访问控制模式的局限性也日益凸显。为了应对这些挑战,零信任安全模型和苏州深信达的SDC沙盒技术相结合,为企业提供了一种全新的解决方案,旨在解决数据泄露、恶意软件入侵和内部威胁等关键问题。

一、零信任安全模型概述

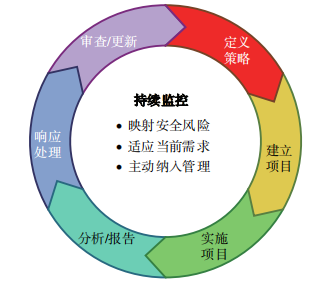

零信任(Zero Trust)是一种网络安全理念和策略,它强调在网络环境中不信任任何用户或设备,要求对每个访问请求进行严格的身份验证和授权,无论这些请求来源于内部还是外部。这种安全模型打破了传统的基于边界的防御策略,将安全重点放在每个用户和每个数据请求上,从而提供了更高级别的数据安全保护。

二、苏州深信达SDC沙盒技术介绍

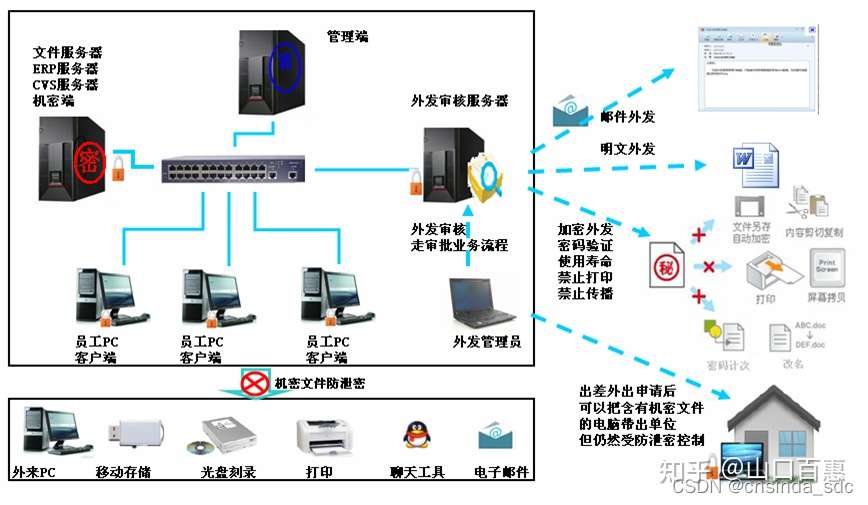

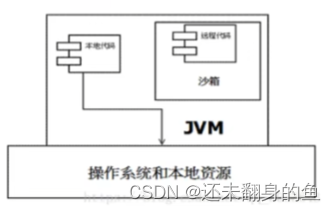

苏州深信达是国内最早将沙盒技术应用在数据防泄露领域的数据安全厂商之一。其SDC沙盒技术通过创建一个隔离的运行环境,将敏感数据的开发、测试、部署等过程与外界环境完全隔离,从而确保数据在不受外界干扰和威胁的情况下进行安全操作。SDC沙盒技术不仅支持细粒度的访问控制策略,还具备数据加密、威胁检测与防御等多种功能,为企业提供了一道坚实的防线。

三、零信任与SDC沙盒技术的结合

将零信任的访问控制与SDC沙盒的数据防泄密功能相结合,可以为企业带来以下优势:

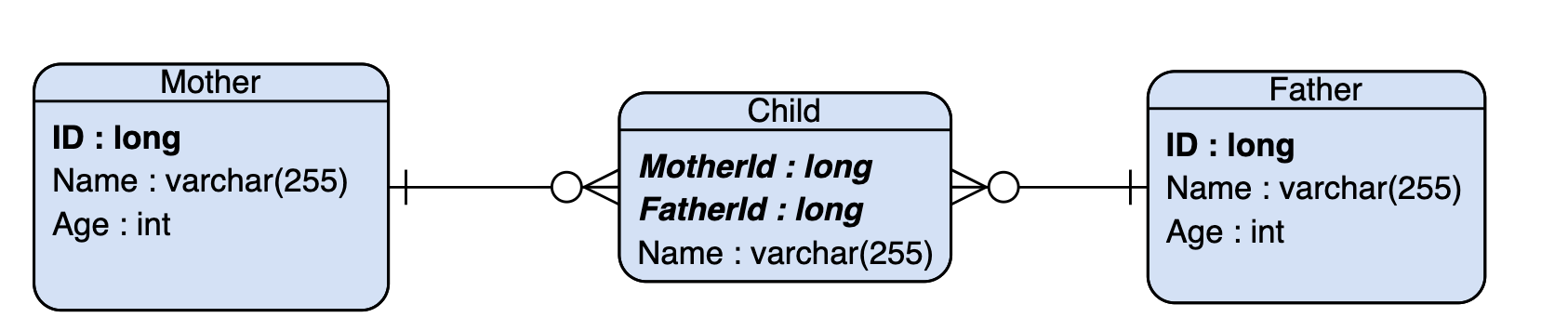

1. 强化访问控制:零信任安全模型要求对每个访问请求进行验证和授权,而SDC沙盒技术通过创建隔离环境来确保数据的安全性。两者结合可以实现更加细粒度的访问控制策略,根据用户角色和需求设置不同的访问权限,并记录用户的操作行为,实现可追溯性。

2. 防止数据泄露:SDC沙盒技术将敏感数据的开发、测试、部署等过程与外界环境隔离,从而确保数据在不受外界威胁的情况下进行安全操作。结合零信任的验证和授权机制,可以进一步防止数据泄露事件的发生。

3. 抵御恶意软件入侵:SDC沙盒技术作为一个隔离的运行环境,可以有效地抵御恶意软件的入侵。一旦恶意软件被隔离在沙盒环境中,它就无法对外部系统造成威胁。同时,结合零信任的访问控制策略,可以进一步限制恶意软件的传播和扩散。

4. 应对内部威胁:零信任安全模型认为内部用户也应该被视为潜在的威胁,需要进行身份验证和授权。SDC沙盒技术则通过隔离敏感数据的操作环境来防止内部人员滥用权限或泄露数据。两者结合可以更有效地应对内部威胁事件。

四、实际应用场景

在实际应用中,零信任与SDC沙盒技术的结合可以应用于多种场景,如研发型企业的数据防泄密保护、金融机构的客户数据保护、政府机构的敏感信息保护等。以下是一个研发型企业的实际应用案例:

某研发型企业采用零信任与SDC沙盒技术结合的数据安全解决方案,将源代码的开发、测试、部署等过程完全隔离在SDC沙盒环境中。通过零信任的访问控制策略,企业可以限制不同用户角色对源代码的访问权限,并记录用户的操作行为以实现可追溯性。同时,SDC沙盒技术还提供了数据加密和威胁检测与防御等多种功能,确保源代码在不受外界威胁的情况下进行安全操作。这种解决方案不仅提高了企业的数据安全保护能力,还降低了数据泄露和恶意软件入侵的风险。

综上所述,零信任与苏州深信达的SDC沙盒技术结合可以为企业带来强大的数据安全保护能力。通过强化访问控制、防止数据泄露、抵御恶意软件入侵和应对内部威胁等方面的优势,这种解决方案可以帮助企业应对日益严峻的数据安全挑战。