网络安全:计算机网络环境下的信息安全

网络安全的发展阶段:

通信保密阶段---计算机安全---信息系统安全---网络空间安全

网络空间安全

网络空间:一个由信息基础设施组成相互依赖的网络

信息安全:防止任何对数据进行未授权访问的措施,或者防止造成信息有意无意泄露,破坏,丢失等问题的发生,让数据处于远离危险,免于威胁的状态或特征

信息安全的现状和挑战

现状:

1.网络空间安全的市场在中国,潜力无穷

(1)人类生活方式的改变

(2)中国的政策

2.数字化时代威胁升级

(1)勒索病毒

(2)个人信息外泄

(3)数据泄露

(4)网络空间安全

(5)APT攻击——高级持续性威胁(多种手法综合攻击手段)

3.传统安全防护逐渐失效

例如:传统防火墙---防火墙使用包过滤技术--Acl(主要识别网络层和传输层,但现在更多的威胁来源于应用层)

传统安全防护,是基于特征库进行比对,拥有滞后性

4.安全风险能见度不足(针对企业)

(1)看不清资产

(2)看不见新型威胁——水坑攻击,鱼叉邮件,零日漏洞·······

(3)看不见内网潜藏风险——黑客留后门,封装在正常协议里面的异常数据······

5.缺乏自动化防御手段

6.网络安全监管标准愈发严苛

2017.06《网络安全法》正式生效

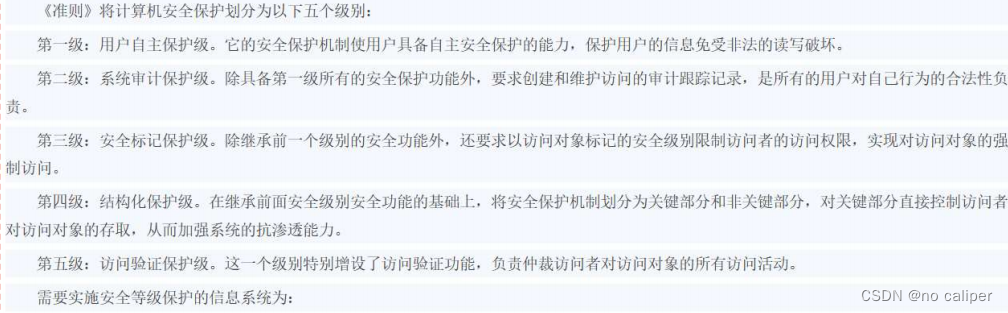

2019.05《信息安全技术网络安全等级保护基本要求》

信息安全的脆弱性及常见的安全攻击:

1.网络环境的开放性——INTERNET让每个人都能相互连接

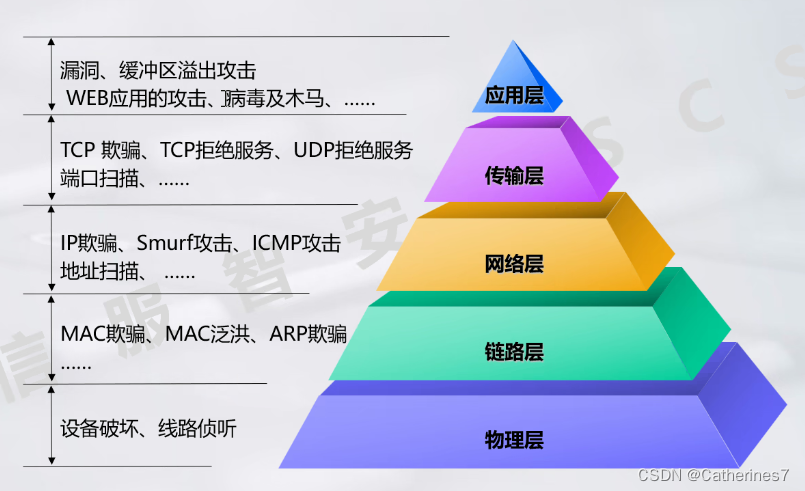

2.协议栈的脆弱性及常见攻击

脆弱性:

缺乏信息源验证机制

缺乏机密性保障机制

缺乏完整性验证机制

常见的安全风险:

应用层——WEB应用攻击,病毒及密码

传输层——TCP欺骗,TCP拒绝服务,UDP拒绝服务

网络层——IP欺骗,Smurf攻击,ICMP攻击

链路层——MAC欺骗,MAC泛红,ARP欺骗

物理层——设备破坏,线路侦听

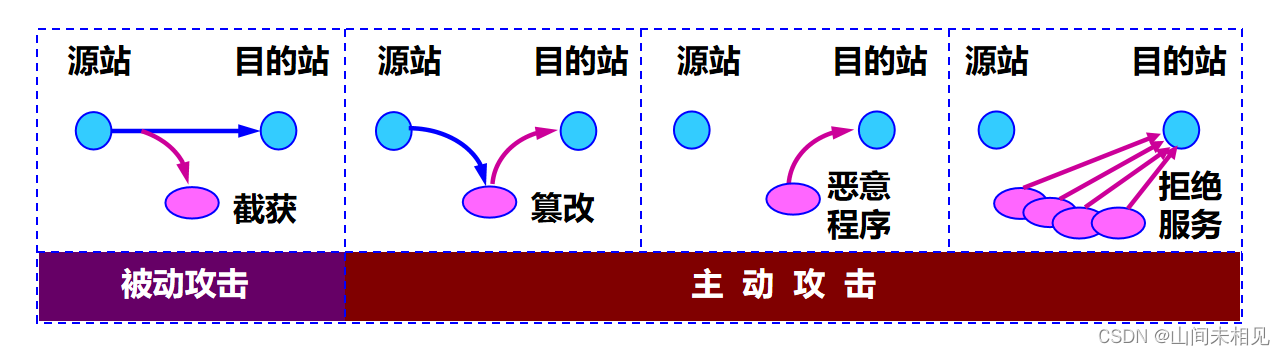

网络攻击的基本模式:

截获(被动威胁)

篡改(主动)

中断(主动)

伪造(主动)

主动和被动的区别:被动一定不会影响网络和被攻击者,主动一定会影响到网络

攻击的具体形式:

MAC泛洪攻击:

不断发MAC信息,填满整个MAC表,这样交换机只能进行数据广播

ARP欺骗:

A询问B的MAC地址时,Hacker冒充B给A回MAC地址,之后A发给B的数据都会发给Hacker

ICMP攻击:

1.重定向攻击

2.不可达攻击:

A想访问B,C不断给A发送 到B的不可达报文

Dos攻击:

大量发送正常的数据,占用带宽,消耗设备算力

TCP SYN Flood攻击:

大量发送SYN报文,造成大量未完成全建立的TCP连接,占用被攻击者的资源

解决办法:

1,使用代理防火墙 --- 每目标IP代理阈值,每目标ip丢包阈值

2,首包丢包

3,SYN cookie(可以携带状态信息)

DDos攻击:

分布式拒绝服务攻击,多台设备同时对一个服务器发送大量数据

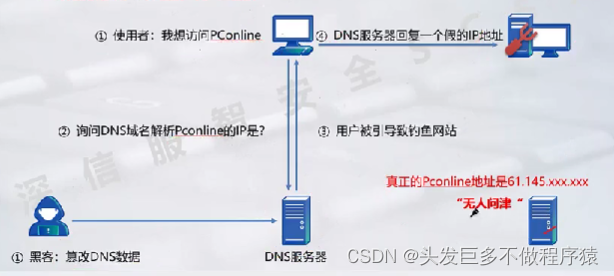

DNS欺骗攻击:

篡改DNS数据,使得DNS给用户发一个假的IP地址,把用户引导至钓鱼网站

利用操作系统的漏洞,漏洞存在的原因:

人为原因:在编写代码过程中,在程序代码的隐藏处保留后门

客观原因:受编程人员的能力,经验和当时安全技术所限

硬件原因:由于硬件所限,编程人员无法弥补硬件的漏洞

恶意程序——一般会具备以下多个或全部特点:

1,非法性

2,隐蔽性

3,潜伏性

4,可触发性

5,表现性

6,破坏性

7,传染性

8,针对性

9,变异性

10,不可预见性

勒索病毒:

危害:对电脑中各类文档进行加密,要求赎金

阶段:

第一阶段:锁定设备,不加密数据

第二阶段:加密数据,交付赎金后解密

第三阶段:攻陷单点后,横向扩散

第四阶段:加密货币的出现改变勒索格局

第五阶段:Raas模式初见规模

传播方式:钓鱼邮件,蠕虫试传播,恶意软件捆绑,暴力破解,Exploit Kit分发........

挖矿病毒:

占用系统资源,换取比特币

特洛伊木马:

安装了木马服务器程序之后,拥有控制器程序的人可以从内部攻破其电脑

宏病毒:

是一种针对文档或模板的宏中的计算机病毒

安全防范措施:

1.不点不明邮件,不从不明网站下载软件

2.及时给电脑打补丁

3.对重要的数据文件定期进行非本地备份

4.尽量关闭不必要的文件共享权限和不必要的端口

5.RDP远程服务器连接尽量使用强密码

6.安装专业的终端安全防护软件,为主机提供端点防护和病毒检测清理功能

整体安全解决方案

信息安全五要素:

保密性

完整性

可用性

可控性

不可否认性

企业信息安全建设规划目标

风险可视化

防御主动化

运行自动化

安全智能化

网络安全对风险的应对:防御,响应,预测

![51 单片机[7]:计时器](https://img-blog.csdnimg.cn/img_convert/57e0e7d6568c72c9d679466d16f63e95.png)