网络安全概述

网络安全背景

信息安全:防止任何对数据进行未授权访问的措施,或者防止造成信息有意无意泄露、破坏、丢失等问题的发生,让数据处于远离危险、免于威胁的状态或特性。

网络安全:计算机网络环境下的信息安全。

网络空间安全–Cyberspace,2003年美国提出,一个由信息基础设施组成的互相依赖的网络。

我国官方文件定义:网络空间为继海、陆、空、天以外的第五大人类活动领域。

网络安全发展史

第一阶段:通信保密阶段

第二阶段:计算机安全阶段

第三阶段:信息系统安全

第四阶段:网络空间安全

国家网络安全法规政策

2016年11月中华人民共和国全国人民代表大会高票通过《网络安全法》。

2016年12月经中央网络安全和信息化领导小组批准,国家互联网信息办公室发布《国家网络空间安全战略》。

2017年5月国家互联网信息办公室发布《网络产品和服务安全审查办法(试行)》。

2017年6月《网络安全法》正式生效。

2017年7月各行业开展业务系统网络安全检查。

2019年5月《信息安全技术网络安全等级保护基本要求》等三大核心标准发布。

2019年5月国家互联网信息办公室会同相关部门研究起草《数据安全管理办法(征求意见稿)》。

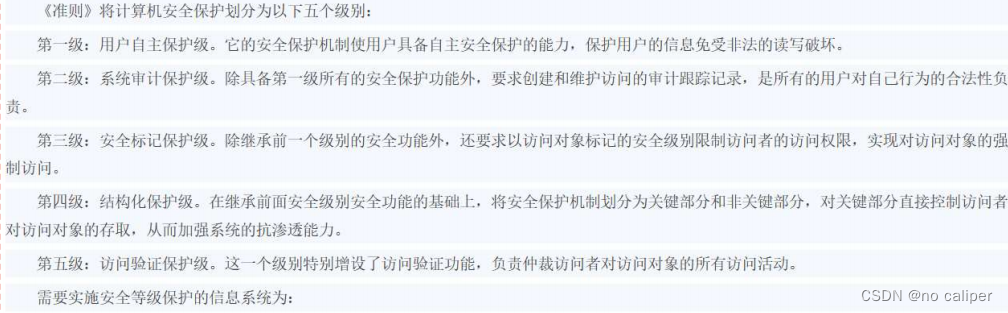

《准则》将计算机安全保护划分为五个级别

第一级:用户自主保护级,它的安全保护机制使用户具备自主安全保护的能力,保护用户的信息免受非法的读写破坏。

第二级:系统审计保护级,除具备第一级别所有的安全功能外,要求创建和维护访问的心机追踪记录,是所有的用户对自己行为的合法性负责。

第三级:安全标记保护级,除继承前一个级别的安全功能外,还要求以访问对象标记的安全级别限制访问者的访问权限,实现对访问对象的强制访问。

第四级:结构化保护级。在继承前面安全级别安全功能的基础上,将安全保护机制划分为关键部分和非关键部分,对关键部分直接控制访问者对访问对象的存取,从而加强系统的抗渗透能力。

第五级:访问验证保护级。这一个级别特别增设了访问验证功能,负责仲裁访问者对访问对象的所有访问活动。

常见的网络安全术语

漏洞(脆弱性):可能被一个或多个威胁利用的资产或控制的弱点。

攻击:企图破坏、泄露、篡改、损伤、窃取、未授权访问或未授权使用资产的行为。

入侵:对网络或互联网系统的未授权访问,即对信息系统进行有意或无意的未授权访问,包括针对信息系统的恶意活动或对信息系统内资源的未授权使用。

0day漏洞:通常是指还没有补丁的漏洞,也就是说官方还没有发现或者是发现了还没有开发出安全补丁的漏洞。

后门:绕过安全控制而获取对程序或系统访问权的方法。

WEBSHELL:以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以称其为一种网页后门。

社会工程学:通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心里陷阱进行诸如欺骗、伤害等危害手段取得自身利益的手法。

exploit:简称exp,漏洞利用。

APT攻击:高级持续性威胁,利用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式。

常见的信息安全的脆弱性及常见安全攻击

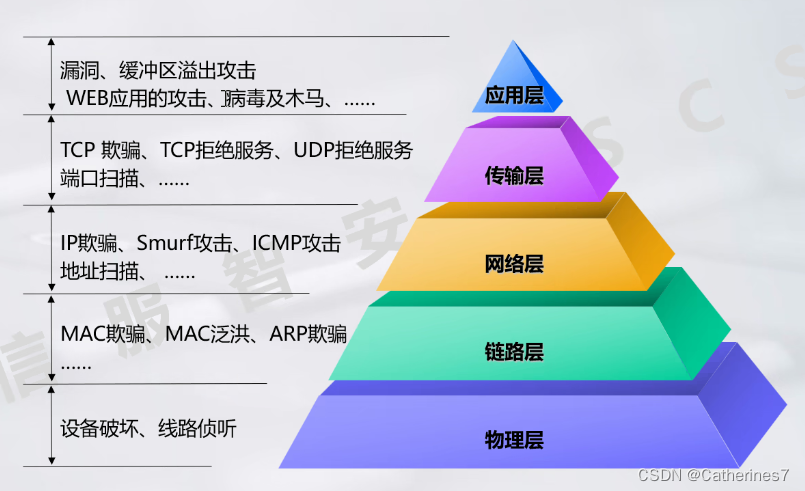

协议栈的脆弱性及常见攻击

协议栈:TCP/IP协议。

协议栈自身的脆弱性

①缺乏数据源验证机制。

②缺乏机密性保障机制。

③缺乏安全性验证机制。

常见安全风险

应用层

漏洞、缓冲区溢出攻击、WEB应用的攻击、病毒及木马、…

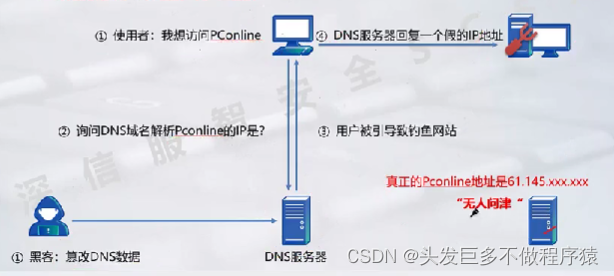

DNS欺骗攻击

DNS数据被篡改。

传输层

TCP欺骗、TCP拒绝服务、UDP拒绝服务、端口扫描、…

TCP SYN Flood攻击

SYN报文是TCP连接的第一个报文,攻击者通过大量发送SYN报文,造成大量未完全建立的TCP连接,占用被攻击者的资源。----拒绝服务攻击。

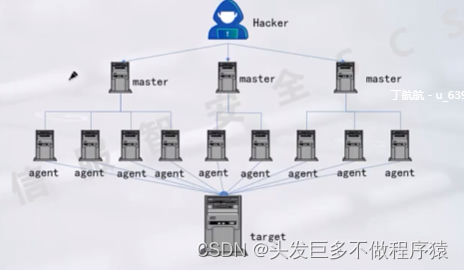

分布式拒绝服务攻击(DDoS),控制别人电脑进行DoS攻击,被Hacker黑到的电脑就称为肉鸡。下图整个网络被称为僵尸网络。

DDoS攻击风险防护方案有异常流量清洗、分布式集群。

网络层

IP欺骗、Smurf攻击、ICMP攻击、地址扫描、…

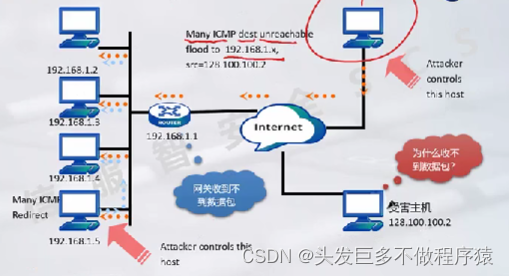

ICMP攻击

icmp重定向攻击,如下图,如果主机A想访问服务器A,需要查询RTB的路由表(先进再出),也就是先经过RTB再去RTA,这时候RTB就会告诉主机A下次想要访问服务器A可以直接访问RTA然后访问服务器A,没必要去查询RTB的路由表。而黑客就可以由这个阶段向主机A发送错误的信息。

icmp不可达攻击,左边的主机想要访问受害主机128.100.100.2,而Hacker发送泛洪攻击,持续发送不可达报文,这就使左边那些主机误以为受害主机不可达,从而造成拒绝服务。

链路层

MAC欺骗、MAC泛洪、ARP欺骗、…

MAC泛洪攻击

交换机中存在着一张记录着MAC地址的表,为了完成数据的快速转发,该表具有自动学习机制。

泛洪攻击即是攻击者利用这种学习机制不断发送不同的MAC地址给交换机,填满整个MAC表,此时交换机只能进行数据广播,攻击者凭此获得信息。

ARP欺骗

当A与B需要通讯时:①A发送ARP Request询问B 的MAC地址②Hacker冒充B持续发送ARP Reply给A(此时,A会以为接收到的MAC地址是B的,但是实际上是Hacker的③之后A发送给B的正常数据包全部发给Hacker。

物理层

设备破坏、线路侦听。

自然灾害

常见场景:高温、低温、洪涝、龙卷风等。

常见处理办法:建设异地灾备数据中心(一般五百公里以上)。

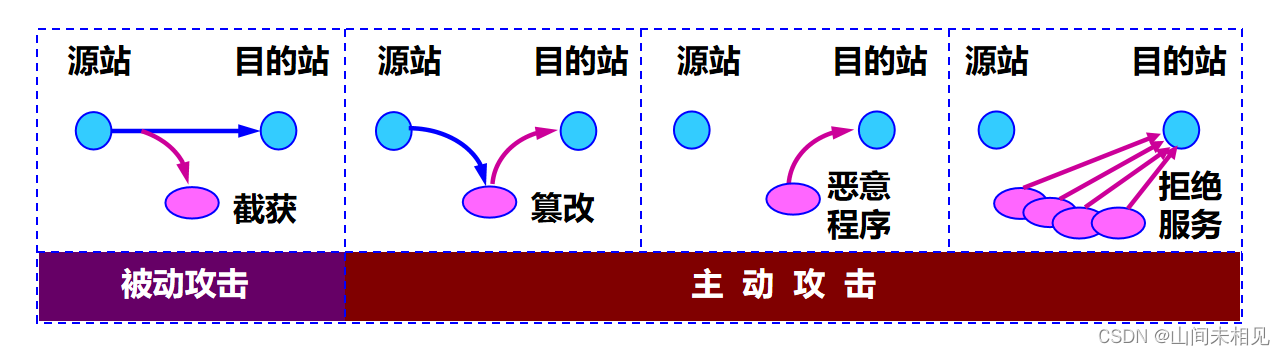

网络的基本攻击模式

被动威胁:

截获(机密性),包括嗅探(sniffing)、监听(eavesdropping)。

主动威胁:

篡改(完整性),包括数据包篡改(tampering)。

中断(可用性),包括拒绝服务(dosing)。

伪造(真实性),包括欺骗(spoofing)。

操作系统的脆弱性及常见攻击

人为原因:再程序编写过程中,为实现不可告人的目的,在程序代码的隐藏处保留后门。

客观原因:编程人员能力有限。

硬件原因:由于硬件原因,使编程人员无法弥补硬件的漏洞,从而使硬件的问题通过软件表现。

常见攻击方法

缓冲区溢出攻击

攻击原理:缓冲区溢出攻击利用编写不够严谨的程序,通过向程序的缓冲区写入超过预定长度的数据,造成缓存的溢出,从而破坏程序的堆栈,导致程序执行流程的改变。

缓冲区溢出的危害

最大数量的漏洞类型、漏洞危害等级高。

恶意程序的一般特性

1、非法性

2、隐蔽性

3、潜伏性

4、可触发性

5、表现性

6、破坏性

7、传染性–蠕虫病毒的典型特点

8、针对性

9、变异性

10、不可预见性

普通病毒–以破坏为目的的病毒

木马病毒–以控制为目的的病毒

[外链图片转存中…(img-GrhxIWD4-1705915327733)]

恶意程序的一般特性

1、非法性

2、隐蔽性

3、潜伏性

4、可触发性

5、表现性

6、破坏性

7、传染性–蠕虫病毒的典型特点

8、针对性

9、变异性

10、不可预见性

普通病毒–以破坏为目的的病毒

木马病毒–以控制为目的的病毒

蠕虫病毒–具有传播性的病毒