01HW中应急响应的流程

001应急响应所处位置(应急处置组)

监控研判组发现的一些安全时间提供给应急处置组,应急处置组通过上机取证把线索给到溯源反制组。但是溯源反制组可能已经没有了,有些单位有,有些单位取消了。有些会将应急处置组拆开,分为应急响应组和威胁处置组。

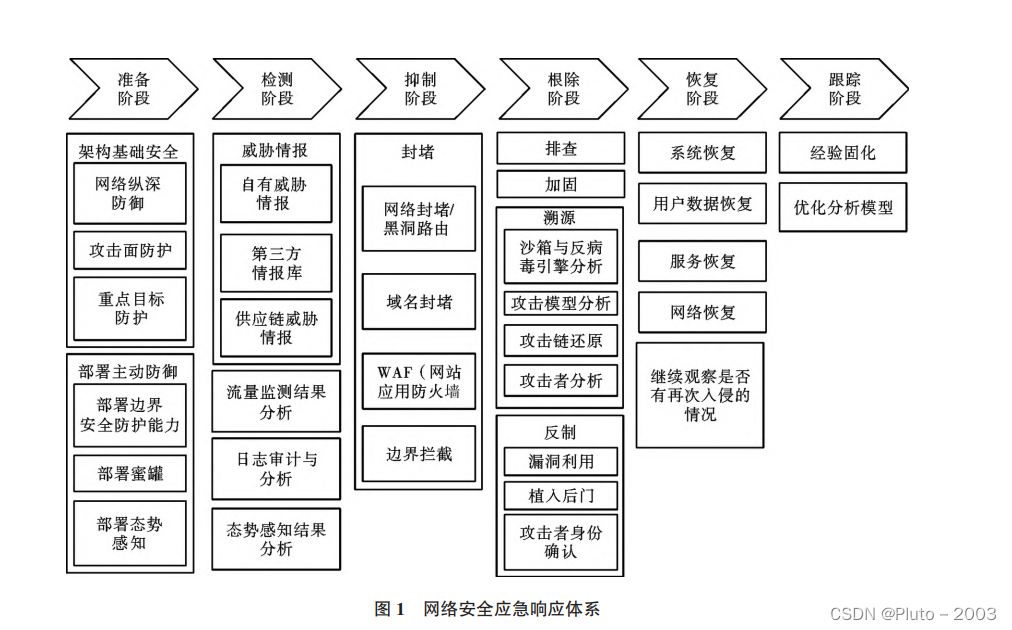

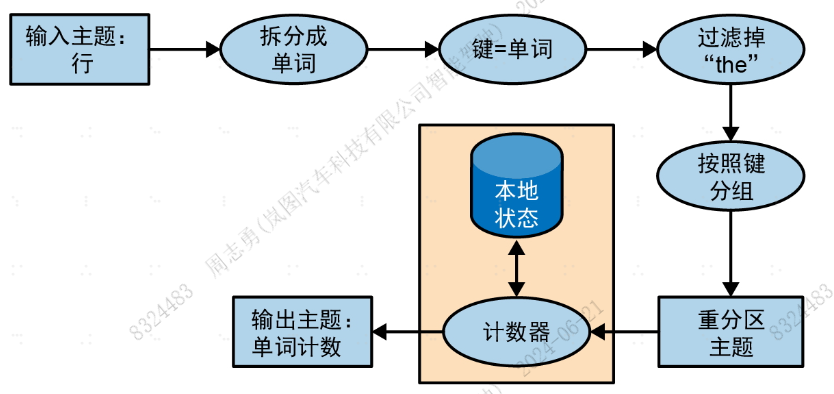

002应急响应的基本流程:

1)告警分析

根据安全设备售警内容来判断攻击源、攻击目标、攻击方式尊信息。

2)初步阻断

对确认失陷机器进行断网、微隔离等操作,但要避免直接关机够行为导致的攻击痕迹丢失。

3)还原入侵路径

本步骤是应急响应中最重要的步骤。根据安全设备及终端取证到的内容判断攻击者实际IP、入慢时间、攻击目的、恶意行为等内容,还原整个入侵路径。

4)清除威胁

提出清除该入侵威胁的相应解决方案,交付用户处置相关人员进行威胁清除。

5)总结报告

将以上几步书写书面应急响应报告,确保在现有调查内容内将攻击路径总量还原。并附带导致该安全威胁相关的修复建议,便于后续进行薄弱点加固。

003应急响应何时开始:

时间:入侵成功第一时间。

状态:已经造成安全影响,需要及时止损。

目标:

1、止损:排查入侵方式,清理残留快速介入分析排查,还原整个攻击路径。

2、回天:把丢掉的分补回来,获取更好的排名。

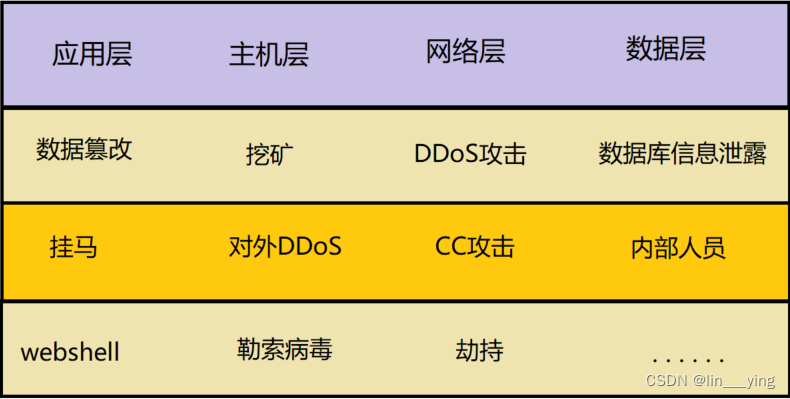

004HW应急响应场景

1、钓鱼失陷场景

攻击队利用社工手段获取目标账号信息,投递免杀的木马文件,获取终端权限。

2、木马回连场景

安全设备中告警发现木马回连情况,排查入侵路径。

3、常规漏洞攻击场景

攻击者使用常规漏洞进行攻击,获取目标系统权限,触发安全设备告警。

4、0Day利用场景

前期安全设备可能无感知,当尝试开始横移时发出告警。

005HW应急常见问题

1.研判确定为攻击成功事件后再应急。

2.安全事件需优先判断是否为内部行为。

3.应急响应过程中尽量留存所有证据方便后续继续深入分析。4.分析过程中相关关键点需截图留证。

02HW应急响应技巧

001HW应急响应要点

1)应急响应步骤

- 步骤一:告警分析

- 步骤二:及时阻断

- 步骤三:还原攻击路径

- 步骤四:清除威胁

- 步骤五:总结报告

2)Windows应急响应

- 进程分析

- 驻留分析(启动项排查、服务排查、账户相关)

- 恶意文件排查

- 入侵时间推导

- 日志分析

3)Linux应急响应

- 进程分析(网络连接开放端口)

- 驻留分析(账号相关、定时任务、自启动项、动态链接库)

- 系统完整性

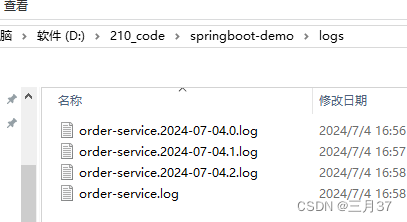

- 日志分析(历史命令、系统日志、应用日志)

- 恶息文件分析(webshell、rootkit、特殊目录)

4)简单样本分析

- 快速识别恶意样本

- 沙箱快速分析

windows场景checklist

windows场景

定位恶意进程-ProcessHacker

进程排查常用工具:ProcessHacker(需要对目录加白)/PCHunter/火绒剑

(https://github.com/PKRoma/ProcessHacker)

- 增强型任务管理器,绝大部分功能在3环实现,但是所调用的API多为封装的底层NativeAPl。

- 支持XP-Win10,支持32位系统和64位系统。

- 不同进程高亮颜色,判断不同的进程类型。

- 实用功能:

- 命令行,进程命令行参数

- StartTime,进程启动时间

- CPU,进程CPU占用情况

ProcessHacker功能介绍:

进程分析服务分析

网络分析

内存分析

线程分析

句柄分析

恶意进程、杀软终结者

恶意驻留-启动项排查Autoruns

Autoruns是微软Sysinternal工具集中启动项管理工具,其几乎枚举出Windows系统中所有可以开机启动的方式。

使用AutoRuns可以很方便的检查系统中病毒木马的驻留项

1)该工具支持签名验证、VT扫描等功能。2)当发现可疑启动项,但又不确定,可以取消勾选该项目的√,这样可以临时禁用该启动项。

3)CTRL+J可以跳转到对应启动项位置(白色不代表完全没有问题,可能会使用一个exe的文件,调用别的进程)

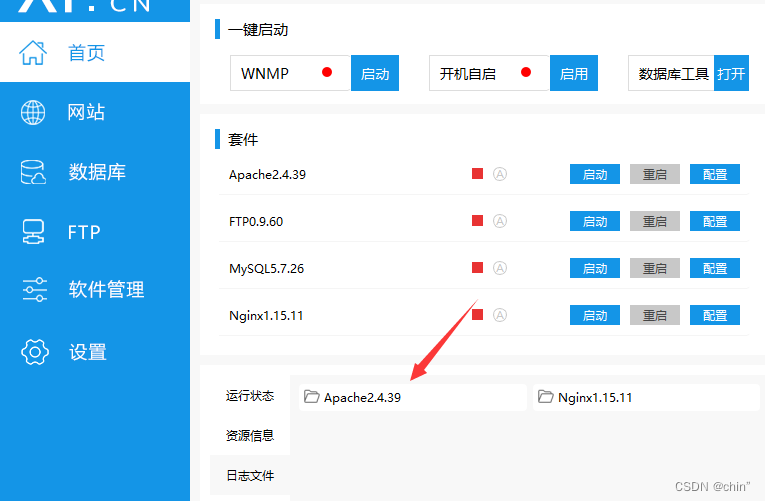

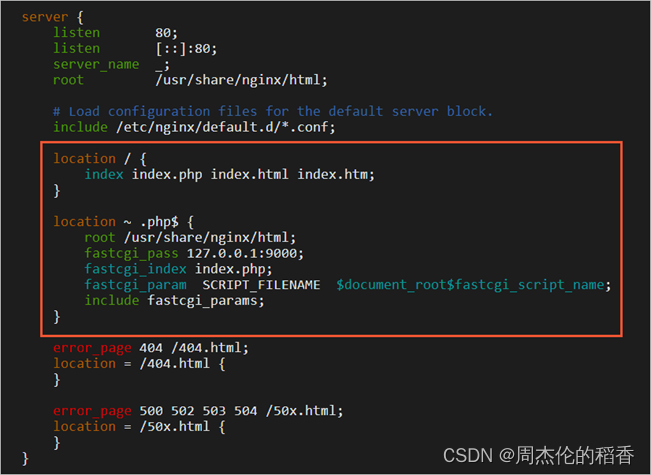

恶意驻留-Webshell

针对Web服务器,攻击者还常使用webshell作为远程连接的后门(驻留项)来持续控制失陷主机。

D盾

业界最好的webshell查杀工具,但仅支持Windows平台。

河马

支持Windows和Linux查杀(n.shellpub.com)并且还支持内存马扫描,下载地址:

Windows: http://down.shellpub.com/hmj/Linux: http://down.shellpub. com/hmj/

恶意驻留-隐藏账户排查

攻击者除了通过上述windows机制和Webshel来实现恶意驻留外,还会通过添加账户来维持控制权限。也可以使用D盾排查

账户安全检查

- 隐藏账号,加S结尾的账号均为隐藏账号

- 克隆账号,查看是普通用户,但是权限却是高权限或管理员权限(如管理员账户(Administrator)的权限克隆给其他普通用户)

- 异常账号,非系统、业务、用户增加的账号

- Guest账号,主要关注其启用情况

- 管理员组用户,加入到administrators组的用户

快速文件检索工具Everything

Everything

根据落盘时间,查找落盘文件及攻击者访问、修改的文件。

常用命令:

- dm:年/月/日-按修改时间检索

- dc:年/月/日-按创建时间检索

- da:年/月/日-按访问时间检索

- file:文件名

- dm:2023/05/1 file:*.exe

HW应急响应-Linux应急

Linux应急相较于Windows

- 不论Windows还是Linux其应急检查的思路和维度基本一致。

- Linux因其shell命令的强大,为我们进行应急处置提供先天的优势

- Linux系统层面的漏洞相对较少,漏洞主要集中在口令与web层面

Linux应急排查纬度

- 账号

- 网络连接、开放端口

- 定时任务、自启动

- 进程、服务

- 关键文件完整性(系统命令、配置、策略)

- 历史命令、安全日志、应用日志

- Webshell & Rootkit

Linux应急Checklist