听说大家都在要星标,我也要一个吧,可以把我的公众号打上小星星吗?~

又双叕周一了,还是老样子,来篇技术向的给大家提提神吧~

如果你对漏洞挖掘或技术向不感兴趣,那么到这就可以了,不用再继续往下滑了~

0x00

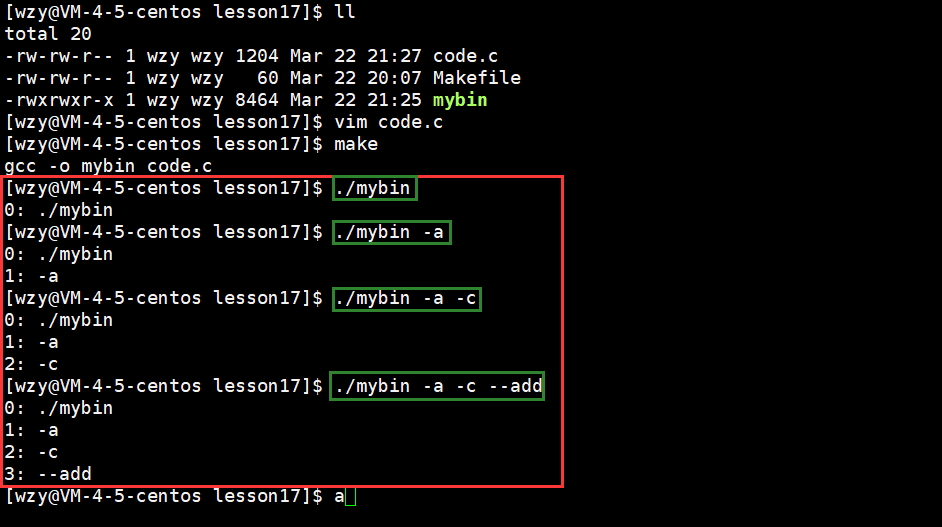

上次发的[SRC实战:改个返回包就严重了?]中最核心的一个操作就是修改返回包,有一些小伙伴有一些疑问,只有这种情况可以修改返回包吗?还有什么其它的场景比较适合呢?um,这次就分享一下,我一般在什么场景下会去修改返回包。

绕过前端登录

这种场景和前文一样,直接就卡在登录页面进不去了,js逆向难度又高,这时候怎么办?修改返回包咯,将登录失败的返回包替换为登录成功的返回包,骗一下前端。

具体怎么去找成功返回包的结构,有兴趣可以去翻前文, 进去之后就可以看看有没有未授权接口咯~

越权测试

在验证水平越权或垂直时,我有时候会直接将自己的个人信息返回包给改了,比如返回的用户详情中,将ID改为另一个用户的ID,或者将所属机构、组织等信息,修改为另一个组织。

这样有什么好处呢?对于依赖用户ID或者组织ID的接口,没必要去改参数了,也就不需要考虑接口的签名或加密等操作。

这种方式大家也可以发散一下,比如接口有签名或加密,修改不了请求参数,这时候可以换一种思路,通过改返回包来改变原本的请求参数。

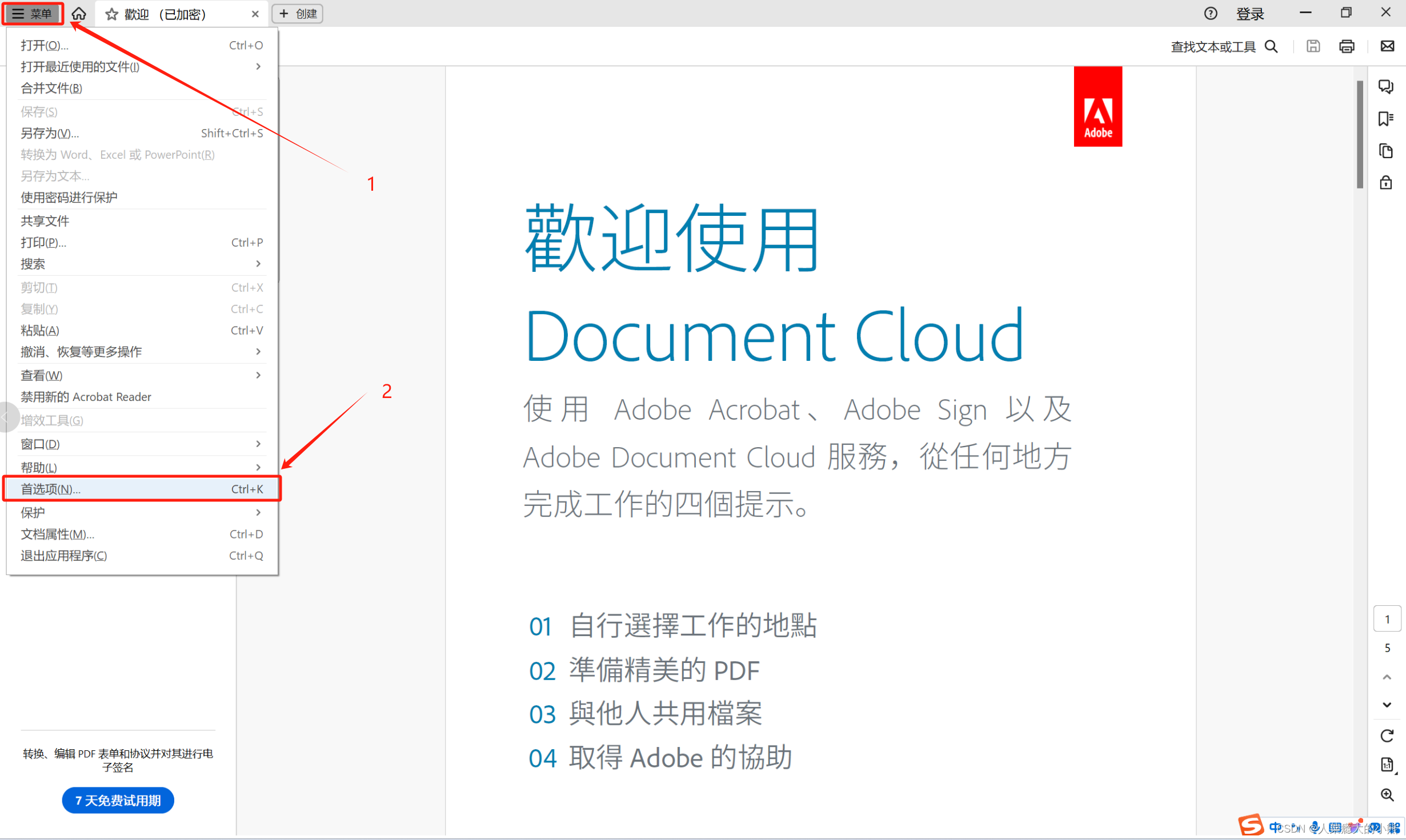

发现隐藏菜单

有时候一些网站会根据用户的不同角色、权限显示不同的菜单,这时候我们可以通过修改登录时返回的角色类型或者权限类型来骗一下前端,可能就会出现一些管理菜单,如果此时服务端没有进行严格的权限校验,就越权啦!

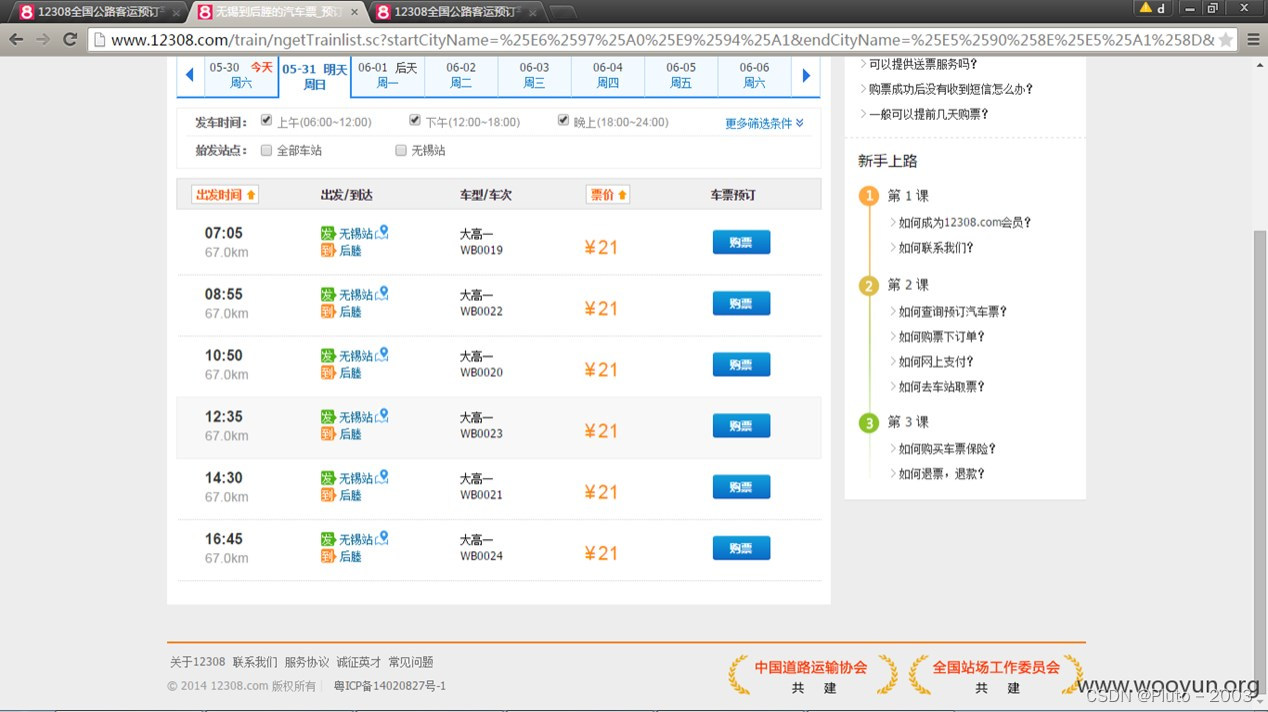

绕过使用限制

有些时候, 我们在使用一些功能的时候,会有使用限制,比如限制次数。但是这些配置都是从服务端获取的。这时候我们就可以通过修改获取配置的返回包,来绕过使用限制。

有人可能会问, 那我直接重放请求包不是一样的效果吗?确实是,但是这个功能可能比较复杂,我需要的不仅仅是重放,请求内容很难构造。第二则它的内容可能有签名或加密,没有办法直接重放。

0x01

众所周知 ,修改返回包的方式需要成功最少需要两个条件:

前端信任服务端返回的数据。

部分重要逻辑的校验放在了前端,服务端信任前端的校验结果。

所以不是什么时候改返回包都有用的,但是也提供了另一种解决问题的思路吧,希望能给各位师傅们一点点启发~

欢迎关注我的公众号“混入安全圈的程序猿”,更多原创文章第一时间推送!

![[学习笔记]SQL学习笔记(连载中。。。)](https://i-blog.csdnimg.cn/direct/975a8deaec5243e5bc6e243520f5ee1b.png)