通过Metasploit进行信息收集,我们可以采取一些更加极端的信息收集方式,比如获取服务器的硬件信息,系统用户信息,进程信息等。下面就开始我们的学习吧~

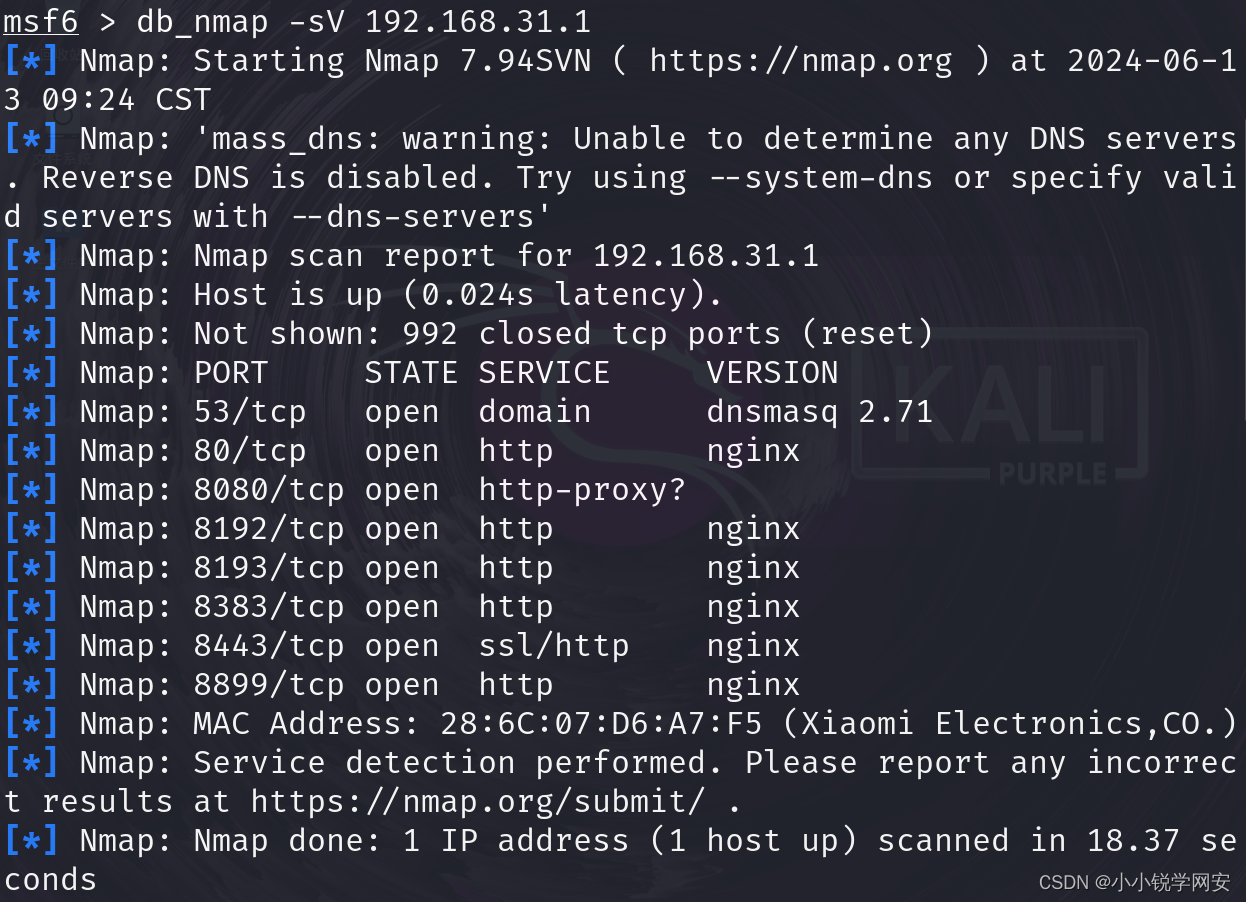

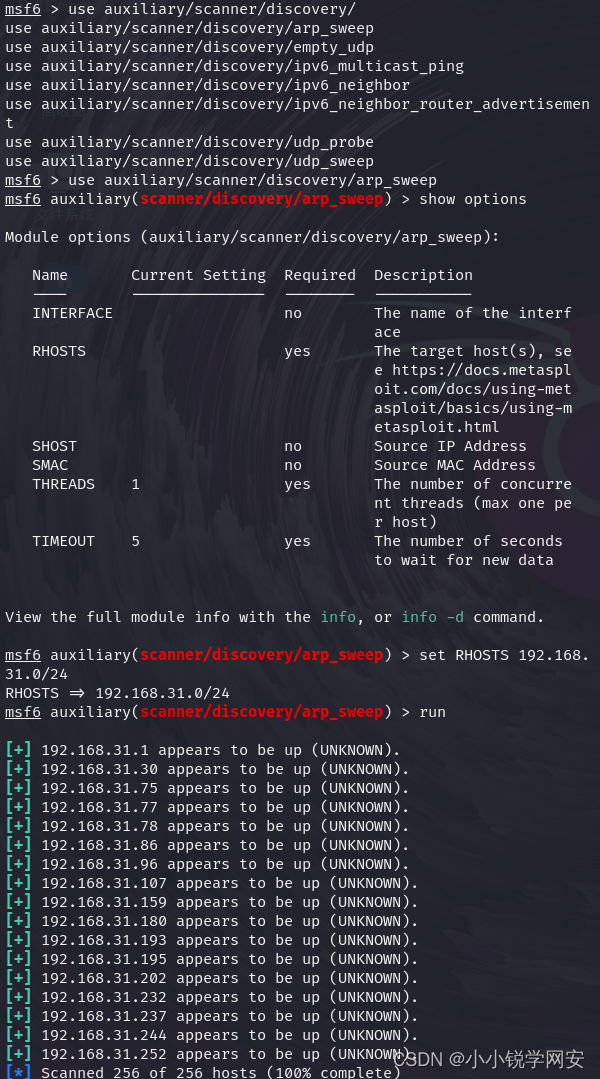

一、基于tcp协议收集主机信息

在使用模块儿时我们可以按两下tab键搜索相关模块,然后选择我们需要的模块并设置好参数后即可进行扫描:

可以看到我这个网段存活的主机。

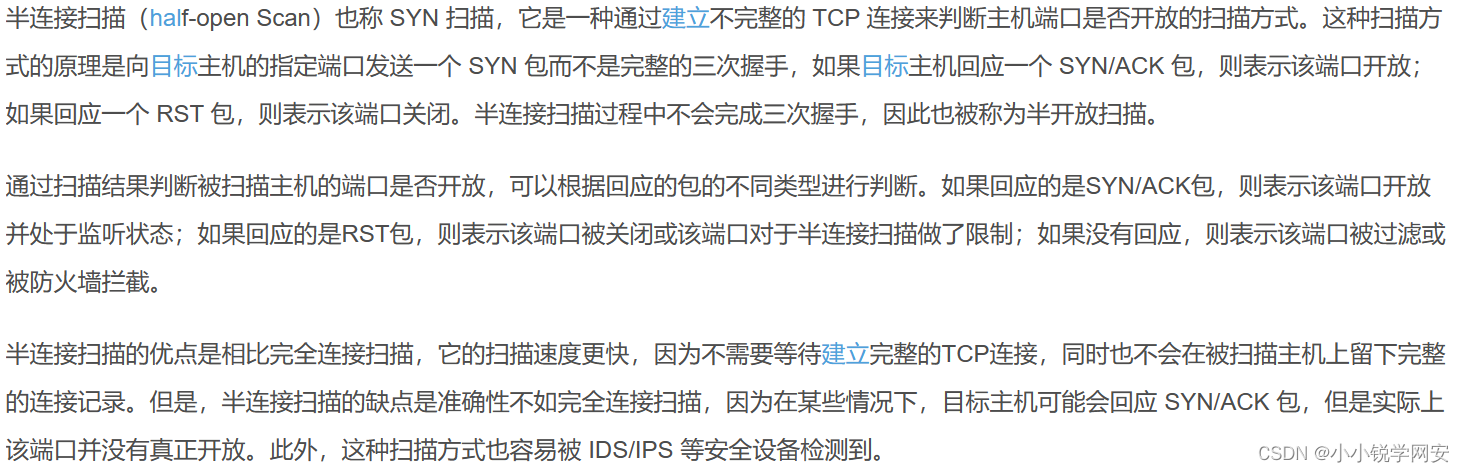

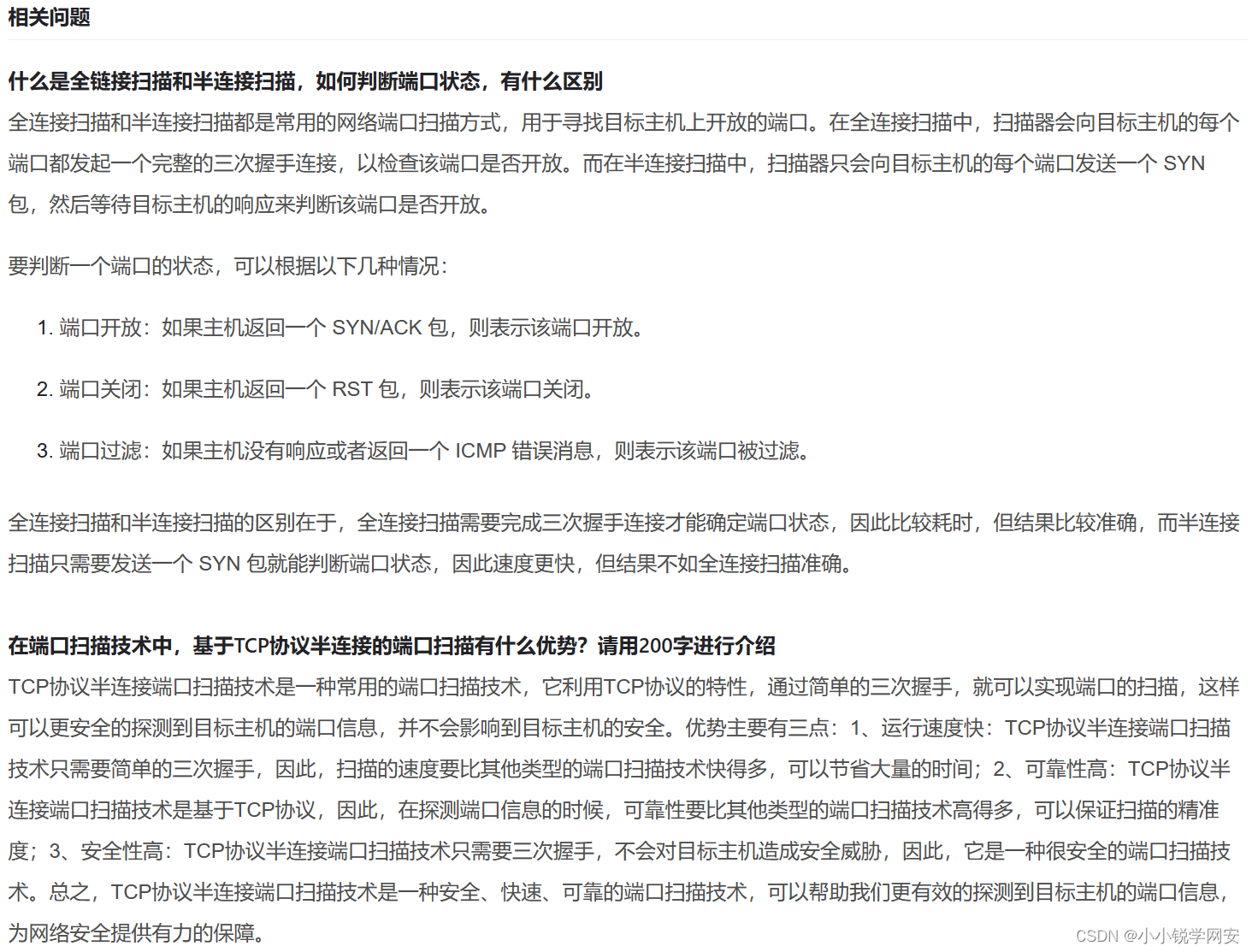

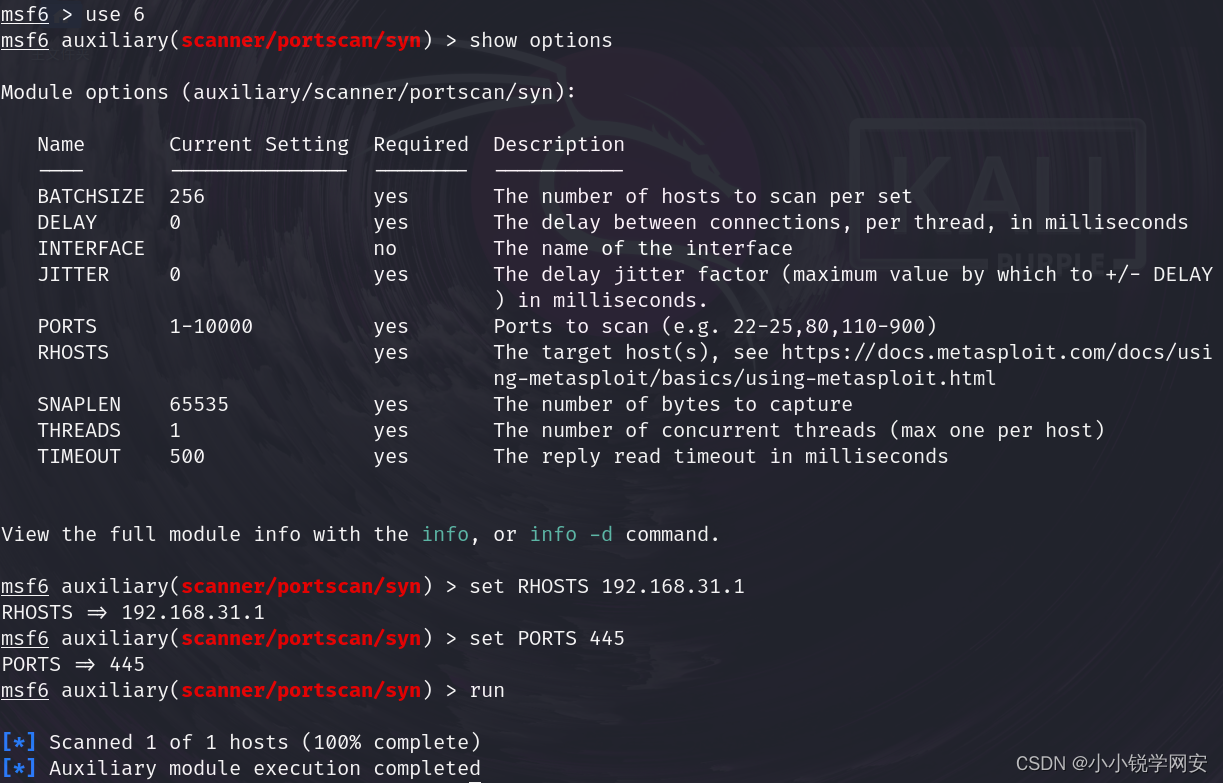

二、使用半连接方式扫描tcp端口

我们先来了解一点概念性的东西:

1.我们 search portscan 搜索一下端口扫描的相关模块:

2.我们利用第六个syn半连接扫描模块,并查看和修改参数进行扫描:

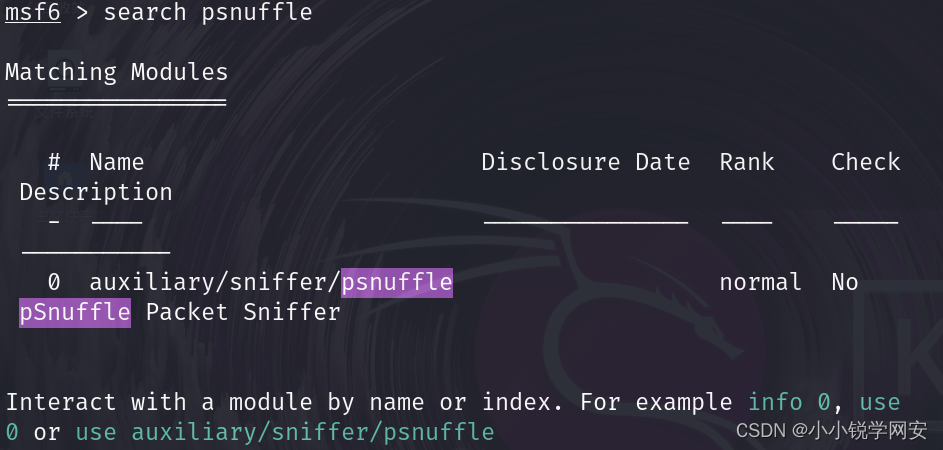

三、使用auxiliary/sniffer下的psnuffle模块进行密码嗅探

psnuffle口令嗅探工具是metasploit里唯一一款口令嗅探的工具,他的功能算不上强大,但是非常实用,可以使用它截获常见协议的身份认证过程,并将用户名和口令信息保存下来。ftp连接是明文传输,所以我们可以嗅探的到。

1.这里我的环境:攻击机:kali2024,靶机:metasploitable2(这个有需要的可以私信我,把我配置好的分享给大家)

2.我们先在kali上安装ftp服务:

3.进入我们的老朋友msf,搜索一下我们将要学习的psnuffle:

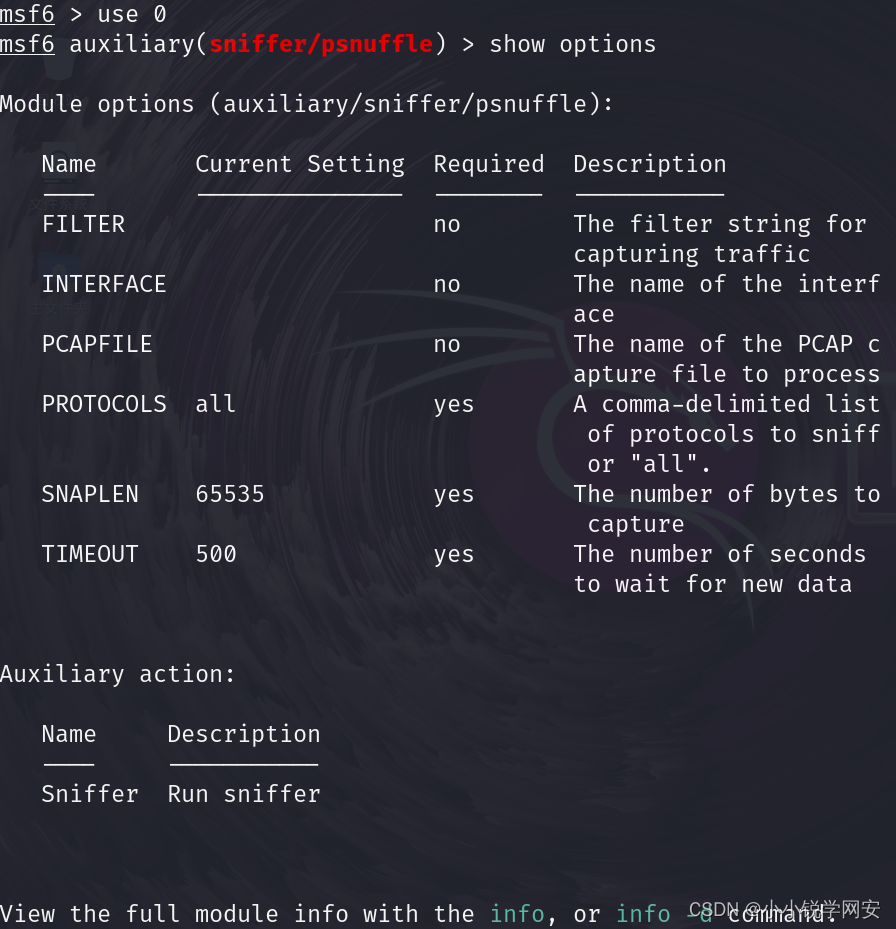

会发现只有一个辅助模块,我们进入然后show一下:

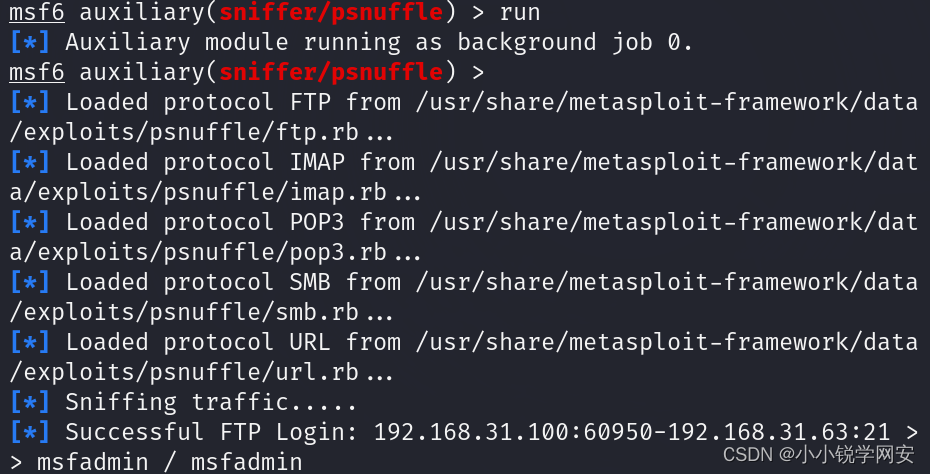

这些参数我们默认即可不需要更改,有想了解的可以自己查一下这些参数具体都是什么,这里我就不详细说了。然后我们直接开run即可:

这样我们就已经开始嗅探了!!

4.我们进入我们的metasploitable2然后登陆:

5.在kali中重新开一个终端利用我们kali中下载好的lftp远程连接metasploitable2(账号:msfadmin,密码:msfadmin):

这里的ip是你们靶机的ip

然后我们就成功连接上了~

6.然后打开我们嗅探的那个终端进行查看:

看最下面,我们已经成功嗅探到了~ 表示通过21端口谁连接到了谁,账号密码是多少~

7.我们可以通过jobs来查看连接情况,kill可以杀死连接:

ok就到这里

持续更新中~

![[Shell编程学习路线]——探讨Shell中变量的作用范围(export)](https://img-blog.csdnimg.cn/direct/3b7ecfb50593488a85d6a18de8a57bc8.gif)