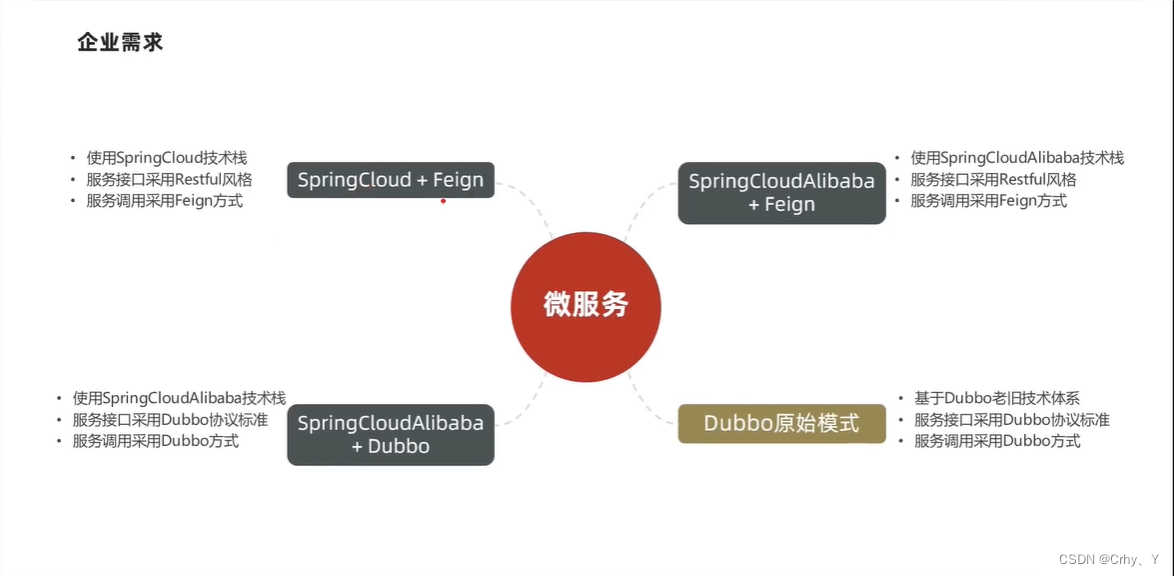

背景

由于每个微服务都有不同的地址或端口,入口不同

请求不同数据时要访问不同的入口,需要维护多个入口地址,麻烦

前端无法调用nacos,无法实时更新服务列表

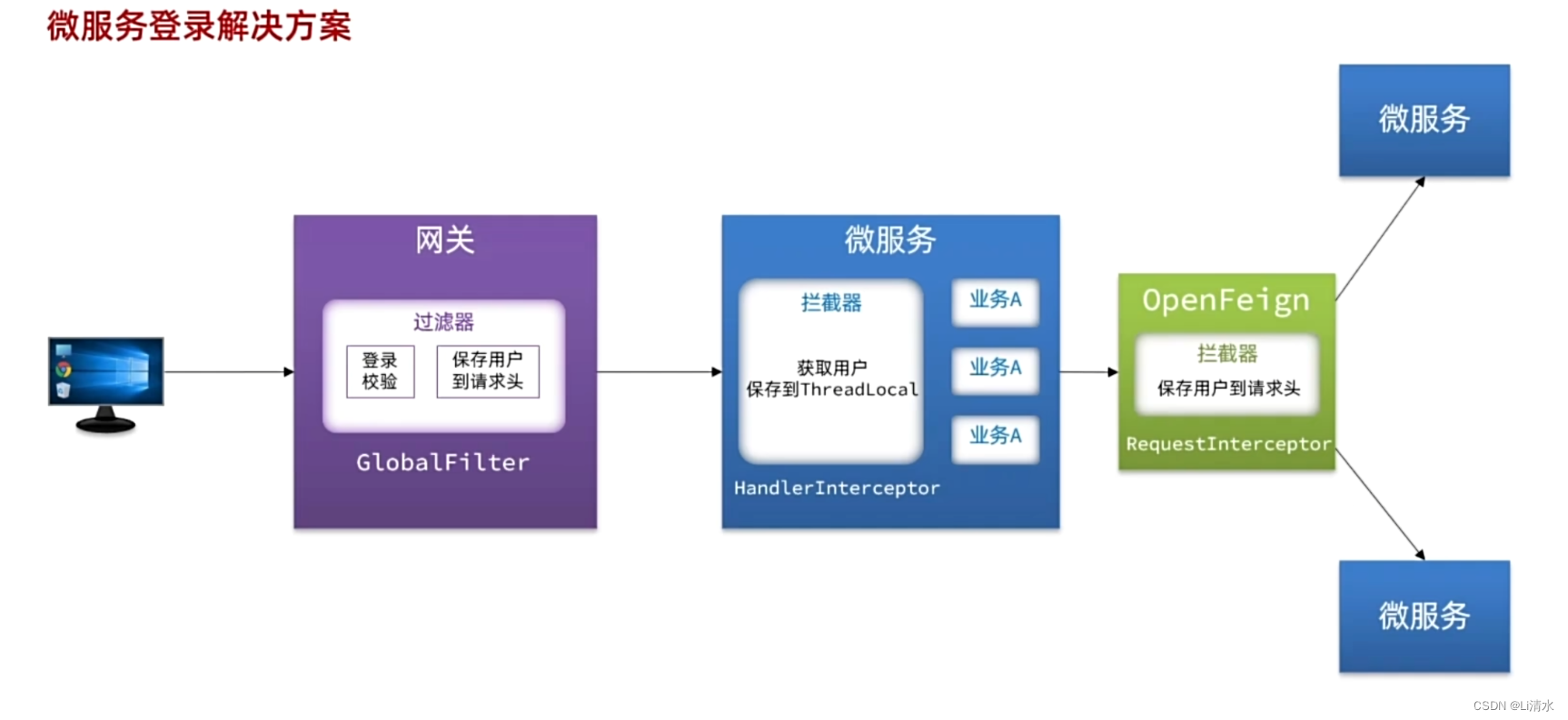

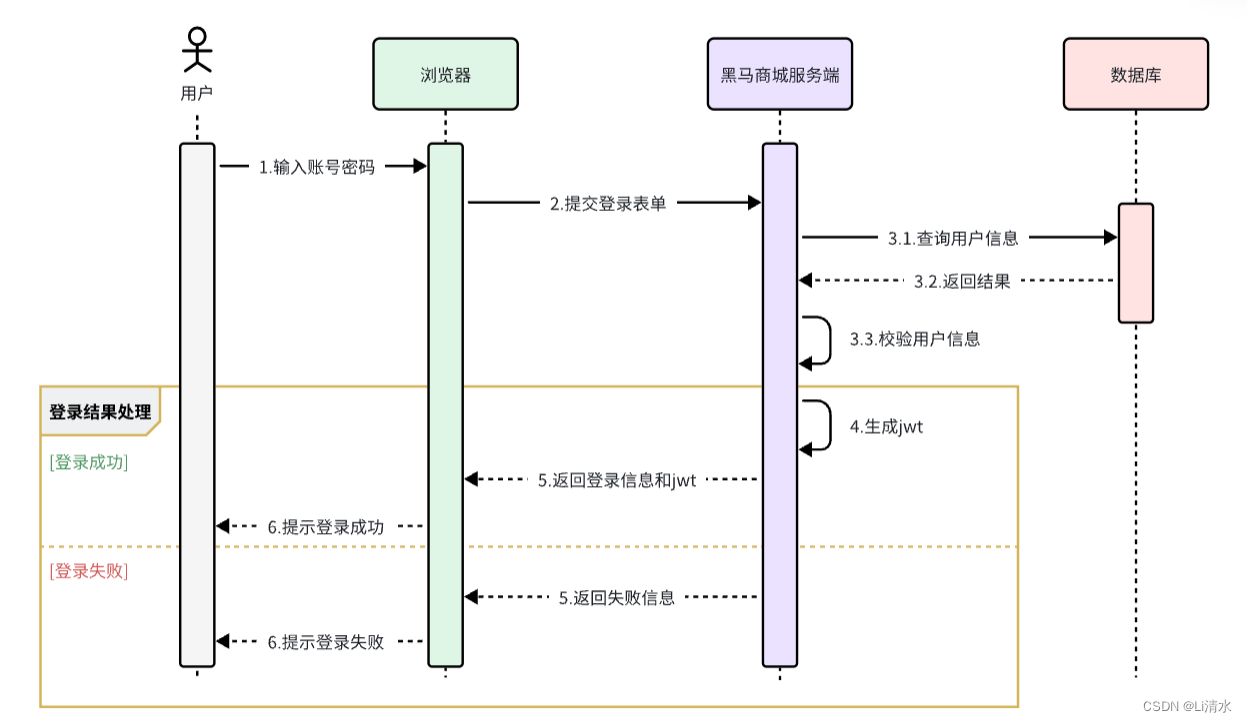

单体架构时我们只需要完成一次用户登录、身份校验,就可以在所有业务中获取到用户信息。而微服务拆分后,每个微服务都独立部署,这就存在一些问题:

每个微服务都需要编写登录校验、用户信息获取的功能吗?

当微服务之间调用时,该如何传递用户信息?

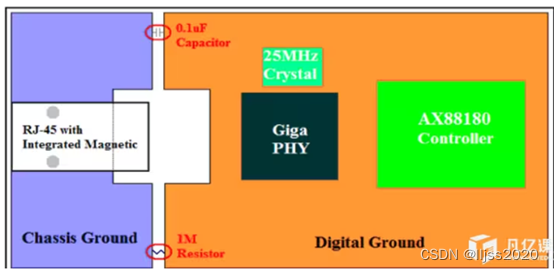

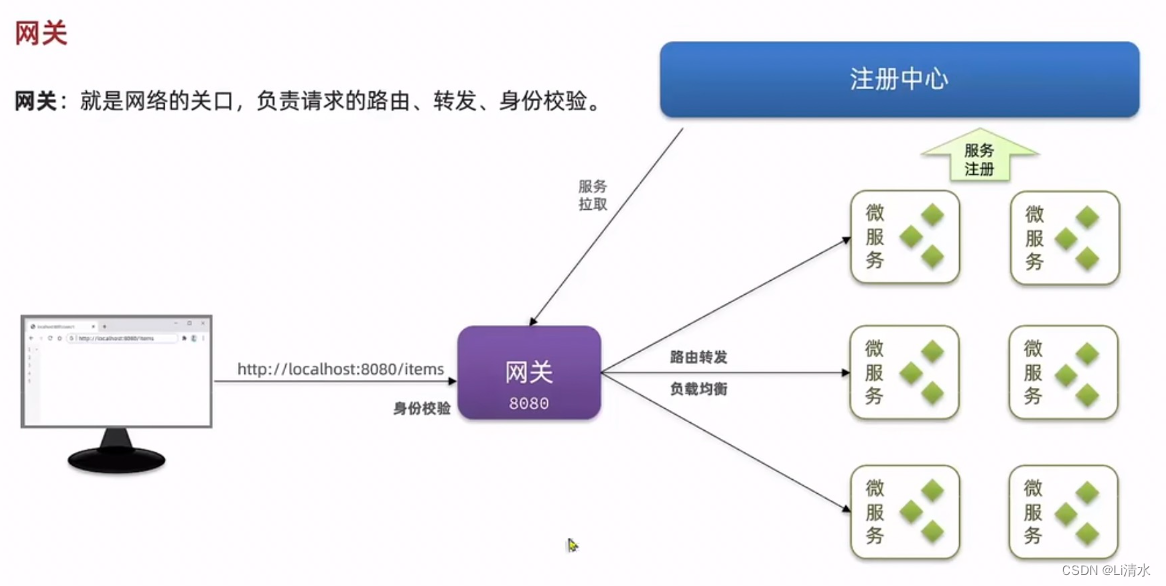

网关路由

定义

网关就是网络的关口。数据在网络间传输,从一个网络传输到另一网络时就需要经过网关来做数据的路由和转发以及数据安全的校验。

更通俗的来讲,网关就像是以前园区传达室的大爷。

外面的人要想进入园区,必须经过大爷的认可,如果你是不怀好意的人,肯定被直接拦截。

外面的人要传话或送信,要找大爷。大爷帮你带给目标人。

现在,微服务网关就起到同样的作用。前端请求不能直接访问微服务,而是要请求网关:

网关可以做安全控制,也就是登录身份校验,校验通过才放行

通过认证后,网关再根据请求判断应该访问哪个微服务,将请求转发过去

SpringCloudGateway

网关本身也是一个独立的微服务,因此也需要创建一个模块开发功能。

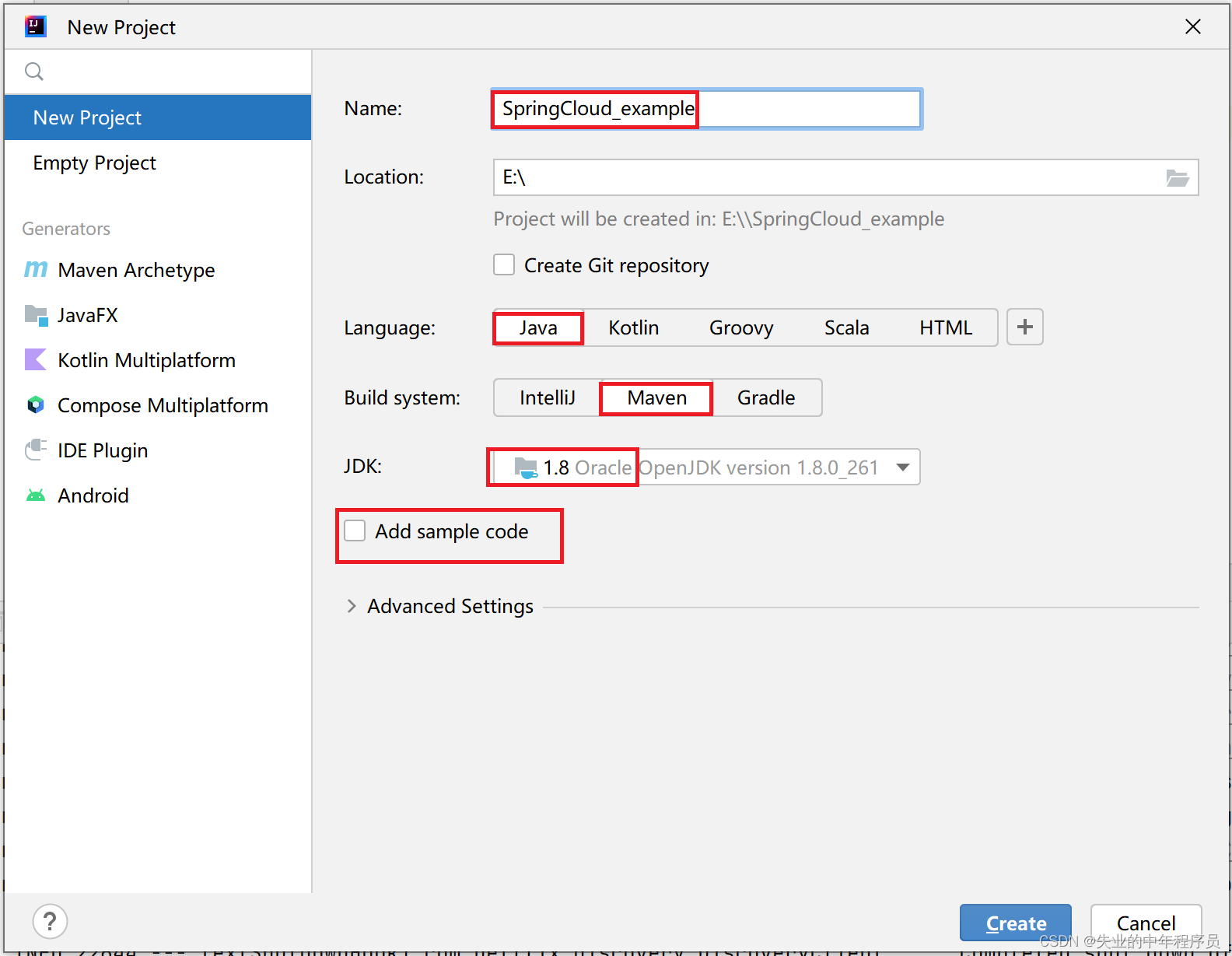

创建项目

引入依赖

引入依赖

<!--网关-->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-gateway</artifactId>

</dependency>

<!--nacos discovery-->

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-nacos-discovery</artifactId>

</dependency>

<!--负载均衡-->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-loadbalancer</artifactId>

</dependency>配置启动类(配置路由)

application.yaml中:

server:

port: 8080

spring:

application:

name: gateway

cloud:

nacos:

server-addr: 192.168.150.101:8848

gateway:

routes:

- id: item # 路由规则id,自定义,唯一

uri: lb://item-service # 路由的目标服务,lb代表负载均衡,会从注册中心拉取服务列表

predicates: # 路由断言,判断当前请求是否符合当前规则,符合则路由到目标服务

- Path=/items/**,/search/** # 这里是以请求路径作为判断规则

- id: cart

uri: lb://cart-service

predicates:

- Path=/carts/**

- id: user

uri: lb://user-service

predicates:

- Path=/users/**,/addresses/**

- id: trade

uri: lb://trade-service

predicates:

- Path=/orders/**

- id: pay

uri: lb://pay-service

predicates:

- Path=/pay-orders/**

测试

启动GatewayApplication,访问http://localhost:8080/items/page?pageNo=1&pageSize=1

此时,启动UserApplication、CartApplication,然后打开前端页面,发现相关功能都可以正常访问了。

路由过滤

spring:

cloud:

gateway:

routes:

- id: item

uri: lb://item-service

predicates:

- Path=/items/**,/search/**四个属性含义如下:

id:路由的唯一标示predicates:路由断言,其实就是匹配条件filters:路由过滤条件,后面讲uri:路由目标地址,lb://代表负载均衡,从注册中心获取目标微服务的实例列表,并且负载均衡选择一个访问。

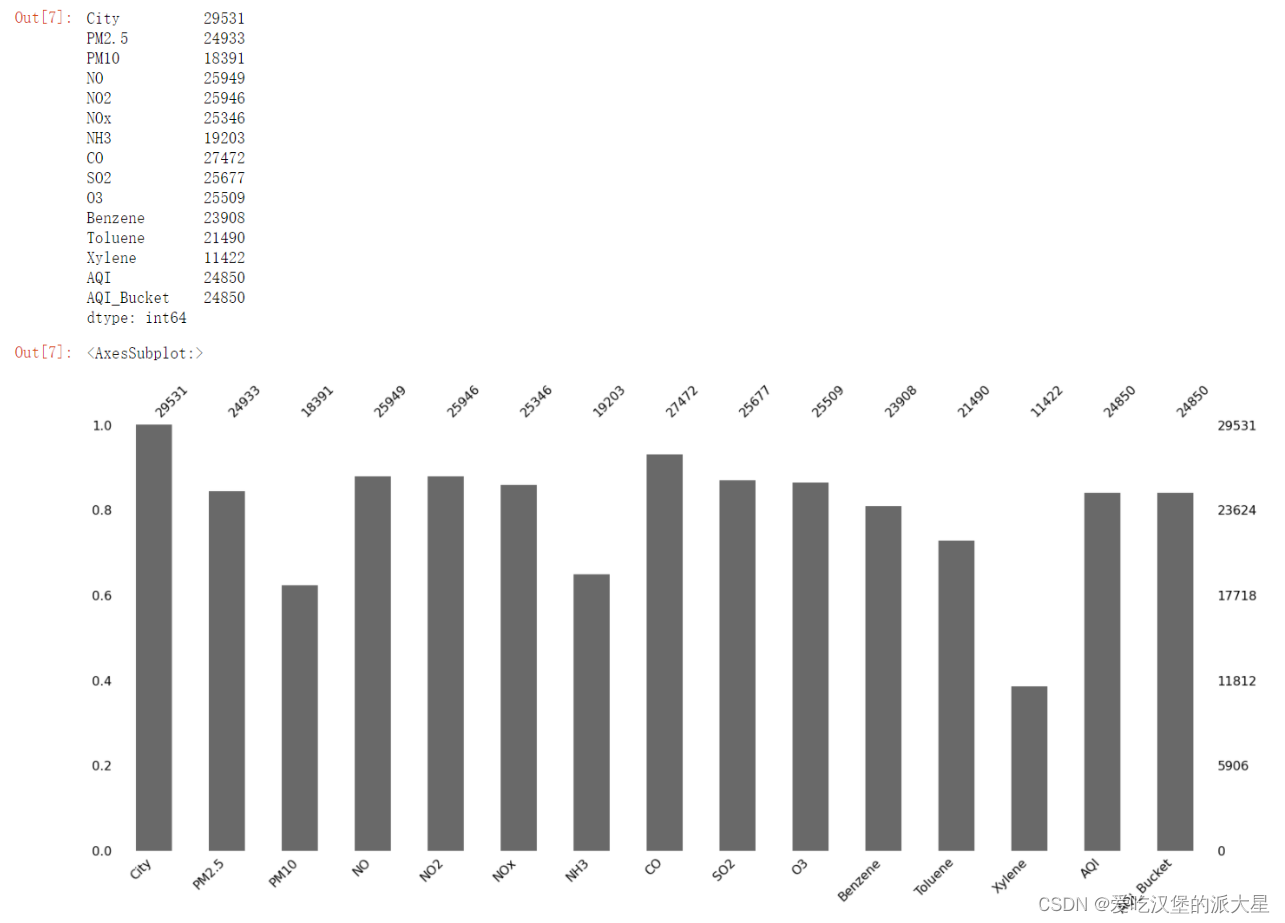

这里我们重点关注predicates,也就是路由断言。SpringCloudGateway中支持的断言类型有很多:

名称 |

说明 |

示例 |

|---|---|---|

After |

是某个时间点后的请求 |

- After=2037-01-20T17:42:47.789-07:00[America/Denver] |

Before |

是某个时间点之前的请求 |

- Before=2031-04-13T15:14:47.433+08:00[Asia/Shanghai] |

Between |

是某两个时间点之前的请求 |

- Between=2037-01-20T17:42:47.789-07:00[America/Denver], 2037-01-21T17:42:47.789-07:00[America/Denver] |

Cookie |

请求必须包含某些cookie |

- Cookie=chocolate, ch.p |

Header |

请求必须包含某些header |

- Header=X-Request-Id, \d+ |

Host |

请求必须是访问某个host(域名) |

- Host=**.somehost.org,**.anotherhost.org |

Method |

请求方式必须是指定方式 |

- Method=GET,POST |

Path |

请求路径必须符合指定规则 |

- Path=/red/{segment},/blue/** |

Query |

请求参数必须包含指定参数 |

- Query=name, Jack或者- Query=name |

RemoteAddr |

请求者的ip必须是指定范围 |

- RemoteAddr=192.168.1.1/24 |

weight |

权重处理 |

网关登录校验(过滤器)

定义

登录是基于JWT来实现的,校验JWT的算法复杂,而且需要用到秘钥。如果每个微服务都去做登录校验,这就存在着两大问题:

每个微服务都需要知道JWT的秘钥,不安全

每个微服务重复编写登录校验代码、权限校验代码,麻烦

既然网关是所有微服务的入口,一切请求都需要先经过网关。我们完全可以把登录校验的工作放到网关去做,这样之前说的问题就解决了:

只需要在网关和用户服务保存秘钥

只需要在网关开发登录校验功能

此时,登录校验的流程如图:

不过,这里存在几个问题:

网关路由是配置的,请求转发是Gateway内部代码,我们如何在转发之前做登录校验?

网关校验JWT之后,如何将用户信息传递给微服务?

微服务之间也会相互调用,这种调用不经过网关,又该如何传递用户信息?

网关过滤器

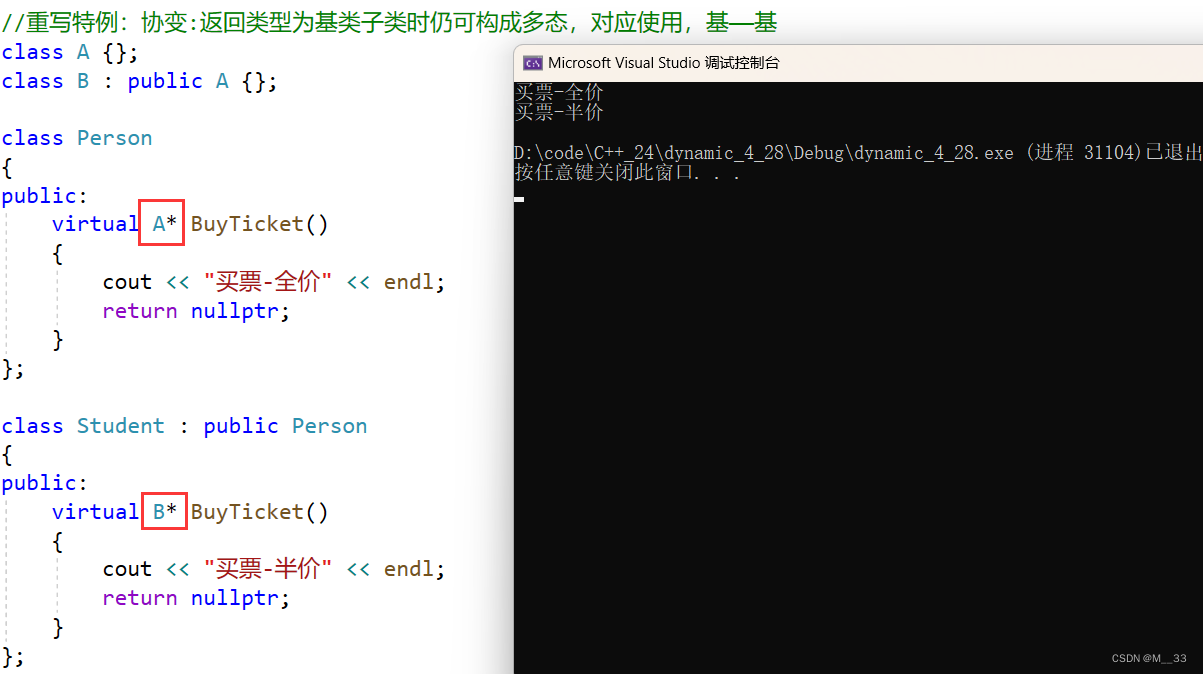

登录校验必须在请求转发到微服务之前做,否则就失去了意义。而网关的请求转发是Gateway内部代码实现的,要想在请求转发之前做登录校验,就必须了解Gateway内部工作的基本原理。

如图中所示,最终请求转发是有一个名为

如图中所示,最终请求转发是有一个名为NettyRoutingFilter的过滤器来执行的,而且这个过滤器是整个过滤器链中顺序最靠后的一个。如果我们能够定义一个过滤器,在其中实现登录校验逻辑,并且将过滤器执行顺序定义到NettyRoutingFilter之前,这就符合我们的需求了!

那么,该如何实现一个网关过滤器呢?

网关过滤器链中的过滤器有两种:

GatewayFilter:路由过滤器,作用范围比较灵活,可以是任意指定的路由Route.GlobalFilter:全局过滤器,作用范围是所有路由,不可配置。

原理:

请求处理器FilteringWebHandler在处理请求时,会将GlobalFilter装饰为GatewayFilter,然后放到同一个过滤器链中,排序以后依次执行。

且网关Gateway中内置了很多的GatewayFilter

Gateway内置的GatewayFilter过滤器使用起来非常简单,无需编码,只要在yaml文件中简单配置即可。而且其作用范围也很灵活,配置在哪个Route下,就作用于哪个Route.

例如,有一个过滤器叫做AddRequestHeaderGatewayFilterFacotry,顾明思议,就是添加请求头的过滤器,可以给请求添加一个请求头并传递到下游微服务。

使用的时候只需要在application.yaml中这样配置:

spring:

cloud:

gateway:

routes:

- id: test_route

uri: lb://test-service

predicates:

-Path=/test/**

filters:

- AddRequestHeader=key, value # 逗号之前是请求头的key,逗号之后是value如果想要让过滤器作用于所有的路由,则可以这样配置:

spring:

cloud:

gateway:

default-filters: # default-filters下的过滤器可以作用于所有路由

- AddRequestHeader=key, value

routes:

- id: test_route

uri: lb://test-service

predicates:

-Path=/test/**自定义过滤器

自定义GlobalFilter

@Component

public class PrintAnyGlobalFilter implements GlobalFilter, Ordered {

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

// 1.拦截,获取请求

ServerHttpResponse response = exchange.getResponse();

// 2.编写过滤器逻辑

response.setRawStatusCode(401);

System.out.println("未登录,无法访问");

// 3.放行

// return chain.filter(exchange);

}

@Override

public int getOrder() {

// 过滤器执行顺序,值越小,优先级越高

return 0;

}

}实现登录校验

1、JWT工具

具体作用如下:

AuthProperties:配置登录校验需要拦截的路径,因为不是所有的路径都需要登录才能访问JwtProperties:定义与JWT工具有关的属性,比如秘钥文件位置SecurityConfig:工具的自动装配JwtTool:JWT工具,其中包含了校验和解析token的功能hmall.jks:秘钥文件

其中AuthProperties和JwtProperties所需的属性要在application.yaml中配置:

hm:

jwt:

location: classpath:hmall.jks # 秘钥地址

alias: hmall # 秘钥别名

password: hmall123 # 秘钥文件密码

tokenTTL: 30m # 登录有效期

auth:

excludePaths: # 无需登录校验的路径

- /search/**

- /users/login

- /items/**2、校验过滤器(GlobalFilter)

package com.hmall.gateway.filter;

import com.hmall.common.exception.UnauthorizedException;

import com.hmall.common.utils.CollUtils;

import com.hmall.gateway.config.AuthProperties;

import com.hmall.gateway.util.JwtTool;

import lombok.RequiredArgsConstructor;

import org.springframework.boot.context.properties.EnableConfigurationProperties;

import org.springframework.cloud.gateway.filter.GatewayFilterChain;

import org.springframework.cloud.gateway.filter.GlobalFilter;

import org.springframework.core.Ordered;

import org.springframework.http.server.reactive.ServerHttpRequest;

import org.springframework.http.server.reactive.ServerHttpResponse;

import org.springframework.stereotype.Component;

import org.springframework.util.AntPathMatcher;

import org.springframework.web.server.ServerWebExchange;

import reactor.core.publisher.Mono;

import java.util.List;

@Component

@RequiredArgsConstructor

@EnableConfigurationProperties(AuthProperties.class)

public class AuthGlobalFilter implements GlobalFilter, Ordered {

private final JwtTool jwtTool;

private final AuthProperties authProperties;

private final AntPathMatcher antPathMatcher = new AntPathMatcher();

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

// 1.获取Request

ServerHttpRequest request = exchange.getRequest();

// 2.判断是否不需要拦截

if(isExclude(request.getPath().toString())){

// 无需拦截,直接放行

return chain.filter(exchange);

}

// 3.获取请求头中的token

String token = null;

List<String> headers = request.getHeaders().get("authorization");

if (!CollUtils.isEmpty(headers)) {

token = headers.get(0);

}

// 4.校验并解析token

Long userId = null;

try {

userId = jwtTool.parseToken(token);

} catch (UnauthorizedException e) {

// 如果无效,拦截

ServerHttpResponse response = exchange.getResponse();

response.setRawStatusCode(401);

return response.setComplete();

}

// TODO 5.如果有效,传递用户信息

System.out.println("userId = " + userId);

// 6.放行

return chain.filter(exchange);

}

private boolean isExclude(String antPath) {

for (String pathPattern : authProperties.getExcludePaths()) {

if(antPathMatcher.match(pathPattern, antPath)){

return true;

}

}

return false;

}

@Override

public int getOrder() {

return 0;

}

}重启测试,会发现访问/items开头的路径,未登录状态下不会被拦截:

访问其他路径则,未登录状态下请求会被拦截,并且返回

访问其他路径则,未登录状态下请求会被拦截,并且返回401状态码:

网关传递给用户(拦截器)

网关传递给用户(拦截器)

1、修改完善”校验过滤器(GlobalFilter)“

package com.hmall.gateway.filter;

import com.hmall.common.exception.UnauthorizedException;

import com.hmall.common.utils.CollUtils;

import com.hmall.gateway.config.AuthProperties;

import com.hmall.gateway.util.JwtTool;

import lombok.RequiredArgsConstructor;

import org.springframework.boot.context.properties.EnableConfigurationProperties;

import org.springframework.cloud.gateway.filter.GatewayFilterChain;

import org.springframework.cloud.gateway.filter.GlobalFilter;

import org.springframework.core.Ordered;

import org.springframework.http.server.reactive.ServerHttpRequest;

import org.springframework.http.server.reactive.ServerHttpResponse;

import org.springframework.stereotype.Component;

import org.springframework.util.AntPathMatcher;

import org.springframework.web.server.ServerWebExchange;

import reactor.core.publisher.Mono;

import java.util.List;

@Component

@RequiredArgsConstructor

@EnableConfigurationProperties(AuthProperties.class)

public class AuthGlobalFilter implements GlobalFilter, Ordered {

private final JwtTool jwtTool;

private final AuthProperties authProperties;

private final AntPathMatcher antPathMatcher = new AntPathMatcher();

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

// 1.获取Request

ServerHttpRequest request = exchange.getRequest();

// 2.判断是否不需要拦截

if(isExclude(request.getPath().toString())){

// 无需拦截,直接放行

return chain.filter(exchange);

}

// 3.获取请求头中的token

String token = null;

List<String> headers = request.getHeaders().get("authorization");

if (!CollUtils.isEmpty(headers)) {

token = headers.get(0);

}

// 4.校验并解析token

Long userId = null;

try {

userId = jwtTool.parseToken(token);

} catch (UnauthorizedException e) {

// 如果无效,拦截

ServerHttpResponse response = exchange.getResponse();

response.setRawStatusCode(401);

return response.setComplete();

}

// 5.如果有效,传递用户信息,修改请求头

String userInfo = userId.toString();

ServerWebExchange swe = exchange.mutate()

.request(builder -> builder.header("user-info",userInfo))

.build();

// 6.放行

return chain.filter(swe);

}

private boolean isExclude(String antPath) {

for (String pathPattern : authProperties.getExcludePaths()) {

if(antPathMatcher.match(pathPattern, antPath)){

return true;

}

}

return false;

}

@Override

public int getOrder() {

return 0;

}

}2、在common模块中编写SpringMVC拦截器,获取登录用户

需求:由于每个微服务都可能有获取登录用户的需求,因此我们直接在common模块定义拦截器,这样微服务只需要引入依赖即可生效,无需重复编写。

在hm-common中已经有一个用于保存登录用户的ThreadLocal工具:

其中已经提供了保存和获取用户的方法:

其中已经提供了保存和获取用户的方法:

接下来,我们只需要编写拦截器,获取用户信息并保存到

接下来,我们只需要编写拦截器,获取用户信息并保存到UserContext,然后放行即可。

我们在hm-common模块下定义一个拦截器:

package com.hmall.common.interceptor;

import cn.hutool.core.util.StrUtil;

import com.hmall.common.utils.UserContext;

import org.springframework.web.servlet.HandlerInterceptor;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

public class UserInfoInterceptor implements HandlerInterceptor {

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

// 1.获取请求头中的用户信息

String userInfo = request.getHeader("user-info");

// 2.判断是否为空

if (StrUtil.isNotBlank(userInfo)) {

// 不为空,保存到ThreadLocal

UserContext.setUser(Long.valueOf(userInfo));

}

// 3.放行

return true;

}

@Override

public void afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex) throws Exception {

// 移除用户

UserContext.removeUser();

}

}接着在hm-common模块下编写SpringMVC的配置类,配置登录拦截器:

package com.hmall.common.config;

import com.hmall.common.interceptors.UserInfoInterceptor;

import org.springframework.boot.autoconfigure.condition.ConditionalOnClass;

import org.springframework.context.annotation.Configuration;

import org.springframework.web.servlet.DispatcherServlet;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;

@Configuration

@ConditionalOnClass(DispatcherServlet.class)

public class MvcConfig implements WebMvcConfigurer {

@Override

public void addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(new UserInfoInterceptor());

}

}不过,需要注意的是,这个配置类默认是不会生效的,因为它所在的包是com.hmall.common.config,与其它微服务的扫描包不一致,无法被扫描到,因此无法生效。

基于SpringBoot的自动装配原理,我们要将其添加到resources目录下的META-INF/spring.factories文件中:

org.springframework.boot.autoconfigure.EnableAutoConfiguration=\

com.hmall.common.config.MyBatisConfig,\

com.hmall.common.config.MvcConfig配置管理

背景

不过,现在依然还有几个问题需要解决:

网关路由在配置文件中写死了,如果变更必须重启微服务

某些业务配置在配置文件中写死了,每次修改都要重启服务

每个微服务都有很多重复的配置,维护成本高

微服务共享的配置可以统一交给Nacos保存和管理,在Nacos控制台修改配置后,Nacos会将配置变更推送给相关的微服务,并且无需重启即可生效,实现配置热更新。

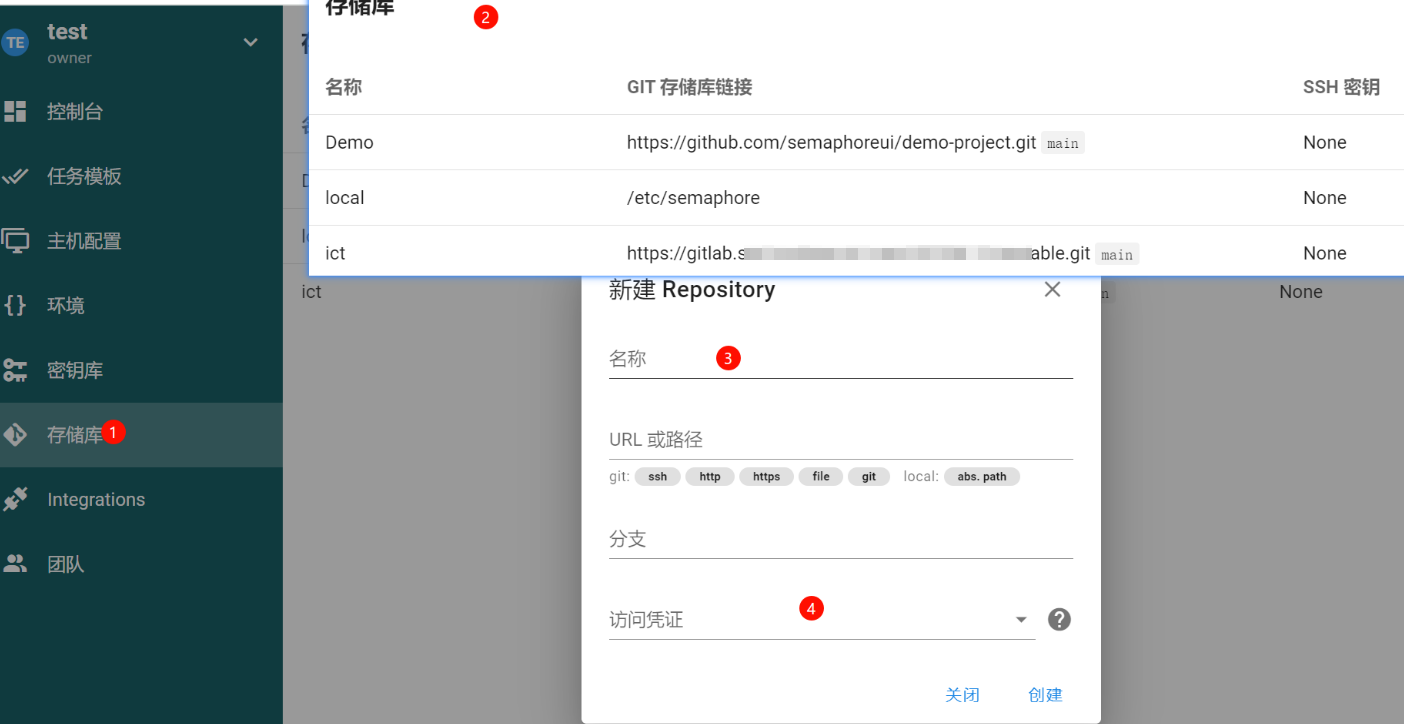

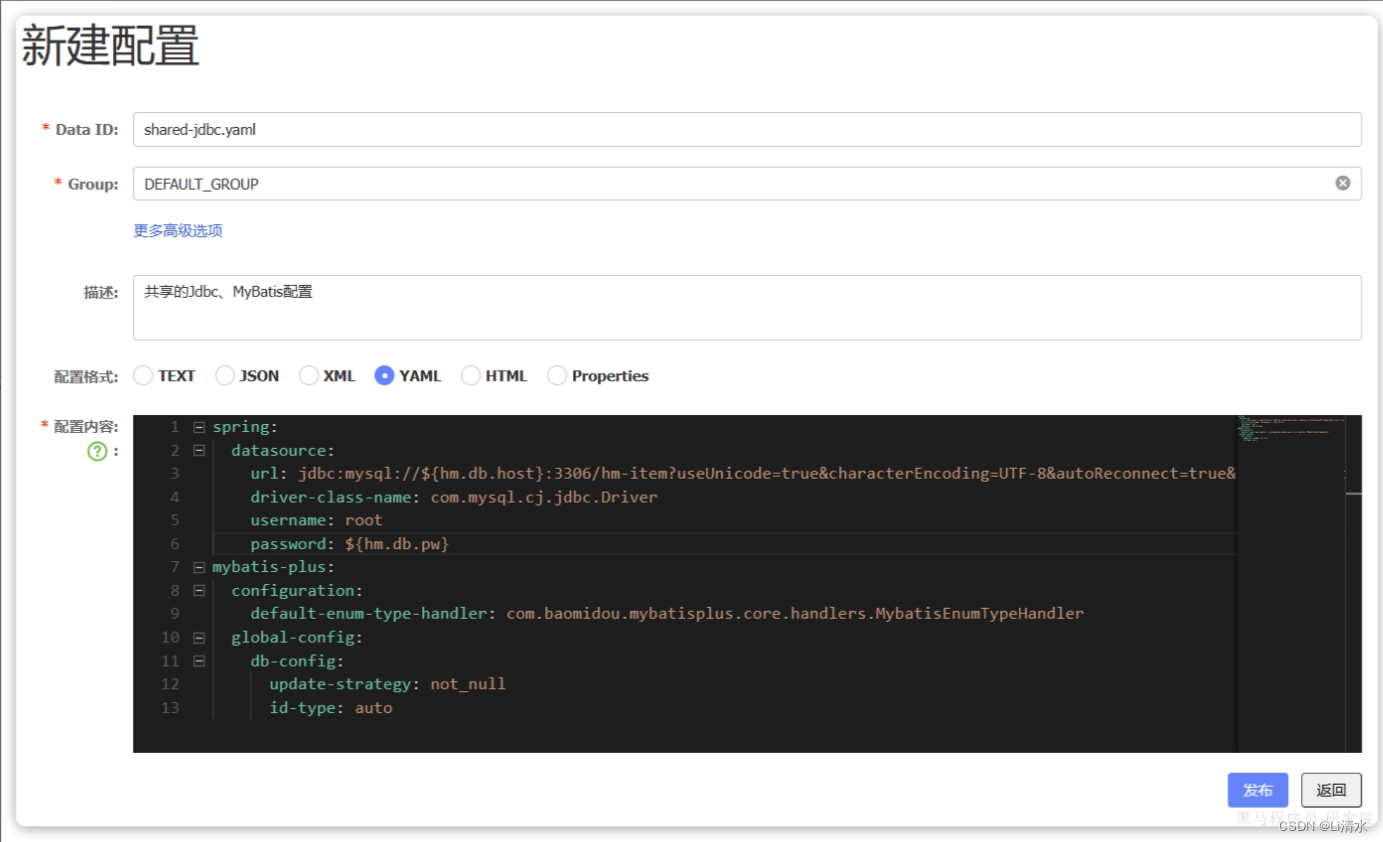

配置共享

添加共享配置

以cart-service为例,我们看看有哪些配置是重复的,可以抽取的:

首先是jdbc相关配置:

然后是日志配置:

我们在nacos控制台分别添加这些配置。

首先是jdbc相关配置,在配置管理->配置列表中点击+新建一个配置:

在弹出的表单中填写信息:

在弹出的表单中填写信息:

(其他配置也类似)注意这里的jdbc的相关参数并没有写死,例如:

数据库ip:通过${hm.db.host:192.168.150.101}配置了默认值为192.168.150.101,同时允许通过${hm.db.host}来覆盖默认值数据库端口:通过${hm.db.port:3306}配置了默认值为3306,同时允许通过${hm.db.port}来覆盖默认值数据库database:可以通过${hm.db.database}来设定,无默认值

拉取共享配置

接下来,我们要在微服务拉取共享配置。将拉取到的共享配置与本地的application.yaml配置合并,完成项目上下文的初始化。

不过,需要注意的是,读取Nacos配置是SpringCloud上下文(ApplicationContext)初始化时处理的,发生在项目的引导阶段。然后才会初始化SpringBoot上下文,去读取application.yaml。

也就是说引导阶段,application.yaml文件尚未读取,根本不知道nacos 地址,该如何去加载nacos中的配置文件呢?

SpringCloud在初始化上下文的时候会先读取一个名为bootstrap.yaml(或者bootstrap.properties)的文件,如果我们将nacos地址配置到bootstrap.yaml中,那么在项目引导阶段就可以读取nacos中的配置了。

因此,微服务整合Nacos配置管理的步骤如下:

1)引入依赖:

在cart-service模块引入依赖:

<!--nacos配置管理-->

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-nacos-config</artifactId>

</dependency>

<!--读取bootstrap文件-->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-bootstrap</artifactId>

</dependency>2)新建bootstrap.yaml

在cart-service中的resources目录新建一个bootstrap.yaml文件:

内容如下:

内容如下:

spring:

application:

name: cart-service # 服务名称

profiles:

active: dev

cloud:

nacos:

server-addr: 192.168.150.101 # nacos地址

config:

file-extension: yaml # 文件后缀名

shared-configs: # 共享配置

- dataId: shared-jdbc.yaml # 共享mybatis配置

- dataId: shared-log.yaml # 共享日志配置

- dataId: shared-swagger.yaml # 共享日志配置3)修改application.yaml

由于一些配置挪到了bootstrap.yaml,因此application.yaml需要修改为:

server:

port: 8082

feign:

okhttp:

enabled: true # 开启OKHttp连接池支持

hm:

swagger:

title: 购物车服务接口文档

package: com.hmall.cart.controller

db:

database: hm-cart

![[<span style='color:red;'>微</span><span style='color:red;'>服务</span> ]Saga 模式| 如何使用<span style='color:red;'>微</span><span style='color:red;'>服务</span>实现业务事务 <span style='color:red;'>第一</span>部分](https://img-blog.csdnimg.cn/img_convert/550d5aebfbe748953edd7e89a7b8be34.jpeg)