- DES分组长度为64比特,使用56比特密钥对64比特的明文串进行16轮加密,得到64比特的密文串;DES子密钥长度是48位

- 数学分析共计是指密码分析者针对加解密算法的数学基础和某些密码学特性,通过数学求解的方法来破译密码。

- D(E(M))= M先对M进行E加密变换成密文,在进行D解密还原为明文M

- 一次一密指在流密码当中使用与消息长度等长的随机密钥,密钥本身只使用一次。重放攻击又称重播攻击或回放攻击,是指攻击者发送一个目的主机已接收过的包,特别是在认证过程中,用于认证用户身份所接收的包,来达到欺骗系统的目的。一次一密这样的密钥形式可以对抗重放攻击

- 数字签名与手写签名类似,只不过手写签名是模拟的,因人而异。数字签名是0和1的数字串,因消息而异

- 保密性是指网络信息不被泄露给非授权的用户、实体或过程,既信息只为授权用户使用

- 按照密码系统对明文的处理方法,密码系统可以分为分组密码系统和序列密码系统

- 数字签名可以利用公钥密码体制、对称密码体制或者公证系统来实现,最常见的实现方法是建立在公钥密码体制和单向安全散列函数算法的组合基础上

- 对一个人进行识别时,主要个人特质认证技术有:指纹识别、声音识别、笔记识别、虹膜识别和手型等

- 已知S盒输入为100010,取其输入第一位和第六位数字为S盒的行10,既第2行,中间四位为S盒的列0001,为第1列,在S盒中查到第2行和第1列交叉的数字为6,其二进制输出位0110

- 数字证书的叙述:只有CA的证书才能携带CA的公开密钥、证书的有效性可以通过验证持有者的签名验证、证书通常由CA安全认证中心发放

- 2017年11月,在德国柏林召开的第55次ISO/IEC信息安全分技术委员会(SC27)会议上,我国专家组提出的SM2与SM9算法一直通过成为国际标准

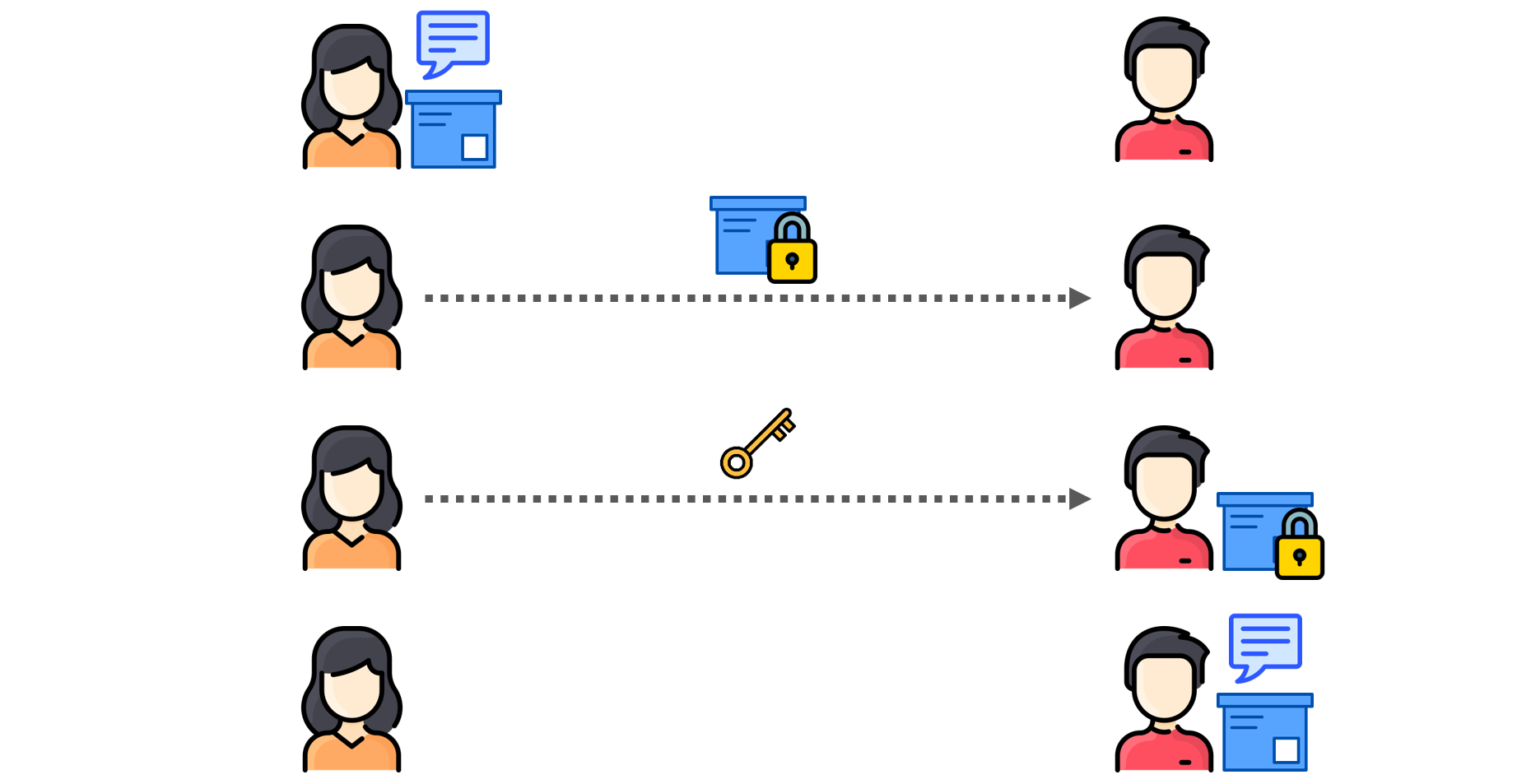

- 数字信封使用私有密钥加密算法并利用接收人的公钥对要传输的数据进行加密,以保证数据信息传输过程中的安全性

- 通信双方进行保密通信时,通常会通过双方信任的三方认证中心CA来签发数字证书

- 消息认证就是验证消息的完整性,当接收方收到发送方的报文时,接收方能够验证收到的报文是真实的和未被篡改的

- 公钥加密算法复杂且加密效率低,一般只适用于少量数据的加密

- ZUC算法在逻辑上采用三层结构设计,具有非常高的安全强度,能够抵抗目前常见的各种流密码攻击方法。ZUC算法本质上是一种非线性序列产生器。因此,在种子密钥作用下,可以产生足够长的安全密钥序列,把与密钥序列明文数据模2相加,便完成了数据加密,同样,把密钥序列与密文数据模2相加,便完成了数据解密

- RA,数字证书注册审批机构。RA系统是CA的证书发放、管理的延伸、他负责证书申请者的信息录入、审核及证书发放等工作(安全审计)。同时,对发放的证书完成相应的管理功能(安全管理)

- 近代密码学认为,一个密码仅当它能经得起已知明文攻击时才是可取的

- E(D(C))= C 密文C经D解密后,在经E加密,可以得到密文本身

- S/Key口令是一种一次性口令生成方案。S/Key可以对访问者的身份与设备进行综合验证。S/Key协议的操作时基于客户端/服务器模式,客户端可以是任何设备,如普通的PC或者是有移动商务功能的手机。而服务器一般都是运行unix系统。S/Key协议可以有效解决重放攻击

- 基于数据失真的技术:使敏感数据失真,但同时保持某些关键数据或数据属性不变的方法。例如,采用添加噪声、交换登记书对原始数据进行扰动处理,但要求保证处理后的数据仍然保持某些统计方面的性质,以便进行数据挖掘等操作

- 位置隐私保护体系结构分为三种:集中式体系结构、客户/服务器体系结构、分布式体系结构

- 选择明文攻击:攻击者可以任意创造一条明文,并得到其加密后的密文

- 对密码分析者最不利的情况:仅知密文攻击(是指密码分析者仅根据截获的密文来破译密码)

- 基于数据加密的技术:采用加密技术在数据挖掘过程中隐藏敏感数据的方法

- 集中式体系结构是指在移动用户和位置服务提供商之间设置一个可信第三方匿名服务器,因此被称为可信第三方体系结构。可信第三方匿名服务器主要负责收集当前移动用户的精确位置,并对精确的位置信息进行匿名处理以及对返回的查询结果求精等

- 《商用密码产品生产管理规定》指出商用密码产品的型号和品种必须经国家密码管理局批准

- 加密算法、解密算法是互为逆运算

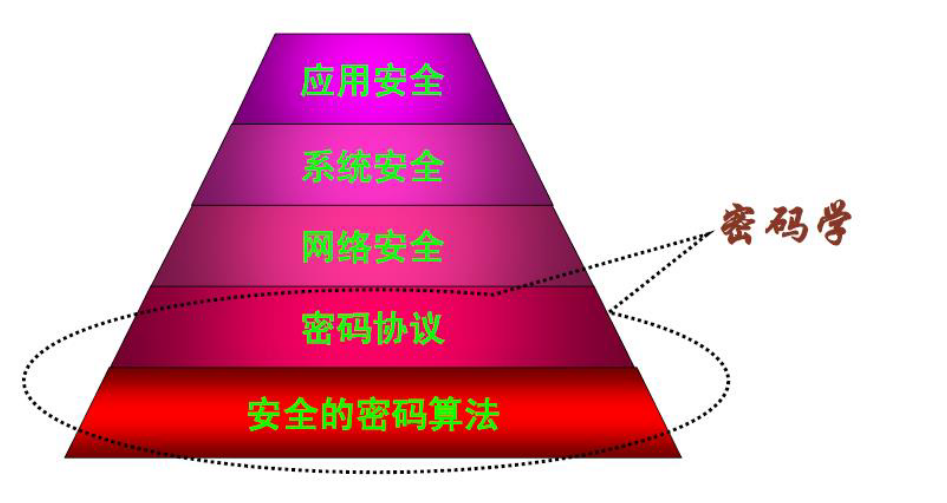

- 计算安全(如果破译加密算法所需要的计算能力和计算时间是实现条件所不具备的,那么就认为相应的密码体制满足计算安全性。意味着强力破解证明是安全的)、可证明安全(如果对一个密码体制的破译依赖于对某一个经过深入研究的数学难题的解决,就认为相应的密码体制满足可证明安全性,意味着理论保证是安全的)、无条件安全(如果假设攻击者在用于无限计算能力和计算时间的前提下,也无法破译加密算法,就认为相应的密码体制是无条件安全性,意味着极限状态上是安全的)

- 加密技术可以实现:数据信息的完整、基于密码技术的身份认证、机密文件加密

- 加密密钥和解密密钥相同的算法,称为对称加密算法

- 国家对密码实行分类管理,密码分为核心密码、普通密码和商用密码。核心密码、普通密码用于保护国家秘密信息,核心密码保护信息的最高级为绝密级,普通密码保护信息的最高密级为机密级

- RSA实现签名的原理是分别利用自己的私钥和对方的公钥加密,签名后的内容是加密后的密文,而ECC的签名原理是利用密钥生成两个数附加在原始明文后一同发送

- Diffie—Hellman密钥交换机制,目的是完成通信双方的对称密钥交互,Difffie—Hellman的神奇之处是在不安全环境下(有人侦听)也不会造成密钥泄露

- 简单来说PKI是一组规则、过程人员、设施、软件和硬件的集合,可以用来进行公钥证书的发放,分发和管理。。根据PKI的结构,身份认证的实体需要有一堆密钥,分别为私钥和公钥。其中的私钥是保密的,公钥是公开的,原理上来讲,不能从公钥推导出私钥。PKI体制中,保证数字证书不被篡改的方法是用CA的私钥对数字证书签名

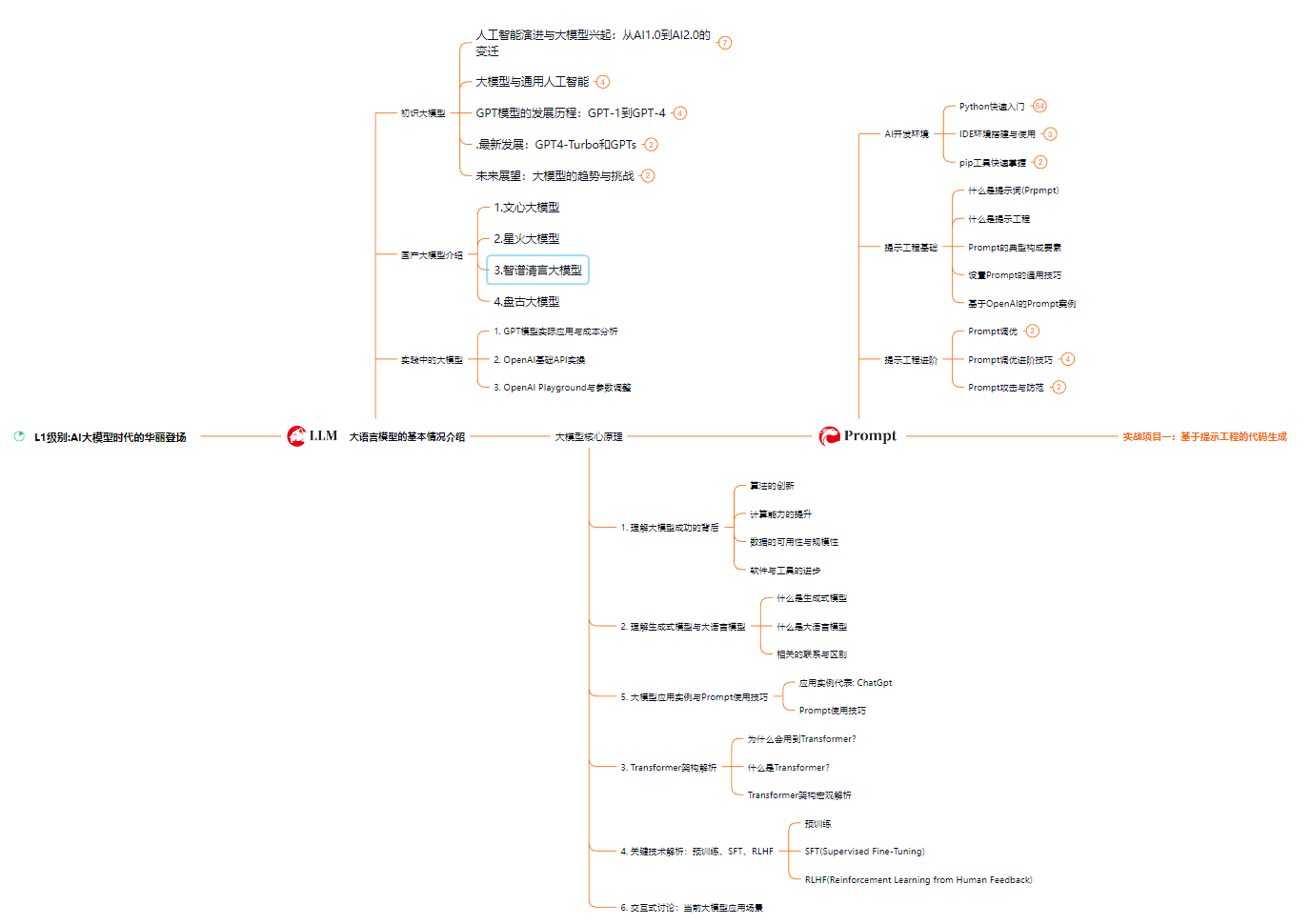

密码学基本概念

2024-06-09 07:32:04 22 阅读

![[<span style='color:red;'>密码</span><span style='color:red;'>学</span>] <span style='color:red;'>密码</span><span style='color:red;'>学</span><span style='color:red;'>基础</span>](https://img-blog.csdnimg.cn/direct/2ec1e6023f0e4d7c828dc96fc285e739.png)

![[office] 如何在Excel中拉动单元格时表头不变形- #学习方法#职场发展#经验分享](https://img-blog.csdnimg.cn/img_convert/11733551ef001ee3a33c5e2f90b12566.jpeg)