系统安全及应用

新的服务器到手,需要部署服务器的初始化

初始化

1.配置ip地址(网卡,dns解析,dhcp一般都是static),内网和外网

2.安装源,外网(在线下载即可),内网(有镜像可以本地仓,没有就只能用源码包编译安装)

3.如果有需要,磁盘分区,lvm ,raid

4.系统的权限配置和基础安全加固

系统安全:

1.保护数据安全,客户信息,财务信息.

2.互联网,网络业务服务,必须要通过工信部的资质审核.

3.保护品牌形象,信息安全是绝对红线

应用:

hostnamectl set-hostname 新主机名

su 刷新

1.不需要或者不想登录的用户设置为nologin

管理员权限下 usermod -s nologin 用户

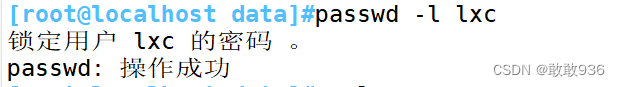

2.锁定用户

usermod -L 用户名

passwd -l 用户名

3.解锁用户

usermod -U 用户名

passwd -u 用户名

4.删除无用账号

userdel -r 用户名

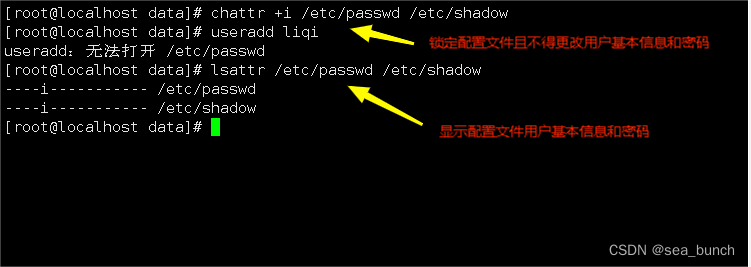

5.锁定重要的文件

锁定:

chattr +i 文件 文件

解锁:

chattr -i 文件 文件

lsattr查看文件状态

[root@test1 opt]# lsattr /etc/passwd

------------ /etc/passwd #没有任何状态

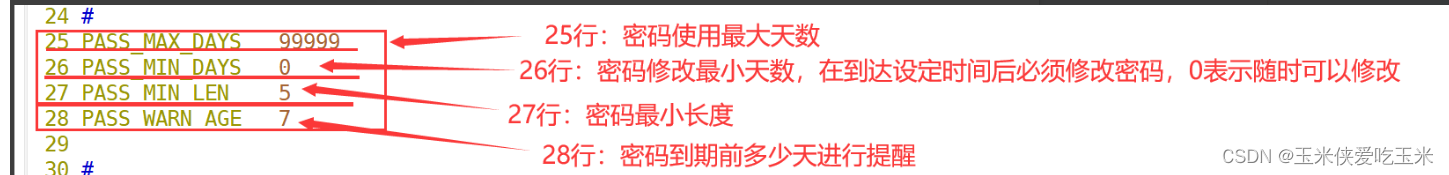

6.密码安全控制

新建用户,已有用户不受此影响

vim /etc/login.defs

PASS_MAX_DAYS 30 修改一下

useradd testone 新建一个用户

cat /etc/shadow 查看天数

已有用户

chage -M 指定天数 用户名

如何强制用户在下一次登录的时候修改密码?

chage -d 指定天数 用户名

7.清空历史记录

history 历史输入

history -c 临时清空历史记录

vim /etc/profile 进入配置文件

HISTSIZE=100 46行修改一下

source /etc/profile 使其生效

8.修改登录的超时时间

vim /etc/profile 进入配置文件修改

TMOUT=600

source /etc/profile 使其生效

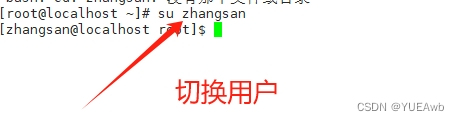

9.如何对切换用户进行限制

su 切换用户

su 用户名 不会更改环境变量,用的还是之前用户的shell,不完全切换

su - 用户名 使用用户自己的环境

如果在root用户下,su相当于刷新,仅限于root

如果在普通用户下使用,就是切换回root

10.如何限制用户使用su这个命令?

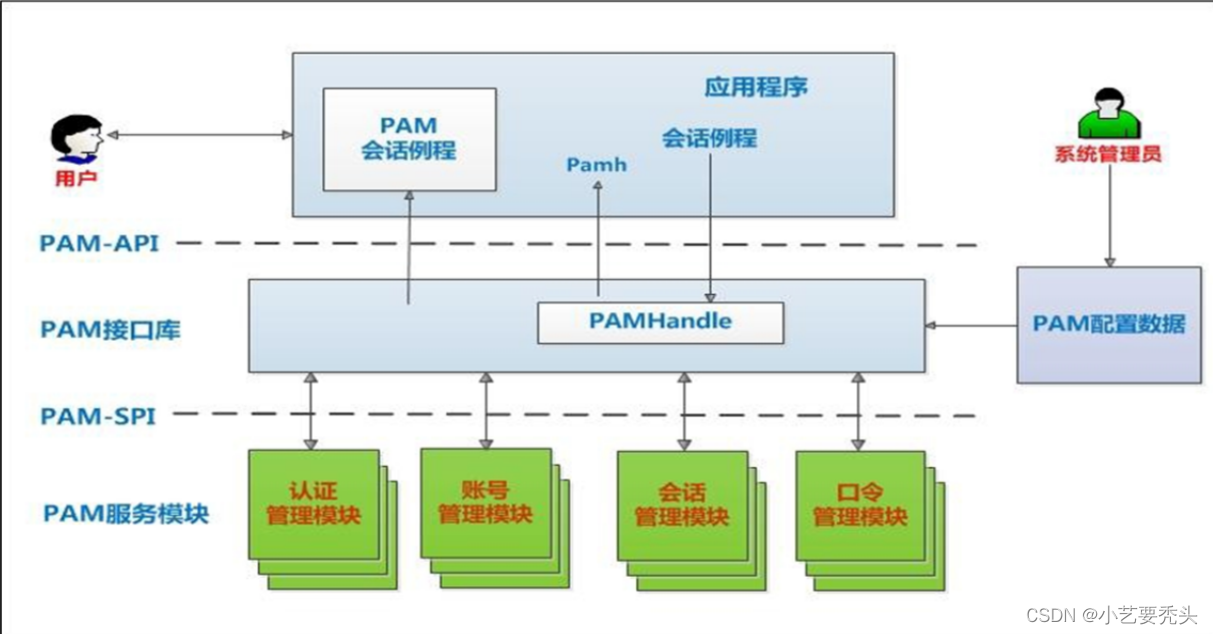

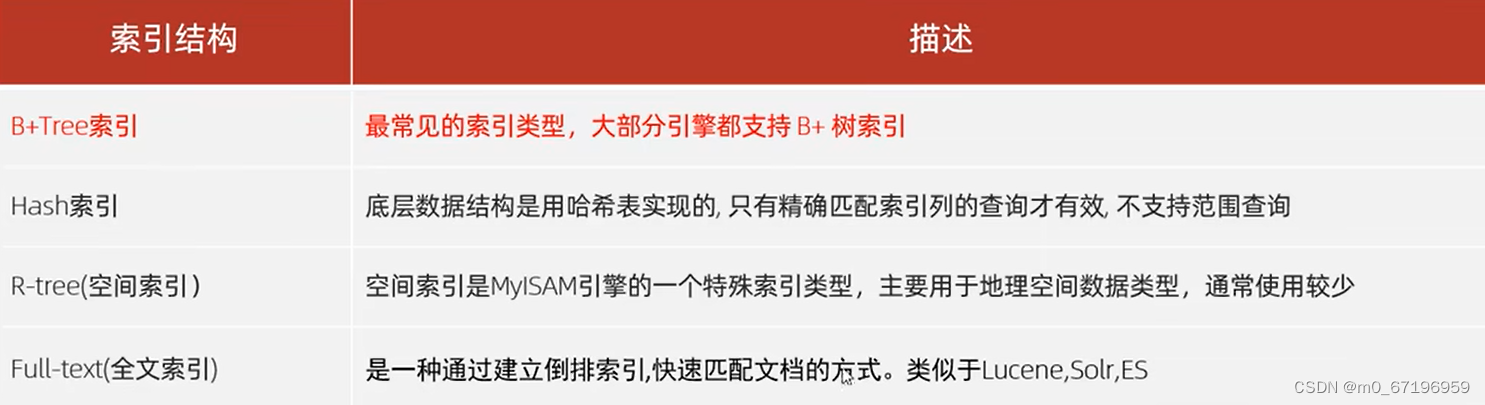

PAM安全认证:linux系统身份认证的架构,提供了一种标准的身份认证的接口,允许管理员可以自定义认证的方式和方法

PAM认证是一个可插拔模式的默认

认证模块 验证用户的身份,基于密码的认证方式

授权模块 控制用户对系统资源的访问,文件权限,进程的权限

账户管理模块 管理用户账户的信息,密码过期策略,账户锁定策略

会话管理模块 管理用户会话,注销用户等

一般遵循的顺序

Service到PAM配置文件到pam_*.so

passwd dn三次机会

1.失败 成功

2.失败

3.成功 失败

结束 失败次数过多 结束

required:一票否决,只有成功才能通过认证,但认证失败也不会立刻结束,只有所有的要素验证完毕才会返回最终结果,是必要条件

requisite:一票否决,只有成功才能通过,但是一旦失败,其他要素不要验证,立刻结束,必要条件

sufficient:一票通过,成功了之后就是满足条件,但是失败了,也可忽略,成功了执行验证成功的结果,失败返回验证失败的结果,充分条件

optional:选项,反馈给用户的提示或者结果

控制位,必须要满足充分和必要条件才能通过

vim /etc/pam.d/su 第六行取消注释,就会被执行,没注释,谁在wheel组中,谁才可以切换用户

wheel

wheel组,这个在组文件当中没有,隐藏的,特殊组,用来控制系统管理的权限的一个特殊组,专门用来为root服务

具体来说,如果普通用户加入到了wheel组,就可以拥有管理员才能够执行一些权限

但是前面必须要加上sudo 才可以使用wheel组的特殊权限

wheel组默认是空的,没有任何成员,需要管理员账号手动添加

配置sudo的规则,然后以sudo的方式,才能够运行特定的指令(管理员才能够执行的权限)

wheel组的权限很大,配置的时候要以最小权限的原则来进行配置

gpasswd -a dn wheel

gpasswd -d dn wheel

grep wheel /etc/group 查看wheel组

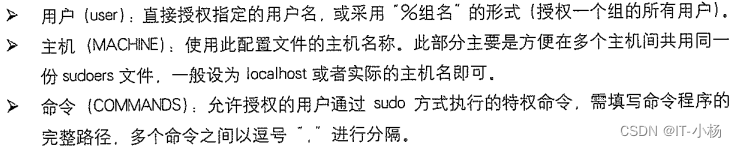

sudo赋予普通用户超级用户的权限(最小权限)

(whereis 文件名)

vim /etc/sudoers

100行的root行下面添加

dn ALL=(root) /usr/bin/passwd, /usr/bin/touch, /usr/bin/rm

107行,110行一定要注释掉(没有注释掉则还是wheel所能给予的最大权限)

grub菜单加密

重启按e进入菜单

grub2-setpassword

弱口令扫描工具

1.现将john包拖进去shell

2.tar -xf john-1.8.0.tar.gz

3.yum -y install gcc gcc-c++ make

4.cd john-1.8.0/

5.cd src

6.make clean linux-x86-64

7.cp /etc/shadow /opt/shadow.txt

8.cd /root/john-1.8.0/run

总结:

你会做哪些系统加固

1.锁定重要文件

2.修改history命令的历史记录

3.禁止普通用户切换用户

4.设置sudo权限

5.设置grub菜单加密

6.把一些默认的端口号改掉,大家都知道的改掉

7.内核参数调整 vim /etc/sysctl.conf

ot/john-1.8.0/run

总结:

你会做哪些系统加固

1.锁定重要文件

2.修改history命令的历史记录

3.禁止普通用户切换用户

4.设置sudo权限

5.设置grub菜单加密

6.把一些默认的端口号改掉,大家都知道的改掉

7.内核参数调整 vim /etc/sysctl.conf

![[word] word表格如何设置外框线和内框线 #媒体#笔记](https://img-blog.csdnimg.cn/img_convert/7c95ca9ccf1e376aac2414d6e1c6854b.png)