文章目录

安全通信网络:

网络边界内部的局域网网络架构设计是否合理、内部通过网络传输的数据是否安全。

针对网络架构和通信传输提出了安全要求,主要对象为广域网、城域网、局域网和通信传输及网络架构等。

涉及的安全控制点包括网络架构、通信传输、可信验证。

网络架构:

网络架构是业务运行所需的重要部分,首先应关注整个网络的资源分布、架构是否合理,只有架构安全,才能在其上实现各种技术功能,达到保护通信网络的目的。

网络设备性能

应保证网络设备的业务处理能力满足业务高峰期需要(cpu、内存不超过70%)。(高风险三级新增)

1)访谈网络管理员业务高峰时期为何时,核查边界设备和主要网络设备的处理能力是否满足业务高峰期需要,询问采用何种手段对主要网络设备的运行状态进行监控。

以华为交换机为例,输入命令 “display cpu -usage”,"display memory-usage"查看相关配置。一般来说,在业务高峰期主要网络设备的CPU内存最大使用率不宜超过70%,也可以通过综合网管系统查看主要网络设备的CPU、 内存的使用情况。

2)访谈或核查是否因设备处理能力不足而出现过宕机情况,可核查综合网管系统告警日志或设备运行时间等,或者访谈是否因设备处理能力不足而进行设备升级。

以华为设备为例,输入命令"display version",查看设备在线时长,如设备在线时间在近期有重启可询问原因。

3)核查设备在一段时间内的性能峰值,结合设备自身的承载性能,分析是否能够满足业务处理能力。

设备网络带宽

应保证网络各个部分的带宽满足业务高峰期需要。(三级新增)

1)访谈管理员高峰时段的流量使用情况,是否部署流量控制设备对关键业务系统的流量带宽进行控制,或在相关设备上启用QoS配置,对网络各个部分进行带宽分配,从而保证业务高峰期业务服务的连续性。

QoS配置QoS技术的核心目的是在有限的网络资源下,通过合理分配带宽、控制时延、减少丢包等方式,确保关键业务流量能够获得足够的网络性能保障,从而满足各种应用对网络传输质量的不同需求。例如流程监管、流量整形。

2)核查综合网管系统在业务商峰时段的带宽占用情况,分析是否满足业务需求。如果无法满足业务高蜂期需要,则需要在主要网络设备上进行带宽配置。

3)测试验证网络各个部分的带宽是否满足业务高峰期需求。

网络区域合理划分

应划分不同的网络区域,并按照方便管理和控制的原则为各网络区域分配地址。(高风险)

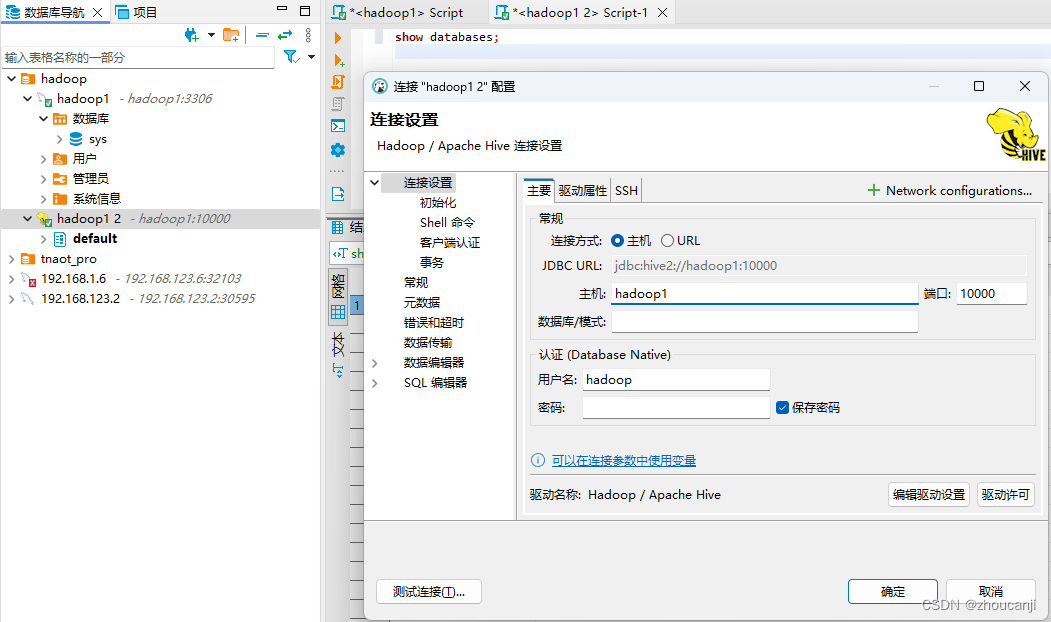

1)访谈网络管理员,是否依据部门的工作职能、等级保护对象的重要程度和应用系统的级别等实际情况和区域安全防护要求划分了不同的VLAN,并核查相关网络设备配置信息,验证划分的网络区域是否与划分原则一致。

以Cisco IOS 为例,输入命令"show vlan brief", 查看相关配置

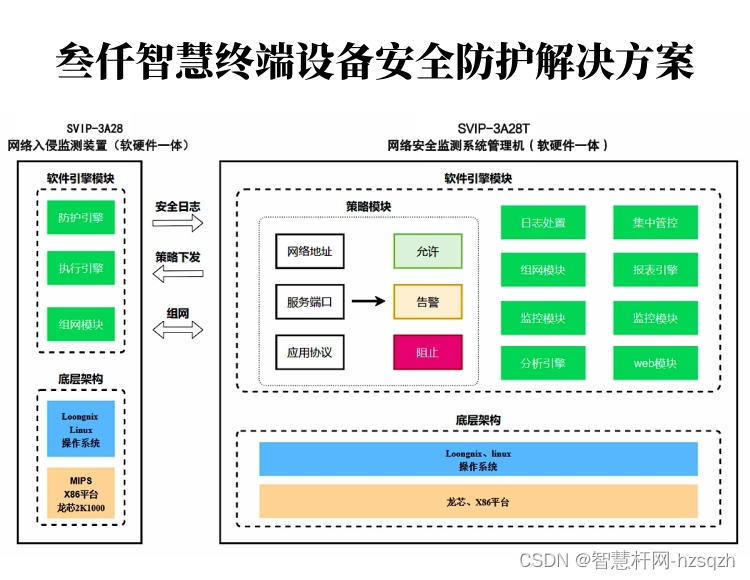

区域间的有效保护

应避免将重要网络区域部署在边界处,重要网络区域与其他网络区域之间应采取可靠的技术隔离手段。(高风险)

1)核查网络拓扑图是否与实际网络运行环境一致。

2)核查重要网络区域是否未部署在网络边界处,以及在网络区域边界处是否部署了安全防护措施。

3)核查重要网络区域与其他网络区域之间,例如应用系统区、数据库系统区等重要网络区域边界是否采取可靠的技术隔离手段,是否部署了网闸、防火墙和设备访问控制列表(ACL)等。

网络通信线路及设备的冗余

应提供通信线路、关键网络设备和关键计算设备的硬件冗余,保证系统的可用性。(高风险三级新增)

核查系统的出口路由器、 核心交换机、安全设备等关键设备是否有硬件冗余和通信线路冗余,保证系统的高可用性。

通信传输

通信传输为等级保护对象在网络环境中的安全运行提供了支持。为了防止数据被篡改或泄露,应确保在网络中传输的数据的保密性、完整性、可用性等。

安全通信网络中的通信传输,既要关注不同安全计算环境之间的通信安全,也要关注单一计算环境内部不同区域之间的通信安全。

不同安全计算环境例如:不同安全等级保护对象之间、分支机构与总部之间。

单一计算环境内部例如:管理终端与被管理终端之间、业务终端与应用服务器之间。

网络传输数据具有完整性校验机制

应采用校验技术或密码技术保证通信过程中数据的完整性。(高风险)

1)应核查是否在数据传输过程中使用校验技术或密码技术来保证其完整性。

2)应测试验证设备或组件是否保证通信过程中数据的完整性。例如使用File ChecksumIntegrity Verifier、SigCheck 等工具对数据进行完整性校验。

采用加密等安全措施保障数据完整性和保密性

应采用密码技术保证通信过程中数据的保密性。(高风险三级新增)

1)应核查是否在通信过程中采取保密措施,具体采用哪些技术措施。

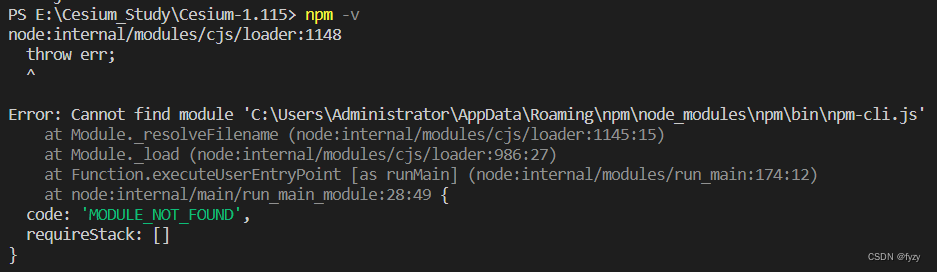

2)应测试验证在通信过程中是否对敏感信息字段或整个报文进行加密,可使用Sniffer、Wireshark 等测试工具通过流量镜像等方式抓取网络中的数据,验证数据是否加密。

可信验证

设备基于硬件可信根,可在加电后基于可信根实现预装软件的完整性验证,确保"无篡改再执行,有篡改就报警",从而使得设备启动和执行过程的安全。

可信根验证

可基于对通信设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。

在应用程序的关键执行环节进行动态可信验证。(三级新增)

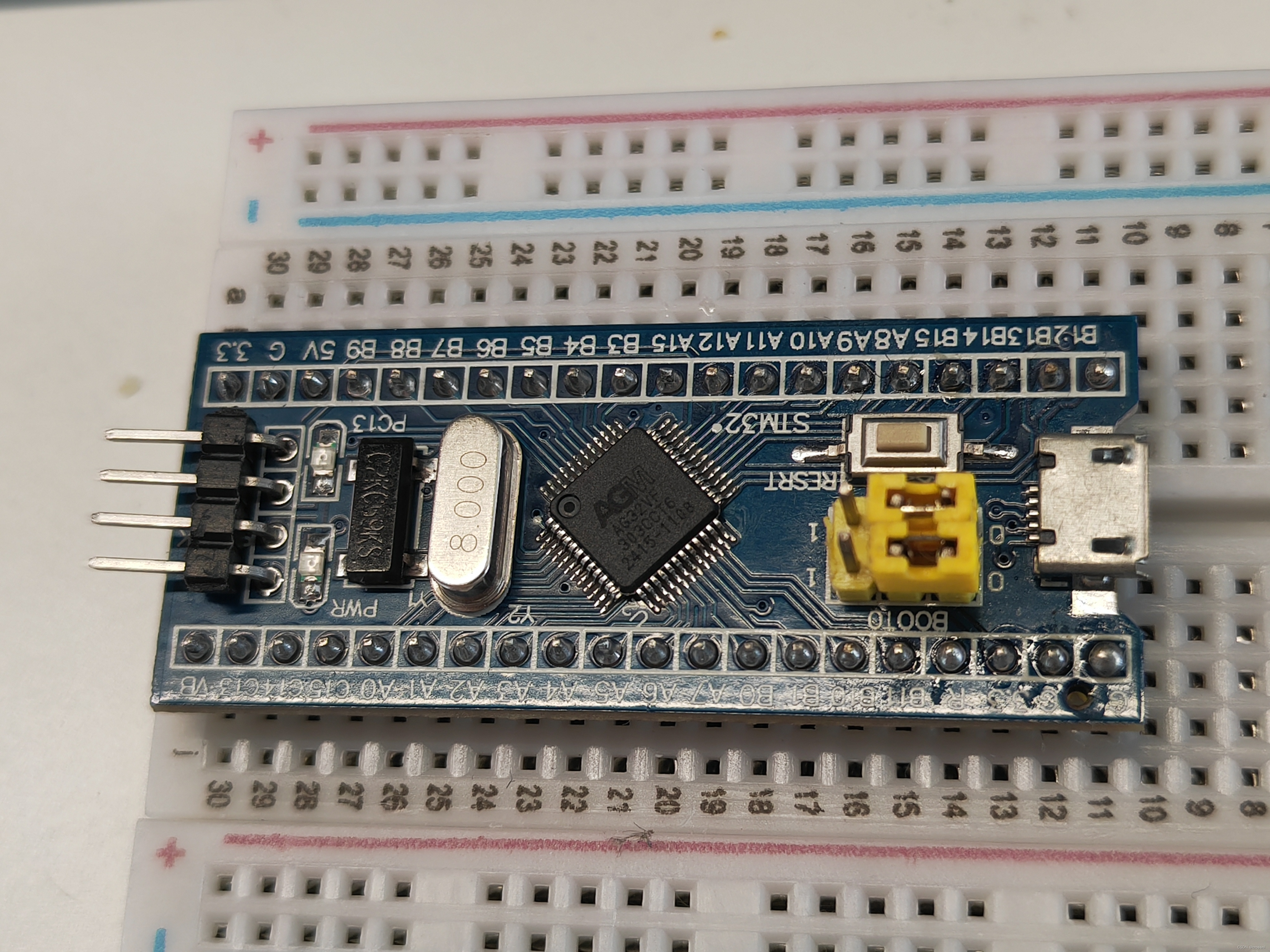

1)核查是否基于可信根对设备的系统引导程序、系统程序、重要配置参数和关键应用程序等进行可信验证(通信设备、交换机、路由器或其他通信设备具有可信根芯片或硬件)。

2)核查是否在应用程序的关键执行环节进行动态可信验证(启动过程基于可信根对系统引导程序、系统程序,重要配置参数和关键应用程序等进行可信验证度量)。

3)测试验证当检测到设备的可信性受到破坏后是否进行报警(在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心)。

4)测试验证结果是否以审计记录的形式送至安全管理中心(安全管理中心可以接收设备的验证结果记录)。