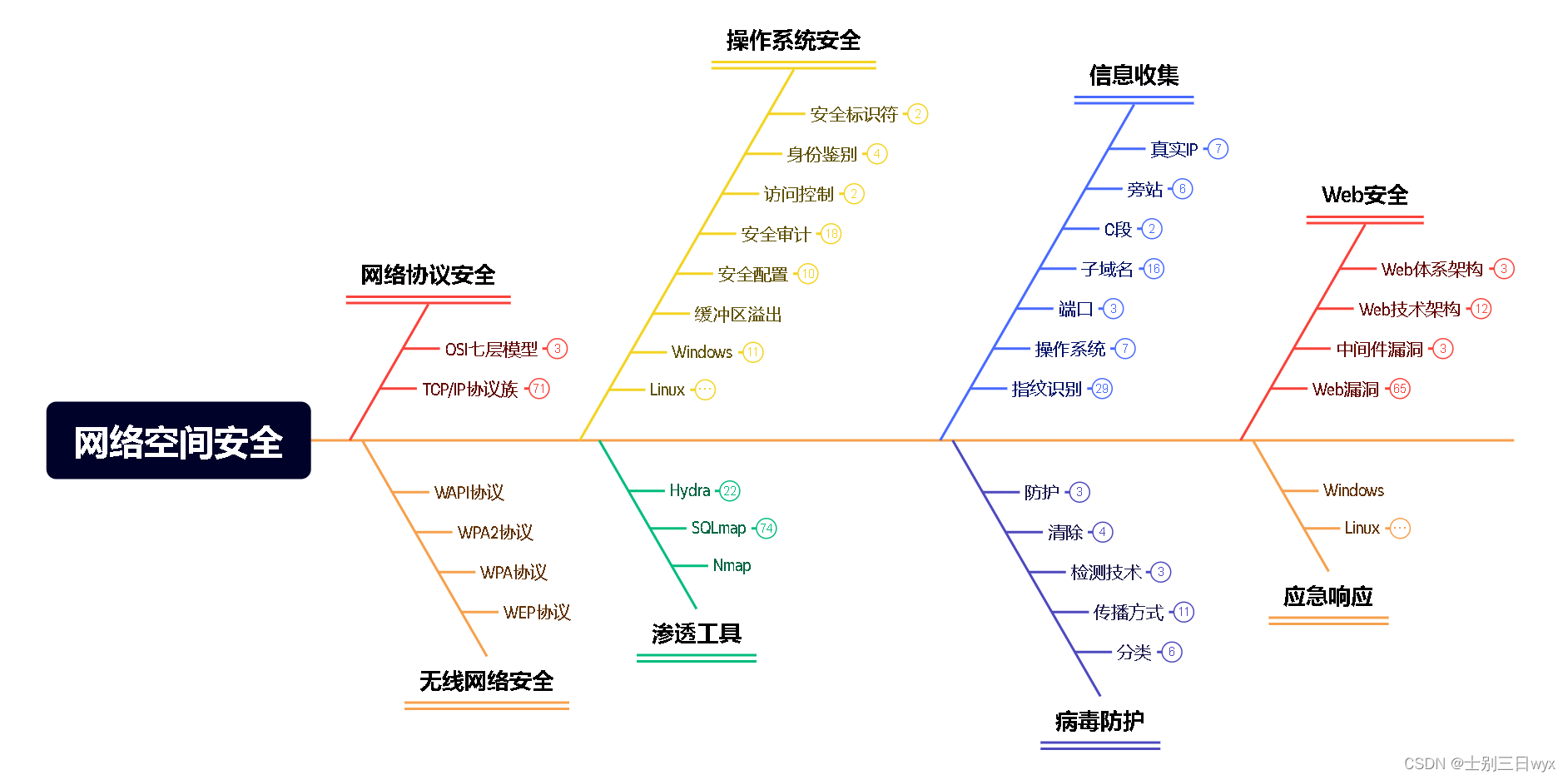

在Web应用开发中,SQL注入是一种常见的安全漏洞,它允许攻击者通过注入恶意的SQL语句来执行非法操作,甚至获取敏感数据。本篇博客将详细解释SQL注入的危害和原理,并提供一些解决方案,以帮助新人快速理解并避免这种安全威胁。

一、SQL注入的危害

当Web应用使用不安全的方式将用户提供的数据插入到SQL查询语句中时,攻击者可以通过构造特定的输入来执行恶意的SQL语句。这种注入攻击可能导致以下危害:

- 数据泄露:攻击者可以通过构造恶意的查询语句来获取敏感数据,如用户密码、个人信息和机密数据。

- 数据篡改:攻击者可以通过修改查询条件或执行恶意的更新语句来篡改数据库中的数据,破坏数据的完整性。

- 完全控制:攻击者可以通过执行多个SQL语句、利用漏洞获取操作系统的命令执行权限,从而完全控制受攻击的服务器。

二、SQL注入的原理

SQL注入的原理是利用应用程序对用户输入数据的处理不当,将用户提供的数据直接拼接到SQL查询语句中,而未经过充分的验证和处理。攻击者可以通过构造恶意的输入,将额外的SQL代码插入到原始查询语句中,从而篡改查询逻辑或执行非法的操作。

以下是一些常见的SQL注入攻击技术:

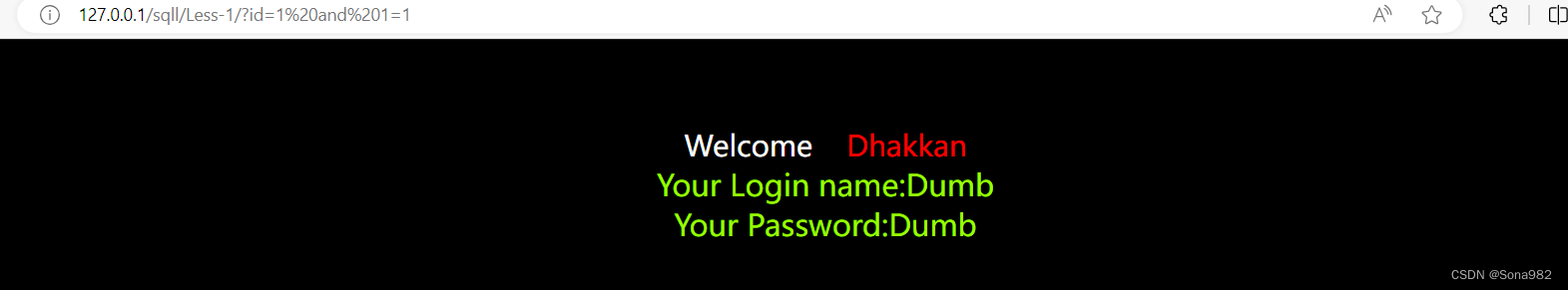

- 基于布尔盲注:攻击者根据应用程序的响应,通过构造布尔表达式来逐个猜测查询的真假,并获取数据库中的数据。

- 基于时间盲注:攻击者通过构造查询语句的延迟响应来判断条件是否为真,从而获取数据库中的数据。

- 基于错误消息:攻击者通过构造恶意输入,导致应用程序产生错误消息,从而获取敏感信息或执行非法操作。

- 基于UNION注入:攻击者通过构造恶意的UNION语句,将额外的查询结果合并到原始查询结果中,获取数据库中的数据。

三、防止SQL注入的解决方案

为了防止SQL注入攻击,我们需要采取一些安全措施来确保输入数据的安全性。以下是一些常见的解决方案:

- 使用参数化查询:使用预编译的语句并使用参数绑定来执行SQL查询,而不是将用户提供的数据直接插入到查询语句中。这样可以防止恶意注入。

String query = "SELECT username FROM users WHERE id = ?";

PreparedStatement statement = connection.prepareStatement(query);

statement.setInt(1, userId);

ResultSet resultSet = statement.executeQuery();

- 输入验证和过滤:对于用户提供的输入数据,进行严格的验证和过滤。验证输入是否符合预期的格式和类型,并剔除包含恶意代码的输入。

- 最小化权限:确保数据库用户的权限被限制在最小化的范围内,以防止攻击者利用SQL注入获取敏感信息或执行危险操作。

- 日志记录和监控:记录和监控应用程序的日志,及时发现和处理潜在的SQL注入攻击行为。

- 安全升级和补丁:及时升级和应用数据库和应用程序的安全补丁,以修复已知的SQL注入漏洞。

四、示例代码

下面是一个使用参数化查询的示例,演示了如何防止SQL注入攻击:

String username = request.getParameter("username");

String password = request.getParameter("password");

String query = "SELECT * FROM users WHERE username = ? AND password = ?";

PreparedStatement statement = connection.prepareStatement(query);

statement.setString(1, username);

statement.setString(2, password);

ResultSet resultSet = statement.executeQuery();

if (resultSet.next()) {

// 用户验证成功

// ...

} else {

// 用户验证失败

// ...

}

在上述示例中,我们使用了参数化查询,并通过setString方法将用户提供的输入绑定到查询中,而不是直接将其拼接到查询语句中。这种做法可以防止SQL注入攻击,提高应用程序的安全性。

五、小结

通过本篇博客,我们详细讲解了SQL注入的危害和原理,并提供了一些解决方案。我们了解了SQL注入可能导致的数据泄露、数据篡改和完全控制,以及如何通过参数化查询、输入验证和过滤、最小化权限、日志记录和监控、安全升级和补丁等措施来防止SQL注入攻击。

在编写Web应用时,我们应该始终意识到SQL注入的风险,并采取相应的安全措施,以保护用户数据和应用程序的安全。

如果你对SQL注入还有其他疑问或有更多的安全技巧,欢迎在评论区分享和讨论。记住,安全是开发过程中不可忽视的重要方面。保持学习和探索,Happy coding!