(九)渗透测试方案

为了落实公安部、安全等级保护要求,进一步增强网络安全系统安全防护能力,确保网络系统安全稳定运行,依据《网络安全等级保护基本要求》(GB/T 22239-2019)和《信息安全等级保护管理办法》(公通字[2007]43号)第十四条规定要求,《网络安全等级保护测评要求》等技术标准,定期对信息系统安全等级状况开展等级测评的要求需要实施本项目对信息系统进行等级保护。

1.渗透测试服务范围

渗透测试服务的范围主要包括操作系统、应用系统、WEB程序和网络设备。

操作系统包括:

Windows、发行版Linux、AIX、Solaris、FreeBSD等主流系统。

应用系统包括:

Oracle、MySQL、MSSQL、Sybase、DB2、Informix等主流数据库,Apache、IIS、Tomcat、Weblogic等主流WEB服务器,FTP、DNS等主流应用服务器。

WEB程序包括:

ASP、PHP、JSP、NET、Perl、Python、Shell等语言编写的WEB程序。

网络设备包括:

常见厂商的路由器、交换机等设备。

2.渗透测试服务方式

渗透测试服务根据测试的位置不同可以分为内部测试和外部测试,根据测试的方法不同分为黑盒测试和白盒测评两类。

2.1.内部测试和外部测试

内部测试是指经过用户授权后,测评人员到达用户工作现场,根据用户的期望测试的目标直接接入到用户的办公网络甚至业务网络中。这种测试的好处就在于免去了测试人员从外部绕过防火墙、入侵保护等安全设备的工作。

外部测评与内部测试相反,测试人员无需到达客户现场,直接从互联网访问用户的某个接入到互联网的系统并进行测试即可,这种测评往往是应用于那些关注门户站点的用户,主要用于检测外部威胁源和路径。

2.2.黑盒测试和白盒测试

黑盒测试是指测试人员对除目标系统的IP或域名以外的信息一无所知的情况下对系统发起的测试工作,这种方式可以较好的模拟黑客行为,了解外部恶意用户可能对系统带来的威胁。

白盒测试则是指测试人员通过用户授权获取了部分信息的情况下进行的测试,如:目标系统的帐号、配置甚至源代码。这种情况用户模拟并检测内部的恶意用户可能为系统带来的威胁。

3.服务的流程

渗透测试服务要求分为四个阶段,包括测试前期准备阶段、测试阶段实施、复测阶段实施以及成果汇报阶段

- 前期准备

在实施滲透测试工作前,技术人员会和客户对渗透测试服务相关的技术细节进行详细沟通。由此确认滲透测试的方案,方案内容主要包括确认的渗透测试范围、最终对象、测试方式、测试要求的时间等内容。同时,客户签署渗透测试授权书。

- 测试实施

在测试实施过程中,测试人员首先使用自动化的安全扫描工具,完成初步的信息收集、服务判断、版本判断、补丁判断等工作。

然后由人工的方式对安全扫描的结果进行人工的确认和分析。并且根据收集的各类信息进行人工的进一步渗透测试深入。结合自动化测试和人工测试两方的结果,测试人员需整理渗透测试服务的输出结果并编制渗透测试报告,最终提交客户和对报告内容进行沟通。

- 复测阶段

在经过第一次渗透測试报告提交和沟通后,等待客户针对渗透测试发现的问题整改或加固。经整改或加固后,测试人员进行回归测试,即二次复测。复测结束后提交给客户复测报告和对复测结果进行沟通。

- 成果汇报阶段

根据一次渗透测试和二次复测结果,整理渗透测试服务输出成果,最后汇报项目给负责领导。

(十)信息安全等级差距分析服务

信息安全风险评估工作需要涵盖系统建设的全过程,从资产、脆弱性、威胁和已有安全措施等多个维度,结合风险承受能力,综合分析评价项目各系统面临的风险,并与等级保护要求进行对比得出差距分析,具体包括:

对本项目网络架构和业务系统及流程进行威胁调查、取样等手段,识别项目的资产将面临的威胁源,及其威胁可能采用的威胁方法,对资产所产生的影响,并为后续威胁分析及综合风险分析提供参考数据。

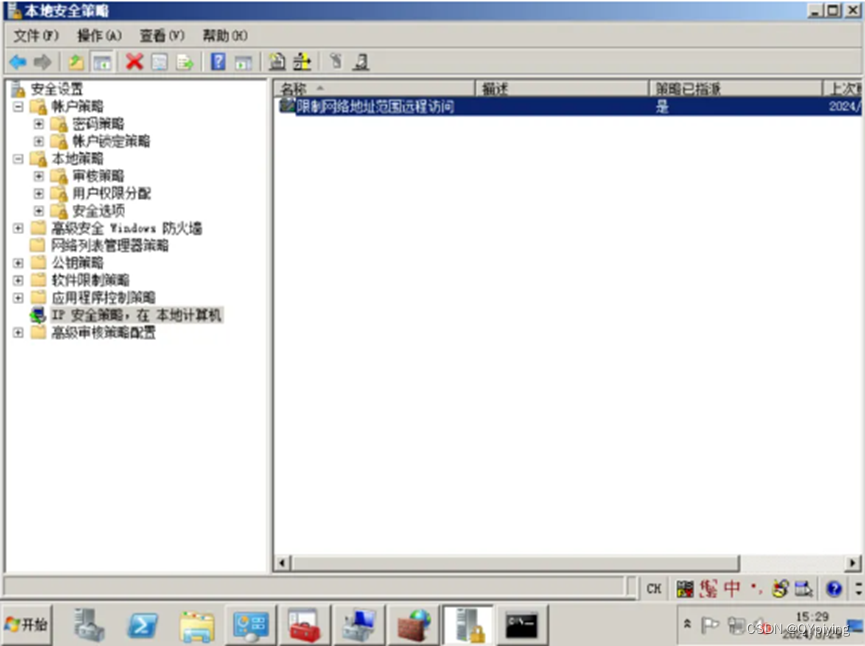

对本项目的服务器、存储设备、数据库、中间件、应用软件、网络和安全设备、桌面终端系统、机房物理环境、安全管理制度及流程进行脆弱性识别,采用工具扫描、手工、访谈、文档分析方法进行脆弱性识别,脆弱性识别具体内容包括:安全评估,通过整体评估,完成整体网络架构、网络设备安全的分析工作。工具扫描、人工审计,通过漏洞扫描、人工审计的方式对网络设备、安全设备、服务器、数据库进行安全审核。包括设备策略配置、操作系统的补丁安装、用户权限管理、口令管理、多种操作系统间的协作性等进行评估。操作系统主要有windows server系列、Unix系列、Linux系列。渗透测试,对各个系统进行渗透性测试,直观反映出系统存在的问题。管理访谈,对各种安全管理规章制度的齐备性及执行到位性检查评估。其它,在项目实施期间,不能影响系统的正常应用,在工具扫描、渗透测试之前与被测单位充分沟通后实施。

在资产分析、威胁分析、脆弱性分析的基础上,完成项目的信息安全综合风险分析、差距分析,提交《信息系统安全差距分析报告》。

(十一)项目交付物

- 网络安全等级保护测评报告

![[单机]成吉思汗3_GM工具_VM虚拟机](https://img-blog.csdnimg.cn/img_convert/bf8b40b7f49b3b2a33014322e18b7841.webp?x-oss-process=image/format,png)