OAuth 2.0 和 OAuth 2.1比较:

OAuth 2.0 和 OAuth 2.1 是授权框架的不同版本,它们用于允许应用程序安全地访问用户在另一个服务上的数据。以下是它们之间的一些主要区别:

- 安全性增强:OAuth 2.1 旨在提高安全性,它整合了自 OAuth 2.0 发布以来的最佳实践。它特别关注更好的默认安全性,并且不包含任何被认为是实验性的或仍在进行中的特性。

- 移除不安全的授权类型:在 OAuth 2.1 中,一些被认为是不安全的授权类型被移除,例如隐式授权("response_type=token")和资源所有者密码凭据授权。

- PKCE(Proof Key for Code Exchange)要求:OAuth 2.1 要求在授权代码授予时使用 PKCE,以增强移动应用和本地应用的安全性。

- 重定向 URI 的严格匹配:OAuth 2.1 要求使用精确字符串匹配来比较重定向 URI,而不是使用通配符或子字符串匹配。

- 持有者令牌的使用:在 OAuth 2.1 中,持有者令牌(访问令牌)不再通过 URI 查询字符串传输,以减少泄露的风险。

- 刷新令牌的保护:OAuth 2.1 要求刷新令牌必须受发件人限制或一次性使用,以增强刷新令牌的安全性。

- 规范的整合和精简:OAuth 2.1 根据安全最佳实践对 OAuth 2.0 协议进行整合和精简,移除了不安全的授权流程。

- 向后兼容性:尽管 OAuth 2.1 旨在提高安全性,但它并不是 OAuth 2.0 的完全重构,而是一个改进的版本。OAuth 2.1 建立在 OAuth 2.0 RFC 的基础上,继承了所有未明确省略或更改的行为。

- 实施状态:截至知识更新日期,OAuth 2.1 规范仍在讨论中,并没有最终确定。开发者可以遵循安全性最佳实践为 OAuth 2.1 的发布做好准备,但目前还不能使用正式的 OAuth 2.1 规范。

这些变化意味着 OAuth 2.1 将更加注重安全性和最佳实践的实施,同时保持与 OAuth 2.0 的兼容性,以便开发者可以平滑过渡到新版本。

OAuth 2.1

相关网址:

It's Time for OAuth 2.1 • Aaron Parecki

OAuth 2.1: How Many RFCs Does it Take to Change a Lightbulb? | Okta Developer

OAuth 2.1 是 OAuth 2.0 的进化版,它旨在简化 OAuth 2.0 的实现,同时增强安全性。OAuth 2.1 整合了 OAuth 2.0 中的一些最佳实践和扩展,以提供一个更加安全且易于实施的框架。以下是学习 OAuth 2.1 的一些关键点:

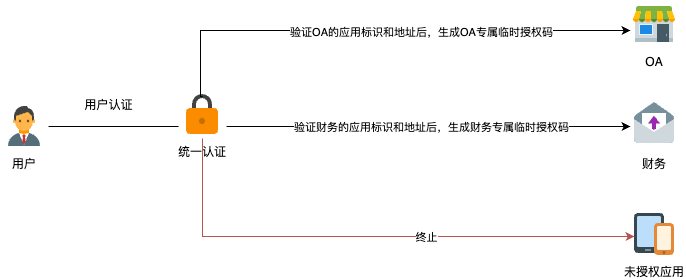

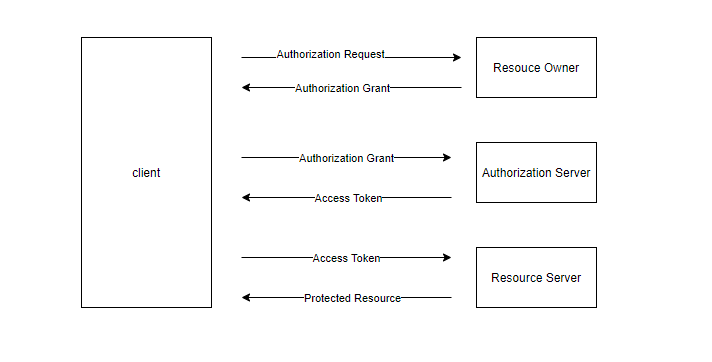

1. OAuth 2.1 的核心组件

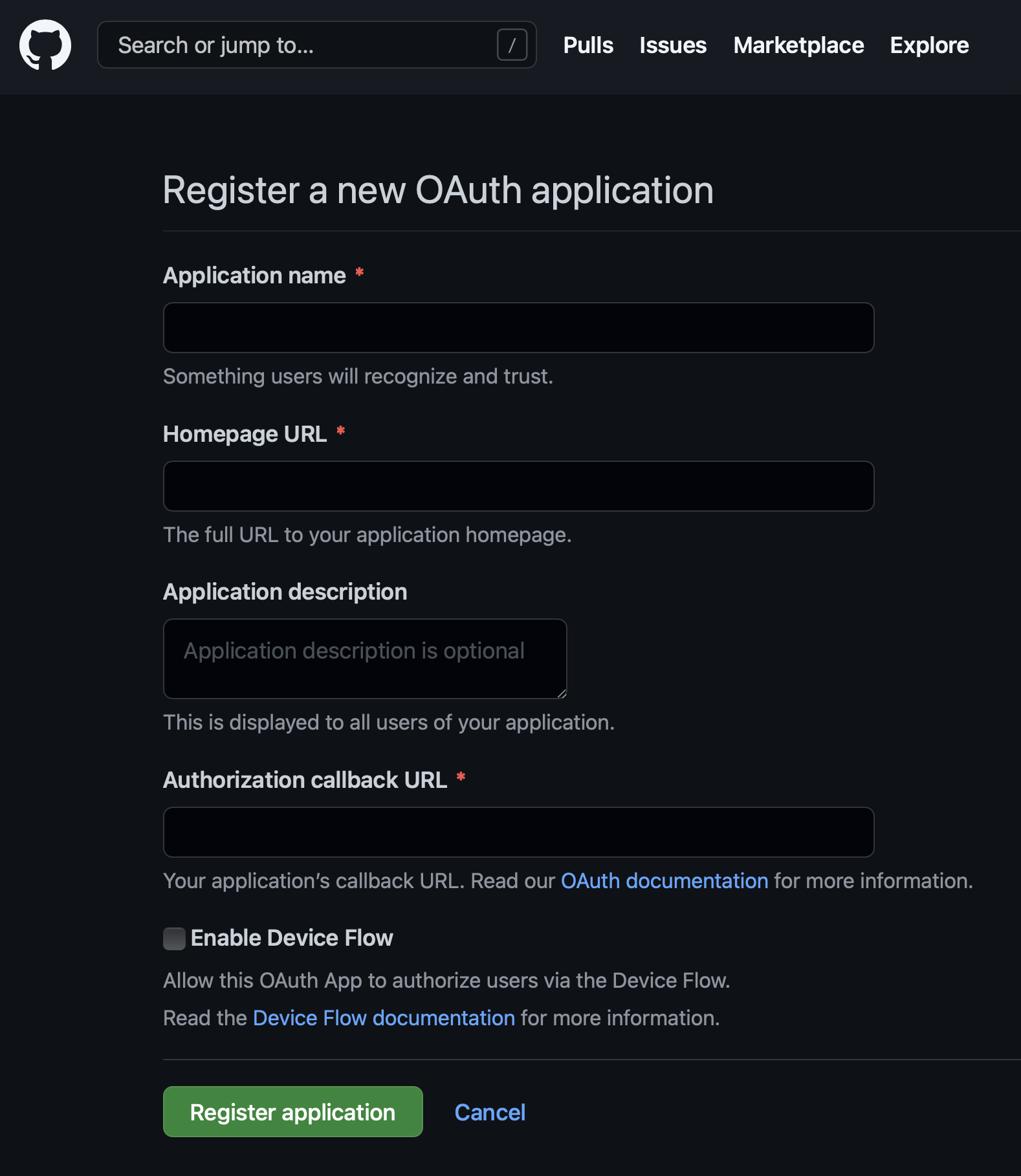

授权服务器(Authorization Server):负责验证资源拥有者的身份,并颁发访问令牌。

资源服务器(Resource Server):托管受保护的资源,能够使用访问令牌验证请求。

资源拥有者(Resource Owner):通常是用户,拥有对受保护资源访问权限的实体。

客户端(Client):代表资源拥有者并获得授权后访问受保护资源的软件应用。

访问令牌(Access Token):授予客户端访问受保护资源的凭证。

2. OAuth 2.1 的授权流程

OAuth 2.1 定义了几种授权流程,包括:

授权码模式(Authorization Code Grant):这是最常用且安全性较高的流程,适用于有后端的应用程序。它涉及到一个前端重定向的过程,用户同意授权后,客户端通过后端服务器交换授权码以获取访问令牌(access token)。

客户端凭据模式(Client Credentials Grant):适用于没有前端的命令行应用或者服务端应用,客户端直接使用其凭证(client ID 和 client secret)向授权服务器请求访问令牌。

设备授权模式(Device Authorization Grant):适用于在设备上运行的应用程序,这些设备可能没有传统的输入机制(如智能电视、打印机等),用户通过设备上的说明在另一设备上完成授权。

3. OAuth 2.1 的安全增强

OAuth 2.1 引入了一些安全增强措施,包括:

强制使用 HTTPS:确保所有通信都是加密的。

禁止使用明文密码:不再推荐使用资源拥有者密码凭证流程。

引入 PKCE(Proof Key for Code Exchange):用于增强授权码流程的安全性,防止授权码拦截攻击。

访问令牌的生命周期管理:推荐使用短期访问令牌和刷新令牌。

![[极客大挑战 2019]PHP](https://img-blog.csdnimg.cn/direct/5805e24811ea439fbcf42905a06b6090.png)

![解决Pyppeteer下载chromium慢或者失败的问题[INFO] Starting Chromium download.](https://img-blog.csdnimg.cn/direct/8cc0fa27e7f648c9bafe13858a9440f9.png)