ACL:访问控制列表——控制列表(策略列表),是一个控制工具。

功能:!、定义感兴趣路由(控制层面)。2、定义感兴趣流量(数据层面)。

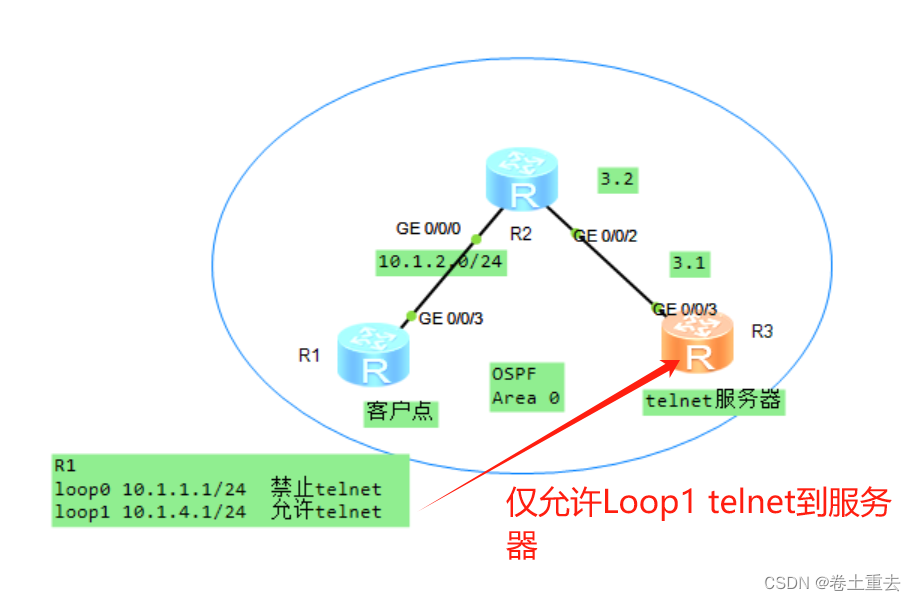

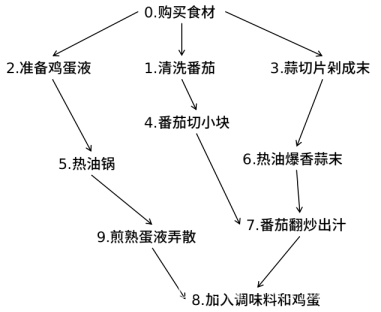

例如:

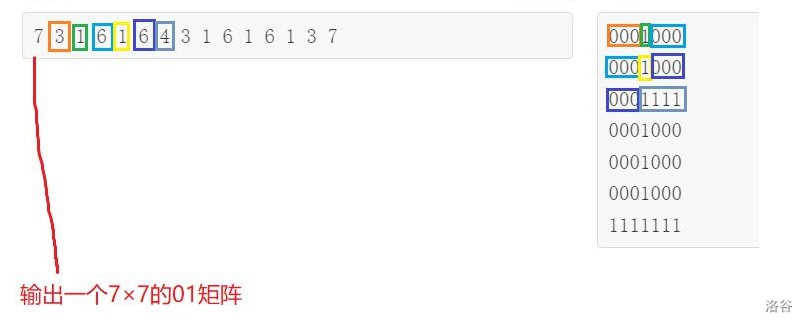

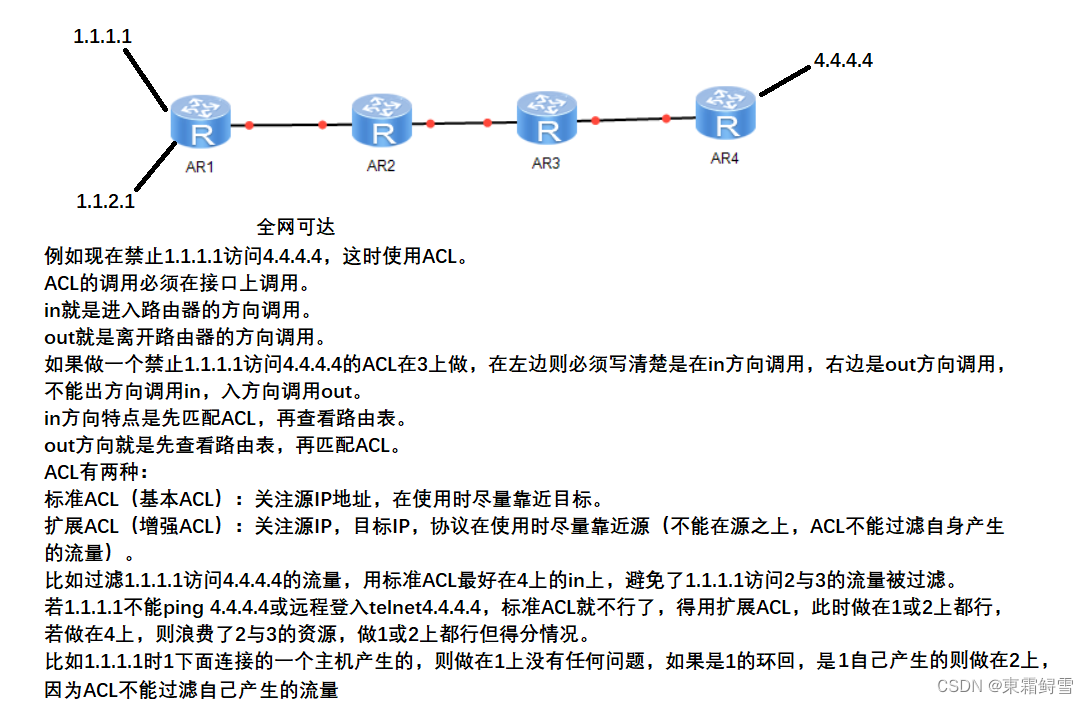

假设在该网络中运行了某一协议,如RIP。

2与3都能学习到1上面的3个路由,1.1.1.0/24,1.1.2.0/24,1.1.3.0/24信息。但想要3不学到1.1.2.0/24的路由,把某些路由过滤掉,这种就是控制层面的策略过滤。控制层面就是路由学习,路由传递的过程,这时就可以用到ACL。

PCA能与1.1.1.0,1.1.2.0,1.1.3.0正常通信。要求禁止PCA与1.1.1.0通信,网络中的路由该学习学习不做处理,这时我们要把PCA访问1.1.1.0这一网段的所有流量抓取出来做一个过滤,这也要通过ACL进行控制,但这时控制的是数据层面的信息,是PCA访问1.1.1.0的具体流量,ICMP等。

ACL:

1、自上而下匹配,一经匹配,立即执行。

2、ACL列表的调用分为in(先匹配ACL再查看路由)和out(先查看路由再匹配ACL)。

3、必须满足金字塔型结构。

4、ACL分为标准ACL和扩展ACL。

5、在思科中末尾隐含拒绝所有,在华为中若没有匹配到ACL则执行默认处理。

例子:

若在3上做了几条ACL条目,过来一个数据在ACL条目上没有匹配上拒绝或允许,思科中将过滤,华为则该转发转发,当没有这个ACL则该执行执行,该拒绝拒绝。

ACL的基本配置请查看:ACL的基本配置-CSDN博客

扩展:

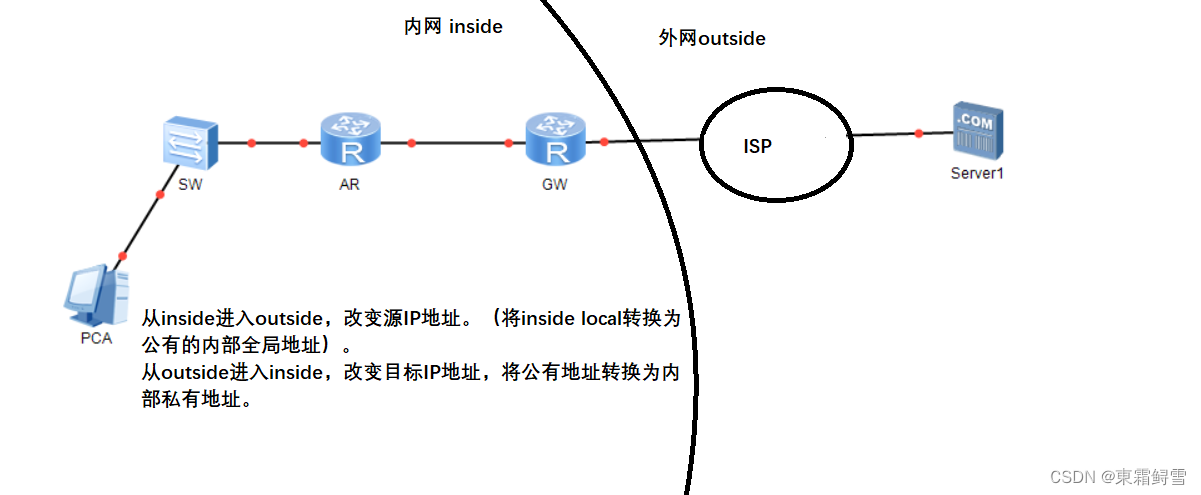

NAT:网络地址转换。

功能:

1、将大量的私有地址转换为公有地址(节约IP地址)。

2、将一个IP地址转换为另一个IP地址(公有的),增加内部网络设备的安全性。

缺陷:

1、及其消耗网络设备资源。

2、破坏了数据的端到端传输(导致有些安全技术无法有效实施)。

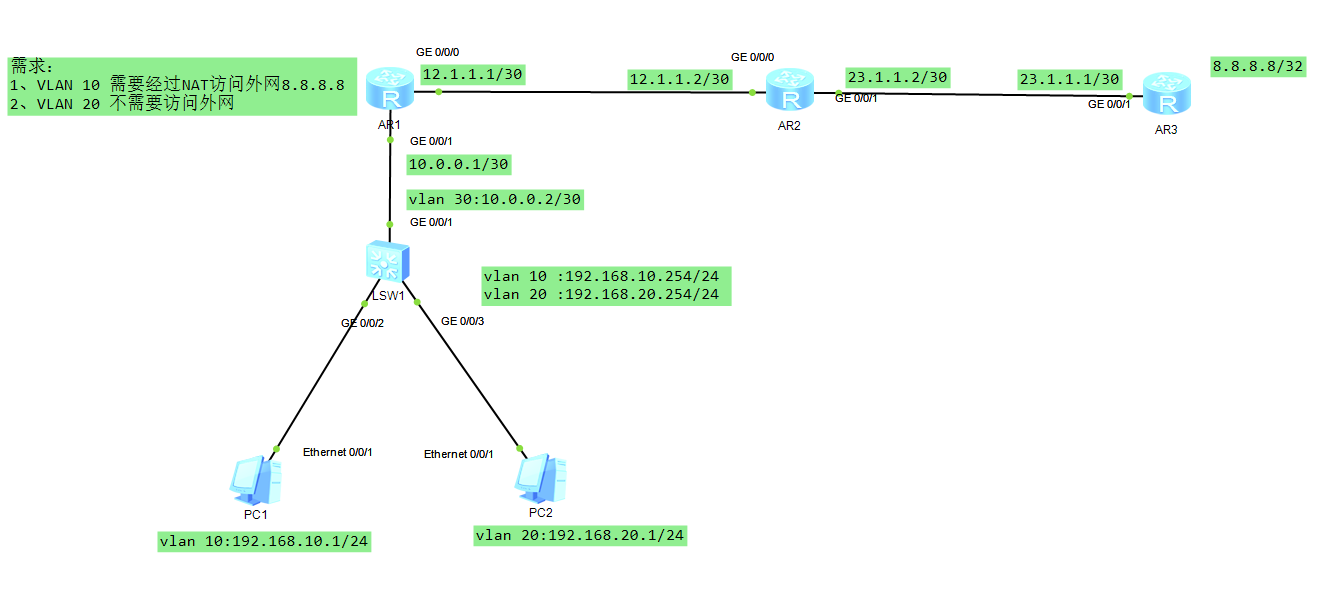

NAT分为三种NAT;

1、静态NAT:一对一转换。一个私有IP对应一个公有IP。

2、动态NAT:多对多转换。多个私有IP对应多个公有IP。

3、easy IP NAT(NAPT就是端口NAT):多对一转换。

定义私有范围(与动态ACL一致使用ACL)

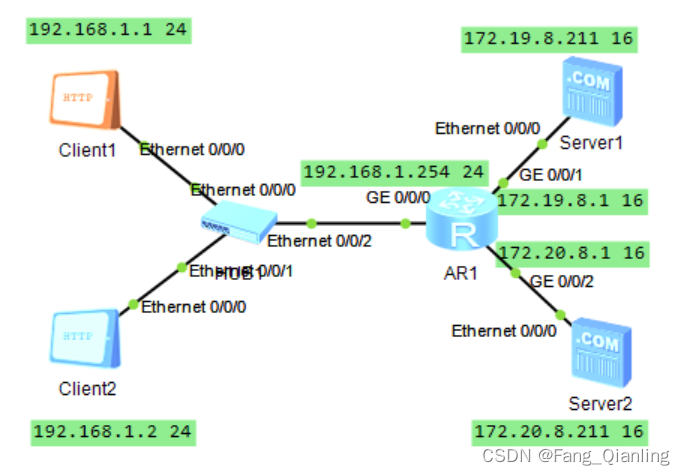

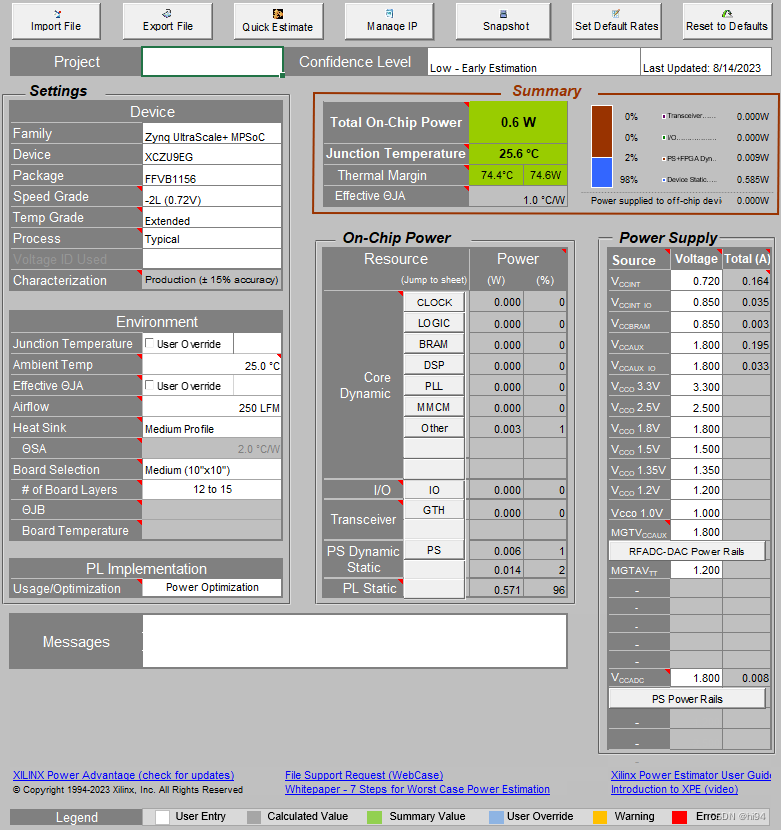

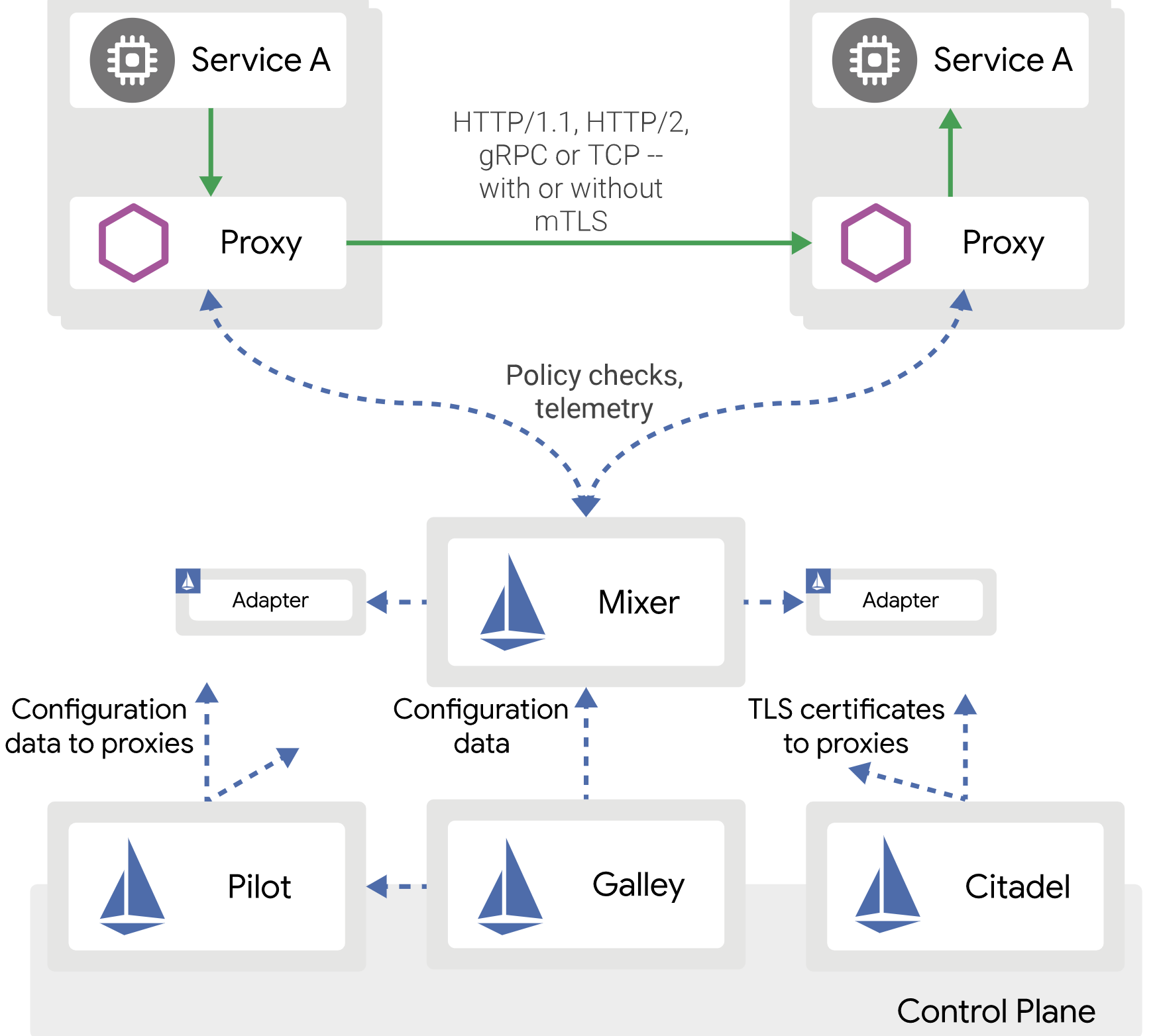

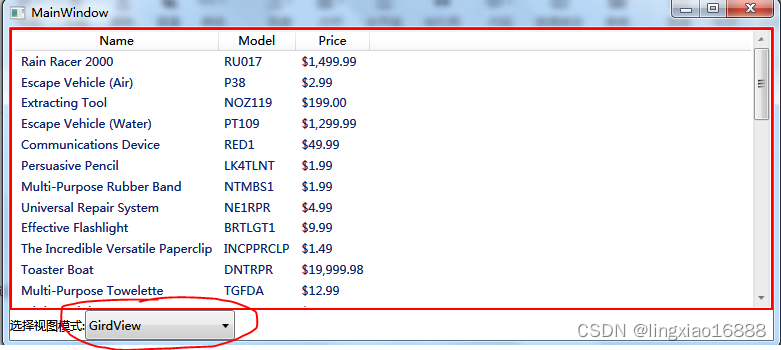

NAT使用原理如下图所示:

如果一个服务没有TCP、UDP:其数据包【IP|ICMP】=>中ICMP必须有一个字段留下来写一个数字进行NAT的多对多映射。

NAT配置请查看:NAT基本配置-CSDN博客