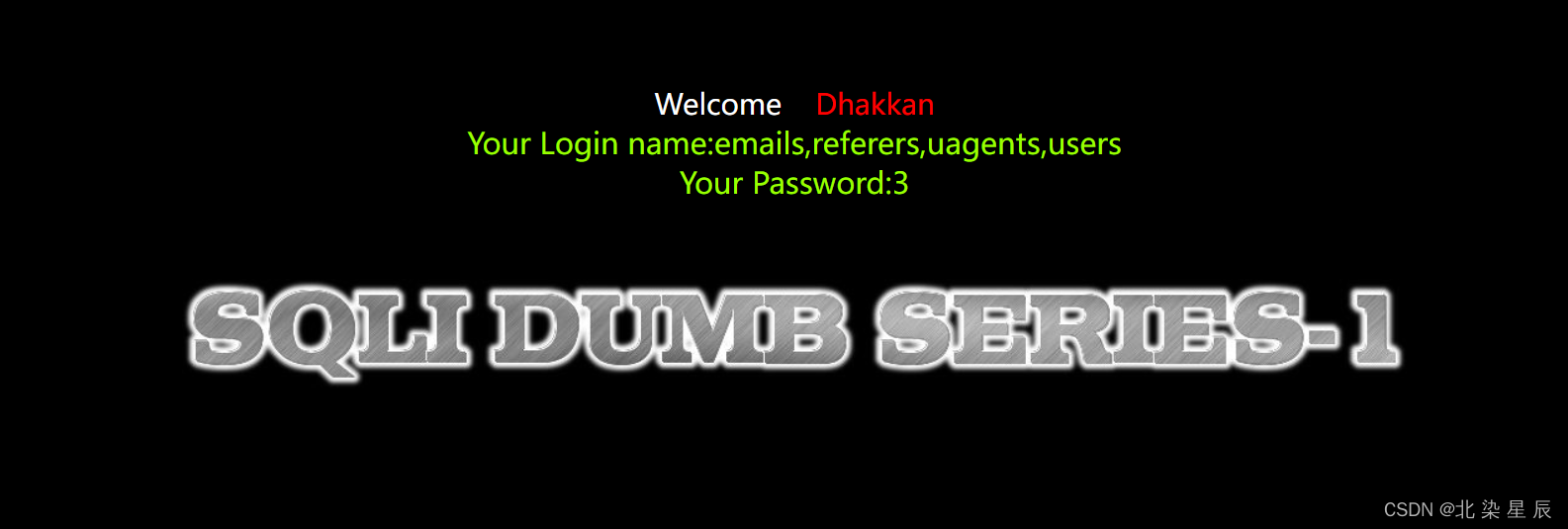

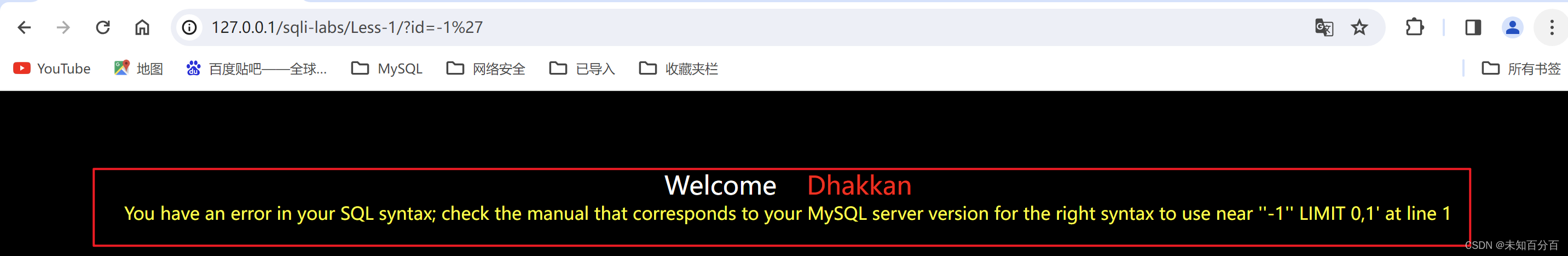

SQL注入是一种常见的网络安全威胁,攻击者通过在输入字段中插入恶意的SQL代码片段,以此来操纵数据库执行非预期的查询,从而获取敏感数据、修改或删除数据等。以下是使用MySQL作为数据库,Java语言中如何进行SQL注入攻击的分析,以及如何通过使用PreparedStatement来防止这种攻击。

### SQL注入示例

首先,让我们看看一个简单且易受SQL注入攻击的Java代码示例,假设我们有一个登录功能,它使用Statement接口执行SQL查询来验证用户名和密码。

```java

// 易受SQL注入攻击的代码

public boolean checkLogin(String username, String password) {

Connection conn = null;

Statement stmt = null;

ResultSet rs = null;

try {

conn = DriverManager.getConnection(DB_URL, USER, PASS);

stmt = conn.createStatement();

String sql = "SELECT * FROM users WHERE username='" + username + "' AND password='" + password + "'";

rs = stmt.executeQuery(sql);

return rs.next(); // 如果查询结果有记录,表示登录成功

} catch (SQLException se) {

se.printStackTrace();

} finally {

// 关闭资源的代码省略...

}

return false;

}

```

在上述代码中,如果用户输入的`username`为`admin' -- `,密码为任意值,整个SQL查询字符串变为:

```sql

SELECT * FROM users WHERE username='admin' -- ' AND password='anything'

```

这里的`--`是SQL注释符号,后面的查询条件被注释掉,因此无论密码是什么,此查询都将验证任何用户名为`admin`的用户为有效登录。

### 防止SQL注入

为了防止SQL注入,Java中推荐使用PreparedStatement,它可以自动处理特殊字符,防止恶意SQL注入。

```java

// 使用PreparedStatement防止SQL注入

public boolean secureCheckLogin(String username, String password) {

Connection conn = null;

PreparedStatement pstmt = null;

ResultSet rs = null;

try {

conn = DriverManager.getConnection(DB_URL, USER, PASS);

String sql = "SELECT * FROM users WHERE username=? AND password=?";

pstmt = conn.prepareStatement(sql);

pstmt.setString(1, username);

pstmt.setString(2, password); // 参数化查询,安全!

rs = pstmt.executeQuery();

return rs.next();

} catch (SQLException se) {

se.printStackTrace();

} finally {

// 关闭资源的代码省略...

}

return false;

}

```

在上面的改进版本中,使用`?`作为占位符,然后通过`setString`等方法为这些占位符提供具体的值。这样,PreparedStatement会自动对这些值进行转义,确保它们不会影响到SQL语句的结构,从而有效防止SQL注入攻击。

### 总结

通过对比可以看出,使用PreparedStatement而非Statement可以显著提升应用程序的安全性,因为它能够确保用户输入的数据被安全地处理,不会干扰SQL查询的结构。在开发涉及数据库交互的应用程序时,应始终优先考虑使用PreparedStatement来防范SQL注入攻击。

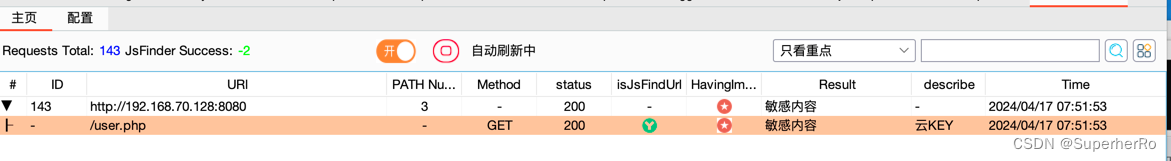

### 其他SQL注入案例及防护措施

除了登录验证,SQL注入攻击还可能发生在任何接受用户输入并构建动态SQL查询的地方。下面是一些其他场景的示例及其防护措施。

#### 场景二:用户资料更新

**不安全示例**:

```java

public void updateUserProfile(int userId, String newName) {

Connection conn = null;

Statement stmt = null;

try {

conn = DriverManager.getConnection(DB_URL, USER, PASS);

String sql = "UPDATE users SET name='" + newName + "' WHERE id=" + userId;

stmt = conn.createStatement();

stmt.executeUpdate(sql);

} catch (SQLException se) {

se.printStackTrace();

} finally {

// 关闭资源的代码省略...

}

}

```

**问题**:如果`newName`参数被精心构造,包含恶意SQL代码,可以直接修改数据库中的其他数据或执行其他操作。

**防护措施**:

使用PreparedStatement:

```java

public void secureUpdateUserProfile(int userId, String newName) {

Connection conn = null;

PreparedStatement pstmt = null;

try {

conn = DriverManager.getConnection(DB_URL, USER, PASS);

String sql = "UPDATE users SET name=? WHERE id=?";

pstmt = conn.prepareStatement(sql);

pstmt.setString(1, newName);

pstmt.setInt(2, userId);

pstmt.executeUpdate();

} catch (SQLException se) {

se.printStackTrace();

} finally {

// 关闭资源的代码省略...

}

}

```

#### 场景三:搜索功能

**不安全示例**:

```java

public List<User> searchUsersByKeyword(String keyword) {

Connection conn = null;

Statement stmt = null;

ResultSet rs = null;

List<User> results = new ArrayList<>();

try {

conn = DriverManager.getConnection(DB_URL, USER, PASS);

String sql = "SELECT * FROM users WHERE username LIKE '%" + keyword + "%'";

stmt = conn.createStatement();

rs = stmt.executeQuery(sql);

while (rs.next()) {

// 将结果集转换为User对象并添加到列表中

}

} catch (SQLException se) {

se.printStackTrace();

} finally {

// 关闭资源的代码省略...

}

return results;

}

```

**问题**:如果`keyword`包含特殊字符,攻击者可以构造恶意输入,如`%'; DROP TABLE users; -- %`,尝试执行非法的SQL命令。

**防护措施**:

使用参数化查询,尽管对于LIKE操作稍微复杂一些,但依然可以确保安全:

```java

public List<User> secureSearchUsersByKeyword(String keyword) {

Connection conn = null;

PreparedStatement pstmt = null;

ResultSet rs = null;

List<User> results = new ArrayList<>();

try {

conn = DriverManager.getConnection(DB_URL, USER, PASS);

String sql = "SELECT * FROM users WHERE username LIKE ?";

pstmt = conn.prepareStatement(sql);

pstmt.setString(1, "%" + keyword.replace("%", "\\%").replace("_", "\\_") + "%"); // 对特殊字符进行转义

rs = pstmt.executeQuery();

while (rs.next()) {

// 处理结果集

}

} catch (SQLException se) {

se.printStackTrace();

} finally {

// 关闭资源的代码省略...

}

return results;

}

```

### 总结

在所有接受外部输入并构造SQL查询的地方,都应该使用PreparedStatement来防止SQL注入。这包括但不限于登录、更新、搜索、删除等操作。通过参数化查询,可以确保数据安全地传递给数据库,从而保护应用免受SQL注入攻击。此外,对于输入的数据进行适当的清理和验证也是很重要的辅助措施。