一.子域名爆破:

子域名爆破作用:子域名爆破可以发现更多目标,以增加渗透测试成功的可能性,探测到更多隐藏或遗忘的应用服务,这些应用往往可导致一些严重漏洞。

当一个主站坚不可摧时,我们可以尝试从分站入手。

常用方法:

- 谷歌语法:site:xxx.com

- 借助子域名爆破工具:layer子域名挖掘机

- 借助burp,awvs等爬虫功能

- 同ip网站查询

什么是旁站?旁站是和目标网站在同一台服务器上的其它的网站当一个网站防护的坚不可摧时,我们可以从服务器上的其他防护的不好的网站入手,拿下防护的不好的网站,然后提权控制整台服务器。https://chapangzhan.com/

https://dns.aizhan.com/

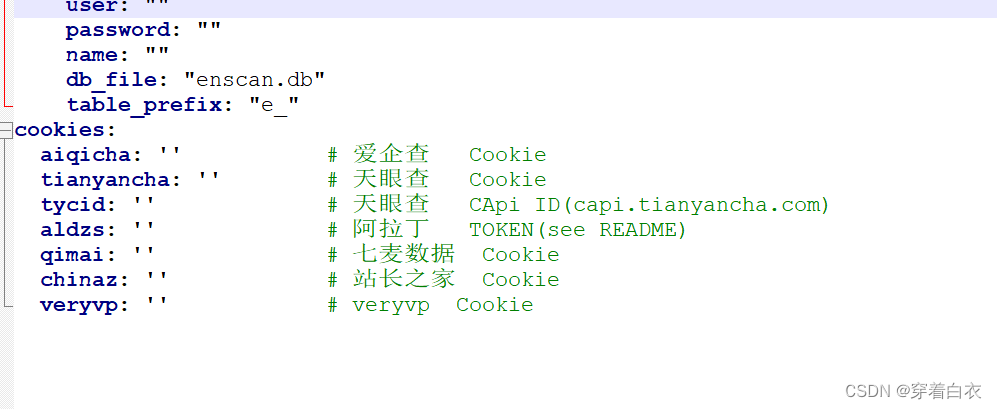

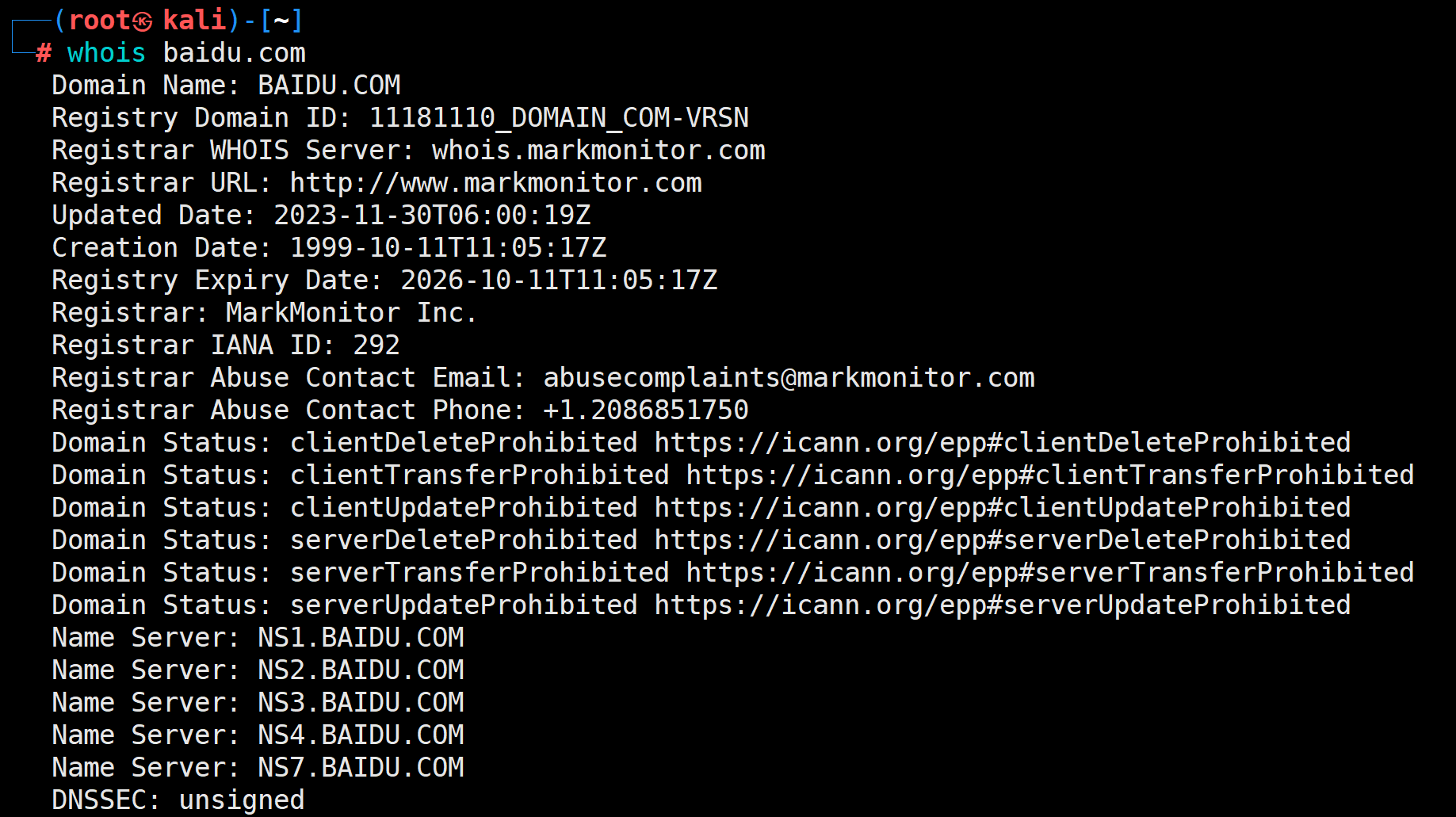

三.whois查询:域名的注册信息

利用 Whois 服务,可以获取与目标相关的具体信息,包括注册人邮箱,IP 地址、公司 DNS主机名以及地址和电话号码等敏感信息。

- 查企业注册信息:

爱企查 https://aiqicha.baidu.com/

天眼查 https://www.tianyancha.com/

四.备案信息查询:

网站备案的目的就是为了防止在网上从事非法的网站经营活动,打击不良互联网信息的传播,如果网站不备案的话,很有可能被查处以后关停。

https://beian.miit.gov.cn/

示例:

五.Web指纹:

潮汐指纹:http://finger.tidesec.net/(推荐)

云悉(现在需要邀请码):http://www.yunsee.cn/info.html

CMS指纹识别:http://whatweb.bugscaner.com/look/

常见指纹工具:御剑web指纹识别、轻量级web指纹识别、whatweb等

- 收集网站真实ip:

Ping命令:ping用于确定本地主机是否能与另一台主机成功交换(发送与接收)数据包,再根据返回的信息,就可以推断TCP/IP参数是否设置正确,以及运行是否正常、网络是否通畅等(DDOS)

可以通过ping的方式去收集网站真实ip

CDN的全称是Content Delivery Network,即内容分发网络。CDN是构建在现有网络基础之上的智能虚拟网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,只有在实际数据交互时才会从远程web服务器响应,降低网络拥塞,提高用户访问响应速度和命中率。CDN的关键技术主要有内容存储和分发技术。

确定有无cdn很简单,使用各种多地 ping 的服务,查看对应 IP 地址是否唯一,如果不唯一多半是使用了CDN

http://ping.chinaz.com/

绕过CDN:https://www.cnblogs.com/qiudabai/p/9763739.html

- 网站敏感目录:

(1)robots.txt当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围;如果该文件不存在,所有的搜索蜘蛛将能够访问网站上所有没有被口令保护的页面。

robots.txt基本上每个网站都用,而且放到了网站的根目录下,任何人都可以直接输入路径打开并查看里面的内容,如http://127.0.0.1/robots.txt ,该文件用于告诉搜索引擎,哪些页面可以去抓取,哪些页面不要抓取。

robots.txt防黑客,为了让搜索引擎不要收录admin页面而在robots.txt里面做了限制规则。但是这个robots.txt页面未对用户访问进行限制,可任意访问,导致可通过该文件了解网站的结构,比如admin目录、user目录等等。

怎样即使用robots.txt的屏蔽搜索引擎访问的功能,又不泄露后台地址和隐私目录呢?

有,那就是使用星号(/*)作为通配符。举例如下:User-agent:*

Disallow: /a*/

这个设置,禁止所有的搜索引擎索引根目录下a开头的目录。当然如果你后台的目录是admin,还是有可以被人猜到,但如果你再把admin改为adminzvdl呢?

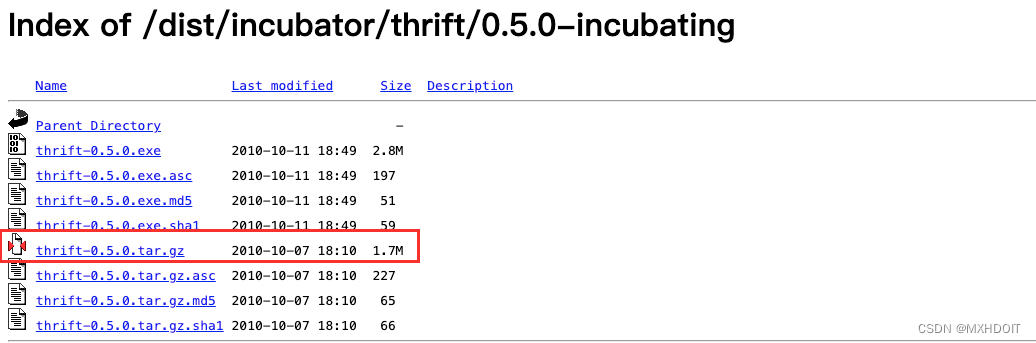

(2)网站备份压缩文件

管理员在对网站进行修改、升级等操作前,可能会将网站或某些页面进行备份,由于各种原因将该备份文件存放到网站目录下,该文件未做任何访问控制,导致可直接访问并下载。可能为.rar、zip、.7z、.tar.gz、.bak、.txt、.swp等等,以及和网站信息有关的文件名www.rar、web、rar等等

- 数据库文件泄露:例子

(4)后台地址泄露:常见的/admin,/manage,/houtai,/guanli,/webadmin等

(5)其他敏感数据文件泄露 例子

(6)Git导致文件泄露由于目前的 web 项目的开发采用前后端完全分离的架构:前端全部使用静态文件,和后端代码完全分离,隶属两个不同的项目。表态文件使用 git 来进行同步发布到服务器,然后使用nginx 指向到指定目录,以达到被公网访问的目的。

在运行git init初始化代码库的时候,会在当前目录下面产生一个.git的隐藏文件,用来记录代码的变更记录等等。在发布代码的时候,把.git这个目录没有删除,直接发布了。使用这个文件,可以用来恢复源代码

(7)DS_store导致文件泄露.DS_Store是Mac下Finder用来保存如何展示文件//文件夹的数据文件,每个文件夹下对应一个。由于开发/设计人员在发布代码时未删除文件夹中隐藏的.DS_store,可能造成文件目录结构泄漏、源代码文件等敏感信息的泄露。

我们可以模仿一个环境,利用phpstudy搭建PHP环境,把.DS_store文件上传到相关目录。

(8)SVN导致文件泄露Subversion,简称SVN,是一个开放源代码的版本控制系统,相对于的RCS、CVS,采用了分支管理系统,它的设计目标就是取代CVS。互联网上越来越多的控制服务从CVS转移到Subversion。

Subversion使用服务端—客户端的结构,当然服务端与客户端可以都运行在同一台服务器上。在服务端是存放着所有受控制数据的Subversion仓库,另一端是Subversion的客户端程序,管理着受控数据的一部分在本地的映射(称为“工作副本”)。在这两端之间,是通过各种仓库存取层(Repository Access,简称RA)的多条通道进行访问的。这些通道中,可以通过不同的网络协议,例如HTTP、SSH等,或本地文件的方式来对仓库进行操作。

SVN漏洞在实际渗透测试过程中,利用到也比较多,由于一些开发管理员疏忽造成,原理类似DS_Store漏洞。(9)WEB-INF/web.xml泄露

WEB-INF是Java的WEB应用的安全目录。如果想在页面中直接访问其中的文件,必须通过web.xml文件对要访问的文件进行相应映射才能访问。

WEB-INF主要包含一下文件或目录:

/WEB-INF/web.xml:Web应用程序配置文件,描述了 servlet 和其他的应用组件配置及命名规则。/WEB-INF/classes/:含了站点所有用的 class 文件,包括 servlet class 和非servlet class,他们不能包含在 .jar文件中/WEB-INF/lib/:存放web应用需要的各种JAR文件,放置仅在这个应用中要求使用的jar文件,如数据库驱动jar文件/WEB-INF/src/:源码目录,按照包名结构放置各个java文件。

/WEB-INF/database.properties:数据库配置文件

原因:

通常一些web应用我们会使用多个web服务器搭配使用,解决其中的一个web服务器的性能缺陷以及做均衡负载的优点和完成一些分层结构的安全策略等。在使用这种架构的时候,由于对静态资源的目录或文件的映射配置不当,可能会引发一些的安全问题,导致web.xml等文件能够被读取

- 网站目录扫描:工具

Nmap:nmap -p 80 --script=http-enum.nse www.xxx.com

Dirsearch:

安装:git clone https://github.com/maurosoria/dirsearch

Dirbuster:

Namp是一款开源免费的网络发现和安全审计工具该工具逐渐成为最为流行安全必备工具之一

一般情况下,Nmap用于列举网络主机清单、管理服务升级调度、监控主机或服务运行状况。Nmap可以检测目标机是否在线、端口开放情况、侦测运行的服务类型及版本信息、侦测操作系统与设备类型等信息。Nmap常见案例:

- 扫描指定ip所开放的端口

Nmap -sS -p 1-65535 -v 192.168.1.106

- 扫描www.xxser.com c段存活主机

Nmap -sP www.xxser.com/24

- 扫描指定端口

Nmap -p 80,1433,22,1521 www.xxser.com

- 扫描主机操作系统

Namp -o www.xxser.com

- 全面的系统探测

Nmap -v -A www.xxser.com

- 穿透防火墙进行扫描

禁ping时使用-Pn参数

Nmap -Pn -A www.xxser.com

进阶脚本扫描

- 扫描web敏感目录

Nmap -p 80 --script=http-enum.nse www.xxser.com

- 扫描s --sql注入

Nmap -p 80 --script=sql-injection.nse www.xxser.com

- 使用所有脚本进行扫描

Nmap --script all 127.0.0.1 耗时

- 使用通配符扫描:

命令nmap --script “http-*” 127.0.0.1

网络安全的信息收集方法有哪些?

2024-04-23 02:48:05 57 阅读