目录

一、tcptrace介绍

(一)概述

tcptrace是一个功能强大的网络分析工具,主要用于分析TCP(传输控制协议)网络数据包。通过tcptrace,用户可以深入了解网络中的数据流动情况,从而识别和解决网络性能问题。同时,tcptrace是一个功能丰富、灵活的网络分析工具,适用于网络管理员、开发人员以及任何需要对TCP网络流量进行深入分析的人员。通过tcptrace,用户可以深入了解网络中的数据流动情况,从而优化网络性能、解决潜在问题,并提升整体网络质量。

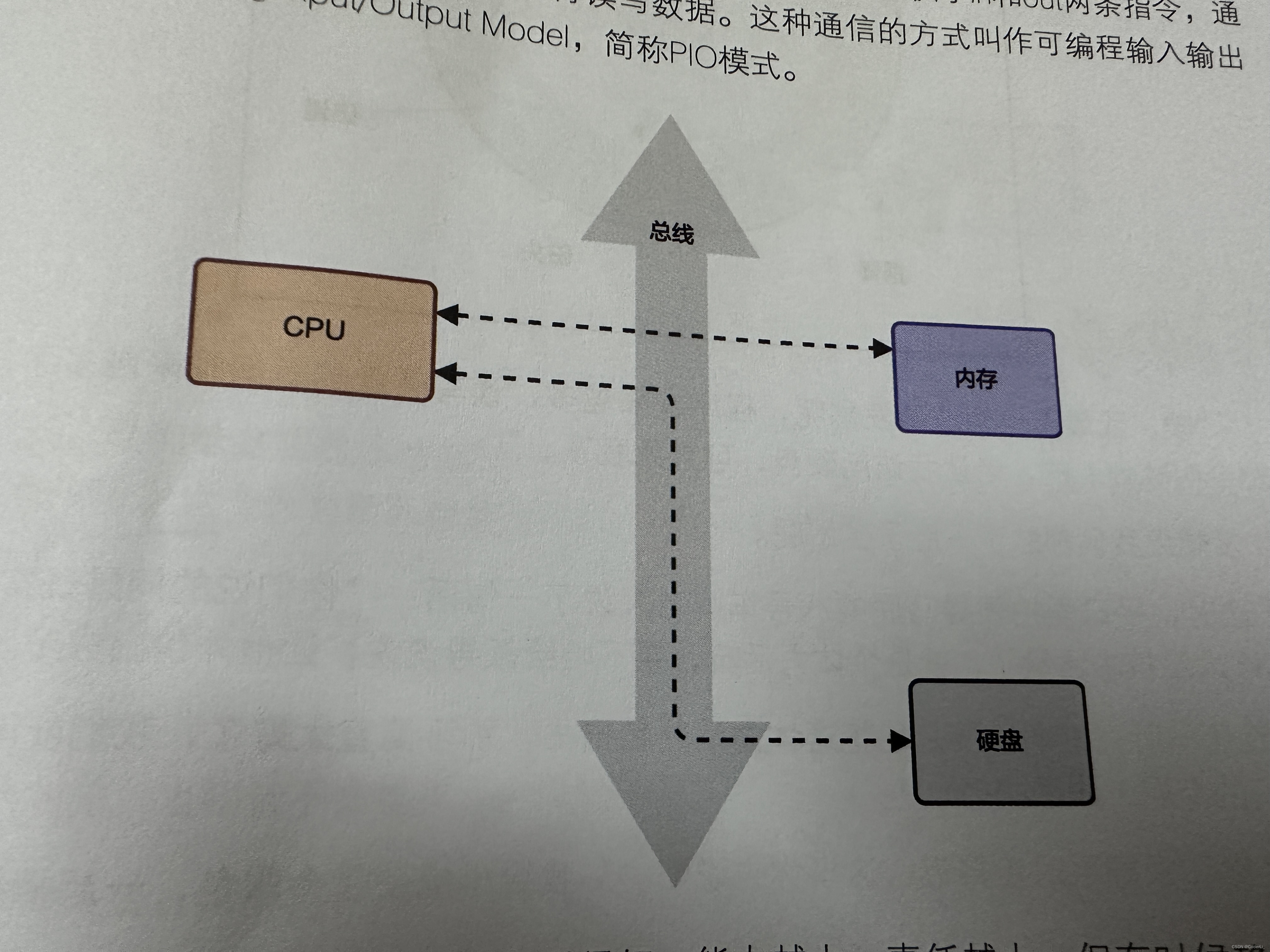

(二)工作原理

tcptrace的基本工作原理,是作为一个监听/转发器(Listening/Forwarding)或路由器。在启动时,用户需要设置两个端口:监听端口(Listening Port)和目的主机与目的端口(Destination Server and Destination Port)。一旦有针对该监听端口的请求抵达,tcptrace会截获整个请求的消息,并将其显示到消息面板上。随后,tcptrace会将该消息原封不动地转发给目的主机与目的端口。同时,从目的主机与目的端口发送给原端口的消息,也会被tcptrace截获、显示和转发。简而言之,tcptrace允许用户查看和备份要发送的消息,然后再将其转发出去。

(三)数据包分析说明

使用tcptrace进行数据包分析时,可以通过命令行进行操作。例如,使用“tcptrace capture.pcap”命令可以分析名为“capture.pcap”的数据包文件,并显示如连接数、字节数、数据包数量等统计信息。

(四)其他说明

此外,tcptrace还提供了其他选项,如使用“-l”选项以类似日志文件的格式输出统计信息,或者通过其他选项指定分析的时间段、过滤IP地址、统计特定时间间隔等。

二、tcptrace分析抓包文件

(一)对抓包进行分析

1、使用tcpdump进行抓包

通过tcpdump进行抓包,抓包的结果保存为testcap.pcap;

这里就不再累述。

2、分析结果

如下为命令“ tcptrace testcap.pcap ”,命令操作后,输出的结果如下:

root@gxdxroot-KVM:/tmp# tcptrace testcap.pcap

1 arg remaining, starting with 'testcap.pcap'

Ostermann's tcptrace -- version 6.6.7 -- Thu Nov 4, 2004

30787 packets seen, 19613 TCP packets traced

elapsed wallclock time: 0:00:13.129238, 2344 pkts/sec analyzed

trace file elapsed time: 0:00:17.760287

TCP connection info:

1: gxdxroot-KVM:40106 - 145.28.120.47:25706 (a2b) 1705> 1021<

2: 145.28.120.218:40106 - gxdxroot-KVM:25706 (c2d) 1476> 1021<

3: gxdxroot-KVM:22 - 49.64.213.184:49257 (e2f) 148> 74<

4: 192.168.45.113:554 - gxdxroot-KVM:50462 (g2h) 747> 598<

5: gxdxroot-KVM:40102 - 145.28.120.47:25702 (i2j) 694> 558<

6: 145.28.120.218:40102 - gxdxroot-KVM:25702 (k2l) 594> 558<

7: gxdxroot-KVM:40100 - 145.28.120.47:25700 (m2n) 928> 903<

8: 145.28.120.218:40100 - gxdxroot-KVM:25700 (o2p) 914> 903<

9: gxdxroot-KVM:40104 - 145.28.120.47:25704 (q2r) 2086> 1348<

10: 145.28.120.218:40104 - gxdxroot-KVM:25704 (s2t) 1867> 1348<

11: 111.7.96.133:17891 - gxdxroot-KVM:54848 (u2v) 1> 1< (reset)

12: 49.84.173.192:7009 - gxdxroot-KVM:26088 (w2x) 2> 2<

13: 124.82.224.235:36889 - gxdxroot-KVM:22 (y2z) 6> 5< (complete)

14: 192.168.45.113:8000 - gxdxroot-KVM:33226 (aa2ab) 4> 4<

15: 123.160.221.158:47414 - gxdxroot-KVM:5344 (ac2ad) 1> 1< (reset)

16: 192.168.45.121:554 - gxdxroot-KVM:58854 (ae2af) 2> 2<

17: 79.110.62.127:45029 - gxdxroot-KVM:15632 (ag2ah) 1> 1< (reset)

18: 145.28.117.102:3260 - gxdxroot-KVM:39752 (ai2aj) 21> 22<

19: 42.51.41.163:50172 - gxdxroot-KVM:22 (ak2al) 2> 1<

20: 42.51.41.163:41944 - gxdxroot-KVM:22 (am2an) 8> 6<

21: refrigerator.census.shodan.io:1729 - gxdxroot-KVM:61613 (ao2ap) 1> 1< (reset)

22: pruthatek.com:44396 - gxdxroot-KVM:38952 (aq2ar) 1> 1< (reset)

23: 36.139.182.150:53230 - gxdxroot-KVM:22 (as2at) 4> 3<

24: scan-64-1.shadowserver.org:52580 - gxdxroot-KVM:8883 (au2av) 1> 1< (reset)

25: 49.84.173.192:36481 - gxdxroot-KVM:26089 (aw2ax) 1> 1<

26: 192.168.45.112:554 - gxdxroot-KVM:45516 (ay2az) 1> 1<

27: gxdxroot-KVM:53958 - 192.168.45.115:554 (ba2bb) 2> 1<

28: 79.110.62.169:44962 - gxdxroot-KVM:3968 (bc2bd) 1> 1< (reset)

29: 36.139.182.150:34250 - gxdxroot-KVM:22 (be2bf) 3> 2<

30: 79.110.62.176:44759 - gxdxroot-KVM:39008 (bg2bh) 1> 1< (reset)

root@gxdxroot-KVM:/tmp#

root@gxdxroot-KVM:/tmp#(二)输出内容的解释

这个命令的输出是使用`tcptrace`工具分析一个名为`testcap.pcap`的抓包文件的结果。`tcptrace`是一个用于分析TCP协议的交互式工具,它可以提供TCP连接的各种信息。下面是对输出结果的详细解释:

1. 命令输入部分

`1 arg remaining, starting with 'testcap.pcap'`:

表示只传递了一个参数给`tcptrace`命令,且这个参数是以`testcap.pcap`开头的。这通常意味着用户只提供了一个文件名作为输入。

2. 版本信息部分

`Ostermann's tcptrace -- version 6.6.7 -- Thu Nov 4, 2004`:

这行显示了`tcptrace`工具的版本信息,表明使用的是版本6.6.7,发布日期为2004年11月4日。

3. 抓包统计部分

`30787 packets seen, 19613 TCP packets traced`:

表示共检测到30787个数据包,其中有19613个是TCP数据包。

`elapsed wallclock time: 0:00:13.129238, 2344 pkts/sec analyzed`:

分析这些数据包所花费的墙上时间(实际时间)是0小时0分钟13秒129毫秒,同时指出了每秒分析的数据包数量。

`trace file elapsed time: 0:00:17.760287`:

表示抓包文件`testcap.pcap`中的时间流逝,花费了0小时0分钟17秒760毫秒。

4. TCP连接信息部分

这是最重要的部分,列出了检测到的TCP连接。每个连接都有唯一的序号,连接的源地址和端口,目标地址和端口,以及数据包的发送和接收方向('>' 表示发送,'<' 表示接收)。

例如,第一个连接

`1: gxdxroot-KVM:40106 - 145.28.120.47:25706 (a2b)`

表示有一个从`gxdxroot-KVM`的40106端口到`145.28.120.47`的25706端口的连接。

5. 其他说明

(1)某些连接后面带有`(reset)`,这表明该连接经历了TCP连接复位。

(2)在最后,`(complete)`表示该连接已经完成。

若想了解更多,文章正下方可以看到我的联系方式:鼠标“点击” 下面的 “威迪斯特-就是video system 微信名片”字样,就会出现我的二维码,欢迎沟通探讨。

![[<span style='color:red;'>Linux</span>] git<span style='color:red;'>工具</span><span style='color:red;'>的</span>安装<span style='color:red;'>和</span>使用](https://img-blog.csdnimg.cn/direct/0653c0827d2c4df09003b1502cafb9c1.gif)