Ansible是直接操作我们服务器的工具,Ansible是否安全关系到整个生产和办公环境的数据安全,因此确保 Ansible 安全地运行非常重要。以下是有关 Ansible 安全的详细介绍,包括如何安全地使用 Ansible 和一些最佳安全实践。

1. Ansible 安全概念

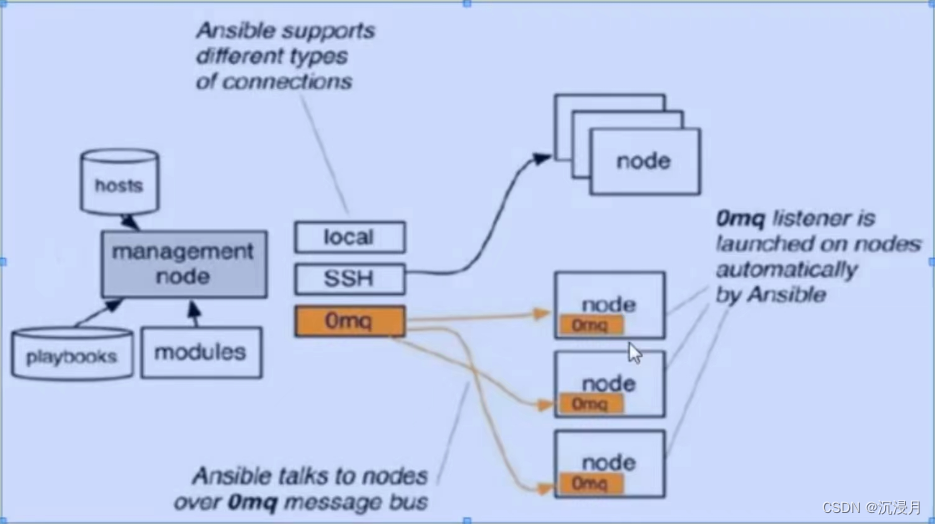

1.1 无代理架构

Ansible 采用无代理架构,通过 SSH(对于 Linux/Unix 系统)或者 WinRM(对于 Windows 系统)与目标机器通信。这意味着不需要在目标机器上安装任何额外的软件,从而减少了潜在的安全风险。

1.2 使用 SSH 密钥

建议使用 SSH 密钥而不是密码进行认证,因为密钥提供了更高的安全性。确保使用强密钥对,并且私钥文件的权限正确设置(通常为 600),以防止未授权访问。

2. 安全实践

2.1 最小权限原则

- 限制 sudo 权限:在使用 Ansible 运行需要提权的操作时,通过精确控制 sudoers 配置来限制权限,确保 Ansible 只能执行必要的命令。

- 任务分离:使用不同的用户账户执行不同的任务,根据任务的敏感性和风险分配权限。

2.2 安全的存储机密数据

- Ansible Vault:使用 Ansible Vault 加密敏感数据,如密码、密钥等。Vault 文件需要一个密码才能解锁,因此确保这个密码的安全存储和传输。

- 变量替代:避免在 Playbook 中硬编码敏感信息,使用变量来引用存储在安全位置的敏感数据。

2.3 审计与监控

- 记录 Ansible 操作:确保所有 Ansible 操作都被记录,以便在发生安全事件时进行回溯。

- 定期审查:定期审查 Ansible 脚本和配置,以确保它们没有潜在的安全问题。

2.4 使用安全的网络实践

- 使用安全的网络连接:确保使用加密的网络连接来管理资产,避免在不安全的网络上执行 Ansible 命令。

- 网络隔离:在可能的情况下,将管理网络与生产网络隔离。

3. 环境安全

3.1 安全的 Ansible 环境

- 定期更新:定期更新 Ansible 和依赖的库,以修复已知的安全漏洞。

- 限制访问:限制对运行 Ansible 的环境的访问,确保只有授权用户可以执行脚本和访问密钥材料。

4. 安全模块和插件

- 使用官方或受信任的模块:尽量使用 Ansible 官方提供或者经过广泛验证的模块和插件,避免使用未经审查的第三方代码。

5. 应用示例

为了更具体地说明如何在使用 Ansible 时应用安全最佳实践,下面通过几个实际的例子来展示:

示例 1:使用 Ansible Vault 加密敏感数据

假设你需要在 Ansible playbook 中使用数据库密码,为了安全起见,你应该使用 Ansible Vault 来加密这个密码。

创建加密的变量文件:

ansible-vault create secrets.yml这时你会被提示输入一个密码,输入后会打开一个编辑器,你可以在里面添加如下内容:

db_password: mysecretpassword在 playbook 中引用加密的变量文件:

- hosts: database_servers vars_files: - secrets.yml tasks: - name: Connect to the database mysql_db: login_password: "{{ db_password }}" ...在执行 playbook 时,使用

--ask-vault-pass参数来提供 Vault 密码:ansible-playbook playbook.yml --ask-vault-pass

示例 2:限制 sudo 权限

当使用 Ansible 对远程服务器进行管理时,经常需要 sudo 权限。为了安全,应该精确控制 Ansible 使用的 sudo 权限。

编辑 sudoers 文件:

你可以为 Ansible 使用的特定用户设置严格的 sudo 规则。假设 Ansible 使用的用户是ansible_user,你可以允许它只能执行特定的命令:ansible_user ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart nginx, /usr/bin/apt-get update在 Ansible playbook 中使用这些权限:

- hosts: webservers become: yes become_method: sudo tasks: - name: Restart Nginx command: systemctl restart nginx - name: Update packages apt: update_cache: yes

示例 3:记录 Ansible 操作

为了安全审计,重要的是记录 Ansible 执行的操作。

配置 Ansible 日志:

在 Ansible 配置文件(通常是/etc/ansible/ansible.cfg)中启用日志记录:# 在ansible.cfg中启用日志 [defaults] log_path = /var/log/ansible.log

确保日志文件安全

chown ansible:ansible /var/log/ansible.log

chmod 600 /var/log/ansible.log

2.审查日志文件:

定期检查 /var/log/ansible.log 文件以审查执行的操作。这对于跟踪潜在的安全问题和了解 Ansible 管理环境的动态非常有用。

通过这些具体的例子,可以看见在实际操作中如何将安全措施融入到 Ansible 的使用中,从而有效地保护管理的系统和数据。

![[尚硅谷 flink] 状态管理 笔记](https://img-blog.csdnimg.cn/img_convert/a99969f1252e058cbf351c8d1175f8cf.png)