34-5 CSRF漏洞 - CSRF分类

- 开发

- 35

-

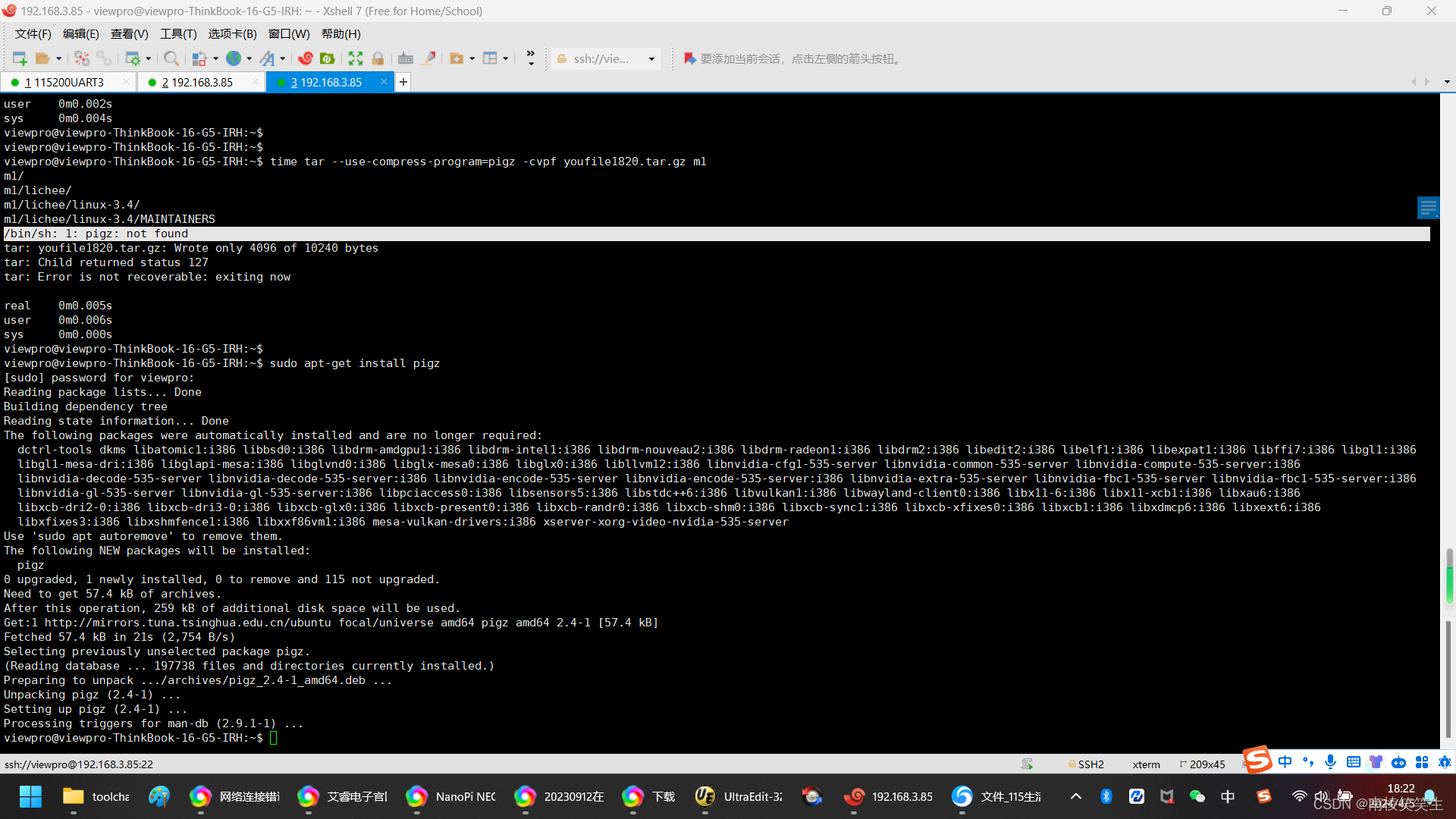

环境准备:构建完善的安全渗透测试环境:推荐工具、资源和下载链接_渗透测试靶机下载-CSDN博客

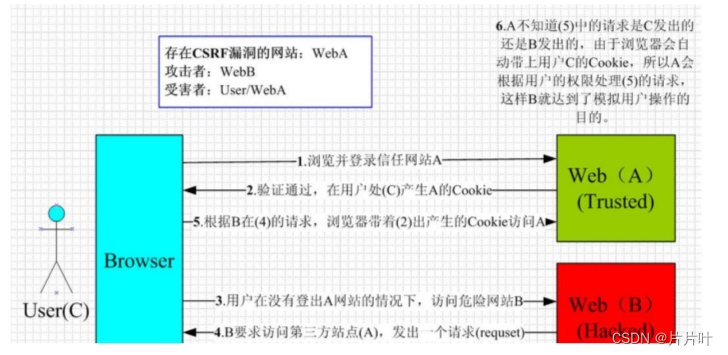

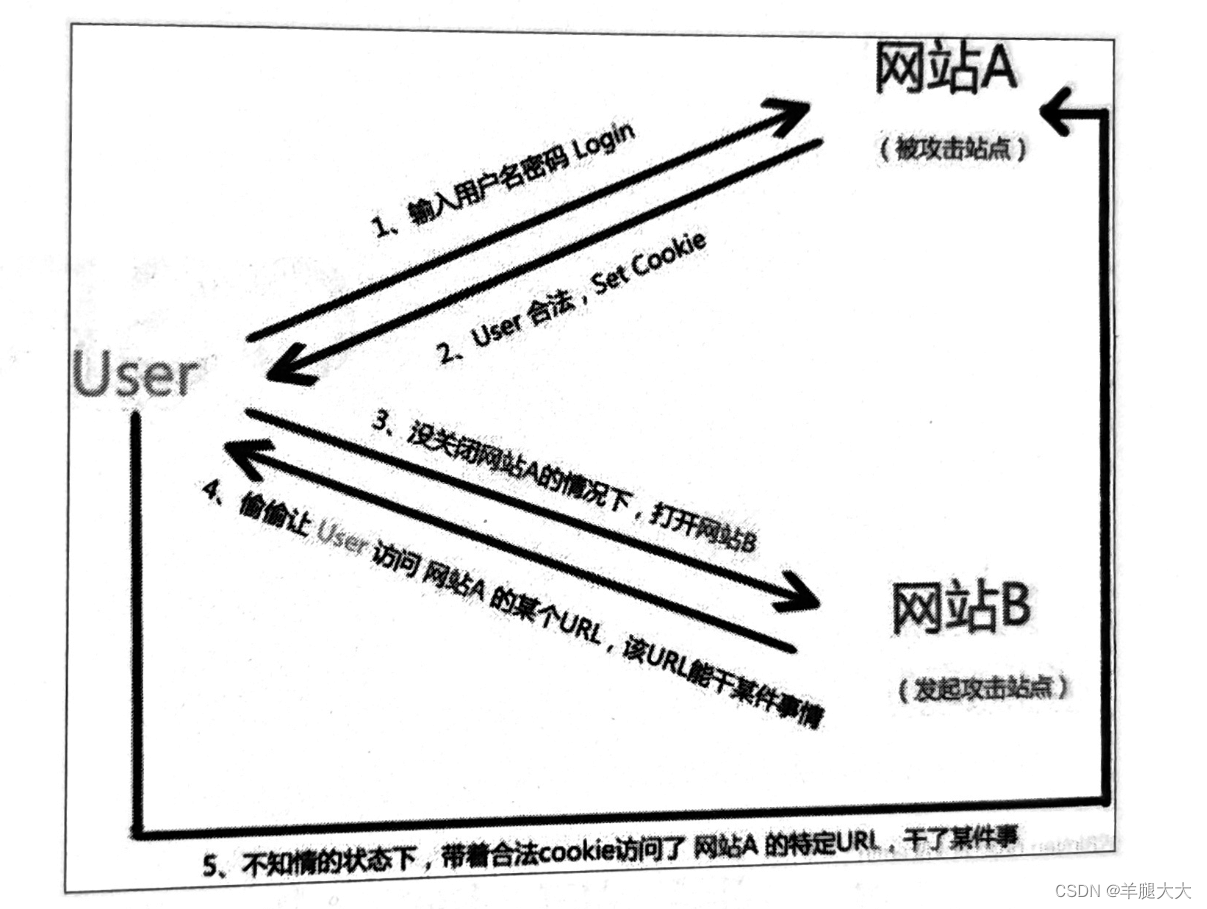

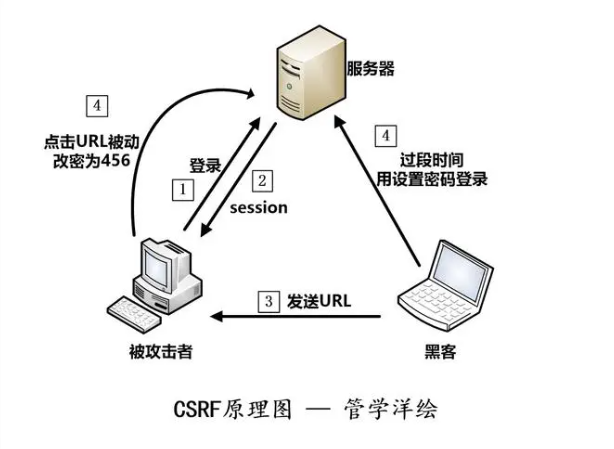

1)GET 类型

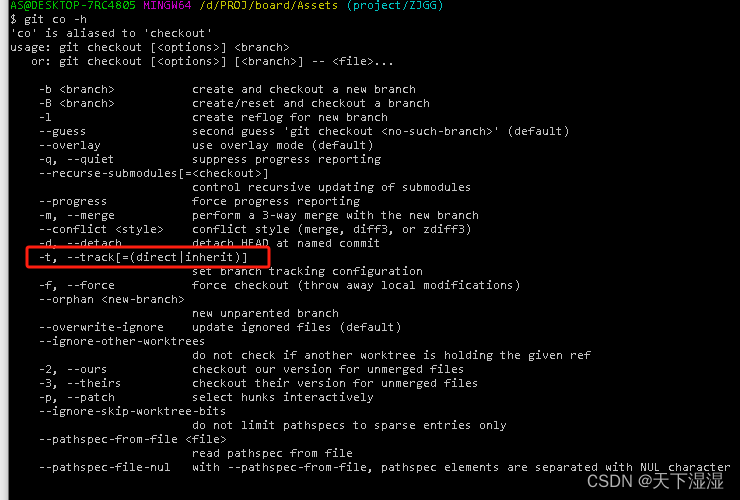

传参: 参数连接在URL后面

POC构造及执行流程:

- 构造URL,诱导受害者访问点击利用

- 利用标签进行攻击:

- 构造虚假URL,在链接上添加payload

- 抓包获取数据包,通过CSRF POC token工具,生成更改信息页面

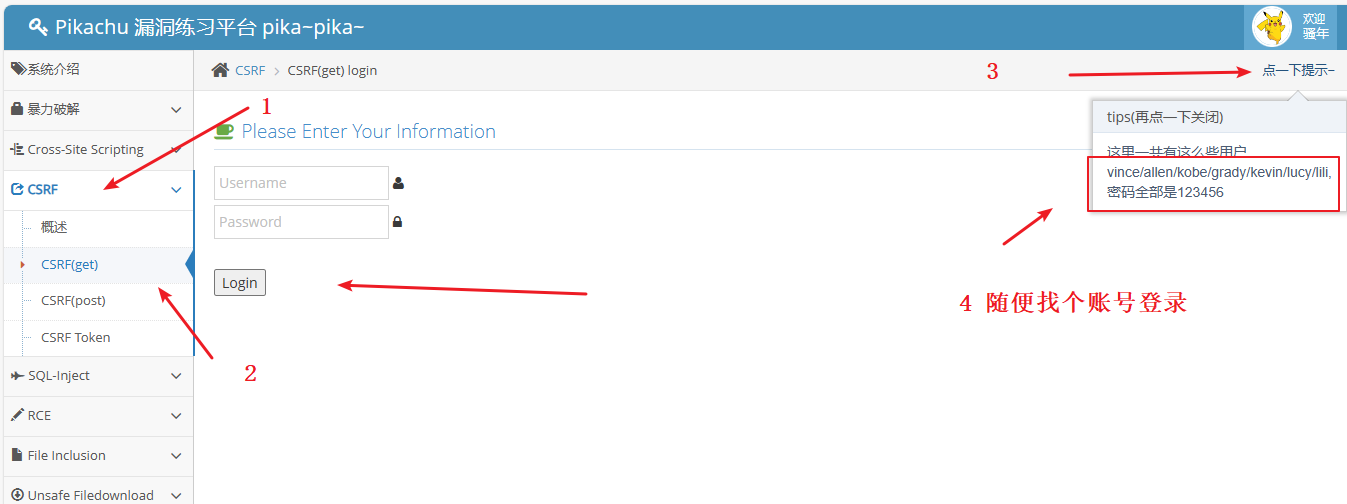

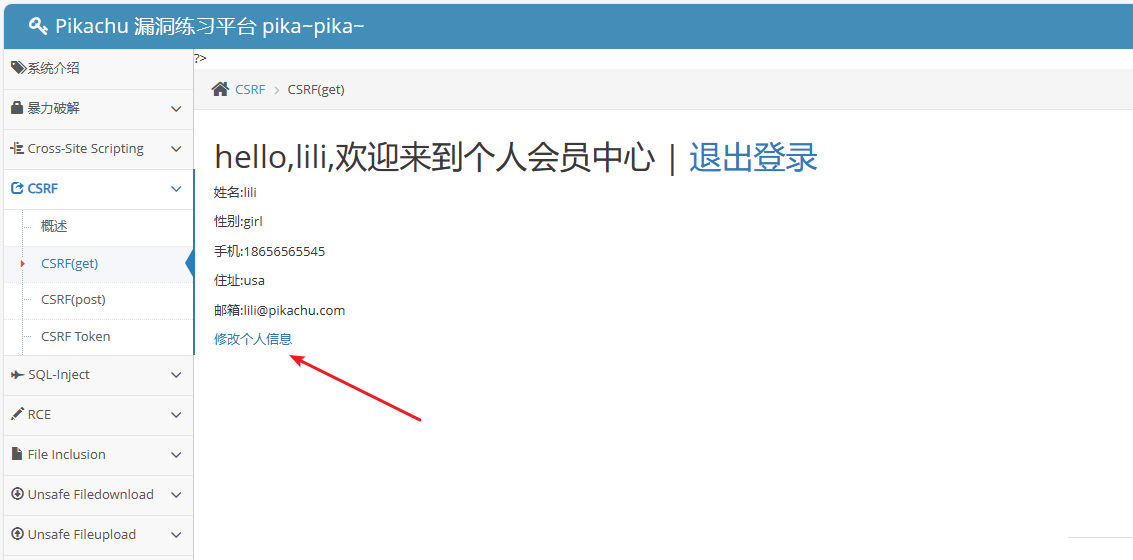

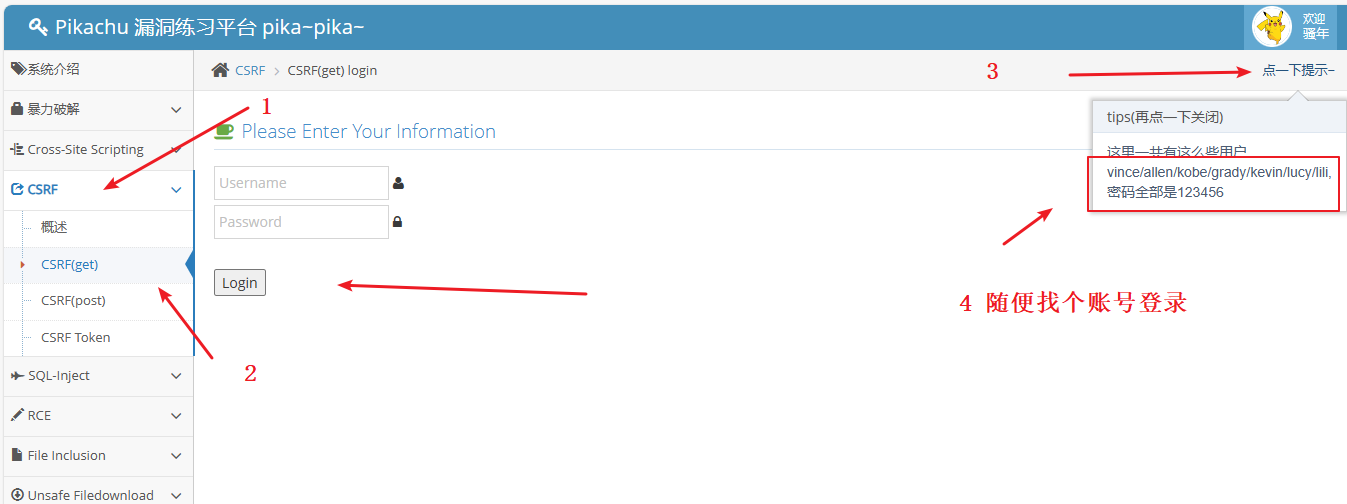

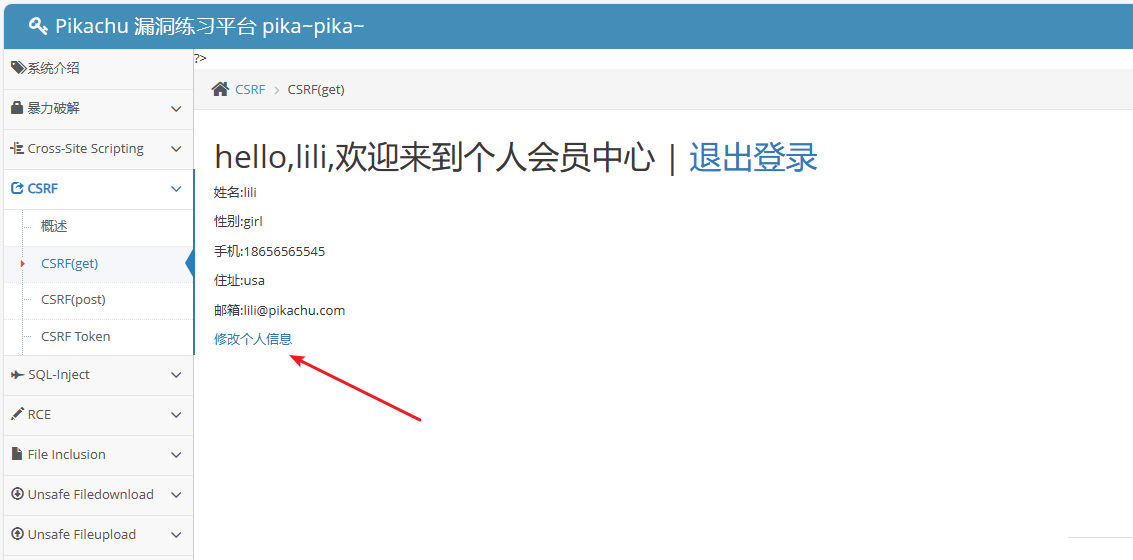

这里用pikachu靶场演示

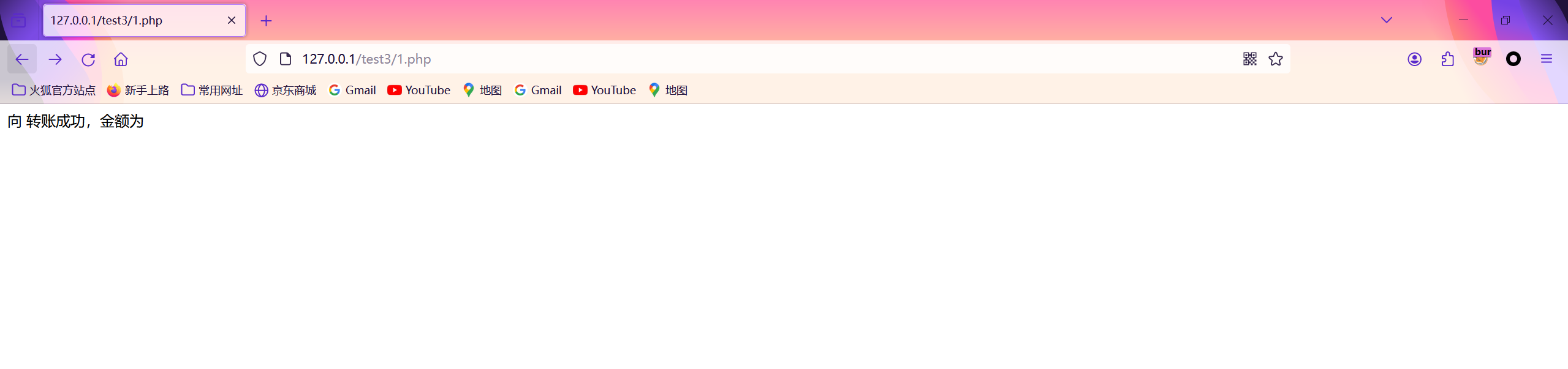

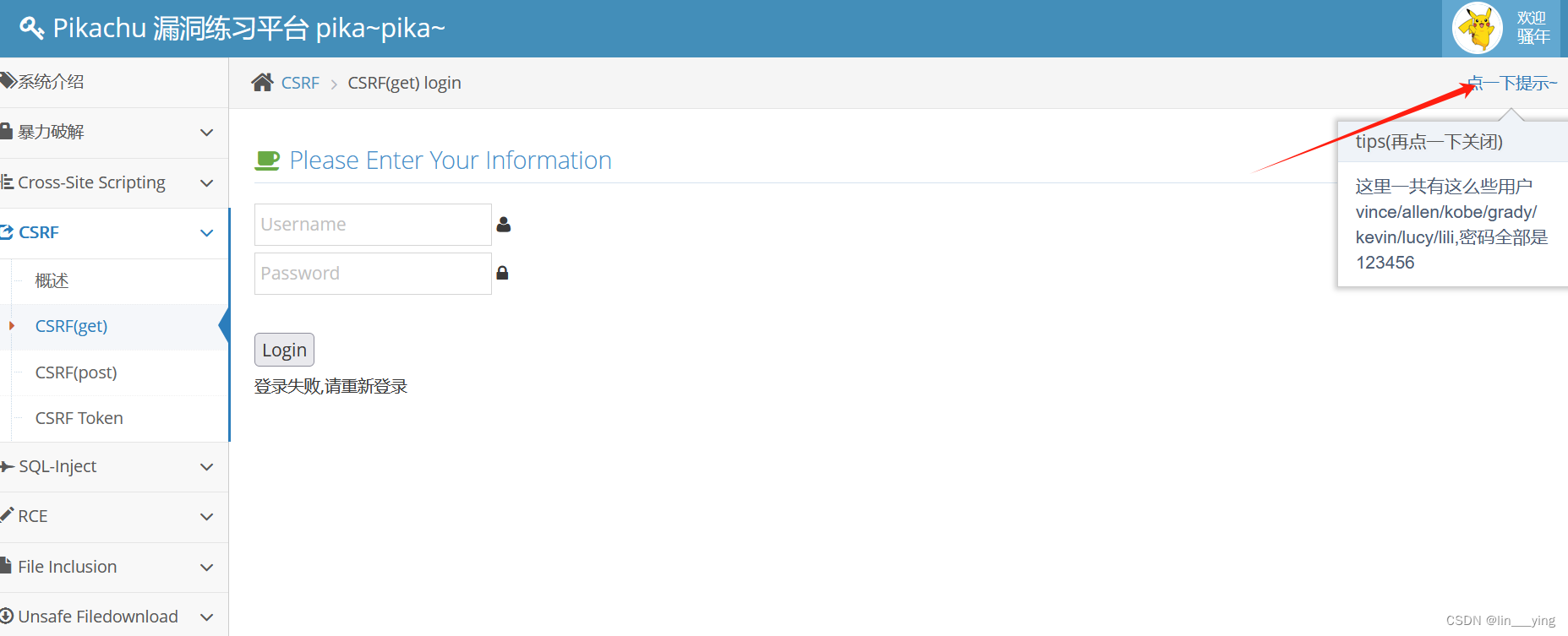

先演示一下靶场的操作 -> 登录靶场 -> 修改个人信息 -> 随便改一下个人信息提交 -> 后面就会发现个人信息被修改了

原文地址:https://blog.csdn.net/weixin_43263566/article/details/137520310

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。

本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:https://www.suanlizi.com/kf/1778780614841995264.html

如若内容造成侵权/违法违规/事实不符,请联系《酸梨子》网邮箱:1419361763@qq.com进行投诉反馈,一经查实,立即删除!