近年来网络攻击的数量和频率急剧上升,针对Web应用程序的DDoS海啸攻击就是其中增长非常迅速的一个种类。过去常见的HTTP/S洪水攻击正在大范围的转变为更难对付的Web DDoS海啸攻击,网络安全空间攻防对抗越演越烈,企业用户面临更加严峻的网络安全攻击与威胁。

针对目前的安全形势,每个人都应该提前做好被攻击的准备并采取适当的保护措施。今天德迅云安全就分享下什么是Web DDos海啸攻击,以及面对这种攻击,有哪些安全解决方案。

什么是Web DDoS 海啸攻击?

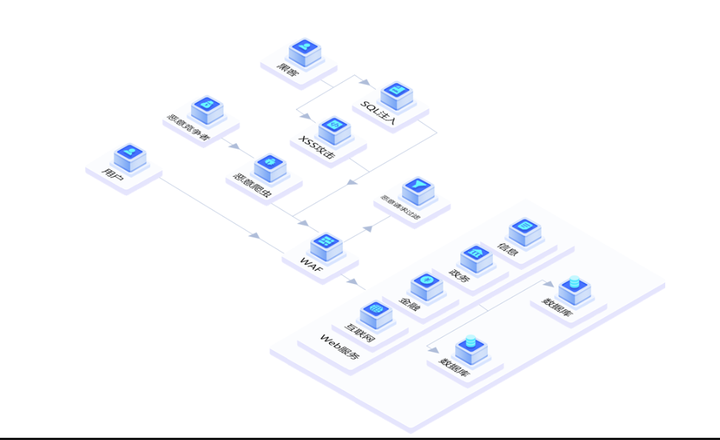

Web DDoS(分布式拒绝服务)海啸攻击是一种特别强大的网络攻击方式,它结合了传统DDoS攻击的特点,并可能引入更复杂的策略和技术。在这种攻击中,攻击者会控制大量的计算机或僵尸网络,这些被控制的设备或系统被称为“攻击节点”。这些攻击节点会向目标Web服务器发送大量精心构造的请求,以达到耗尽服务器资源、使其无法正常处理合法请求的目的。

“海啸”这个词用来形容这种攻击,是因为它像真实的海啸一样,具有巨大的破坏力和难以预测性。攻击流量如潮水般汹涌而来,一旦开始,很难在短时间内被完全阻挡或缓解。这使得目标Web服务器在短时间内遭受巨大的压力,可能导致服务中断、数据泄露或系统崩溃等严重后果。

与传统DDoS攻击相比,Web DDoS海啸攻击可能更加复杂和难以防御。攻击者可能会利用多种攻击手段和技术,如SYN洪水、UDP洪水、HTTP洪水等,来制造更大的攻击流量和更复杂的攻击场景。此外,攻击者还可能通过精心策划和隐蔽行动,使得攻击的来源难以追踪和定位。

哪些可以归类为 Web DDoS 海啸攻击?

通过上述简单了解了Web DDos海啸攻击,而要归类哪些攻击为Web DDoS海啸攻击,我们可以从以下几个方面来考量:

一、攻击流量规模

Web DDos海啸攻击通常会产生大量攻击节点和流量,形成巨大的攻击规模,包括无效请求、伪造的数据包等,这些流量旨在耗尽服务器的资源,使其无法正常处理合法请求,从而给目标服务器带来沉重的压力。

在过去的一段时间内,一些网络安全组织都观察到了若干次攻击量达到数百万次RPS(每秒请求)的HTTPS Flood 攻击。其中一些大规模的攻击甚至达到了数千万RPS。这些巨型RPS攻击级别代表了极端的 HTTPS 洪水,而且大容量的RPS攻击数量还在不断增长。

几乎所有 Web 应用程序、Web 服务或任何其他在线资产都可能成为 Web DDoS 海啸攻击的目标,面对当前的网络安全形势,针对Web DDos的防护,是每个互联网从业者现在所需要考虑的。

二、攻击持续时间

Web DDoS海啸攻击可能持续较长时间,从几秒到几小时或者几天不等,不断对目标服务器发起攻击。虽然一些臭名昭著的超高RPS(数百万)攻击通常持续不到一分钟,但是也会有存在一些Web DDoS海啸攻击持续较长时间,有的达到几分钟或几个小时不等,最近一段时间,德迅云安全就给用户处理了好几列这类长时间攻击事件,帮助用户成功抵御了长达数小时的DDos攻击。

抵御海啸袭击不是一件容易的任务,它需要云服务商具备专业的DDos防护技能以及对强大的攻击流量处理能力。每个Web DDoS 海啸防护基础设施都必须能够应对和吸收传入负载的急剧增加,准备好在不同的时间段内保持此容量,并以高效且经济高效的方式完成这一切,而且这都需要在保证客户在线资产安全启动和运行的同时完成。

三、所使用的僵尸网络的特征

首先,我们应该考虑僵尸网络的规模。 最主要指标是发起攻击的IP数量,使用的攻击者IP数量通常可以从数千到数十万不等。IP 可以分布在全球各地,也可以分配给众多自治系统编号 (ASN),这些编号通常由服务提供商拥有,用于标识互联网上存在的网络。

因此,在 Web DDoS 海啸期间,每个攻击者的 IP 都可以生成相似的、更高或更低的RPS水平,合法客户端的平均RPS水平也是如此。因此,将流量最大的IP(即在某个时间范围内收到的RPS最高的客户端IP)视为攻击者作为缓解技术(包括提供其他传统缓解方法,例如具有高RPS级别的速率限制源 IP)可能会产生不必要的误报。

Web DDoS海啸也可能源自各种类型的源可能分配或拥有的源IP。最常见的攻击可能是攻击者的IP属于公共代理的攻击,例如开放代理、匿名代理或开放VPN。攻击者通常使用这种方式来混淆他们的真实身份。

此外,攻击者的 IP 可能属于合法用户、云提供商IP、网络托管提供商IP 和受感染的物联网设备。攻击者主要使用这些不同类型的IP来混淆自己,以免被识别和简单地阻止。

四、攻击达成方式

Web DDoS 海啸攻击是由一个简单的HTTP请求组成的,该攻击是由大量传输或复制的单个事务构建。例如,它可以是对“/”的简单HTTP GET以及一组非常基本的HTTP 标头,例如Host和 Accept。

这些交易看起来合法,因此传统WAAF或其他现有手段不太可能缓解攻击。而缓解实体可能能够简单地阻止或过滤此特定的单个事务,然后再将其传递到受保护组织的在线资产。 在这种情况下,攻击将会减轻。

然而,如今 Web DDoS海啸变得更加复杂,攻击者通过构建更复杂和真实的交易来避免这种简单的检测和缓解。攻击者制作更真实、更合法的交易,其中包含一组“看起来合法”的查询参数、更多HTTP标头、用户代理和引用标头、Web Cookie 等。

攻击请求具有各种HTTP方法(POST、PUT、HEAD等),并定向到受保护应用程序内的多个路径。攻击者生成的交易的许多属性是连续随机,有时是基于单个交易。使用这种高水平的随机化使得简单的缓解措施变得不切实际。海啸 DDoS攻击表现为合法的流量请求,并且不断随机化。

此外,为了增加这些攻击的复杂性,攻击者在攻击期间会改变其攻击模式或同时使用多个攻击请求结构。当攻击由多个精心策划的僵尸网络发起且攻击者的多种策略同时出现时,情况会变得更加复杂。

由于Web DDoS 海啸攻击可能包含数百万个不同的交易,且所有这些交易看起来都是合法的。如果不将这些攻击视为一种零日攻击,并专门使用一组预定义的过滤器来缓解攻击,则可能会导致缓解过程中出现大量不必要的漏报。

基于以上的几个特点,我们可以将以下类型的攻击归类为Web DDoS海啸攻击

大流量攻击:利用大量计算机或网络设备发送大量请求,以形成巨大的流量压力,使目标服务器无法承受。

多协议攻击:利用多种网络协议(如TCP、UDP、ICMP等)发起攻击,以增加攻击的复杂性和隐蔽性。

多向量攻击:同时利用多个攻击向量(如应用层攻击、网络层攻击等)对目标服务器进行攻击,形成全方位的打击。

反射和放大攻击:利用某些网络服务的特性,将攻击流量反射到目标服务器,或者通过放大流量来增加攻击的效果。

了解了Web DDoS 海啸攻击的情况后,那我们该如何有效防范这类网络攻击呢?

升级和加固系统:保持操作系统、Web服务器和应用程序的最新版本,及时修补已知的安全漏洞。此外,加固系统配置,减少潜在的攻击面。

使用DDOS高防IP:DDoS防护服务以省骨干网的DDoS防护网络为基础,结合DDoS攻击检测和智能防护体系,提供可管理的DDoS防护服务,自动快速的缓解网络攻击对业务造成的延迟增加,访问受限,业务中断等影响,从而减少业务损失,降低潜在DDoS攻击风险。

使用安全SCDN:集分布式DDoS防护、CC防护、WAF防护、BOT行为分析为一体的安全加速解决方案,全面开放自定义规则安全能力,引入语义解析引擎,用户可以通过正则或者字符串的方式,自定义安全防护策略,满足个性化防御需求。

需要注意的是,DDoS攻击往往具有复杂性和多变性。因为这些威胁是动态的,以至于它们的频率无法预测;攻击向量是随机的,源IP和其他参数会发生变化,并且它们承受这些变化的能力可以长期保持。

因此单一的防御措施可能无法完全阻止攻击,只有具有自学习和自动调整功能的基于行为的算法才能检测和减轻这些攻击;只有在抗DDoS保护方面技术精湛且经验丰富的云安全服务商(比如德迅云安全)才能成功应对大量的攻击量,确保系统的稳定性和安全性。