伪协议读取next.php源码

preg_replace() /e代码执行漏洞_preg_replace /e-CSDN博客

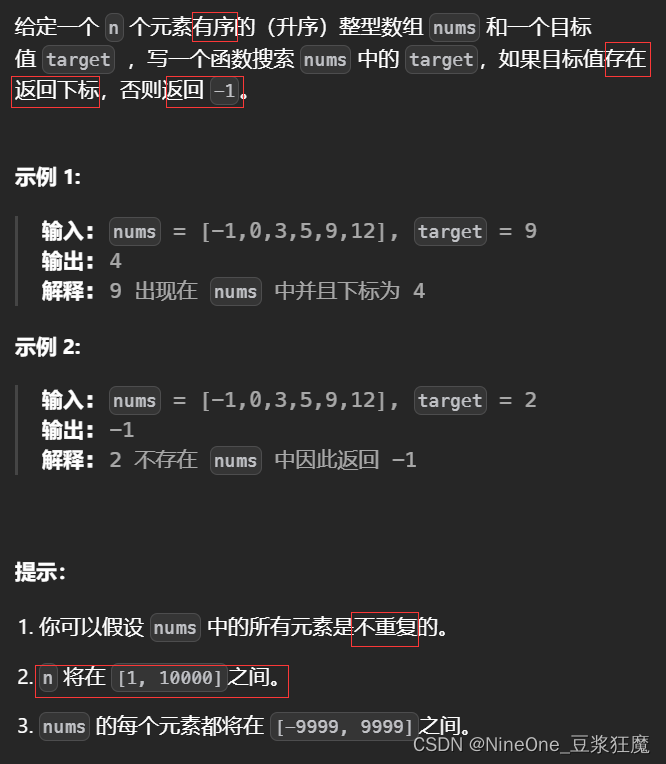

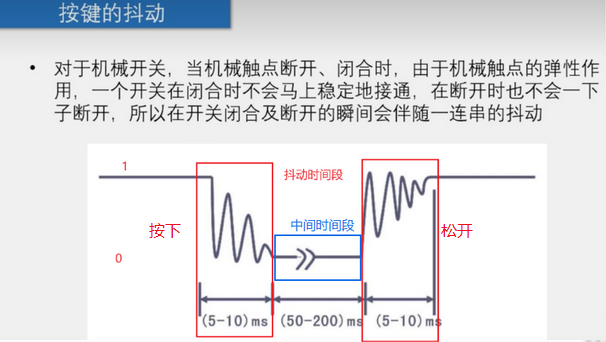

查找资料我们发现,在php5.6及以下版本中,/e使得preg_replace的第二个参数可以被当作php代码执行,第二个参数中\\1指的是正则匹配到的第一组文本,是定死的,所以我们可以考虑第一个参数使用.*匹配任意文本,第三个参数${getFlag()},从而让第二个参数的值取得${getFlag()}并执行getFlag()函数

通过下面的foreach循环,re为get变量的键,str为get变量的值,故可构造

.*=${getFlag()}

从而实现执行getFlag中的一句话木马

但是“.”不能作为首字符,故改用/S匹配任意非空白字符

这里${}的作用是变量替换,实现先执行表达式并将其作为变量的值的效果

![[<span style='color:red;'>BJDCTF</span><span style='color:red;'>2020</span>]<span style='color:red;'>ZJCTF</span>,<span style='color:red;'>不过如此</span>](https://img-blog.csdnimg.cn/direct/1fdfb8d37af94881a700c9a83a5b2661.png)

![[<span style='color:red;'>BJDCTF</span><span style='color:red;'>2020</span>]<span style='color:red;'>ZJCTF</span>,<span style='color:red;'>不过如此</span>1](https://img-blog.csdnimg.cn/direct/b1ad55599e004b7584fcd8e3016b8586.png)

![[<span style='color:red;'>BJDCTF</span><span style='color:red;'>2020</span>]<span style='color:red;'>ZJCTF</span>,<span style='color:red;'>不过如此</span> 1](https://img-blog.csdnimg.cn/direct/56aa48ea346c406ab6b46a92a0069cf2.png)

![[<span style='color:red;'>BJDCTF</span><span style='color:red;'>2020</span>]<span style='color:red;'>ZJCTF</span>,<span style='color:red;'>不过如此</span>1](https://img-blog.csdnimg.cn/direct/90149a20ccc24902b5f3a23c12eaa8b8.png)

![[<span style='color:red;'>BJDCTF</span><span style='color:red;'>2020</span>]<span style='color:red;'>ZJCTF</span>,<span style='color:red;'>不过如此</span>(特详解)](https://img-blog.csdnimg.cn/img_convert/9e476ffa56462796df0d9a7e90485f52.png)

![[<span style='color:red;'>BJDCTF</span><span style='color:red;'>2020</span>]----EzPHP](https://img-blog.csdnimg.cn/direct/64d0fb647ef54a78a7b0eca3049ad617.png)

![<span style='color:red;'>BJDCTF</span><span style='color:red;'>2020</span>[encode]](https://img-blog.csdnimg.cn/direct/3546259108e045a1bc66849cbb2b2647.png#pic_center)

![[<span style='color:red;'>BJDCTF</span> <span style='color:red;'>2020</span>]EasyRSA](https://img-blog.csdnimg.cn/direct/cd1afdbae9384e8ebcf0b6f990d95a6c.png)

![[<span style='color:red;'>BJDCTF</span><span style='color:red;'>2020</span>]BJD hamburger competition-buuctf](https://img-blog.csdnimg.cn/direct/34c9a13bc53243ce90a87348b5572408.png)