实战漏洞-niushop

一.端口扫描

http://www.xxx.com/index.php?s=/admin/login

这里查询到后面的url有且仅有一个,目测估计是后台

访问url

发现确实是后台

二、找漏洞

Sql注入漏洞1:

点击进去

修改id

www.xxx.com/index.php?s=/goods/goodslist&category_id=11' and 1=1 -- s

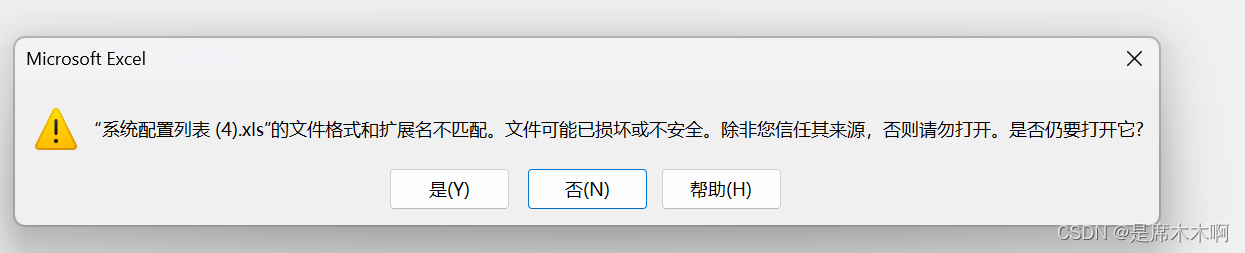

发现报错,而且这个报错十分熟悉,与我们所学的sqli报错注入特别像

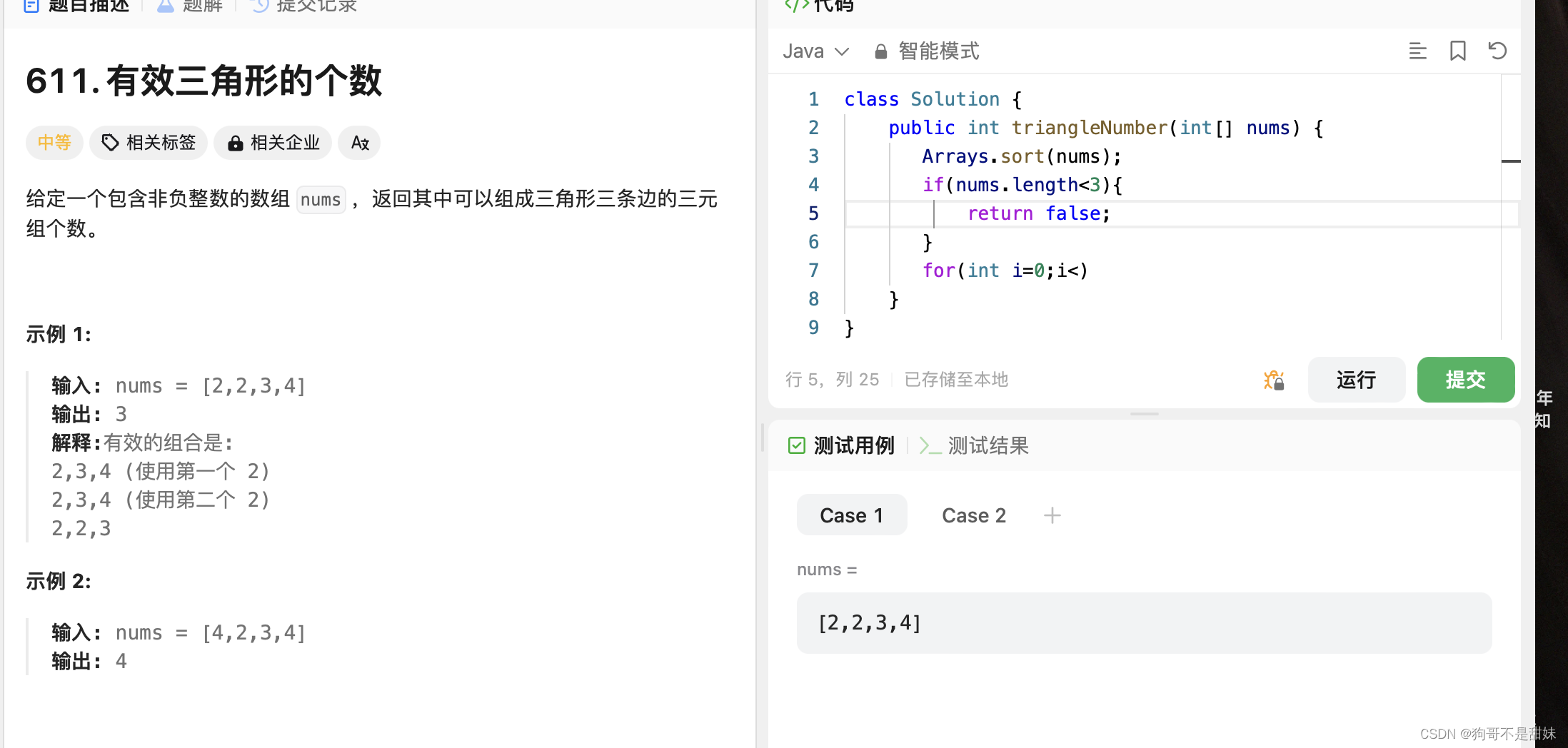

测试报错注入

不成功

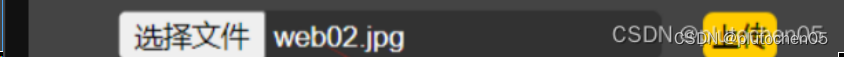

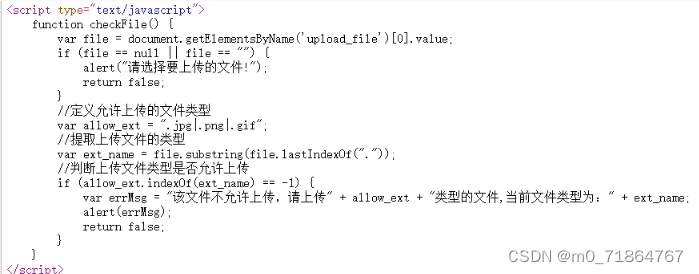

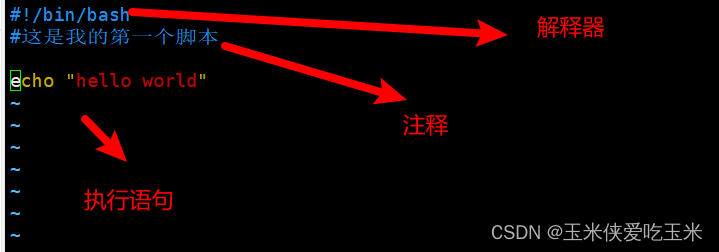

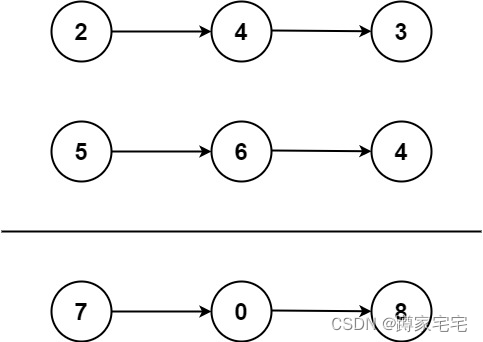

文件包含

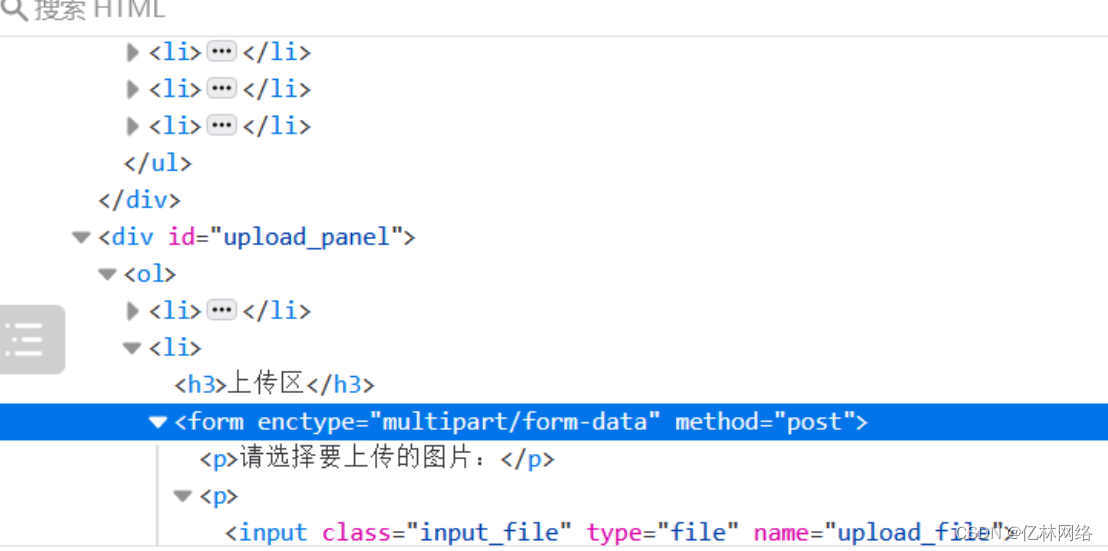

上传的图片是包含一句话木马的图片

发现获取到了webshell