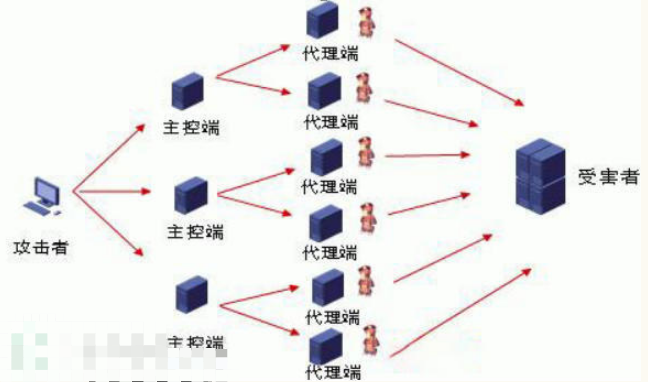

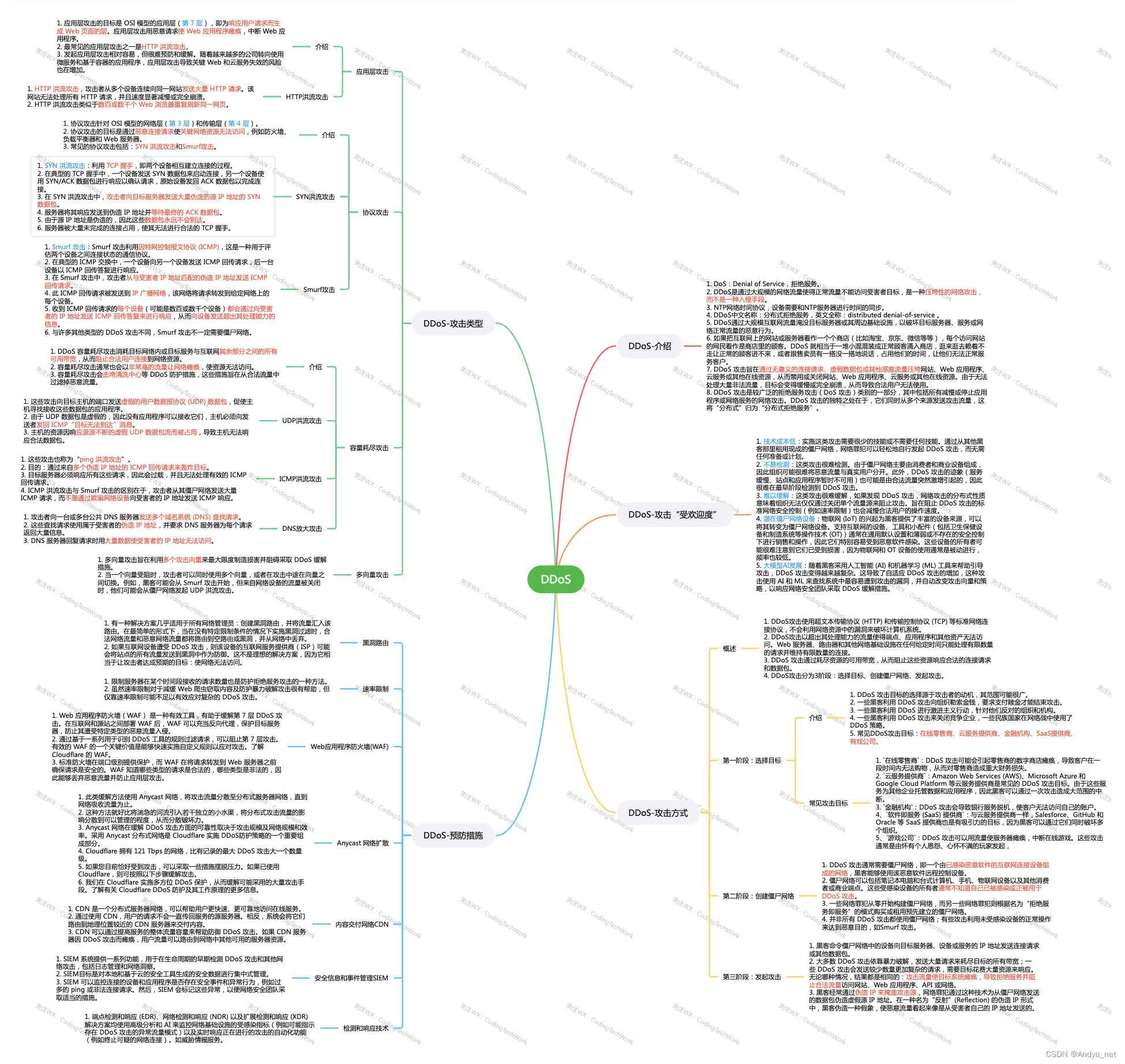

DDoS,英文全称Distributed Denial of Service,中文名称是分布式拒绝服务攻击。指的是攻击者控制多个攻击源同时向同一主机或网络发起DoS攻击。它是DoS攻击的衍生形式,它可以对源IP地址进行伪造,使得这种攻击发生时更加隐蔽,更难进行攻击检测。

DDOS攻击原理

在 DDoS 攻击期间,一系列机器人或僵尸网络会用 HTTP 请求和流量攻占网站或服务。从本质上讲,在攻击期间会有多台计算机攻击一台计算机,导致将合法用户推出。因此,服务可能会延迟或中断一段时间。

在攻击期间,黑客也有可能渗入数据库以访问各种敏感信息。DDoS 攻击可以利用安全漏洞并攻击可通过 Internet 公开访问的任何终结点。

拒绝服务攻击可能会持续几小时,甚至几天。这些网络攻击还可能在一次攻击中造成多项破坏。个人和企业设备都容易受到此类攻击。

DDoS 攻击的类型

有几种不同类型的 DDoS 攻击。一般来说,DDoS 攻击分为三大类:容量耗尽攻击、协议攻击和资源层攻击。

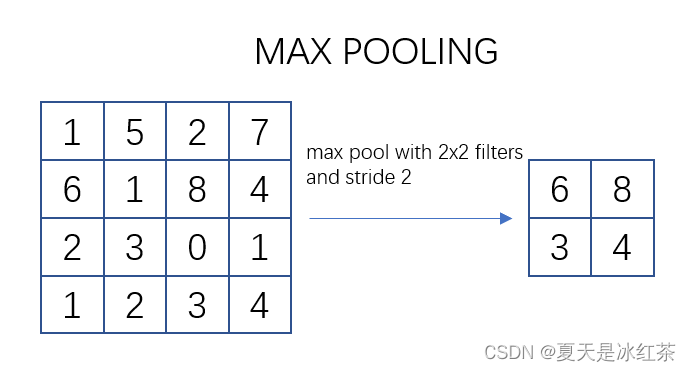

- 容量耗尽攻击通过最初似乎是合法的流量来使网络层不堪重负。这种类型的攻击是最常见的 DDoS 攻击形式。DNS(域名服务器)放大就是一种容量耗尽攻击,它使用开放的 DNS 服务器向目标发送海量 DNS 响应流量。

- 协议攻击通过利用第 3 层和第 4 层协议堆栈中的弱点导致服务中断。SYN 攻击就是此类攻击的一个示例,该攻击会消耗所有可用服务器资源(从而使服务器不可用)。

- 资源(或应用程序)层攻击针对 Web 应用程序数据包并破坏主机之间的数据传输。此类攻击的示例包括 HTTP 协议违规、SQL 注入、跨站脚本和其他第 7 层攻击。

网络攻击者可能对一个网络使用一种或多种类型的攻击。例如,攻击可能从一类攻击开始,然后演变为另一种威胁或与其相结合,进而对系统造成严重破坏。

此外,每个类别中都包含多种网络攻击。随着网络犯罪分子的技术越来越复杂,新网络威胁的数量正在增加,并且预计还会攀升。

如果怀疑网络受到攻击,那么必须快速采取行动,因为除了导致故障外,DDoS 攻击还会使组织容易受到其他黑客、恶意软件或网络威胁的攻击。

如何检测和响应 DDoS 攻击

检测和响应DDoS(分布式拒绝服务)攻击需要采取多种策略和技术手段。以下是一些建议:

- 流量监控: 持续监控网络流量,确保对异常流量和访问模式保持警惕。使用流量分析工具来检测流量异常,以便在攻击发生时迅速识别和采取措施。

- 建立基线: 确定正常流量的基线以便在攻击发生时迅速识别异常。记录关键指标,例如正常的请求数量、访问速率、会话时长等。

- 部署防火墙和入侵防御系统: 使用硬件或软件防火墙,以及入侵检测系统(IDS)和入侵防御系统(IPS),以帮助阻止恶意流量进入网络。

- 使用内容分发网络(CDN): CDN可以将网络流量分散到全球多个数据中心,从而降低单个服务器的负载。这样即使在DDoS攻击期间,合法用户仍可以访问网站或服务。

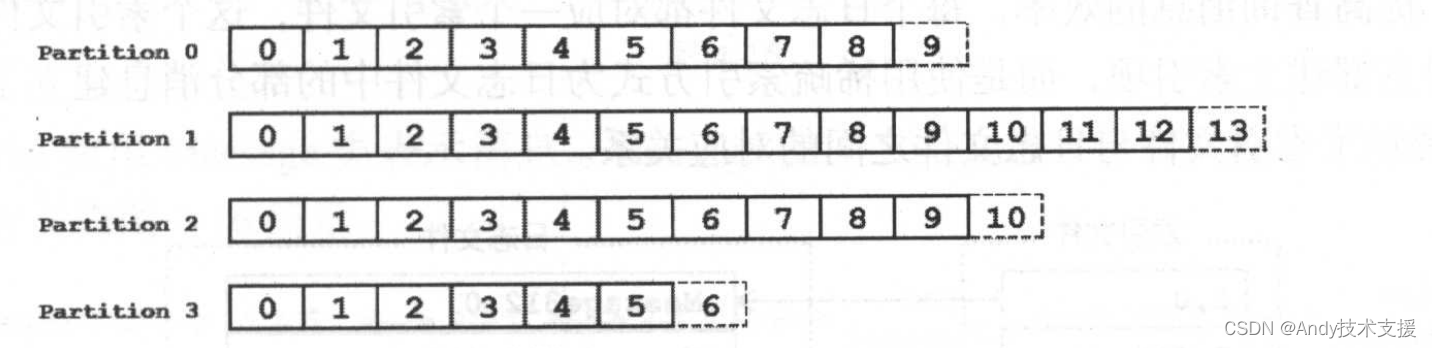

- 采用负载均衡: 通过负载均衡器将网络流量分散到多台服务器,提高系统的冗余和可用性。这有助于减轻DDoS攻击对单个服务器造成的影响。

- 阻止源IP地址: 针对特定攻击类型,如SYN Flood攻击,可以通过防火墙封禁恶意IP地址。但要注意,封禁源IP可能会误伤合法用户。

- 与ISP合作: 与互联网服务提供商(ISP)保持紧密合作,及时分享DDoS攻击的情报。在某些情况下,ISP可能可以在攻击流量进入您的网络之前采取干预措施。

- 保持软硬件更新: 定期更新操作系统、软件和固件,以修复已知的安全漏洞。确保网络设备、服务器和应用程序具备最新的安全补丁。

- 建立应急响应计划: 制定DDoS攻击应急响应计划,以便在攻击发生时迅速行动。确保所有团队成员了解其在应对攻击时的职责。

- 考虑购买DDoS保护服务: 有些厂商提供专门的DDoS保护服务,可以在攻击发生时提供额外的防护。这些服务可以帮助减轻攻击的影响,保证业务正常运行。

- 部署DNS安全措施: 保护DNS服务器免受攻击,因为DNS是网络基础设施的关键组件。可以考虑部署DNS安全扩展(DNSSEC)以增强DNS的安全性。

- 限制资源利用率: 对关键资源和服务设定限制,以防止它们在攻击期间被完全耗尽。例如,限制每个用户的连接数、请求数量和速率等。

- 数据备份和恢复计划: 确保定期备份关键数据,以便在攻击期间或攻击后能够迅速恢复业务运行。

- 提高安全意识: 为员工提供网络安全培训,提高他们对DDoS攻击的认识,以便能够识别潜在威胁并采取适当的预防措施。

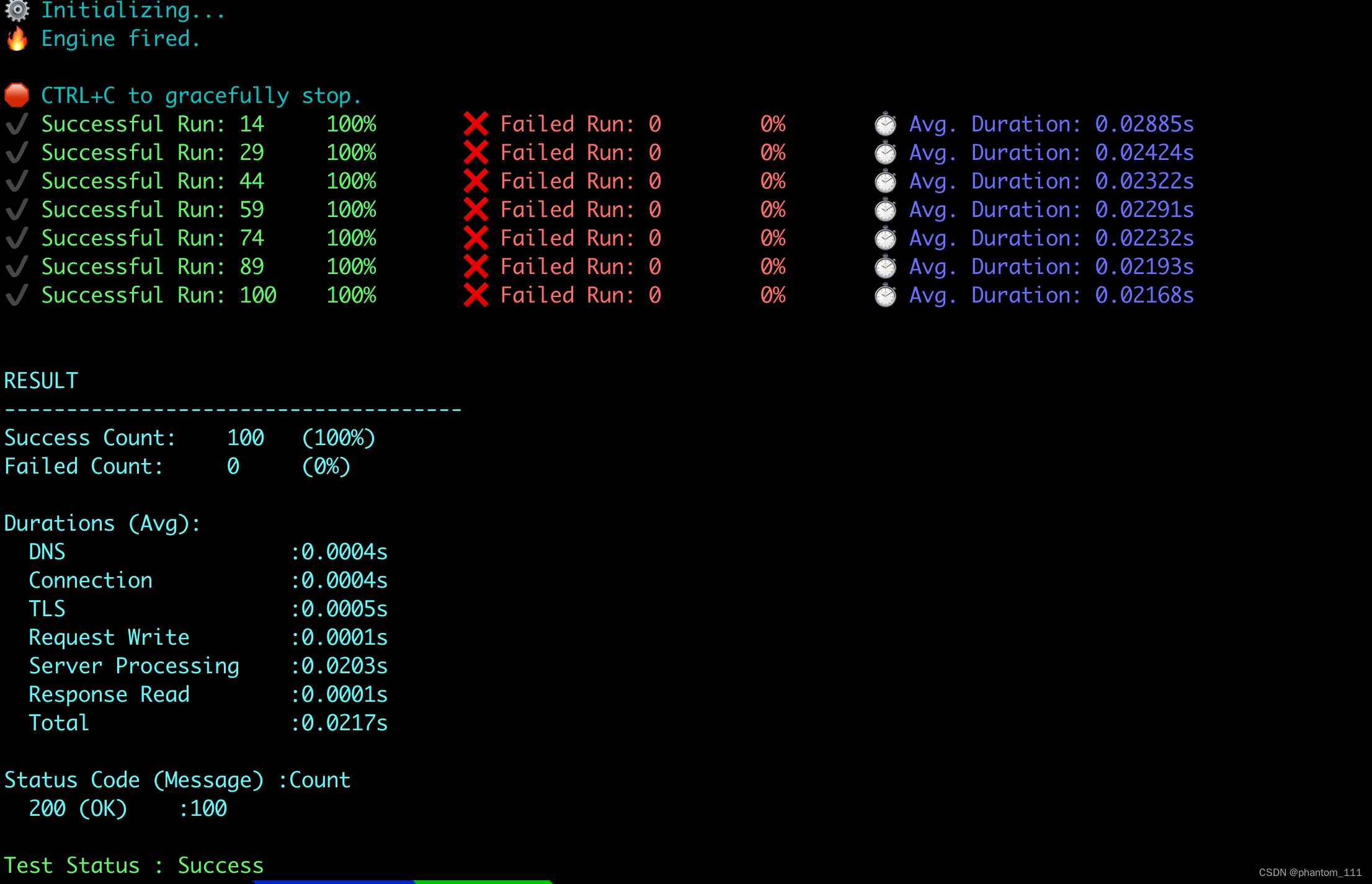

- 进行定期压力测试: 通过模拟DDoS攻击来检测和评估您的系统、网络和应用程序的抗压能力。这有助于发现潜在的弱点和需要改进的地方。

- 分析和分享攻击情报: 在成功抵御DDoS攻击后,分析攻击特征并与同行分享。这有助于提高整个行业对DDoS攻击的防御能力。

- 学习新兴攻击手段: DDoS攻击手段不断演变,保持对新兴攻击手段和防御策略的关注,以便及时应对新的威胁。

![[足式机器人]Part3 机构运动学与动力学分析与建模 Ch00-3(3) 刚体的位形 Configuration of Rigid Body](https://img-blog.csdnimg.cn/direct/aab49bcfe4a64aacbbfc6f42d39c2ee6.png#pic_center)