Can_You_Find_Me

题目难度:★

题目描述:末心在一个座位的角落拿到了一个优盘,不知道这里有什么文件,你能帮帮他吗??FLAG格式为:ZXSCTF{xxx}

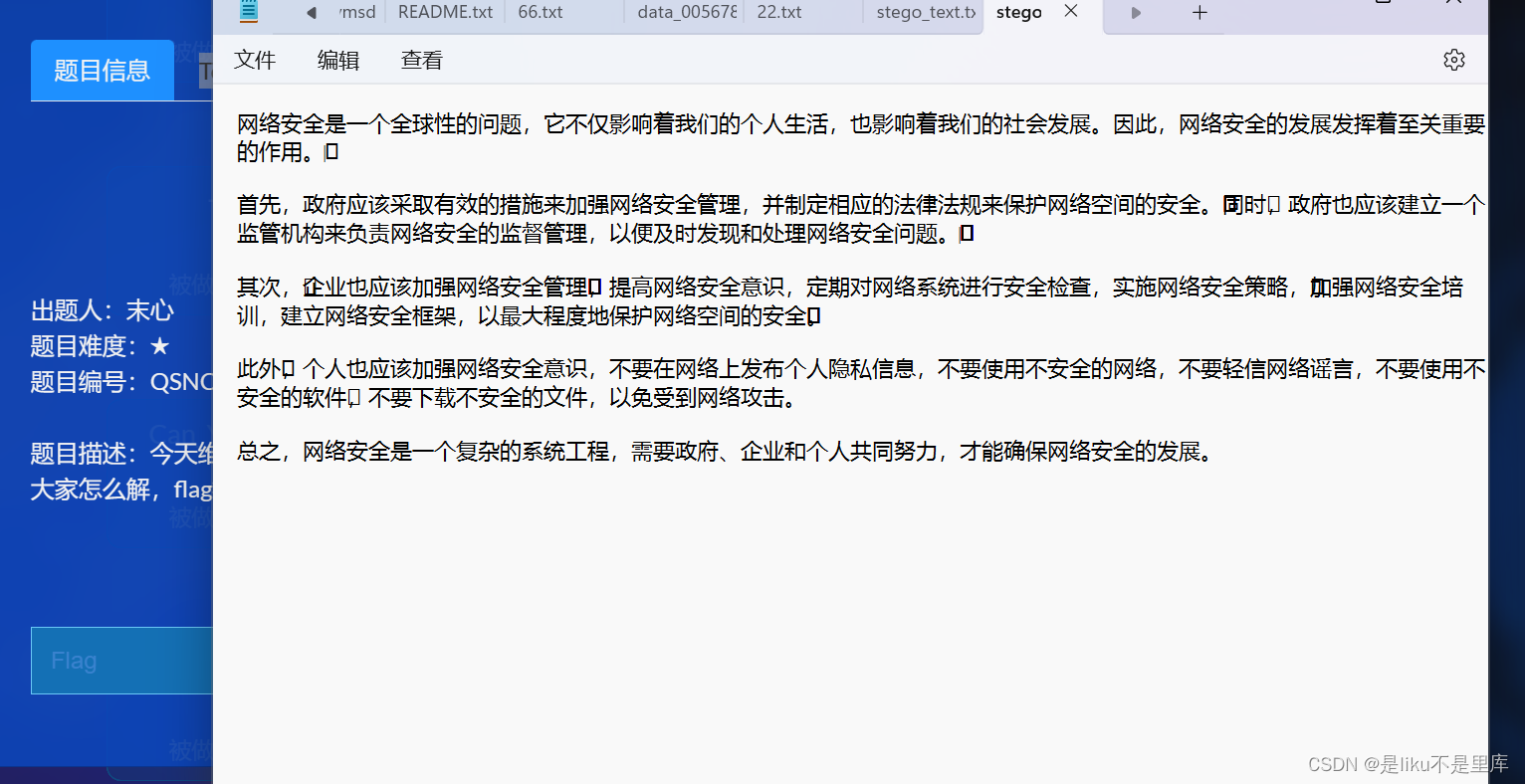

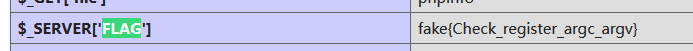

下载解压缩文件,使用010打开文件,在文件末尾发现flag

在kali中 使用 strings 同样可以发现flag ZXSCTF{Wei_jia_mi_so_easy}

flag

ZXSCTF{Wei_jia_mi_so_easy}

Flag走失了

题目难度:★

题目描述:你想要的Flag走失了哦,请你快速找到flag并提交吧,flag格式为:qsnctf{xxx}。

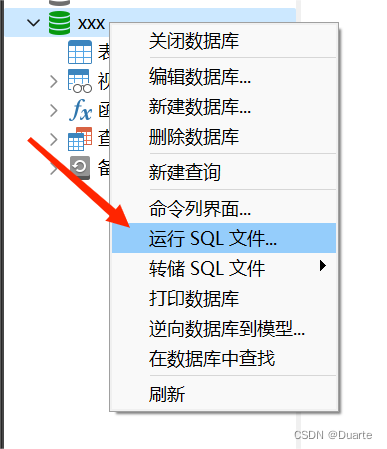

下载解压文件,是一个从未见过的未见格式,上网搜索

DS_Store,英文全称是 Desktop Services Store(桌面服务存储),开头的 DS 是 Desktop Services(桌面服务) 的缩写。它是一种由macOS系统自动创建的隐藏文件,存在于每一个用「访达」打开过的文件夹下面。

虽然不能在「访达」中直接看到它,但是通过「终端」App,可以输入`ls -la`命令列出。同时,通过`file`命令,可以显示出其文件类型,即”Desktop Services Store“。

当我们把文件拖进kali中时会发现看不见该文件,只能通过ls -la显示该文件

这题我们直接在windows下用记事本打开就可以看到flag

flag

qsnctf{c587e711-236d-46ca-a0d1-a94b51272808}

IC-Card

题目难度:★★

题目描述:这是一个需要密码才能打开的压缩包,你需要找到IC卡中包含的密码,才能解开压缩包中隐藏的秘密。flag格式为:flag{xxx}。

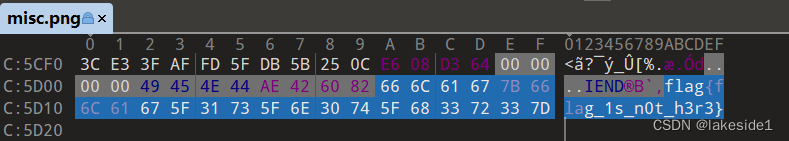

这题做的稀里糊涂,wp也是看的半懂不懂的,跟着别人的来吧

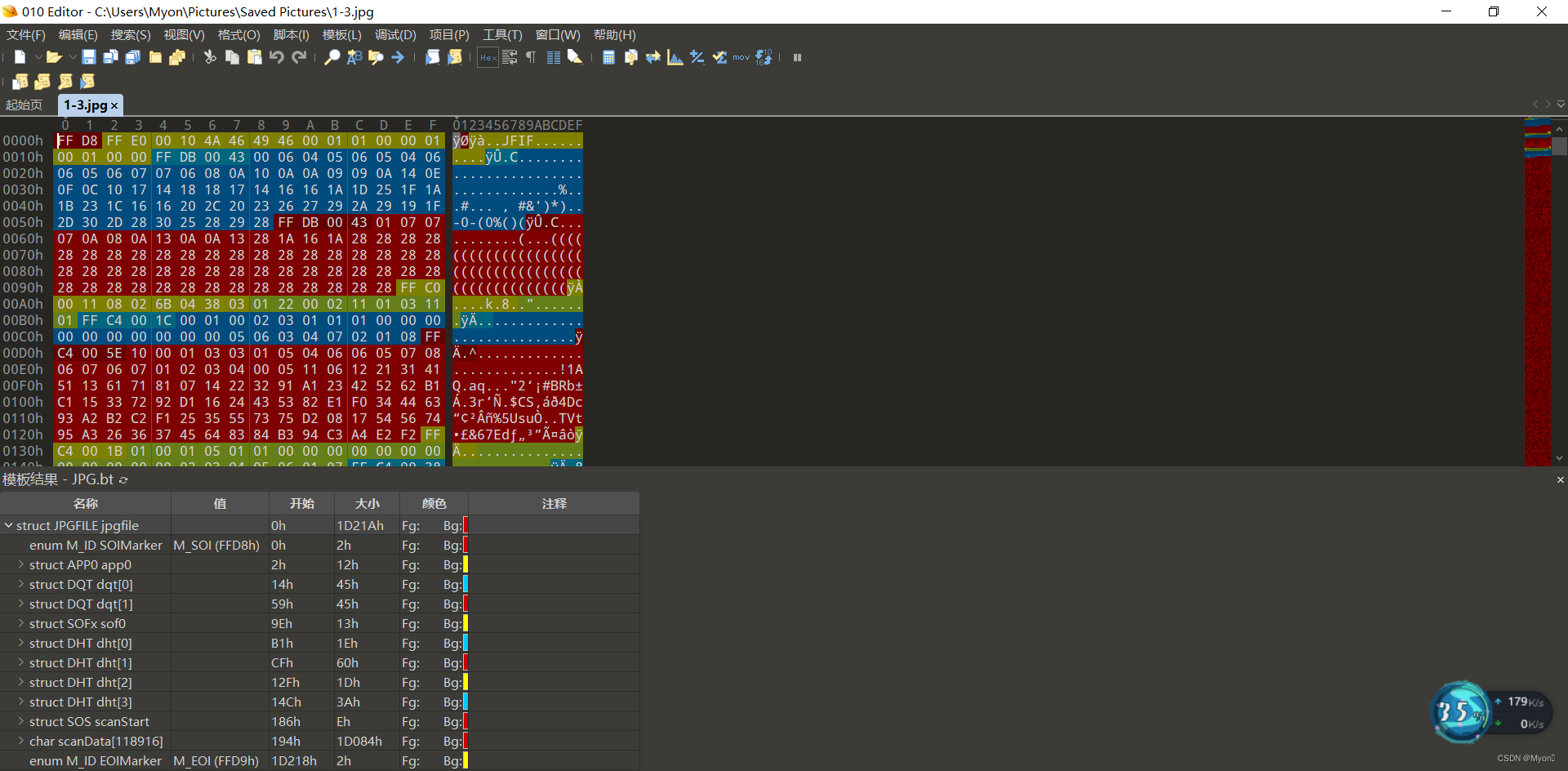

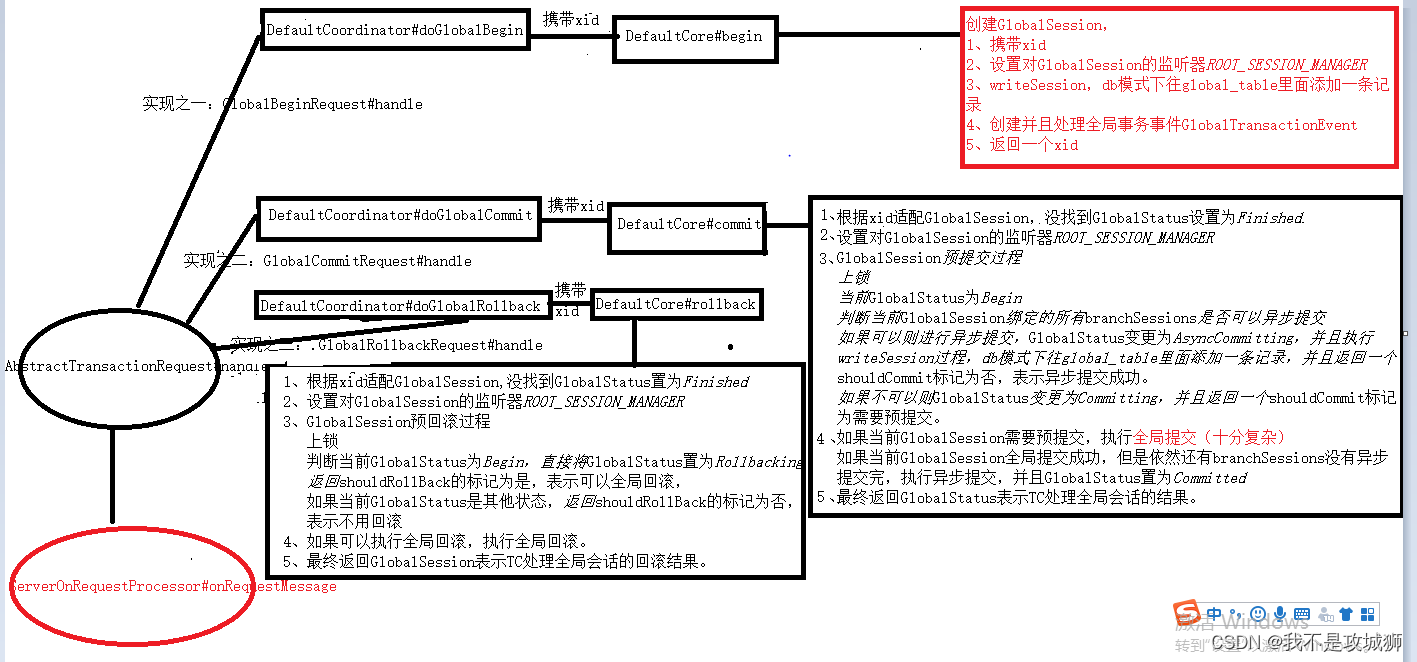

解压文件,得到两个文件。一个压缩包,需要密码;一个bin文件,放进010中。

对IC卡0扇区、1扇区进行解密,其实就是16进制转文本。

这里注意,复制进去的十六进制要改一下空格,得到姓名生日。

因为一个中文汉字占了两字节空间。

5F20 4E09 20 30 34 30 34 30 39

我们继续转换。

这一行我们得到卡号和余额信息。

31 38 38 38 38 38 38 38 38 38 38 20 35 38 30

扇区0的数据就分析完了

扇区1很明显,0在前面,所以需要反转一下字符串。

这里为什么要反转字符串,我想大概是因为这是IC本身的缘故。

这里我们使用python脚本将字符串逆序

str = "00 00 00 00 13 66 13 47 13 36 13 E6 13 37 13 17"

print(str[::-1])

得到结果,进行转换

71 31 73 31 6E 31 63 31 74 31 66 31 00 00 00 00

q1s1n1c1t1f1

这个应该就是压缩包的密码了,我们去试一下。成功解压,得到压缩包。

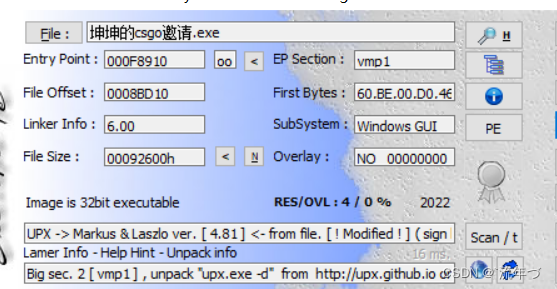

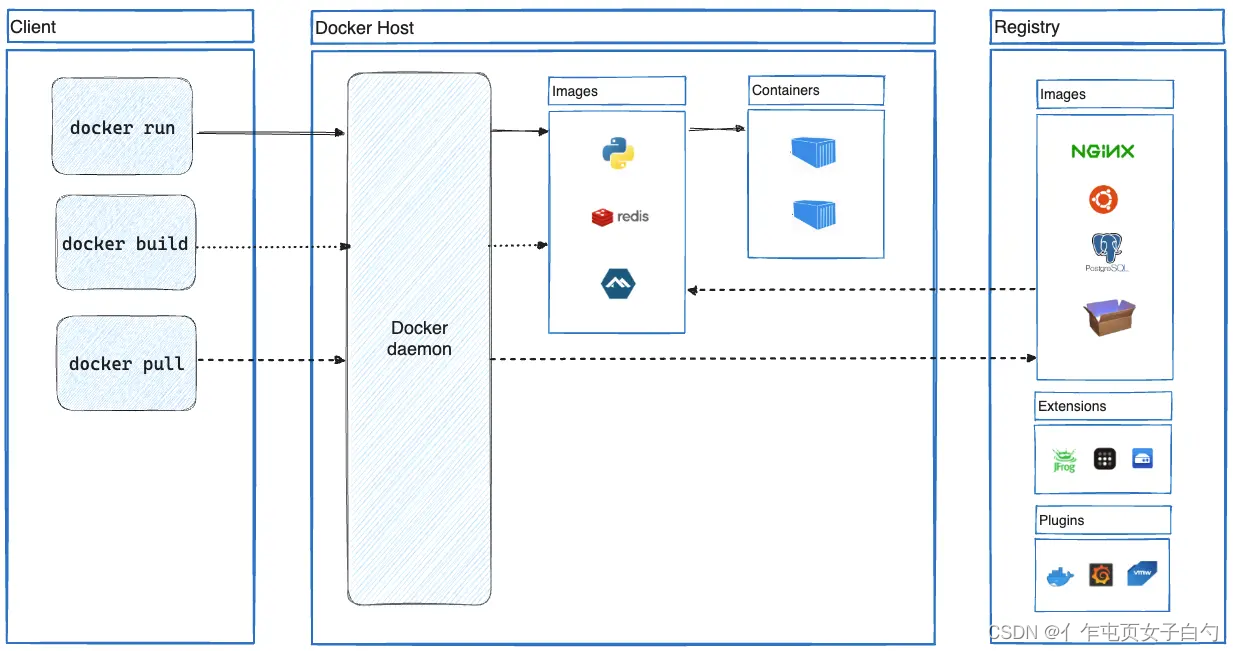

这是一个docker文件,需要导入到docker中。

docker load -i card_image.tar

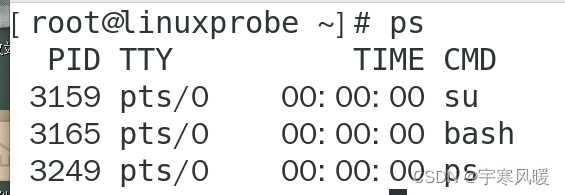

我们要为这个镜像创建一个容器并启动他,使用docker ps 可以查看创建完成的容器。

docker run --name data_secret -d 7de33362155e

使用合适的shell,如bash sh ash来进入到容器中

docker exec -it 14aff0839793 sh

找到文件并进行转码,得到flag。

flag

flag{f11agggiveyou!!!}

卑劣的手段

题目难度:★★

题目描述:初音姐姐被绑架了!这是二次元世界警方获取到的服务器快照,快解救初音姐姐获得FLAG吧!flag格式为:flag{xxx}。

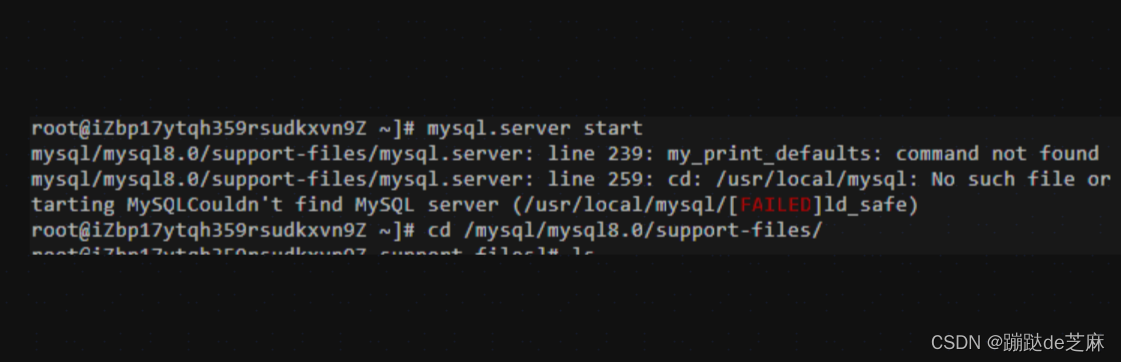

下载解压缩文件,发现是.vmem,需要用到工具volatility

使用filescan进行文件扫描并使用grep 过滤关键字Chuyin ,看到有png图片,我们把他下载下来。

# volatility -f image.vmem --profile=WinXPSP1x64 filescan | grep Chuyin

# volatility -f image.vmem --profile=WinXPSP1x64 dumpfiles -Q 000000002d44eb0 -D /home/kali/桌面/qsnctf

使用StegSolve打开图片并进行处理,得到flag

flag

flag{Hat3une_M1ku}

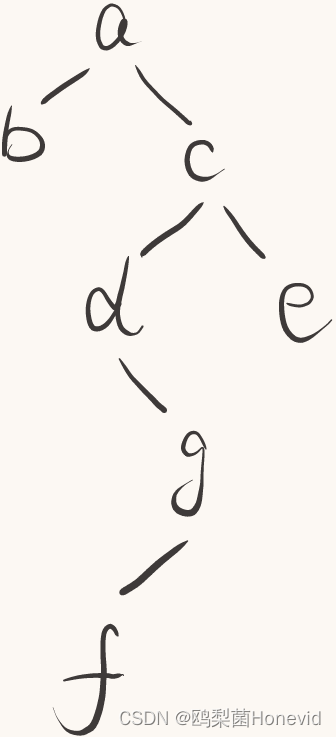

罗小黑的秘密

题目难度:★

题目描述:罗小黑给秘密隐藏在了这道题目中,请你找到他的秘密吧,flag格式为:qsnctf{xxx}。

下载文件,得到一张图片。

这题很简单,拖到kali中使用zsteg就可以查看到flag

这里我使用的是工具StegSolve 同样可以看到flag

flag

qsnctf{6acb3024-2ea8-4662-acbd-a820a1c8c583}

作为CTF的新手,我非常渴望在这里向各位师傅请教,并期待得到您的宝贵指导。如果我有任何错误或需要改进的地方,请不吝赐教,我会虚心接受并努力改正。