1.概述

(1)metasploitable-linux-2.0.0(由于已太过时,文件已经被清理丢失,请自行下载安装包)

(2)VMware版本:VMware Workstation 15 Pro(15.5.0 build-14665864)

2.安装过程

(1)直接解压压缩包:metasploitable-linux-2.0.0.zip。双击选择解压出来的.vmx文件

(2)修改靶机的网络配置,选择桥接模式

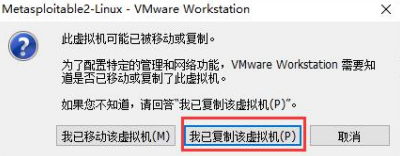

(3)开启虚拟机选择,弹出已下弹框选择“我已复制该虚拟机”

(4)使用普通用户msfadmin ,密码msfadmin 进行登录

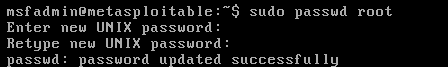

(5)修改root密码

msfadmin@metasploitable:~$ sudo passwd root

输入命令后,输入两次新的root用户密码,显示passwd: password updated successfully则表示修改成功。

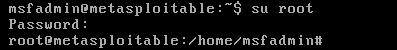

(6)切换到root用户

msfadmin@metasploitable:~$ su root

输入刚刚设置的密码,成功后如下图显示。

(7)配置eth0网卡

root@metasploitable:/home/msfadmin# vim /etc/network/interfaces

配置如下:(依据需求不同自行调整)

auto eth0

iface eth0 inet static #将IP设为静态获取

address 192.168.1.10 #IP地址

netmask 255.255.255.0 #mac地址

gateway 192.168.1.1 #网关地址

输入**:wq**保存退出

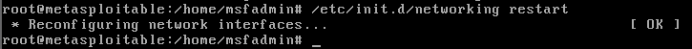

(8)重启网络服务

root@metasploitable:/home/msfadmin# /etc/init.d/networking restart

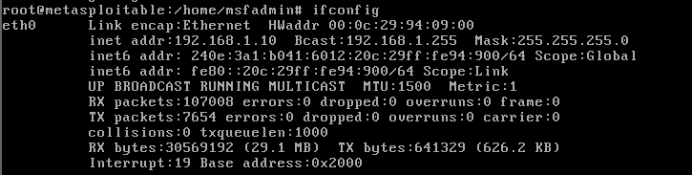

(9)查看网卡配置信息是否更改成功

root@metasploitable:/home/msfadmin# ifconfig

(10)修改成功后保存快照,以便我们后期破坏时可以快速重建。