基于IAM的数据安全技术研究报告解读

基于IAM的数据安全技术研究报告解读

一、引言

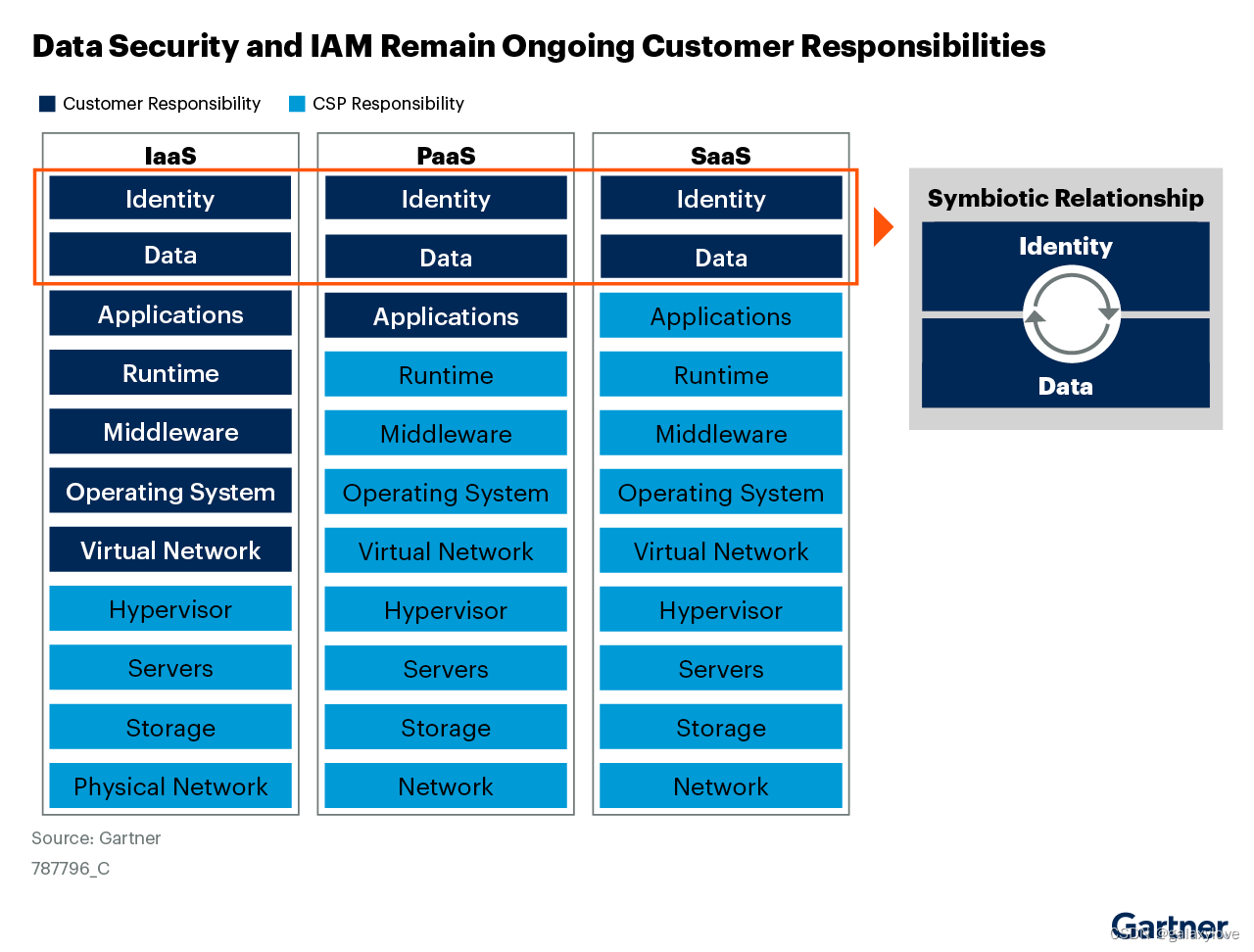

随着数字化、网络化、智能化的发展,数据已经成为推动经济社会发展的重要生产要素。然而,数据的价值与其面临的安全风险成正比,数据泄露、篡改、损坏等事件屡见不鲜,给个人、企业和国家带来巨大损失。因此,如何保障数据安全成为当前亟待解决的问题。云安全联盟大中华区发布的《基于IAM的数据安全技术研究》报告,为我们提供了IAM(Identity and Access Management,身份识别与访问管理)这一解决思路。

二、IAM的基础概念与应用

IAM是一种用于管理和控制用户对资源访问的体系,其核心在于确保只有经过授权的人员才能访问相应的数据。通过IAM,企业可以建立起一套完整的数据安全管理框架,对员工的身份和访问权限进行精细化管理,从而提高信息安全水平,降低数据安全风险。

以某大型互联网企业为例,该企业通过实施IAM解决方案,实现了对员工、合作伙伴和客户等不同身份的统一管理和权限控制。该方案不仅提高了企业内部的信息安全水平,还降低了因数据泄露等事件带来的损失。

三、数据安全政策导向与形势

近年来,我国政府对数据安全问题高度重视,相继出台了《网络安全法》、《信息安全部门保护管理办法》等法律法规和政策文件,推动信息网络空间安全治理和数据安全体系建设。这些政策的出台,不仅为IAM等数据安全技术的发展提供了政策支持,也为企业加强数据安全保护提供了法律保障。

四、IAM在数据安全中的应用场景

IAM在数据安全中的应用场景广泛,包括但不限于以下几个方面:

- 保障数据使用主客体身份安全:通过对用户和资源的身份进行认证和管理,确保只有合法的用户才能访问相应的资源。

- 数据权限控制:根据用户的角色和职责,对其访问数据的权限进行精细化控制,防止数据泄露和滥用。

- 数据使用身份风险:通过对用户行为的监控和分析,及时发现并处置可能存在的安全风险。

- 事后审计:记录用户的操作日志和数据访问记录,为事后审计和追溯提供依据。

五、结论与展望

《基于IAM的数据安全技术研究》报告为我们揭示了IAM在保障数据安全方面的重要作用和应用前景。随着数字化进程的加速和数据要素在经济发展中的重要性日益提升,IAM将在未来发挥更加重要的作用。我们期待更多的企业和个人能够关注并参与到IAM等数据安全技术的研究和实践中来,共同推动数据安全技术的发展,为构建更加安全可靠的数字世界贡献力量。

以下是对报告的进一步详细内容补充:

IAM的基本原理和组件:报告详细阐述了IAM的基本原理,包括身份生命周期管理、访问控制、权限管理、认证和授权等核心概念。IAM的组件通常包括身份存储库、认证服务、授权服务、审计和报告工具等。这些组件协同工作,确保只有经过身份验证和授权的用户才能访问相应的数据和资源。

IAM与数据安全的融合策略:报告探讨了如何将IAM与数据安全策略有效融合,包括数据分类和标签、基于角色的访问控制(RBAC)、基于属性的访问控制(ABAC)、最小权限原则、双重控制原则等。这些策略有助于实现精细化的数据访问控制,降低数据泄露和误用的风险。

典型案例实践分析:报告列举了一些实际应用中的IAM与数据安全融合案例,分析其实施过程、挑战和成效。这些案例涵盖了不同行业和业务场景,如金融、医疗、政府、互联网等,为读者提供了宝贵的实践经验参考。

数据安全风险和应对措施:报告深入分析了当前面临的数据安全风险,包括数据泄露、数据篡改、数据勒索等,并提出了相应的应对措施。例如,通过采用加密技术、数据备份和恢复策略、实时监控和预警系统、安全培训和意识提升等方式,来增强数据安全防护能力。

国内外数据安全发展趋势和前沿技术:报告展望了未来数据安全的发展趋势和前沿技术,如零信任架构、区块链在数据安全中的应用、人工智能和机器学习在威胁检测和响应中的作用等。这些新兴技术和方法有望进一步提升数据安全保护水平,应对日益复杂和动态的安全威胁。

对企业和组织的建议:报告为企业和组织提供了关于实施IAM和加强数据安全的一些建议,包括制定全面的数据安全策略、采用符合标准的IAM解决方案、定期进行安全评估和审计、建立有效的应急响应和灾难恢复机制、提升员工的数据安全意识和技能等。