漏洞名称

漏洞描述

在Unmarshalling Time处包含用于重新创建前一对象的类型信息。XStream基于这些类型的信息创建新实例。攻击者可以控制输入流并替换或注入对象,这会导致在服务器上执行本地命令。

影响版本

XStream <= 1.4.17

漏洞复现

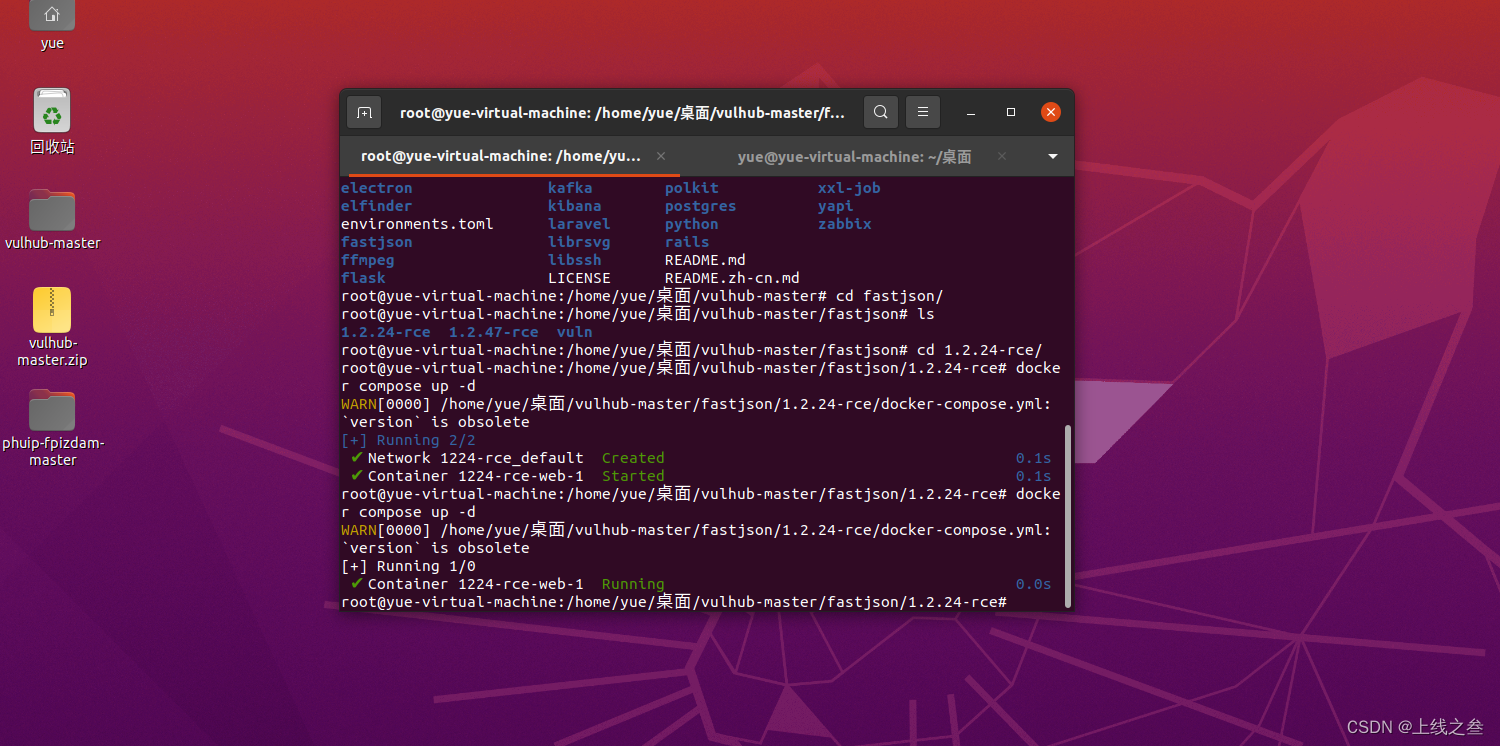

环境搭建

受害者IP:192.168.63.129:28139

攻击者IP:192.168.63.1

没有找到CVE-2021-39144的复现环境,因存在漏洞的版本小于1.4.17,于是使用1.4.16版本的环境进行测试。

vulfocus下载链接–xstream 远程代码执行 (CVE-2021-29505)–该漏洞的版本小于XStream <= 1.4.16。

https://github.com/fofapro/vulfocus

git clone https://github.com/fofapro/vulfocus.git

启动vulfocus

docker-compose up -d

环境启动后,访问http://192.168.63.129:28139即可看到一个hello, input your information please.页面,说明已成功启动。

明天继续,水一个文章

修复建议

XStream 任意代码执行漏洞—关注厂商的主页以获取最新版本1.4.19

补丁链接:https://x-stream.github.io/download.html