1、为什么说MSF是渗透测试神器?

2、MSF该怎么去使用?

3、如何利用MSF进行内网信息收集?

4、如何漏洞利用拿下目标机器?

Metasploit(简称MSF)是一款流行的开源渗透测试框架,被视为渗透测试神器,原因主要有以下几点:

功能强大:MSF集成了多种攻击模块和Payload工具,可用于漏洞利用、信息收集、内网探测等,满足渗透测试的各种需求。

易于使用:MSF提供了友好的用户界面和丰富的文档支持,使得用户可以快速上手并高效地完成渗透测试任务。

高度可定制:MSF具有高度可定制性,用户可以根据需求配置和扩展攻击模块和Payload工具,提高渗透测试的效率和准确性。

社区支持:MSF拥有庞大的用户社区,为使用者提供技术支持和经验分享,有助于解决使用中遇到的问题。

要使用MSF进行渗透测试,可以按照以下步骤进行:

确定目标:明确渗透测试的目标,包括目标系统、网络架构、应用程序等信息。

配置MSF:根据目标情况配置MSF的攻击模块和Payload工具,选择合适的攻击方式和攻击路径。

信息收集:使用MSF的信息收集功能,收集目标系统的相关信息,包括开放的端口、存在的漏洞、用户权限等。

漏洞利用:根据收集的信息,选择合适的漏洞利用模块和Payload工具,对目标系统进行攻击。

后门安装:在成功攻击后,可以使用MSF的后门安装功能,在目标系统上安装后门,以便后续的远程控制和信息窃取。

报告生成:完成渗透测试后,可以使用MSF的报告生成功能,生成详细的测试报告,包括攻击过程、漏洞利用情况、后门安装等。

利用MSF进行内网信息收集可以通过以下几种方式进行:

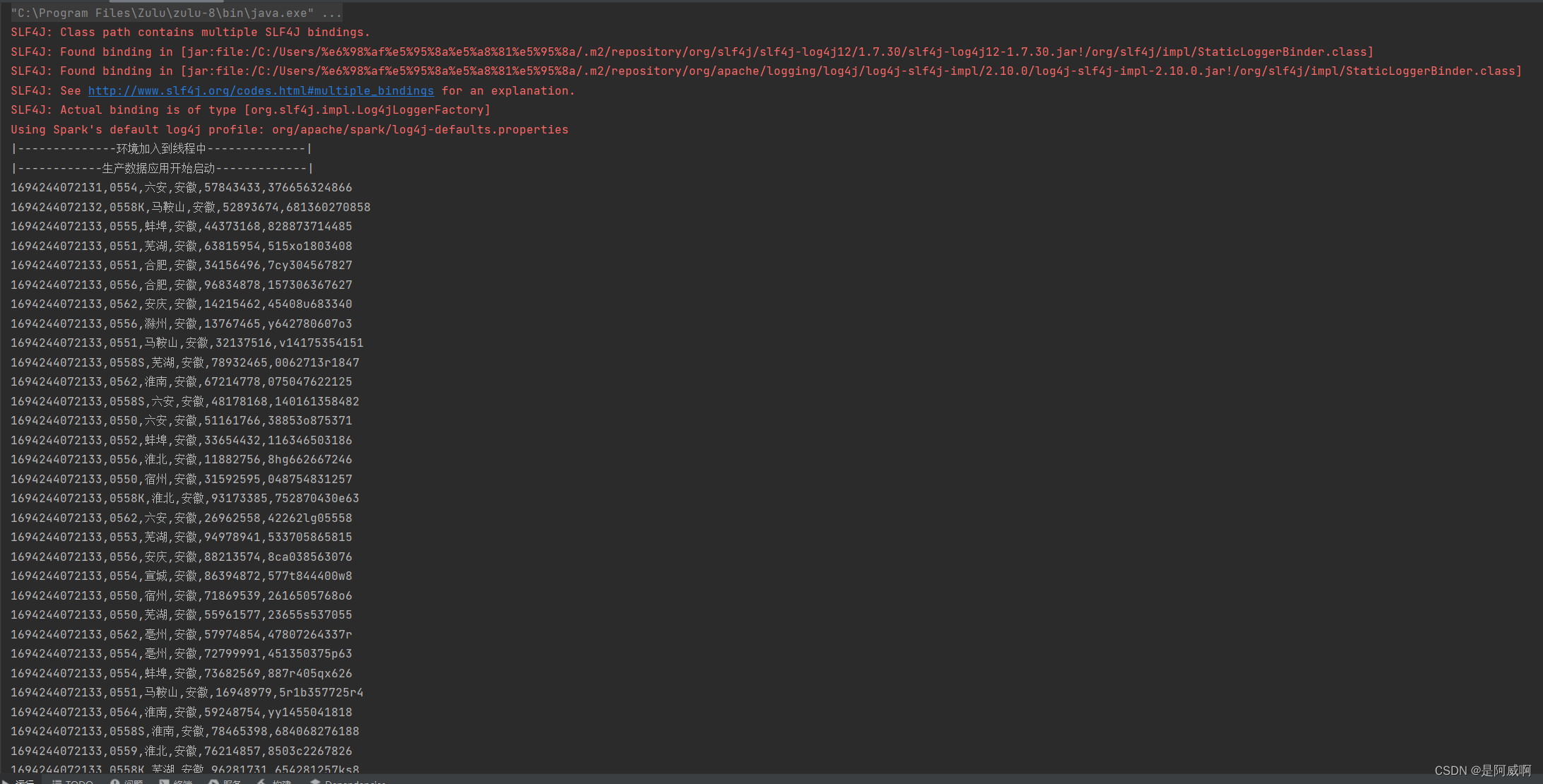

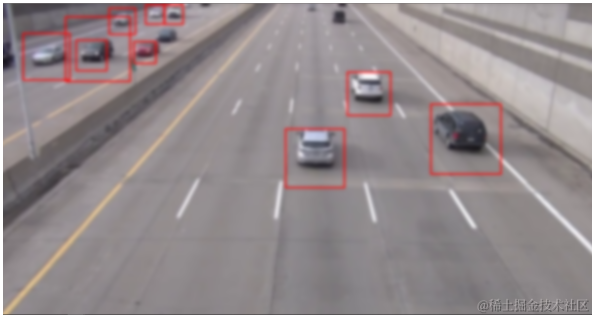

使用MSF的扫描模块,对内网进行扫描,收集目标系统的相关信息,包括开放的端口、存在的漏洞、运行的服务等。

使用MSF的嗅探模块,监听目标系统的网络流量,收集敏感信息,如用户名、密码等。

使用MSF的社工模块,通过社交工程手段获取目标系统的相关信息,如员工信息、组织结构等。

要利用MSF漏洞利用拿下目标机器,可以按照以下步骤进行:

选择合适的漏洞利用模块和Payload工具,根据目标系统的具体情况进行配置。

使用MSF的攻击模块对目标系统进行攻击,触发漏洞并执行Payload。

如果攻击成功,就可以获得目标系统的控制权,可以进行进一步的操作,如安装后门、窃取数据等。

需要注意的是,使用MSF进行渗透测试需要具备一定的技术能力和经验,同时需要遵守法律法规和道德准则。在渗透测试前,需要获得合法的授权和许可,不得进行非法入侵和破坏行为。

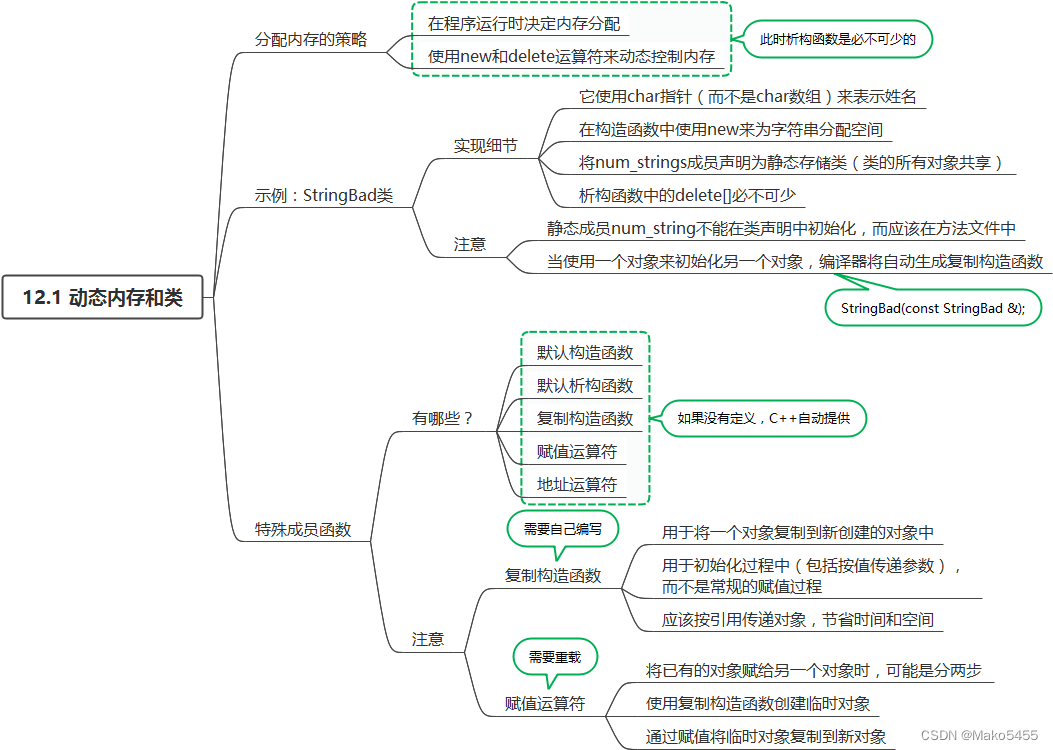

MSF(Metasploit)是一个开源的安全漏洞利用工具,可以帮助渗透测试员发现和利用目标系统上的漏洞。以下是关于MSF的基础知识:

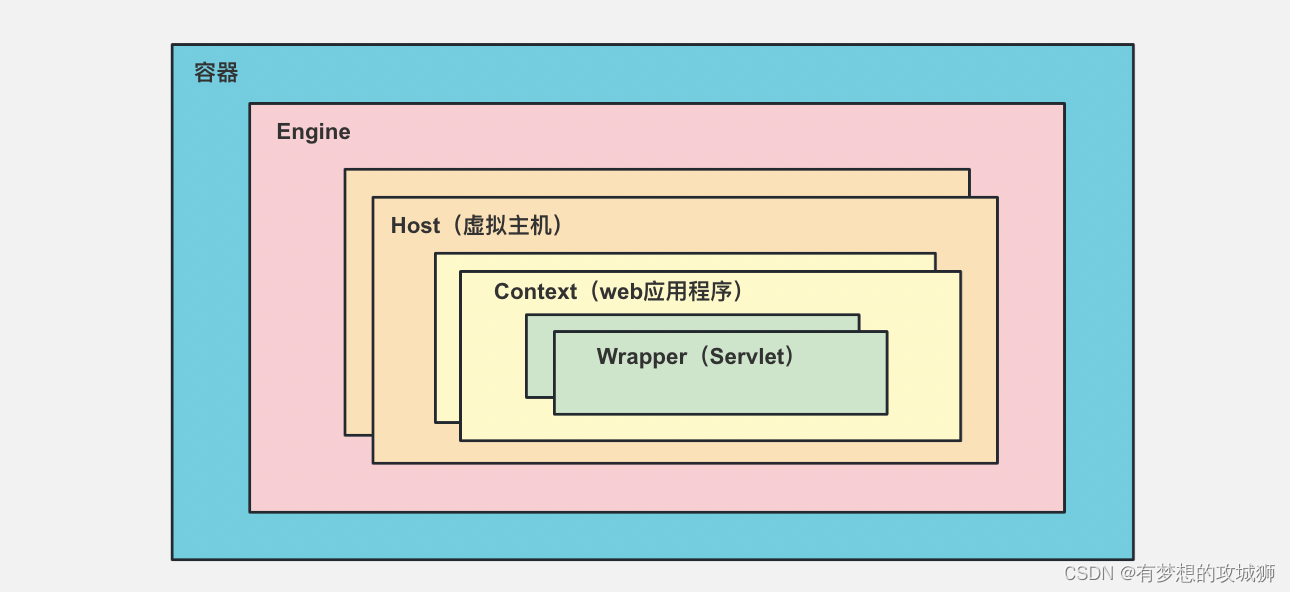

工作原理:MSF基于模块化架构,通过加载不同的模块来执行不同的攻击和渗透测试任务。这些模块包括漏洞扫描器、攻击载荷、后门等。

攻击载荷:攻击载荷是用于执行恶意操作的代码,例如在目标系统上执行命令或安装后门。MSF提供了多种攻击载荷,可以根据需要选择合适的载荷进行测试。

模块分类:MSF的模块可以分为多个类别,包括攻击模块、Payload模块、编码器模块等。攻击模块用于发现和利用漏洞,Payload模块用于执行恶意操作,编码器模块用于对恶意代码进行混淆和加密。

渗透测试流程:使用MSF进行渗透测试通常包括以下几个步骤:信息收集、漏洞扫描、攻击实施、后门安装和后门管理。渗透测试员可以根据目标系统的具体情况选择合适的模块和工具来完成这些步骤。

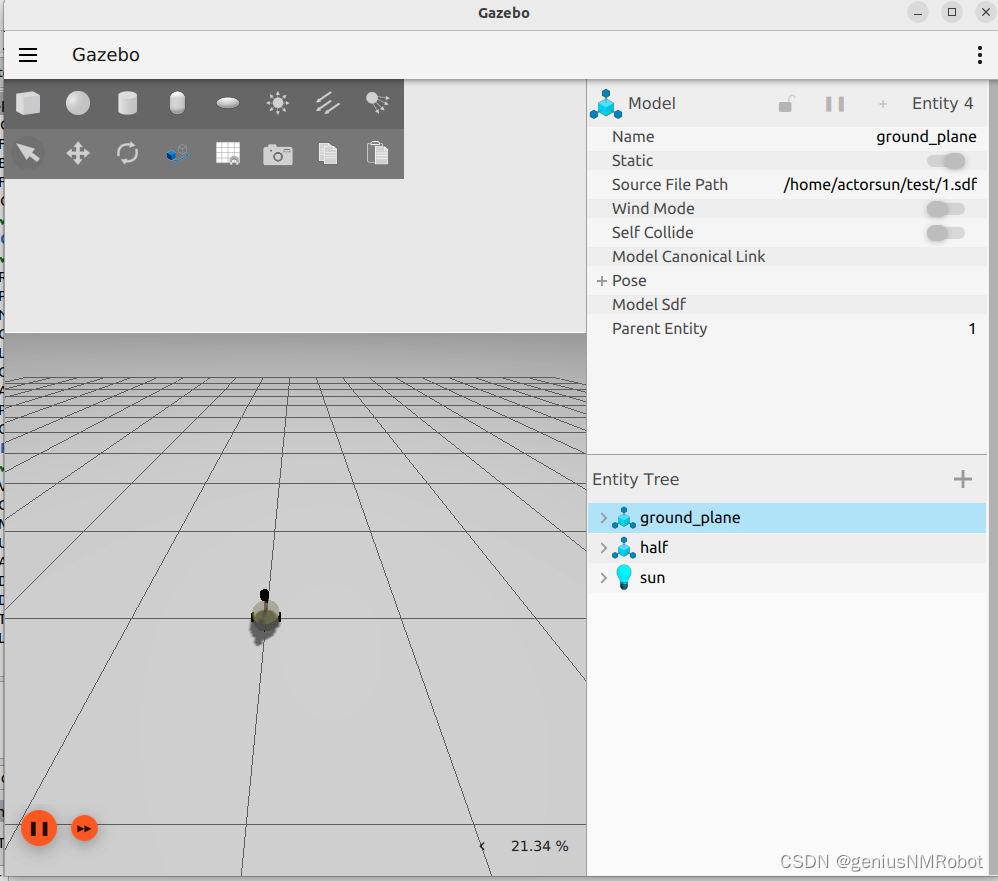

命令行界面:MSF提供了命令行界面,用户可以使用各种命令来加载模块、设置参数、执行攻击等操作。此外,用户还可以使用图形化界面工具如Armitage来更方便地管理和控制MSF。

安全性:由于MSF是一款强大的渗透测试工具,因此需要谨慎使用,并遵守法律和道德准则。在使用MSF时,建议始终获得合法的授权和许可,并确保你的行为合法合规。

当然可以。MSF(Metasploit)的工作原理可以概括为以下几点:

模块化架构:MSF采用模块化架构,这意味着它的功能被划分为许多独立的模块,每个模块执行特定的任务,如漏洞扫描、攻击载荷、后门等。这种设计使得MSF非常灵活,可以根据目标系统的特点和需求选择合适的模块进行组合。

攻击流程:MSF的攻击流程通常包括以下几个步骤:

信息收集:这一阶段主要是收集目标系统的相关信息,如开放的端口、运行的服务、使用的操作系统等。这些信息有助于确定目标系统的漏洞和弱点。

漏洞扫描:基于收集的信息,MSF会使用相应的漏洞扫描模块对目标系统进行扫描,寻找可能的安全漏洞。

攻击实施:一旦发现漏洞,MSF会加载相应的攻击模块,尝试利用漏洞进行攻击。这可能包括利用漏洞提权、执行恶意代码等。

后门安装:如果攻击成功,MSF可能会安装一个后门,以便后续的远程控制和数据窃取。

Payloads:在攻击过程中,Payloads(有效载荷)是关键部分。Payloads是嵌入到攻击中的恶意代码,用于在目标系统上执行特定的恶意操作,如远程命令执行、数据窃取等。MSF提供了多种Payloads,可以根据需要选择合适的Payload进行测试。

编码与混淆:为了躲避安全检测和避免被轻易识别,MSF还提供了编码器模块,用于对恶意代码进行混淆和加密。通过编码和混淆,可以隐藏攻击的真正意图,增加攻击的隐蔽性。

交互式会话:一旦攻击成功,MSF可以建立一个与目标系统的交互式会话,允许用户远程控制目标系统,执行命令、上传文件等。这使得渗透测试员可以更深入地了解目标系统的安全状况。

报告生成:完成渗透测试后,MSF可以生成详细的测试报告,包括攻击过程、漏洞利用情况、后门安装等。这有助于将测试结果呈现给相关人员,并指导进一步的修复和防护措施。

使用Metasploit框架(MSF)时,有一些技巧和注意事项可以帮助你更好地利用这个强大的工具。以下是一些可能有用的建议:

了解目标系统:在使用MSF进行渗透测试之前,你需要对目标系统进行深入了解,包括操作系统、应用程序和网络架构等。这将有助于你选择合适的攻击模块和Payload工具,提高渗透测试的效率和准确性。

配置攻击模块和Payload工具:根据目标系统的具体情况,你需要配置合适的攻击模块和Payload工具。在MSF中,可以通过“modules”选项来选择和配置攻击模块和Payload工具。确保你已经仔细阅读并理解每个模块的文档和说明,以避免不必要的误操作。

谨慎使用暴力破解:在渗透测试中,暴力破解是一种常见的攻击手段。然而,过度使用暴力破解可能会引起目标系统的警觉,暴露你的身份并导致测试失败。因此,在使用暴力破解时,建议合理设置密码长度和复杂度,并尽可能选择其他攻击手段。

隐蔽操作:在渗透测试期间,保持隐蔽是非常重要的。确保你的操作不会引起目标系统的警觉或干扰正常业务。使用隐晦的命令和参数,避免在日志中留下痕迹,以降低被发现的风险。

备份数据:在进行渗透测试之前,强烈建议你备份目标系统的数据。这样可以在测试过程中避免意外删除或损坏数据,同时也可以在测试结束后恢复系统到原始状态。

遵守法律和道德准则:使用MSF进行渗透测试需要遵守法律和道德准则。确保你拥有合法的授权和许可,不得对未经授权的系统进行攻击或窃取数据。同时,也要尊重目标系统的正常运行,避免对业务造成不必要的干扰。

学习和分享经验:MSF是一个不断发展和更新的工具,要跟上它的步伐,你需要不断学习和分享经验。参加安全会议、阅读安全博客和文章、加入安全社区等都是提高你的技能和知识的好方法。同时,你也可以将自己的经验和技巧分享给其他安全专业人员,共同提高整个社区的安全水平。

在渗透测试中一些其他的方法可以帮助你保持隐蔽:

使用跳板攻击:通过攻击目标系统附近的跳板服务器,你可以绕过目标系统的防御,进行渗透测试。这种方法可以避免直接与目标系统进行通信,降低被发现的风险。

使用隐写术:将恶意代码隐藏在正常的图片文件中,然后通过社交工程手段将图片文件传送给目标用户。当用户打开图片时,恶意代码就会被执行。这种方法可以避免在日志中留下痕迹,提高渗透测试的隐蔽性。

使用隐身技术:使用隐身技术可以隐藏你的攻击行为。例如,使用隐身代理、隐身IP等。这些技术可以让你在执行攻击时不会被检测到。

混淆攻击痕迹:在渗透测试期间,确保你的攻击痕迹被混淆,使攻击行为看起来像是来自其他来源。例如,使用多个IP地址进行攻击,或者通过代理服务器进行攻击。

使用加密技术:使用加密技术可以保护你的数据和通信,使攻击行为难以被检测和拦截。例如,使用SSL/TLS加密你的网络连接,或者使用加密技术隐藏恶意代码。

利用MSF进行内网信息收集是一个复杂的过程,需要仔细规划和执行。步骤:

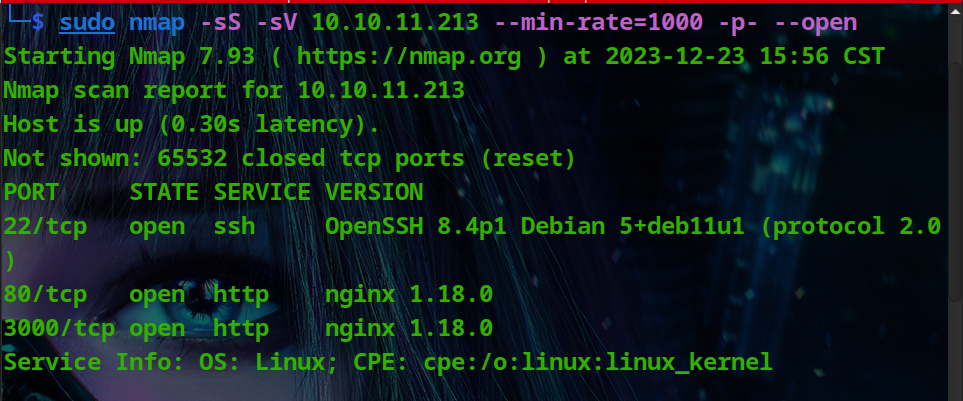

确定目标:首先,明确你要收集信息的目标。这可能包括目标系统的IP地址、开放的端口、运行的服务等信息。确保你了解目标网络的结构和安全设置。

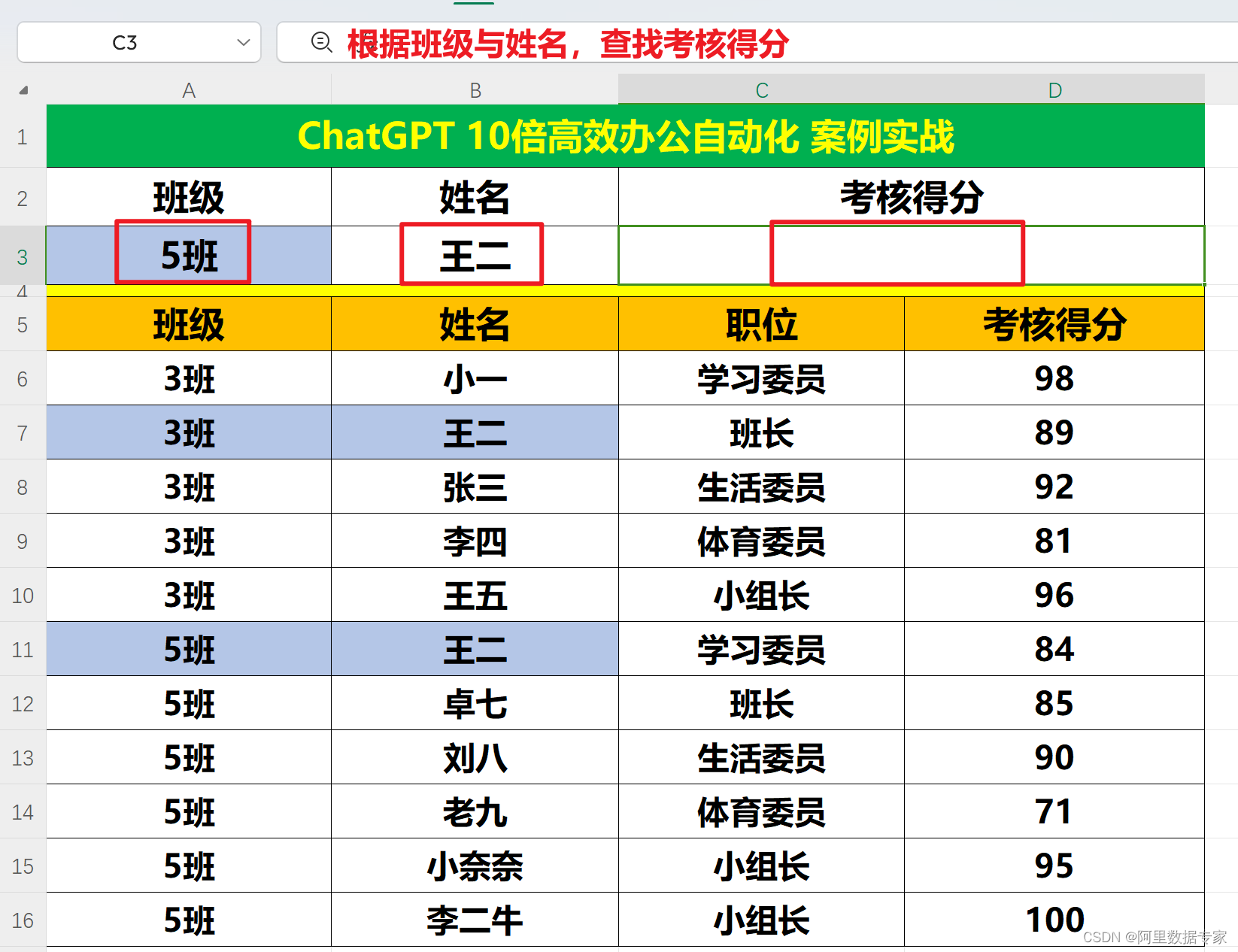

信息收集模块:MSF提供了多种信息收集模块,可以帮助你收集关于目标网络的各种信息。例如,你可以使用auxiliary/gather/arp_scanner模块扫描局域网内的IP地址,或者使用auxiliary/scanner/portscan/tcp_portscan模块扫描目标开放的端口。

网络扫描:使用MSF的网络扫描功能来发现目标网络中的活跃主机和开放的端口。MSF提供了多种扫描器模块,如Nmap扫描器,可以帮助你快速识别目标网络中的潜在漏洞和弱点。

服务识别:一旦你发现了开放的端口,下一步是识别运行在那些端口上的服务。MSF具有多种服务识别模块,可以根据不同的协议和服务进行识别。例如,你可以使用auxiliary/scanner/http/web_bruteforce模块尝试破解HTTP基本身份验证。

漏洞扫描:基于收集的信息和服务识别结果,你可以使用MSF的漏洞扫描器来查找可能的安全漏洞。MSF包含了大量已知漏洞的数据库,可以根据目标系统的特征进行匹配和扫描。

系统枚举:利用MSF的枚举功能,你可以获取更多关于目标系统的详细信息。这可能包括系统用户、进程、服务等信息。这些信息对于进一步的分析和攻击实施非常有用。

报告生成:完成信息收集后,MSF可以生成详细的报告,汇总你所收集到的所有信息。你可以根据报告中的数据来评估目标系统的安全性,并制定相应的攻击策略。

请注意,利用MSF进行内网信息收集需要深入的网络知识和技能,并且需要谨慎操作,确保你的行为合法合规。在进行任何形式的渗透测试之前,务必获得合法的授权和许可。