1. 常见的抓包工具

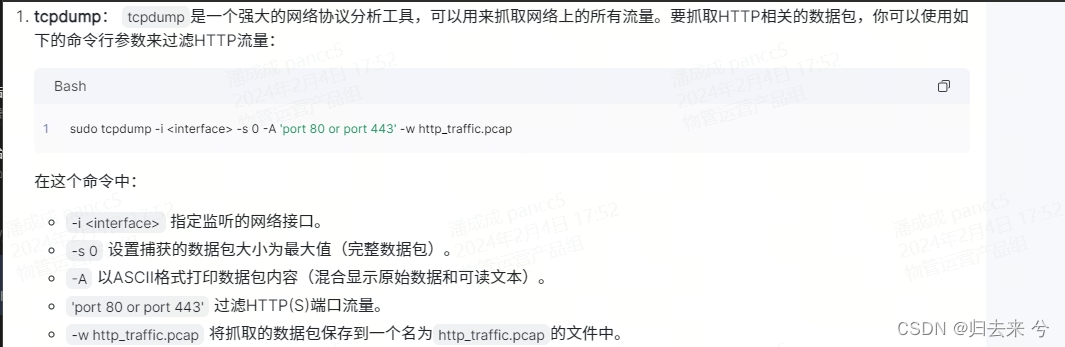

1.1 tcpdump

是Linux下常用的抓包工具,它是一个命令行工具,可以抓取和Wireshark类似的数据,而且保存的数据包,可以放到Wireshark中分析。如果你的Linux服务器需要抓包分析问题,它是一个非常好的选择。

1.2 Wireshark

是一款超级厉害的抓包工具,是从事网络工程师必用工具,也是一款跨平台的工具,Windows Linux macOS 都可以使用。它不仅可以分析http/https的数据,它还可以分析网络2层以上都可以看到,比如tcp的三次握手等,但是如果你只是分析http协议,可以不用这么专业的工具,以免增加筛选请求成本和学习成本。

1.3 Windump

Windump是Windows环境下一款经典的网络协议分析软件,其Unix版本名称为Tcpdump。它可以捕捉网络上两台电脑之间所有的数据包,供网络管理员/入侵分析员做进一步流量分析和入侵检测。但对数据包分析的结果依赖于你的TCP/IP知识和经验,不同水平的人得出的结果可能会大相径庭。其与DEBUG或反汇编很相似。在W.Richard Stevens的大作《TCP/IP详解》卷一中,通篇采用Tcpdump捕捉的数据包来向读者讲解TCP/IP。当年美国最出色的电脑安全专家下村勉在追捕世界头号黑客米特尼克时,也使用了Tcpdump,Tcpdump/Windump的价值由此可见一斑。

1.4 Fiddler

Fiddler 工具非常经典且强大,这点大家应该都所体会。它可以提供电脑端、移动端的抓包、包括 http 协议和 https 协议都可以捕获到报文并进行分析;可以设置断点调试、截取报文进行请求替换和数据篡改,也可以进行请求构造,还可以设置网络丢包和延迟进行 APP 弱网测试等,它有个优势就是免费。

1.5 Charles

Charles 工具别名“花瓶”,它是通过代理来实现的抓包,也就是我们在访问网页时配置代理指向 Charles 监听的端口,之后所有的请求 Charles 会帮我们转发并记录。Charles 的使用非常简单,配置好代理后,Charles 就开始抓包了。我们可以直接通过它的 GUI 查看包的内容。但它是收费的,和Fiddler工具很类似,很多MacOS用户喜欢用这个软件。

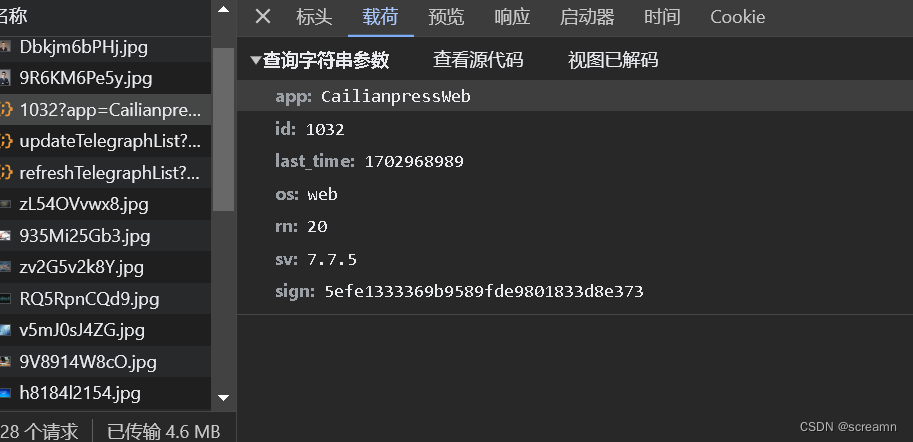

1.6 F12

F12 是众多抓包工具中最简单、最轻量级的,因为它是浏览器内置的开发者工具来提供捕获浏览器的数据报文的功能。它免安装,直接打开浏览器就可以直接使用,所有使用非常好上手,适合入门级别的新手学习。它主要针对的是 HTTP 协议和 HTTPS 协议, 可以确认我们的网络数据包的一个状态, 通过分析请求和响应报文里面的内容, 分析出来请求数据和响应数据是否正确, 定位问题是前端问题还是后端问题。而且 F12 作为浏览器的一部分,是数据收发的一端,抓取到的 HTTPs 报文是可以得到明文数据的;不过因为只能抓当前浏览器的收发报文,层次只能是在应用层 Http(s)协议,不能抓取其他的数据报文。

1.7 Hping

Hping是最受欢迎和免费的抓包工具之一。它允许你修改和发送自定义的ICMP,UDP,TCP和原始IP数据包。此工具由网络管理员用于防火墙和网络的安全审计和测试。HPing可用于各种平台,包括Windows,MacOs X,Linux,FreeBSD,NetBSD,OpenBSD和Solaris。

1.8 Ostinato

Ostinato是一个开源和跨平台网络包生成器和分析工具。它带有GUI界面,使其易于使用和理解。它支持Windows,Linux,BSD和Mac OS X平台。

1.9 BurpSuite

Burpsuite 工具也是基于 Java 语言开发的,所以它也可以跨各平台使用,包括 Windows,MacOS 及 Linux 等系统平台。Burpsuite 可以提供抓包功能,它的工作方式同样也是在浏览器和网站之间做了代理从而实现报文截取的;也能够修改数据内容并转发的功能;甚至还可以选择使用爬虫爬下网站相关的数据…但是,它绝对不仅仅是一款抓包工具,它集成了很多实用的小工具可以完成更加强大的功能,比如 http 请求的转发、修改、扫描等。同时这些小工具之间还可以互相协作,在 BurpSuite 这个框架下进行订制的攻击和扫描方案。所以这个工具很多功能测试的人员会使用它进行报文抓取和篡改数据,很多安全测试人员会借用它进行半自动的网络安全审计,开发人员也可以使用它的扫描工具进行网站压力测试与攻击测试,功能作用范围更加广泛。

1.10 WireEdit

WireEdit是一个功能齐全的WYSIWYG网络数据包编辑器。你可以在一个简单的界面中编辑所有的数据包层。这个工具是免费使用的,但你必须联系公司获得使用权。它支持Ethernet, IPv4, IPv6, UDP, TCP, SCTP, ARP, RARP, DHCP, DHCPv6, ICMP, ICMPv6, IGMP, DNS, LLDP, RSVP, FTP, NETBIOS, GRE, IMAP, POP3, RTCP, RTP, SSH, TELNET, NTP, LDAP, XMPP, VLAN, VXLAN, CIFS/SMB v1 (original), BGP, OSPF, SMB3, iSCSI, SCSI, HTTP/1.1, OpenFlow 1.0-1.3, SIP, SDP, MSRP, MGCP, MEGACO (H.248), H.245, H.323, CISCO Skinny, Q.931/H.225, SCCP, SCMG, SS7 ISUP, TCAP, GSM MAP R4, GSM SM-TP, M3UA, M2UA, M2PA, CAPWAP, IEEE 802.11等。它也是一个多平台工具。它适用于Windows XP和更高版本,Ubuntu桌面和Mac OSX。

2. tcpdump资源地址

2.1 tcpdump资源

官网地址:https://www.tcpdump.org

官方文档:https://www.tcpdump.org/manpages/tcpdump.1.html

源码地址:https://github.com/the-tcpdump-group/tcpdump

2.2 libpcap资源

官网地址:https://www.tcpdump.org

源码地址:https://github.com/the-tcpdump-group/libpcap

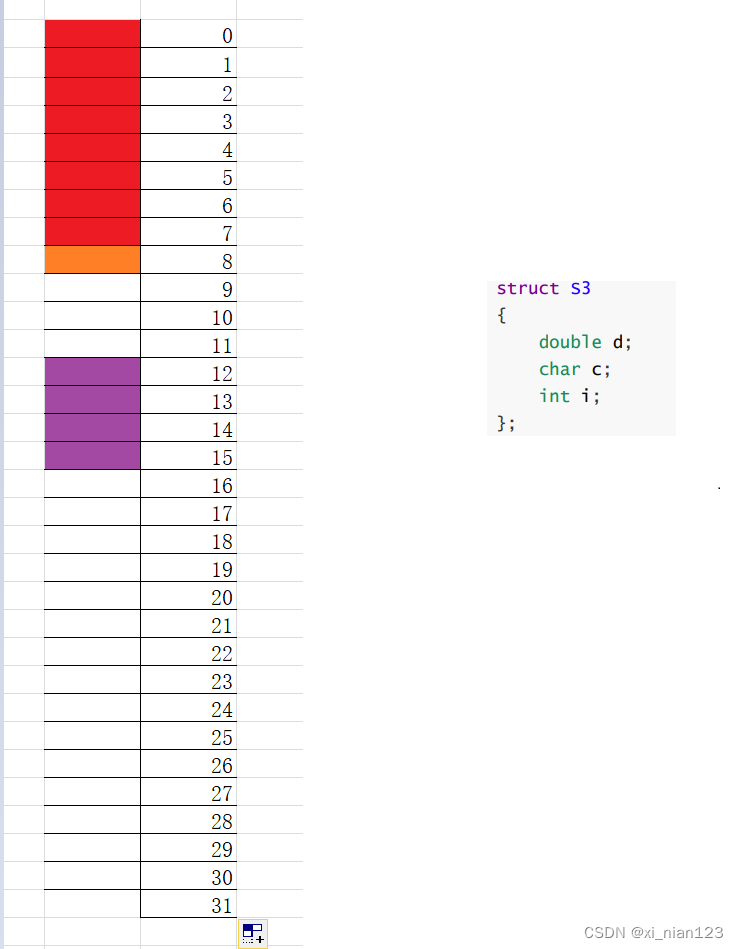

libpcap是Packet Capture Library的缩写,是一种用于网络数据捕获的C++ 函数库,为tcpdump抓包工具提供抓包接口。tcpdump工具依赖libpcap库进行抓包,若不安装libpcap库,tcpdump将无法实现数据抓捕和分析。

3. tcpdump命令说明

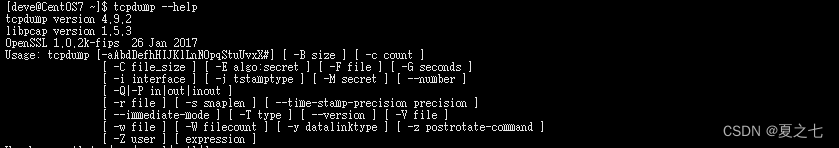

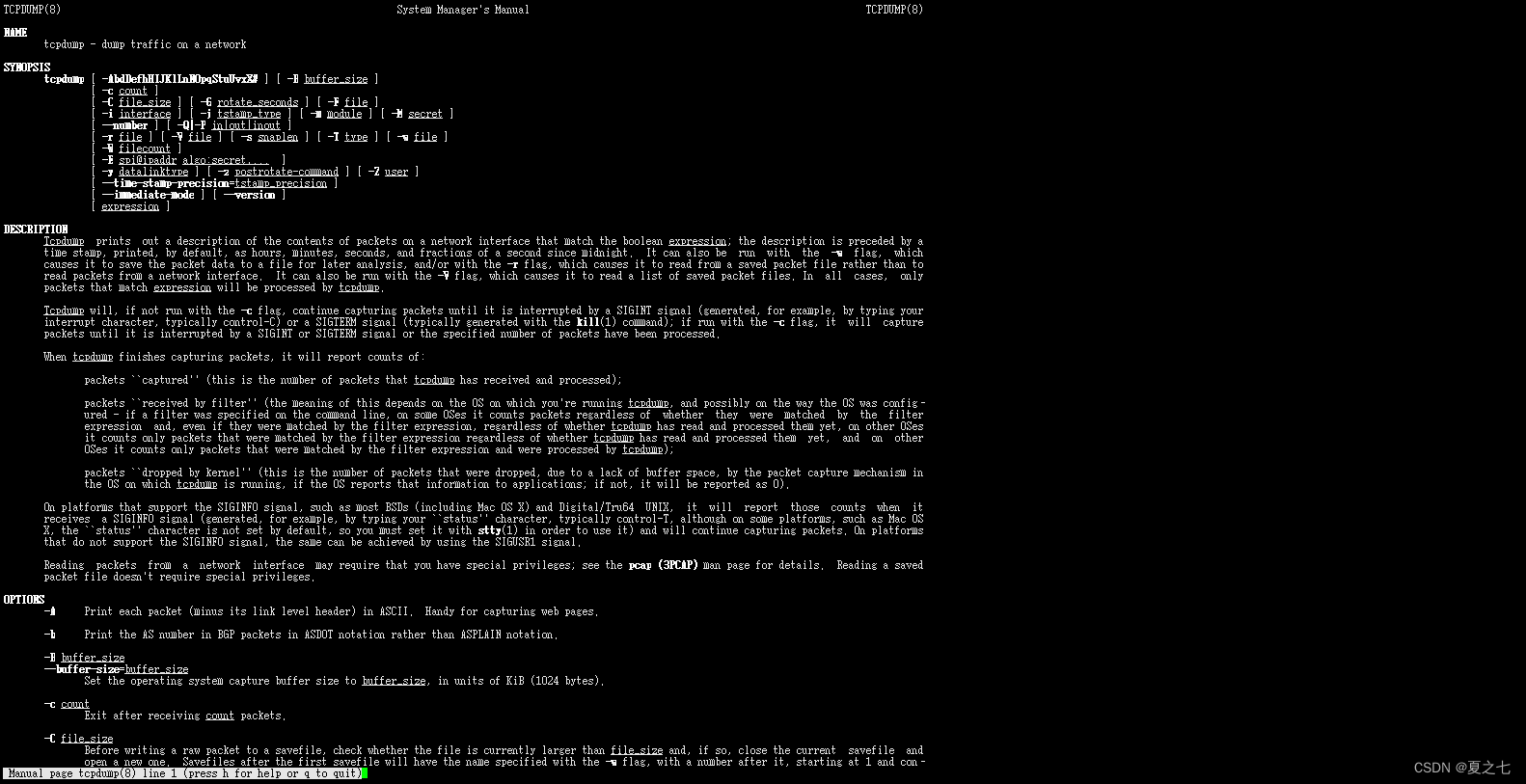

3.1 查看tcpdump命令集合

# tcpdump --help

tcpdump命令由可选参数和expression组成,可选参数和expression之间无顺序。

1)可选参数

详见官方文档:https://www.tcpdump.org/manpages/tcpdump.1.html

也可以借助linux的man命令查看:

2)expression

expression,顾名思义是表达式,主要工作在libpcap。来自于Linux内核技术BPF伯克莱利包过滤器。 tcpdump工具会将表达式会转化成BPF指令,发送给libpcap,然后libpcap在内核上执行bpf指令,从而进行数据包的过滤捕获。

expression由多个关键字 + 运算符 组成

关键字包含:tcp,udp,icmp,ip,ip6,arp,rarp,ether,wlan,fddi,tr,decent,src,dst,src or dst,host,net,port, portrange,gateway 等。

运算符包含:and,or,not,&&,||,! 等。

expression详细见官网文档:

https://www.tcpdump.org/manpages/pcap-filter.7.html

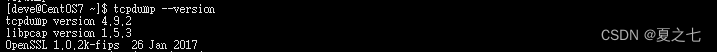

3.2 查看tcpdump版本

# tcpdump --version

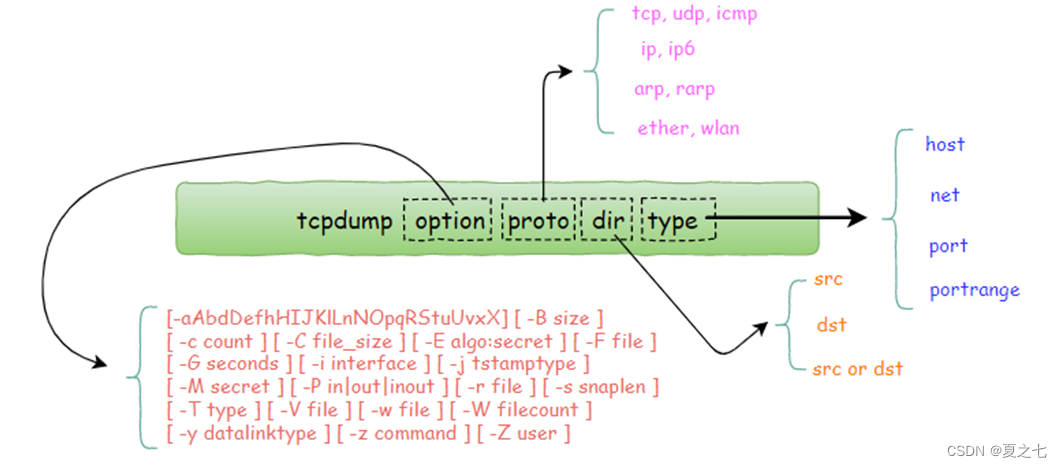

3.3 tcpdump命令组成图解

1)proto 类过滤:proto是英文protocol缩写,根据协议进行过滤。关键字有: tcp, udp, icmp, ip, ip6, arp, rarp,ether,wlan, fddi, tr, decnet,proto,protocol 等。

1)proto 类过滤:proto是英文protocol缩写,根据协议进行过滤。关键字有: tcp, udp, icmp, ip, ip6, arp, rarp,ether,wlan, fddi, tr, decnet,proto,protocol 等。

2)dir 类过滤:dir是direction缩写,根据网络传输数据方向进行过滤。关键字有:src, dst,多个关键字使用逻辑运算符进行组合, 如 src or dst。dir过滤关键字不能单独使用。

3)type 类过滤:关键字有:host, net, port, portrange 等。 type过滤关键字后边需再接参数值。多个关键词使用逻辑运算符进行组合,比如 port 1997 or port 1998。

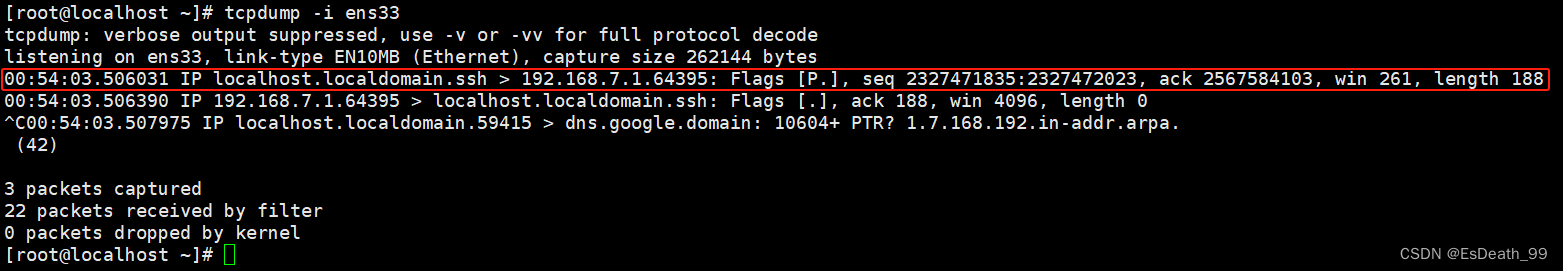

4)option 可选参数介绍

-i 网卡名称

参数说明: 选择指定网卡

使用格式:tcpdump -i 网卡名称

捕获所有网卡:tcpdump -i any

捕获回环网卡:tcpdump -i lo

注:若tcpdump命令未填写-i参数,tcpdump默认捕获第一张网卡的数据-D

参数说明: 列举可抓包的网卡接口

使用格式:tcpdump -D

--list-interface指令功能等同于-D参数,也列举可抓包的网卡接口

使用示例:tcpdump --list-interface

注:也可以使用Linux命令ifconfig查看网卡列表-w 文件名

参数说明:将捕获的网络数据保存到文件内;建议保存格式pcap或pcapng。

使用格式:tcpdump -w 文件名.pcap

注:

①若未填写文件目录,则文件保存到当前目录下;

②若文件同名,旧文件会被覆盖-C 文件大小

参数说明:给保存的文件设定文件大小上限,与-w配合使用。在将捕获数据写入保存文件之前,会检查当前文件大小是否大于-C设定文件大小,若已保存文件大小超出设定文件,会新创建个同名文件,并且文件后增000、001、002等序号。 默认是1000000 字节(约976K),可以通过设置大小数值后面增加k/K、m/M 或 g/G变换单位。

使用格式:tcpdump -w 1111.pcap -C 100M-W 文件数量

参数说明:设定保存文件的数量上限。此选项与-w、-C 参数配套使用,意思是固定数量文件。保存文件数量大于设定数量,旧文件被覆盖。

使用格式:tcpdump -w 1111.pcap -C 100M -W 200-G 秒数

参数说明:与-w配套使用,意思是每N秒保存一次文件。当使用-G参数时,可以使用由 strftime定义时间格式,strftime是C语言输出时间函数库。部分格式:%F是当前年-月-日,%H是24小时制的当前时间小时数值,%T是当前时间的时分秒。

使用格式:tcpdump -G 5 -w test-%F+%T.pcap-r 文件名

参数说明:从已保存文件内的读取数据,同样可以使用其他过滤条件。

使用格式:tcpdump -r 文件名.pcap-V 文件名

参数说明:从一个文本里面读取所有的文件列表,相当于多次执行-r参数。

使用格式:tcpdump -V 文件名-F 文件名

参数说明:从指定文件内的读取expression表达式,作为过滤条件。不支持填入参数。

使用格式:tcpdump -F 文件名

注:读取文件的表达式后,命令行上的手动输入表达式将失效。-c 数量

参数说明:捕获接收一定数量的包之后,停止捕获。

使用格式:tcpdump -c 数量-s 大小

参数说明:设置每个数据包的抓包大小,默认是68个字节。-s 0则是设置为最大上限,即是262144字节,-s 0可防止截断包,抓到完整的数据包,但是相对应的,会增加处理时间。

使用格式:tcpdump -s 0- A

参数说明:以ASCII码方式显示数据包。

使用格式:tcpdump -A-X

参数说明:以16进制和ASCII码方式显示数据包。

使用格式:tcpdump -X

注意:-A和-X不能同时使用-l

参数说明:将tcpdump输出结果进行行缓冲,遇到一个换行符会将这行的内容打印出来。便于tcpdump命令中使用重定向或管道符。

使用格式:tcpdump -i any host 192.168.1.1 -l > 111.tx或tcpdump –i any host 192.168.1.1 -l | tee 111.txt

注意:-A和-X不能同时使用-Q

参数说明:捕获数据时,可选择是输入方向还是输出方向的数据包,参数值:in, out, inout 等同于使用–direction=direction 这种写法。

使用格式:tcpdump -Q in或tcpdump --direction=inout

注意:-A和-X不能同时使用-n

参数说明:不把ip转换成域名,直接显示ip,去除了域名反查的操作,提升抓包速度-nn

参数说明:不把协议和端口转换网络名字,提升抓包速度。

使用格式:tcpdump -nn-v

参数说明:在tcpdump捕获数据打印时, 产生详细的输出,比如, 包的生存时间, 标识, 总长度以及IP包的一些选项。与-w参数配套使用时,可知已保存多少个包。-vv

参数说明:产生比-v更详细的输出,与-w参数配套使用时,可以知道保存多少个包。-vvv

参数说明:产生比-vv更详细的输出,具体增加哪些详细,请查看官网说明。

使用格式:tcpdump -vvv-q

参数说明:产生简单打印输出,如:不显示数据内容。

使用格式:tcpdump -q-t

参数说明:tcpdump输出结果时,在每行输出中不打印时间戳。-tt

参数说明:tcpdump输出结果时,不对每行输出的时间进行格式处理,直接显示时间戳。-ttt

参数说明:tcpdump输出结果时, 每两行打印之间会延迟一个段时间(以毫秒为单位)。-tttt

参数说明:tcpdump输出结果时,在每行打印的时间戳之前添加日期的打印。

使用格式:tcpdump -tttt

案例:在某些情况下,现场可能需要一直开着抓包,这会导致抓取到大量的数据。当抓取大量数据并写入文件时,可以-w、-C、-G、-W 配合使用,自动切割为多个抓包文件,防止因长时间抓包导致保存文件大小过大,数量过多。

例如:下面的命令演示了每 3600 秒(即每一个小时)创建一个新文件 capture-(当前年月+当前时间).pcap,每个文件大小不超过 200M,文件数量上限200个:tcpdump -w capture-%F+%T.pcap -G 3600 -C 200M -W 200

更多关键字的详情可查询官方说明:https://www.tcpdump.org/manpages/pcap-filter.7.html

4. tcpdump过滤规则

4.1 基于IP过滤

1) 根据源ip过滤

示例:tcpdump src host 192.168.1.123

2)根据目标ip过滤

示例:tcpdump dst host 192.168.1.124

3)源ip和目标ip一起过滤,使用逻辑运算符进行组合

示例:tcpdump src host 192.168.1.123 or dst 192.168.1.124

或者省略host

示例:tcpdump src 192.168.1.123 or dst 192.168.1.124

4.2 基于网段过滤:net

1)使用 net 就可以指定网段进行过滤

示例:tcpdump net 192.168.1

2)根据源网段过滤

示例:tcpdump src net 192.168.1

3) 根据目标网段过滤

示例:tcpdump dst net 192.168.1

4)源网段和目标网段一起过滤,使用逻辑运算符进行组合

示例:tcpdump src net 192.168.1.1 or dst net 192.168.77.31

也可以省略port,简写成这样

示例:tcpdump src 192.168.74 or dst 192.168.55

4.3 基于端口过滤:port

1)使用 port 就可以指定特定端口进行过滤

示例:tcpdump port 8088

2)想要同时指定两个端口可以这样过滤

示例:tcpdump port 80 or port 8088

也可以省略port,简写成这样

示例:tcpdump port 80 or 8088

3)根据源端口进行过滤

示例:tcpdump dst port 8088

4)port前面可以加上tcp,udp,sctp关键字

示例:tcpdump tcp port 8121

5)源端口和目标端口也可以加上tcp,udp,sctp关键字

示例:tcpdump tcp src port 8121

6)提示:对于一些常见协议或应用的默认端口,还可以直接使用协议名或应用名,而不用具体的端口号

如:

http == 80,https == 443,ssh == 22,mysql == 3306,oracle == 1521

示例:tcpdump tcp port http

或示例:tcpdump port postgresql

4.4 基于端口范围进行过滤:portrange

如果想抓取的不再是一两个端口,而是一个端口范围,一个一个指定就非常麻烦了,此时可以使用关键字portrange,指定一个端口段进行。

示例:tcpdump portrange 8000-8080

1)根据源端口范围过滤

示例:tcpdump src portrange 8000-8080

2)根据目标端口范围过滤

示例:tcpdump dst portrange 8000-8080

3)portrange前面可以加上tcp,udp,sctp关键字

示例:tcpdump tcp portrange 8121

4)源端口和目标端口也可以加上tcp,udp,sctp关键字

示例:tcpdump tcp src portrange 8121

5)拓展:如果过滤多个端口,包括连续端口范围和不连续多个端口,就需要使用port,portrange和逻辑运算符一起组合使用

示例:tcpdump port 8081 or port 8083 or portrange 8070-8072

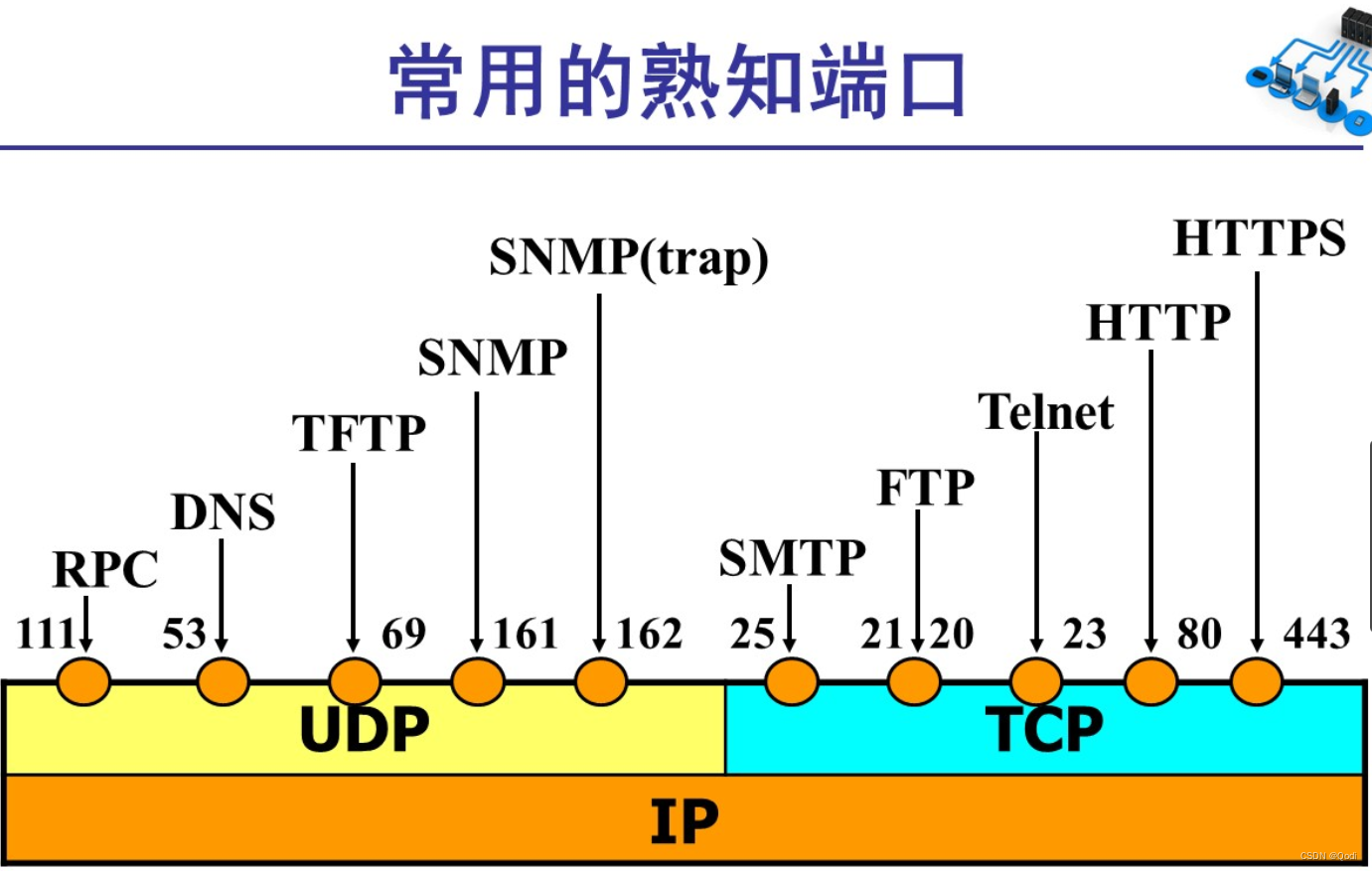

4.5 基于协议进行过滤:proto

常见的网络协议有:tcp, udp, icmp, http, ip,ipv6 等。

如果只想查看tcp的包,可以直接这样写。

proto 可选值: tcp, udp, icmp, ip, ip6, arp, rarp,ether,wlan, fddi, tr, decnet

注:不包含http

示例:tcpdump icmp

4.6 基于数据包大小进行过滤:less 和 greater

单位是字节

1)less 捕获小于指定长度的包

示例:tcpdump less 100

2)greater 捕获大于指定长度的包

示例:tcpdump greater 100

4.7 基于数据包内容进行模糊匹配过滤

使用 -A、-s0、-l、管道符 配合使用,进行模糊匹配

1)例如1: 过滤GET请求的数据

示例:tcpdump -s0 -A -i any -vv -nn -l | grep GET

2)例如2: 过滤接口地址为XXX的数据

示例:tcpdump -s0 -A -i any -vv -nn -l | grep ‘XXX’

4.8 多条件组合过滤

一般使用下列逻辑运算符进行多个条件组合:

and:所有的条件都需要满足,也可以使用&&表示

示例:tcpdump port 8081 and port 8082

或tcpdump port 8081 && port 8082

or:只要有一个条件满足就可以,也可以表示为 ||

示例:tcpdump tcp port 8080 or udp port 8098

或:tcpdump tcp port 8080 or udp port 8098

not:取反,也可以使用 !

逻辑运算符之间存在优先级,可使用()组合,但()在shell里面是特殊符号,需要增加引号

1)例1:抓来自某个ip,发往任意主机的某个端口的包

tcpdump src host 192.168.1.123 and dst port 8080

2)例2:抓来自多个ip,非80非8081端口的包

tcpdump ‘(host 192.168.1.123 or host 192.168.1.124) and (not port 80 or not port 8081)’

![[<span style='color:red;'>Tcpdump</span>] 网络<span style='color:red;'>抓</span><span style='color:red;'>包</span>工具使用教程](https://img-blog.csdnimg.cn/direct/5660cd5f435843c9a4494ce6a65311e8.png)