2. 网络攻防环境

- 目标

- 了解攻防环境构成

- 了解入侵检测系统(平台)的部署位置

2.1. 环境构成

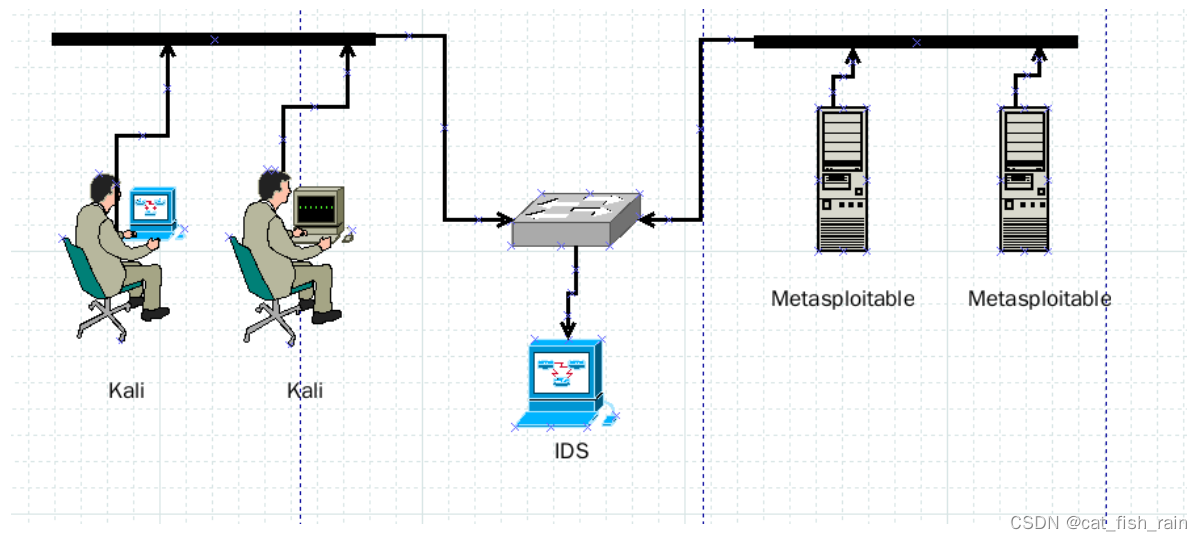

2.1.1. 环境框图

一个基本的网络攻防实验环境包括:靶机、攻击机、入侵检测分析系统、网络连接四部分组成。

一个基础的网络攻防实验环境需要如下组成部分:

2.1.2. 靶机

- 靶机:包含系统和应用程序漏洞,并作为攻击目标的主机,本次选用 metasploitable镜像

https://sourceforge.net/projects/metasploitable/

- 相关镜像已经在服务器部署完成

2.1.3. 攻击机

攻击机: 用于发起网络攻击的主机,本次课程基于Kali Linux构建攻击机。

- Kali Linux下载地址

- 搞渗透测试的专用平台。

- Kali Linux是基于Debian的Linux发行版,(和ubuntu是兄弟关系),设计用于数字取证操作系统。

- 集成超过300个渗透测试工具, 继承自BackTrack, 并发扬光大

- 一般来说,“攻击”这个词杀气太重,习惯来讲,一般会说“渗透测试”

2.1.4. IDS/IPS

- 攻击检测、分析、与防御平台:

- IDS: Intrusion Detection Systems, 入侵检测系统

- IDS在交换式网络中的位置一般选择为:尽可能靠近攻击源、尽可能靠近受保护资源

- 部署位置: Internet接入路由器之后的第一台交换机上

- IPS: Intrusion Prevention System, 入侵防御系统

- 办公网与外部网络的连接部位(入口/出口), 简单的说就是网关

- 重要服务器集群前端;

- 办公网内部接入层

- IDS: Intrusion Detection Systems, 入侵检测系统

2.1.5. 网络链接

- 网络连接: 通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

- 交换机、网关等

2.1.6. 虚拟环境

- 虚拟环境: 本次课程靶机部分部署在服务器虚拟机上, 攻击机部署在学员的电脑虚拟机上,

- 虚拟化软件采用virtualbox。

3. 信息系统安全

- 了解信息系统安全的定义

- 理解信息系统安全中机密性的基本含义

- 理解信息系统安全中完整性的基本含义

- 理解信息系统安全中可用性的基本含义

- 理解信息系统安全中可追溯性的基本含义

3.1. 信息系统安全定义

探讨了半天安全, 那么“安全”是个什么玩意,我们一起来看一下:

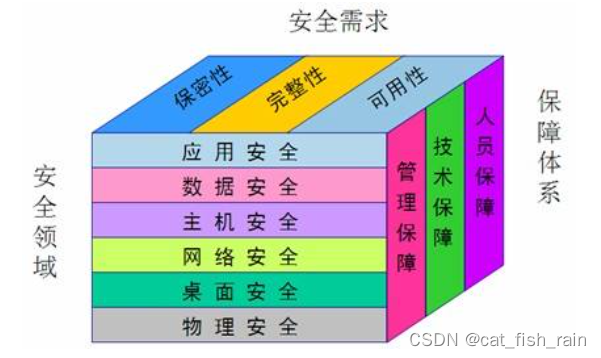

信息系统安全的含义(不再局限于Linux系统)一般包括:

机密性(Confidentiality): 不要泄露信息和资源

- 对信息或资源的隐藏,信息不被非授权人员所获取。

- 本质上就是不被“非授权人员”读取。 也就是控制 “r” 权限

完整性(Integrity):对数据或资源的可信赖程度,通常用于表述防止不当或未经授权的修改

- 本质上,就是不被非授权人员 “写”这个信息,也就是控制 w权限。

- 需要说明的是:

- 我们在安全领域探讨的完整性,是完整性的预防机制,也就是阻止未经授权的改写数据企图;

- 在密码学领域中,所提到的完整性,指的是完整性的检测机制,通过哈希函数(哈希码)来校验数据是否被改变。

可用性 (Availability):使用所期望的信息或资源的能力

- 一个不可用的系统如没有系统一样糟糕

- 对信息和资源的期望使用能力,保证授权用户对信息和资源的使用不被非正当拒绝。

- 常用双机、多路径,磁盘raid、多网卡bind、并行冗余prip网络等手段提过可用性。

- DOS攻击就是通过破坏系统的可用性来达到攻击的目的

北京大学的卿斯汉老师在他的书中增加了一个:

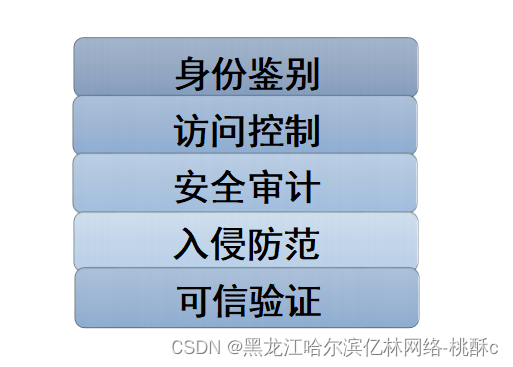

可追溯性 (Traceability):系统须保证对数据的访问和系统能力的使用的个人行为的可追溯性,并且提供审计这些行为的方法。

- 一种事后追踪机制

- 涉及三个要素: 标识、鉴别、审计。

注 以上定义来源于《计算机安全学-安全的艺术与科学》 《操作系统安全设计》

讨论

谈谈你对可追溯性的理解, 或者说他的应用场景?

3.2. 随堂练习

信息系统安全的含义有哪些? 多选

- A : 机密性

- B: 完整性

- C: 可用性

- D: 可追溯性

以下攻击方式,哪些是破坏系统可用性的

- A: SSH暴力破解

- B: DDOS攻击

- C: 社会工程学

- D: 漏洞攻击