两家在线 PDF 制作者泄露了数万份用户文档,包括护照、驾驶执照、证书以及用户上传的其他个人信息。

我们都经历过这样的情况:非常匆忙,努力快速制作 PDF 并提交表单。许多人向在线 PDF 制作者寻求帮助,许多人的祈祷得到了回应。

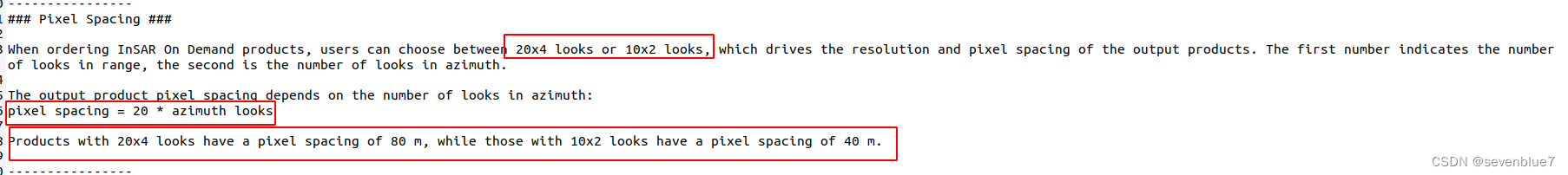

然而,如果您想知道为什么这些服务恰好是免费的,那是因为用户数据安全并不是某些人的首要任务之一。 Cybernews 研究团队发现了两个在线 PDF 制作工具 PDF Pro 和 Help PDF,泄露了超过 89,000 份文档。

更糟糕的是,多次尝试联系服务提供商都完全没有被注意到,在发布时暴露的 Amazon S3 存储桶对任何人都开放。此外,用户仍在上传他们的文档,却没有意识到他们的数据正在泄露到互联网上。

我们还联系了服务提供商以获取正式声明,但尚未收到回复。

安全风险严重

PDF Pro (pdf-pro.io) 和 Help PDF (help-pdf.com) 似乎由同一家位于英国的法人实体运营,并采用相同的设计。为用户提供 PDF 转换工具、压缩工具和编辑工具,以及签署文档的选项。

据该团队称,暴露的实例包含用户上传的文档。截至撰写本文时,暴露的文件总数为 89,062 个,其中 87,818 个通过 PDF Pro 上传,1,244 个通过 Help PDF 上传。

这些文件包含很少有人愿意在网上共享的敏感信息。打开的桶包含:

- 护照

- 驾驶执照

- 证书

- 合约

- 其他文件和信息

研究人员表示:“通过获取个人文件,犯罪分子可以从事各种欺诈活动,例如利用受害者的身份申请贷款、租赁房产或购买昂贵的物品。”

攻击者可以利用泄露的文件冒充个人并以受害者的名义开设银行账户、申请信用卡或进行其他金融交易。

此外,威胁行为者可以更改或伪造合同或许可证等文件,以创建虚假身份、伪造资格或操纵法律协议以谋取自身利益,从而可能给受害者带来法律问题。

该团队提供了一些缓解泄漏并避免将来发生此类事件的技巧:

- 立即限制公众对存储桶的访问

- 更改存储桶策略和访问控制列表 (ACL) 以限制仅授权用户或应用程序的访问

- 确保存储桶中的所有对象都设置为私有或配置了适当的访问控制

- 在存储桶上启用服务器端加密以保护静态数据。管理员可以根据自己的要求在 SSE-S3、SSE-KMS 或 SSE-C 之间进行选择

![[uniapp] uniapp<span style='color:red;'>上</span><span style='color:red;'>传</span>手机<span style='color:red;'>pdf</span><span style='color:red;'>文件</span>](https://img-blog.csdnimg.cn/direct/52efbd20d5714d0fac9c7d43c998da6d.png)

![[C++] 继承](https://i-blog.csdnimg.cn/direct/daab18145ceb48bca33e00004fd3d7ec.jpeg)

![XSS: 原理 反射型实例[入门]](https://i-blog.csdnimg.cn/direct/0818d18b5a864445a8d37919015d37d8.png)