参考

https原理

SNI

浏览器校验SSL证书

https降级

https握手抓包解析

lets encrypt申请证书

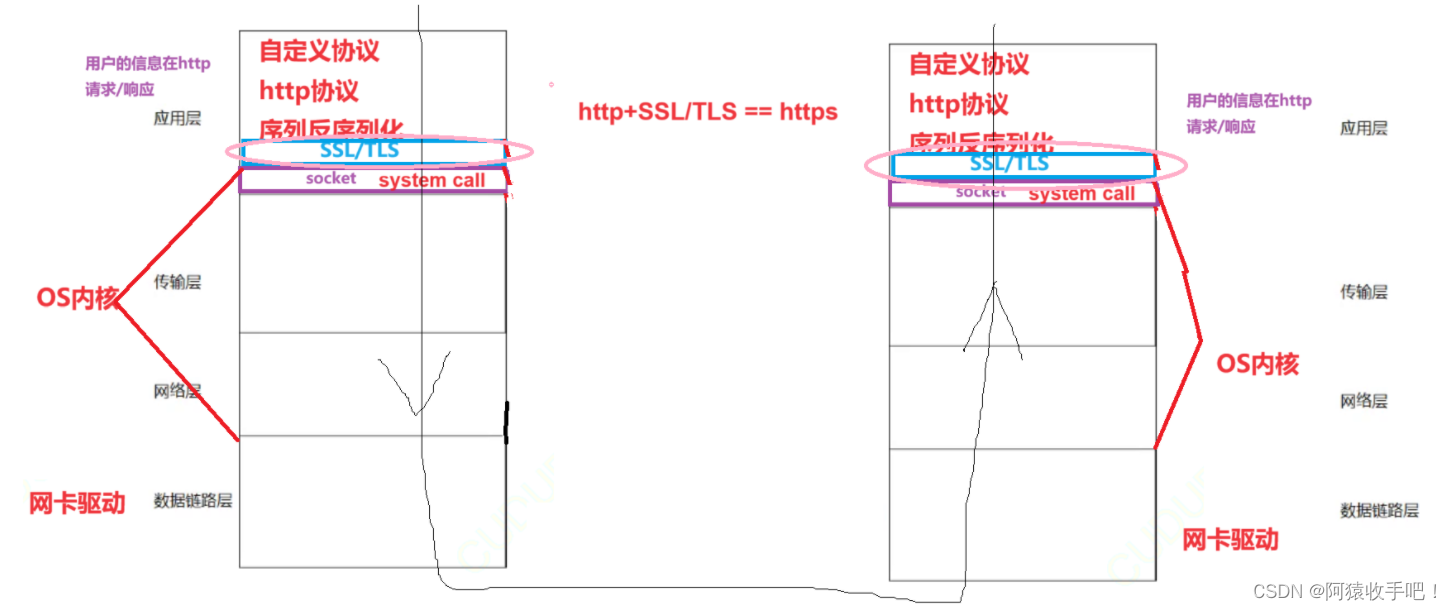

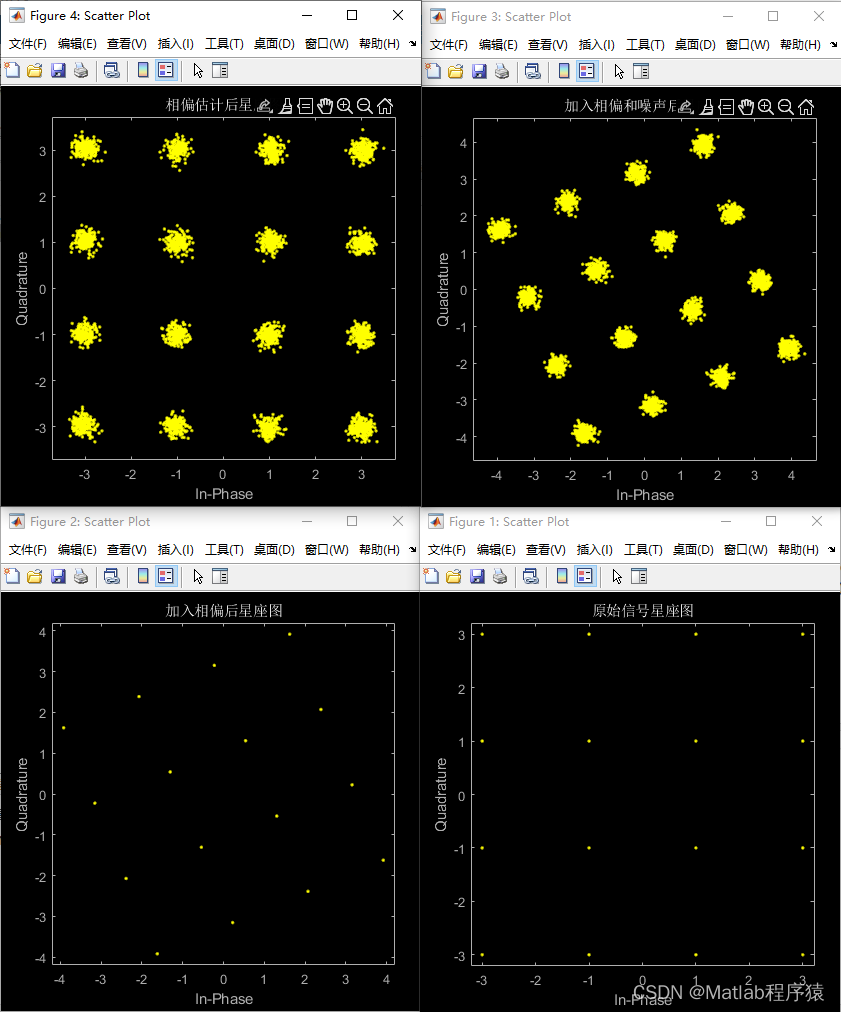

https原理

步骤如下:

- 客户端向服务器发送https请求。

- 服务器收到请求之后将证书发给客户端,证书内含公钥、颁发机构等。

- 客户端收到公钥之后加以验证,验证通过后生成一个随机值作为对称加密密钥,用服务器公钥加密并发回服务器。

- 服务器用私钥解密获取对称加密密钥,作为会话密钥。

- 双方使用会话密钥进行加密通信。

https窃听手段

理论上可行的https窃听手段有以下几种:https降级、SSL剥离、MITM攻击、透明代理劫持。

SSL/TLS降级

原理

SSL/TLS协议通过握手来确定通信信息,其中握手双方要统一加密协议版本。

在握手过程中这样确认加密协议版本:

- 由客户端(如浏览器)发送第一个数据包 ClientHello,这个数据包中保存着客户端支持的加密协议版本。

- 服务器收到这个ClientHello数据包,查看里面客户端支持的加密协议版本,然后匹配服务器自己支持的加密协议版本,从而确认双方应该用的加密协议版本。

- 服务器发送ServerHello数据包给客户端,告诉客户端要使用什么加密协议版本。

在上述过程中,如果客户端发送给服务器的ClientHello数据包中说自己仅支持某个有漏洞的旧版本加密协议(比如仅支持SSLv3.0),服务器有两种可能:

- 服务器支持很多版本,其中包括有漏洞的旧版本和新版本(包括了SSLv3.0协议),那么服务器会认可使用有漏洞的旧版本协议,从而告诉客户端使用有漏洞的旧版本(可以使用SSLv3.0)。

- 服务器不支持有漏洞的旧版本,拒绝客户端的这次请求,握手失败。

对于攻击者,作为中间人只能监听到加密过的数据,如果这些数据通过没有漏洞的加密版本加密,攻击者并不能做什么。但是,如果服务器提供有漏洞的旧版本加密协议的支持,而同时攻击者又能作为中间人控制被攻击者的浏览器发起漏洞版本的HTTPS请求,那虽然攻击者监听到的也是加密过的数据,但因为加密协议有漏洞,可以解密这些数据,所以数据就和明文传输没有什么差别了。这就是HTTPS协议降级。

难点

没找到开源工具,需要自己写

缺点

请马上停止使用TLS 1.0和TLS 1.1!

分析TLS 1.3降级攻击以及主要TLS库中的漏洞

很多网站不支持低级TLS/SSL版本,且访问时会有明显提示。

SSL剥离

blackhat 2009 sslstrip

SSL Stripping攻防之道

原理

在上古时代,访问大多数网站默认使用http,只有在两种情况下才会使用SSL,一是点击https的超链接,二是http访问服务器后被302重定向到https。

在这种情况下,SSLstrip原理如下:

① 客户端Client向服务器Server发起HTTP连接请求;

② 中间人MITM监听客户端与服务器的HTTP数据;

③ 服务器返回给客户端的HTTP数据包被在客户端与服务器之间的中间人截获。中间人解析原HTTP数据包,将其中 href=”https://…”>替换成 href=”http://…”>,将Location:https://… 替换成Location:http://…,同时记录下所修改的URL,并保存;

④ 中间人将修改后的HTTP数据发送给客户端;

⑤ 客户端Client向服务器Server发起HTTP连接请求;

⑥ 中间人计算机解析客户端的HTTP连接请求,并与保存文件相比较。当发现存在有已修改过的HTTP URL时,将其替换成原HTTPS URL,并发送给服务器;

⑦ 与服务器保持HTTPS连接,回到步骤③;

⑧ 与客户端保持HTTP连接,回到步骤④。

发展

为了应对HSTS的攻击,2012年设计了HSTS协议,让服务器使用一个名为Strict-Transport-Security的特殊头部进行应答,其中包含一个响应消息,告诉客户每当重新连接站点时,必须使用HTTPS。该响应中包含一个“max-age”字段,存放的是一个以秒为单位的数值,它代表着HSTS Header的过期时间。

HSTS的一个缺点是,它需要通过先前的连接才能知道可以安全地连接到特定的站点。当访问者初次连接到网站时,他们不会收到要求始终使用HTTPS的HSTS规则。只有在后续的连接中,访问者的浏览器才会收到要求他们通过HTTPS进行连接的HSTS规则。

除此之外,HSTS还面临着其他类型的攻击,例如通过劫持用于同步计算机时间的协议,可以将计算机的日期和时间设置为将来的时间。当HSTS规则已过期后,可以将日期和时间设置为任意值,从而绕过HSTS。

HSTS Preload Lists是一种解决这些问题的潜在方案,其工作原理是把只能使用HTTPS连接的网站硬编码到一个列表中。启用HSTS的网站可以提交到hstspreload.org的Chrome HSTS Preload Lists中;它可以作为其他浏览器中采用的预加载列表的基础。

后来,Leonardo Nve又开发了一款名为SSLStrip+的软件,它实际上是SSLStrip更新版,SSLStrip+具有绕过HSTS的能力。当站点通过未加密的HTTP进行连接时,SSLStrip+就会查找相关的HTTPS连接。当发现网站的HTTPS连接时,会将其重写为HTTP,并将该域重写为HSTS Preload列表之外的、与原来比较相似的域。

缺点

如果是按现在这种默认采用https访问的方式,客户端一开始就要进行SSL握手,中间人不可能与客户端建立http连接。

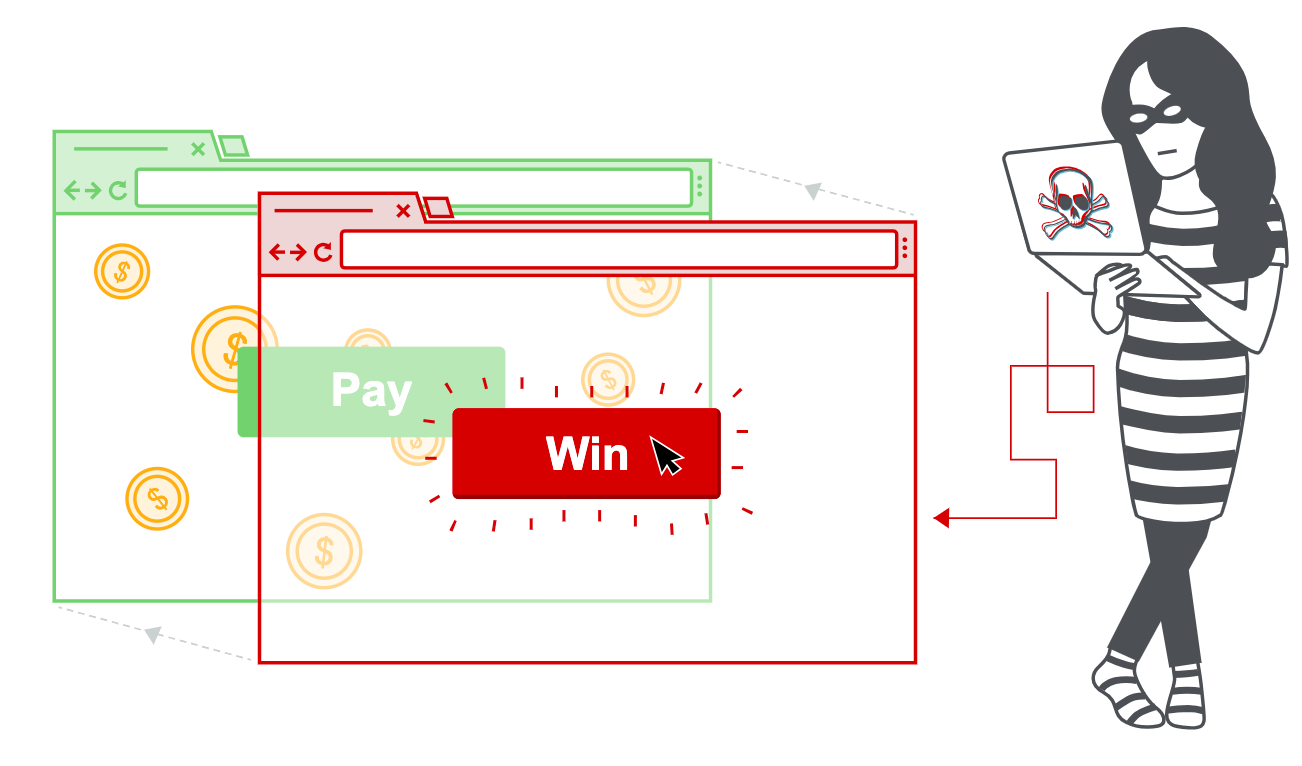

前端劫持

针对HTTPS的Web前端劫持及防御研究

这种方式其实和SSLstrip大同小异,核心思路就是剥离SSL,理论上可行,但实际上涉及到修改前端的东西,要考虑的太多了。

MITM攻击

电信级HTTPS劫持

类似fiddler等抓包工具,核心思路就是需要用户信任自签证书,不信任的话一点用处都没有。

透明代理劫持

透明代理与正向代理最大的区别在于不需要客户端明确的配置代理服务器,所有发出的请求都会被服务器拦截和转发,透明代理对客户端而言是“透明”的(类似连接手机热点)。

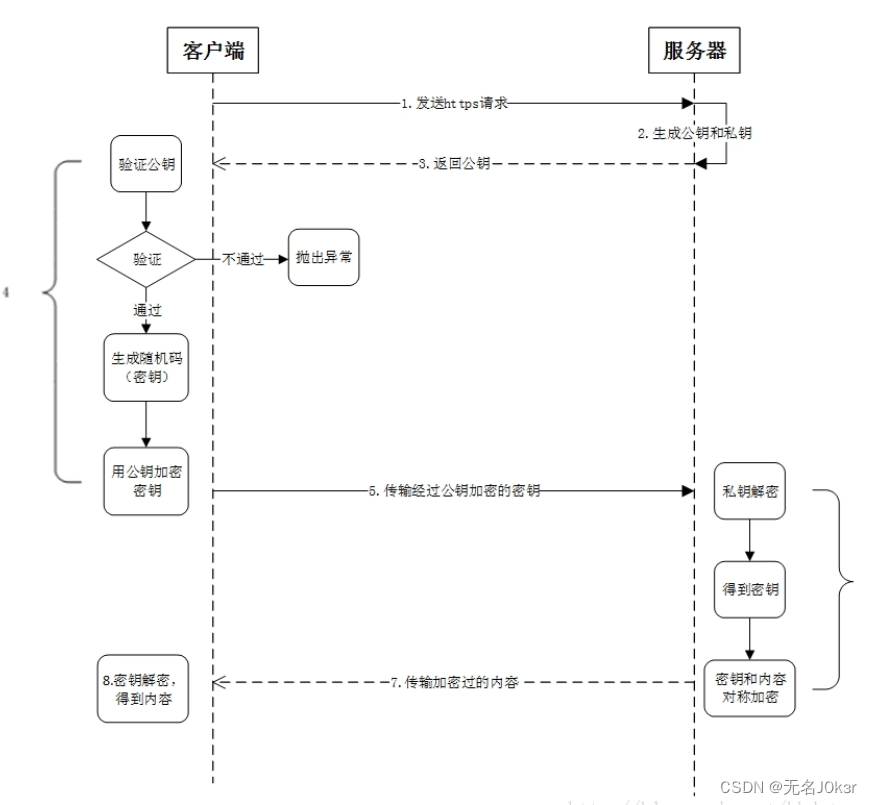

假设现在已经完全控制了一个热点/路由器/网关,可能的劫持步骤如下。

- 客户端向服务器发送https请求。

- 路由器重定向客户端连接到中间人服务器。

- 中间人通过SNI获知目标域名。

- 中间人替换证书进行劫持。