[MISC]荷兰宽带数据泄露

考点:查看路由器恢复丢失密码的文件

工具:RouterPassView——路由器密码查看工具

工具链接:https://routerpassview.en.lo4d.com/windows

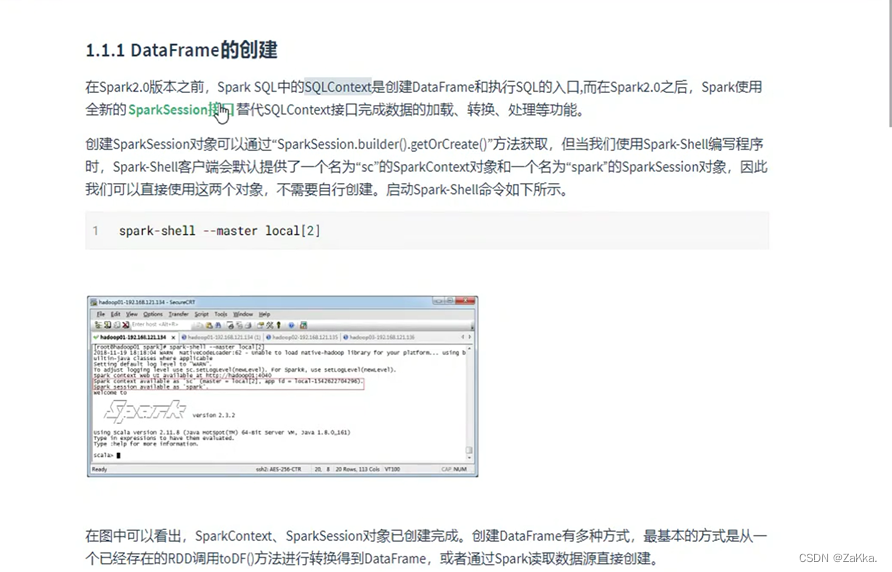

RouterPassView是一款老牌的路由器密码查看器,可以一键获取路由器后台里为星号的密码内容

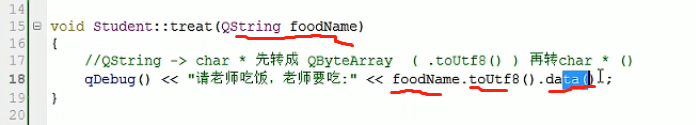

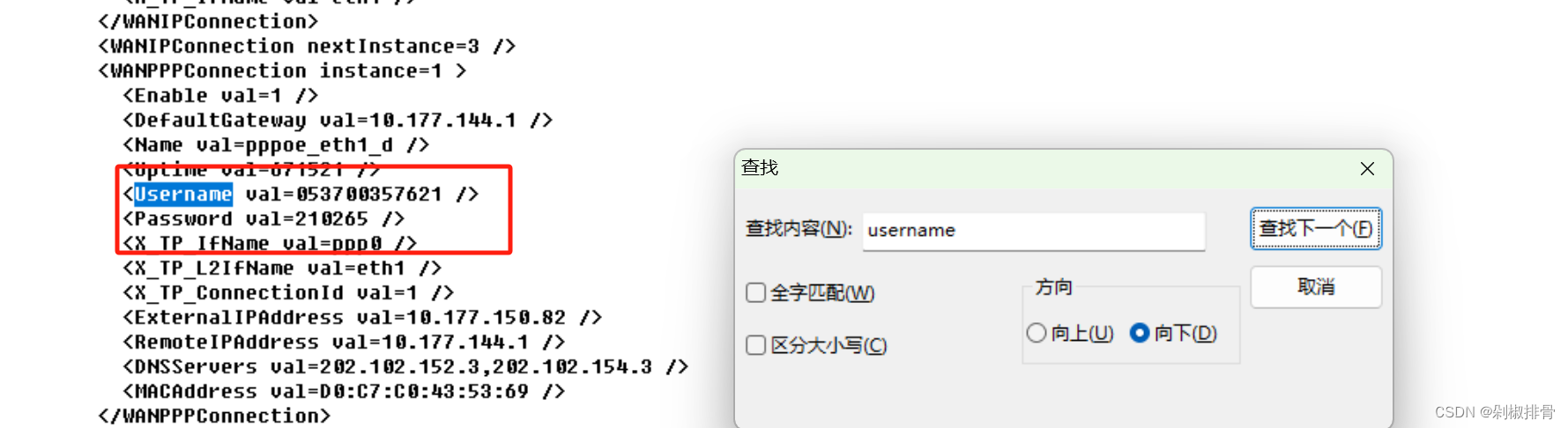

打开文件后缀.bin,是宽带数据文件,用RouterPassView工具进行查看。大多数现代路由器都可以让您备份一个文件路由器的配置文件,然后在需要的时候从文件中恢复配置。路由器的备份文件通常包含了像您的ISP的用户名重要数据/密码,路由器的登录密码,无线网络的KEY。

回归正题:

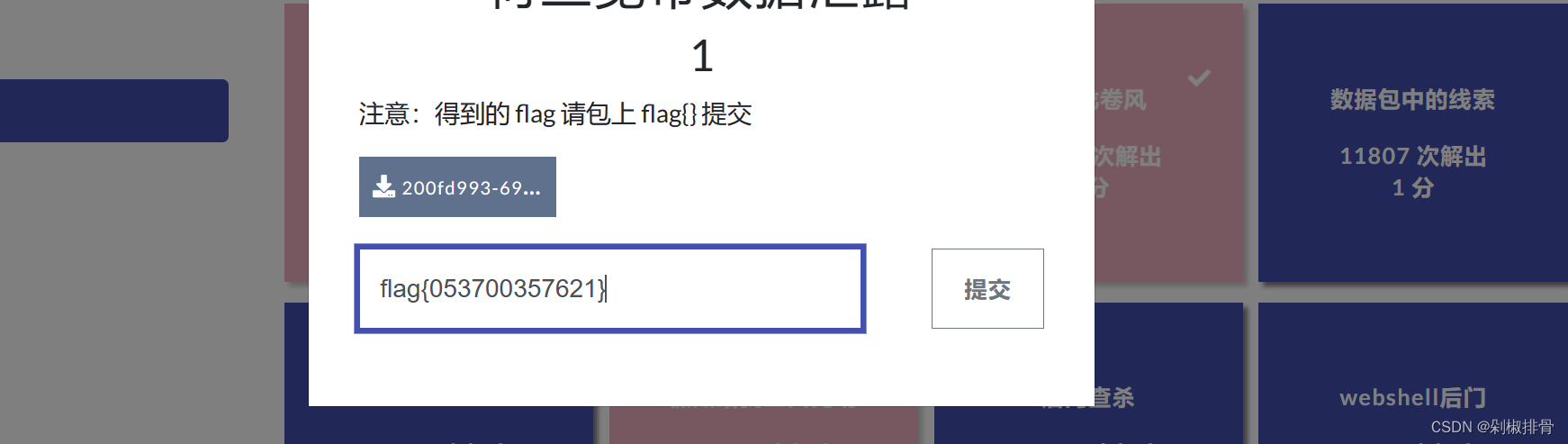

题目没有提示,flag可能事用户名或者密码,搜索查看

最终得到用户名为本题的flag

[MISC]九连环

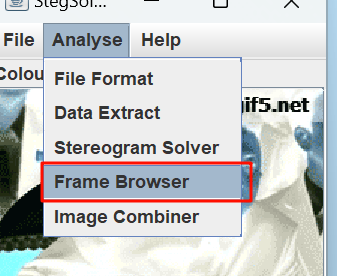

考点:Steghide隐写、伪加密、binwalk或者foremost分离文件

工具:Steghide、010 editor

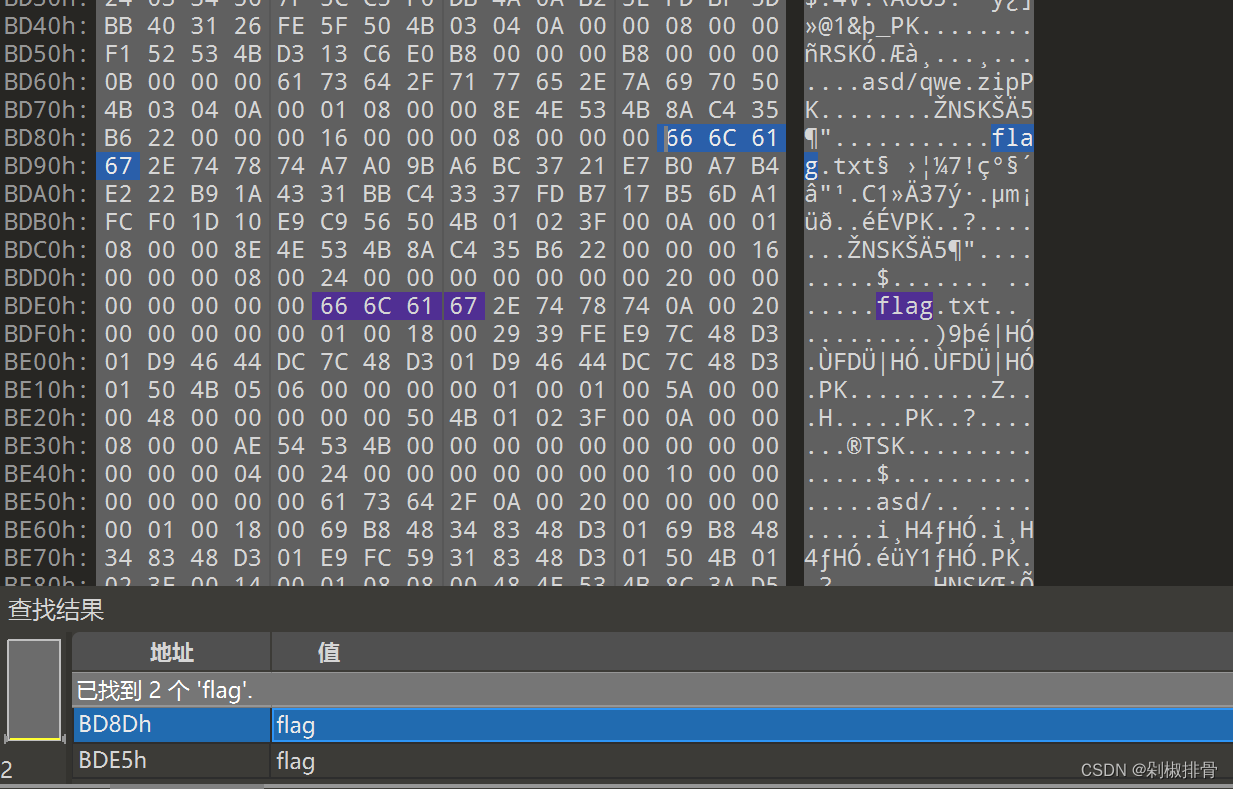

将图片拖入010 editor,看到图片里含有压缩包和flag文件

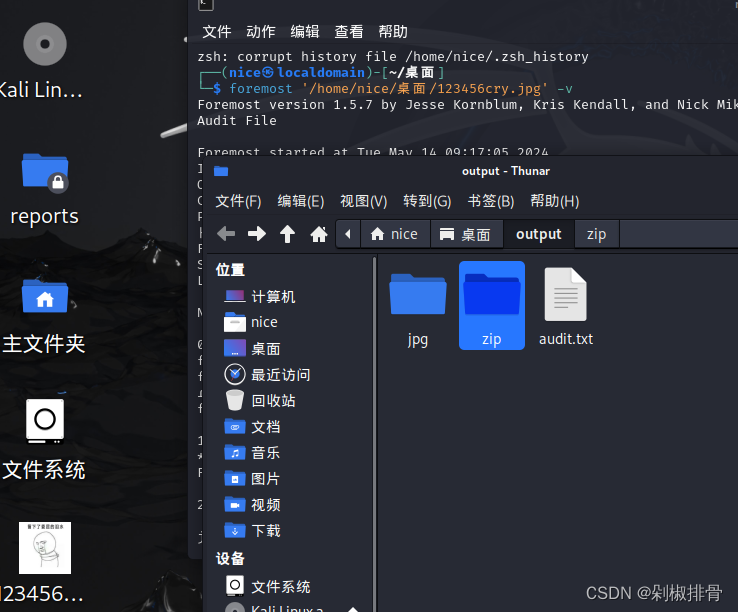

用kali foremost工具分离出来,得到一个压缩包

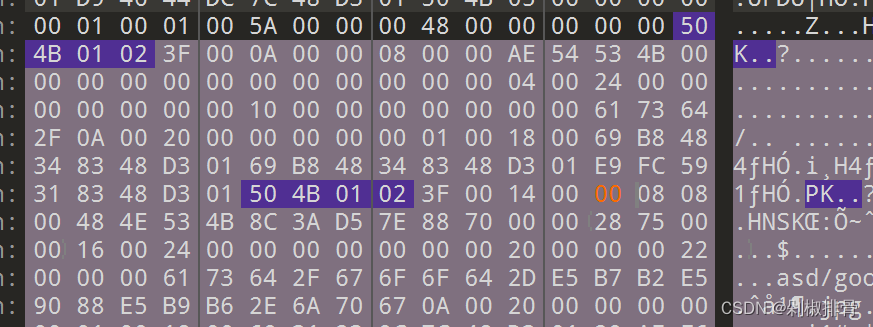

讲所分离出来的压缩包再次放入010 editor观察,发现了伪加密,将其改为偶数

解压得到一张图片和一个真加密的压缩包

先在kali下载Steghide工具(可以先更新sudo apt update)

apt-get install steghide

kali Steghide工具的使用:

Steghide 初学者教程 (linux-console.net)

CTF 隐写工具Steghide_ctf steghide-CSDN博客

图片没有观察到什么关键信息,用kali Steghide隐写进行查看:(在此之前要将“good-已合并”改为不含中文的名称,要不然使用steghide会出现异常,在此笔者改为good)

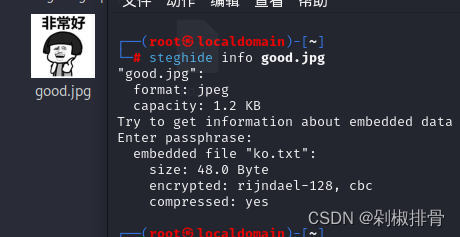

steghide info good.jpg

显示有ko.txt文件

再提取图片中隐藏的文件:(记住图片地址要与终端对应哦)

steghide extract -sf good.jpg

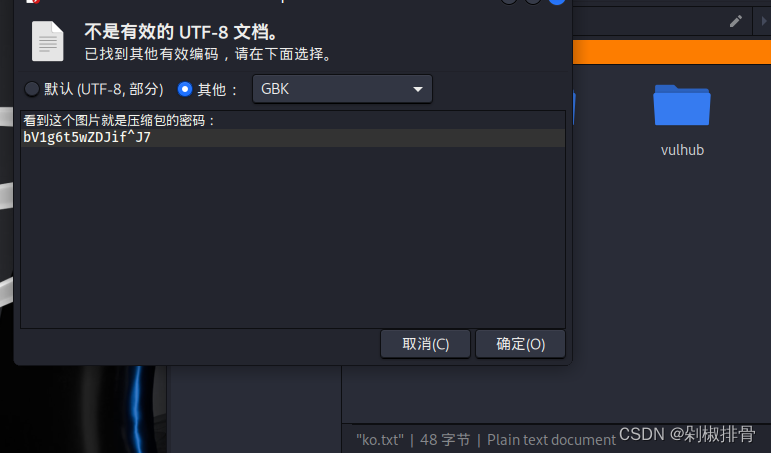

将提取出来的ko.txt可以在kali打开,但是识别编码为GBK(也可以将其放到windows环境中就能显示)这里的enter passphrase没有密码直接回车跳过就可以

题外话:

爆破密码:

如果没有得到密码的话,也可以爆破得到密码,有两种方法

1、stegseek爆破

https://cloud.tencent.com/developer/article/17989682、用额外的脚本来爆破

将得到的密码解密qwe压缩包

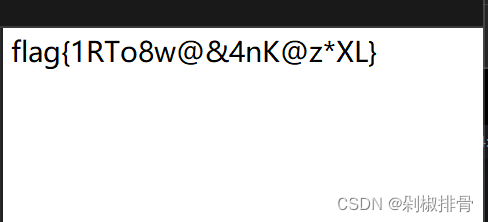

打开flag文件得到flag

![[FreeRTOS 内部实现] 事件组](https://i-blog.csdnimg.cn/direct/10f51e29185c47d9be8fa9265416ac66.png)